base de données

base de données

tutoriel mysql

tutoriel mysql

MySQL implémente la fonction de cryptage des données du système de commande

MySQL implémente la fonction de cryptage des données du système de commande

MySQL implémente la fonction de cryptage des données du système de commande

MySQL nécessite des exemples de code spécifiques pour implémenter la fonction de cryptage des données du système de commande

Avec le développement rapide d'Internet, de plus en plus d'entreprises de restauration ont commencé à introduire des systèmes de commande pour fournir des services plus pratiques et efficaces. Cependant, la question qui se pose est de savoir comment protéger la vie privée des utilisateurs et la sécurité des données. Dans de nombreux systèmes de commande, les utilisateurs doivent fournir des informations personnelles, telles que leur nom, leur numéro de téléphone portable, etc., et ces informations doivent rester confidentielles pour éviter les fuites et les abus.

Afin de résoudre ce problème, nous pouvons utiliser les fonctions fournies par la base de données MySQL pour implémenter le cryptage des données dans le système de commande. Ce qui suit présentera comment implémenter cette fonction avec des exemples de code spécifiques.

Tout d'abord, nous devons créer une nouvelle base de données et y créer une table pour stocker les informations utilisateur. Vous pouvez utiliser l'instruction SQL suivante pour créer cette table :

CREATE DATABASE IF NOT EXISTS `order_system`;

USE `order_system`;

CREATE TABLE IF NOT EXISTS `user` (

`id` INT AUTO_INCREMENT PRIMARY KEY,

`name` VARCHAR(50),

`phone` VARCHAR(20)

) ENGINE=InnoDB DEFAULT CHARSET=utf8;Ensuite, nous devons crypter le numéro de téléphone mobile de l'utilisateur. MySQL fournit une variété de fonctions de cryptage, telles que MD5, AES, etc. Nous pouvons choisir l'une de ces fonctions pour crypter le numéro de téléphone mobile de l'utilisateur. Voici un exemple d'utilisation de la fonction de cryptage AES pour crypter un numéro de téléphone mobile :

-- 创建存储加密密钥的表

CREATE TABLE IF NOT EXISTS `encryption_key` (

`id` INT AUTO_INCREMENT PRIMARY KEY,

`key_value` VARCHAR(50)

) ENGINE=InnoDB DEFAULT CHARSET=utf8;

-- 生成密钥

INSERT INTO `encryption_key` (`key_value`) VALUES ('my_encryption_key');

-- 对手机号进行加密

UPDATE `user` SET `phone` = AES_ENCRYPT(`phone`, (SELECT `key_value` FROM `encryption_key`));Dans le code ci-dessus, nous créons d'abord une table chiffrement_key qui stocke les clés de cryptage et insérons une clé. Ensuite, chiffrez le numéro de téléphone à l'aide de la fonction AES_ENCRYPT dans l'instruction de mise à jour et utilisez une sous-requête pour obtenir la clé de chiffrement.

Lorsque nous devons interroger le numéro de téléphone mobile de l'utilisateur, nous pouvons utiliser la fonction AES_DECRYPT pour décrypter le numéro de téléphone mobile crypté. Voici un exemple de décryptage d'une requête de numéro de téléphone mobile :

-- 对手机号进行解密查询 SELECT `id`, `name`, AES_DECRYPT(`phone`, (SELECT `key_value` FROM `encryption_key`)) AS `phone` FROM `user`;

Dans le code ci-dessus, le numéro de téléphone mobile est déchiffré à l'aide de la fonction AES_DECRYPT dans l'instruction de requête, et une sous-requête est utilisée pour obtenir la clé de déchiffrement.

Grâce à l'exemple de code ci-dessus, nous pouvons implémenter la fonction de cryptage des données du système de commande. Dans le même temps, nous pouvons également nous développer en fonction de besoins spécifiques, comme l'utilisation de plusieurs clés pour un cryptage multiple afin d'augmenter la sécurité des données.

Il est à noter que afin de garantir la force du cryptage, la gestion des clés est très importante. Pour garantir la sécurité de la clé, nous pouvons la stocker dans un fichier ou utiliser d'autres méthodes sécurisées pour la gestion des clés.

En résumé, MySQL fournit une multitude de fonctions de cryptage qui peuvent nous aider à mettre en œuvre la fonction de cryptage des données du système de commande. Grâce à une gestion raisonnable des clés et à l'utilisation de fonctions de cryptage, nous pouvons garantir la sécurité et la confidentialité des données des utilisateurs.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

La relation entre l'utilisateur de MySQL et la base de données

Apr 08, 2025 pm 07:15 PM

La relation entre l'utilisateur de MySQL et la base de données

Apr 08, 2025 pm 07:15 PM

Dans la base de données MySQL, la relation entre l'utilisateur et la base de données est définie par les autorisations et les tables. L'utilisateur a un nom d'utilisateur et un mot de passe pour accéder à la base de données. Les autorisations sont accordées par la commande Grant, tandis que le tableau est créé par la commande Create Table. Pour établir une relation entre un utilisateur et une base de données, vous devez créer une base de données, créer un utilisateur, puis accorder des autorisations.

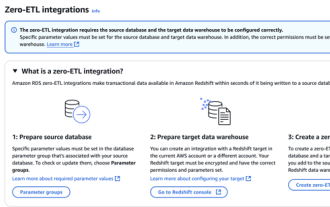

Intégration RDS MySQL avec Redshift Zero ETL

Apr 08, 2025 pm 07:06 PM

Intégration RDS MySQL avec Redshift Zero ETL

Apr 08, 2025 pm 07:06 PM

Simplification de l'intégration des données: AmazonrDSMysQL et l'intégration Zero ETL de Redshift, l'intégration des données est au cœur d'une organisation basée sur les données. Les processus traditionnels ETL (extrait, converti, charge) sont complexes et prennent du temps, en particulier lors de l'intégration de bases de données (telles que AmazonrDSMysQL) avec des entrepôts de données (tels que Redshift). Cependant, AWS fournit des solutions d'intégration ETL Zero qui ont complètement changé cette situation, fournissant une solution simplifiée et à temps proche pour la migration des données de RDSMySQL à Redshift. Cet article plongera dans l'intégration RDSMYSQL ZERO ETL avec Redshift, expliquant comment il fonctionne et les avantages qu'il apporte aux ingénieurs de données et aux développeurs.

MySQL doit-il payer

Apr 08, 2025 pm 05:36 PM

MySQL doit-il payer

Apr 08, 2025 pm 05:36 PM

MySQL a une version communautaire gratuite et une version d'entreprise payante. La version communautaire peut être utilisée et modifiée gratuitement, mais le support est limité et convient aux applications avec des exigences de stabilité faibles et des capacités techniques solides. L'Enterprise Edition fournit une prise en charge commerciale complète pour les applications qui nécessitent une base de données stable, fiable et haute performance et disposées à payer pour le soutien. Les facteurs pris en compte lors du choix d'une version comprennent la criticité des applications, la budgétisation et les compétences techniques. Il n'y a pas d'option parfaite, seulement l'option la plus appropriée, et vous devez choisir soigneusement en fonction de la situation spécifique.

L'optimisation des requêtes dans MySQL est essentielle pour améliorer les performances de la base de données, en particulier lorsqu'elle traite avec de grands ensembles de données

Apr 08, 2025 pm 07:12 PM

L'optimisation des requêtes dans MySQL est essentielle pour améliorer les performances de la base de données, en particulier lorsqu'elle traite avec de grands ensembles de données

Apr 08, 2025 pm 07:12 PM

1. Utilisez l'index correct pour accélérer la récupération des données en réduisant la quantité de données numérisées SELECT * FROMMLOYEESEESHWHERELAST_NAME = 'SMITH'; Si vous recherchez plusieurs fois une colonne d'une table, créez un index pour cette colonne. If you or your app needs data from multiple columns according to the criteria, create a composite index 2. Avoid select * only those required columns, if you select all unwanted columns, this will only consume more server memory and cause the server to slow down at high load or frequency times For example, your table contains columns such as created_at and updated_at and timestamps, and then avoid selecting * because they do not require inefficient query se

Comment optimiser les performances MySQL pour les applications de haute charge?

Apr 08, 2025 pm 06:03 PM

Comment optimiser les performances MySQL pour les applications de haute charge?

Apr 08, 2025 pm 06:03 PM

Guide d'optimisation des performances de la base de données MySQL dans les applications à forte intensité de ressources, la base de données MySQL joue un rôle crucial et est responsable de la gestion des transactions massives. Cependant, à mesure que l'échelle de l'application se développe, les goulots d'étranglement des performances de la base de données deviennent souvent une contrainte. Cet article explorera une série de stratégies efficaces d'optimisation des performances MySQL pour garantir que votre application reste efficace et réactive dans des charges élevées. Nous combinerons des cas réels pour expliquer les technologies clés approfondies telles que l'indexation, l'optimisation des requêtes, la conception de la base de données et la mise en cache. 1. La conception de l'architecture de la base de données et l'architecture optimisée de la base de données sont la pierre angulaire de l'optimisation des performances MySQL. Voici quelques principes de base: sélectionner le bon type de données et sélectionner le plus petit type de données qui répond aux besoins peut non seulement économiser un espace de stockage, mais également améliorer la vitesse de traitement des données.

Comprendre les propriétés acides: les piliers d'une base de données fiable

Apr 08, 2025 pm 06:33 PM

Comprendre les propriétés acides: les piliers d'une base de données fiable

Apr 08, 2025 pm 06:33 PM

Une explication détaillée des attributs d'acide de base de données Les attributs acides sont un ensemble de règles pour garantir la fiabilité et la cohérence des transactions de base de données. Ils définissent comment les systèmes de bases de données gérent les transactions et garantissent l'intégrité et la précision des données même en cas de plantages système, d'interruptions d'alimentation ou de plusieurs utilisateurs d'accès simultanément. Présentation de l'attribut acide Atomicité: une transaction est considérée comme une unité indivisible. Toute pièce échoue, la transaction entière est reculée et la base de données ne conserve aucune modification. Par exemple, si un transfert bancaire est déduit d'un compte mais pas augmenté à un autre, toute l'opération est révoquée. BeginTransaction; UpdateAccountSsetBalance = Balance-100Wh

Comment remplir le nom d'utilisateur MySQL et le mot de passe

Apr 08, 2025 pm 07:09 PM

Comment remplir le nom d'utilisateur MySQL et le mot de passe

Apr 08, 2025 pm 07:09 PM

Pour remplir le nom d'utilisateur et le mot de passe MySQL: 1. Déterminez le nom d'utilisateur et le mot de passe; 2. Connectez-vous à la base de données; 3. Utilisez le nom d'utilisateur et le mot de passe pour exécuter des requêtes et des commandes.

MySQL: la facilité de gestion des données pour les débutants

Apr 09, 2025 am 12:07 AM

MySQL: la facilité de gestion des données pour les débutants

Apr 09, 2025 am 12:07 AM

MySQL convient aux débutants car il est simple à installer, puissant et facile à gérer les données. 1. Installation et configuration simples, adaptées à une variété de systèmes d'exploitation. 2. Prise en charge des opérations de base telles que la création de bases de données et de tables, d'insertion, d'interrogation, de mise à jour et de suppression de données. 3. Fournir des fonctions avancées telles que les opérations de jointure et les sous-questionnaires. 4. Les performances peuvent être améliorées par l'indexation, l'optimisation des requêtes et le partitionnement de la table. 5. Prise en charge des mesures de sauvegarde, de récupération et de sécurité pour garantir la sécurité et la cohérence des données.