cadre php

cadre php

Laravel

Laravel

Comment implémenter un filtrage des données basé sur les autorisations et des restrictions d'accès dans Laravel

Comment implémenter un filtrage des données basé sur les autorisations et des restrictions d'accès dans Laravel

Comment implémenter un filtrage des données basé sur les autorisations et des restrictions d'accès dans Laravel

Laravel est un excellent framework PHP qui fournit de puissants outils d'authentification et d'autorisation pour implémenter facilement un filtrage des données basé sur les autorisations et des restrictions d'accès dans les applications.

Cet article montrera comment utiliser les politiques (Policy) dans Laravel pour le filtrage des données basé sur les autorisations et les restrictions d'accès, et fournira des exemples de code spécifiques.

- Créer une classe de stratégie

Dans Laravel, vous pouvez utiliser la ligne de commande pour générer rapidement une classe de stratégie. Entrez la commande suivante dans le terminal :

php artisan make:policy PostPolicy

Cette commande générera une classe de stratégie nommée PostPolicy.

- Définissez la méthode de politique

Ensuite, définissez la méthode de politique dans la classe PostPolicy. Par exemple, si vous devez interdire uniquement aux administrateurs et aux auteurs de publication de modifier des publications, vous pouvez ajouter la méthode suivante à la classe PostPolicy :

public function update(User $user, Post $post)

{

return $user->isAdmin() || $user->id === $post->user_id;

}La méthode ci-dessus utilise le modèle User et le modèle Post fournis par Laravel, où $user est le l'utilisateur actuel et $post est la publication actuelle. Cette méthode retournera vrai si l'utilisateur actuel est un administrateur ou si l'utilisateur actuel est l'auteur de la publication, sinon elle retournera faux.

- Enregistrez la classe de stratégie

Ensuite, vous devez enregistrer la classe de stratégie dans AppServiceProvider. Ajoutez le code suivant dans la méthode de démarrage :

<?php

namespace AppProviders;

use IlluminateFoundationSupportProvidersAuthServiceProvider as ServiceProvider;

use IlluminateSupportFacadesGate;

use AppPoliciesPostPolicy;

use AppPost;

class AuthServiceProvider extends ServiceProvider

{

protected $policies = [

Post::class => PostPolicy::class,

];

public function boot()

{

$this->registerPolicies();

}

}Dans le code ci-dessus, la variable $policies mappe le modèle Post à la classe PostPolicy, puis enregistre la classe de stratégie dans la méthode Gate::policy.

- Utilisez des classes de stratégie pour le filtrage des données et les restrictions d'accès

Enfin, vous pouvez utiliser des classes de stratégie dans le contrôleur pour le filtrage des données et les restrictions d'accès. Par exemple, dans le contrôleur de publication :

public function edit(Post $post)

{

$this->authorize('update', $post);

return view('posts.edit', compact('post'));

}Dans le code ci-dessus, la méthode d'autorisation est utilisée pour vérifier si l'utilisateur actuel a l'autorisation de mettre à jour la publication. Si l'utilisateur a l'autorisation, revenez à la page d'édition, sinon une exception HTTP 403 est levée.

En résumé, l'utilisation de classes de stratégie peut facilement implémenter un filtrage des données basé sur les autorisations et des restrictions d'accès dans Laravel, améliorant ainsi la sécurité et la fiabilité du système.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

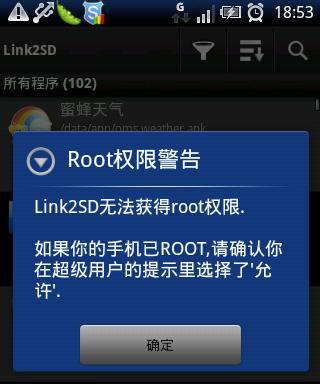

Activez les autorisations root en un seul clic (obtenez rapidement les autorisations root)

Jun 02, 2024 pm 05:32 PM

Activez les autorisations root en un seul clic (obtenez rapidement les autorisations root)

Jun 02, 2024 pm 05:32 PM

Il permet aux utilisateurs d'effectuer des opérations plus approfondies et de personnaliser le système. L'autorisation root est une autorisation d'administrateur dans le système Android. L'obtention des privilèges root nécessite généralement une série d'étapes fastidieuses, qui peuvent toutefois ne pas être très conviviales pour les utilisateurs ordinaires. En activant les autorisations root en un seul clic, cet article présentera une méthode simple et efficace pour aider les utilisateurs à obtenir facilement les autorisations système. Comprenez l'importance et les risques des autorisations root et disposez d'une plus grande liberté. Les autorisations root permettent aux utilisateurs de contrôler entièrement le système de téléphonie mobile. Renforcez les contrôles de sécurité, personnalisez les thèmes et les utilisateurs peuvent supprimer les applications préinstallées. Par exemple, la suppression accidentelle de fichiers système provoquant des pannes du système, une utilisation excessive des privilèges root et l'installation par inadvertance de logiciels malveillants sont également risquées. Avant d'utiliser les privilèges root

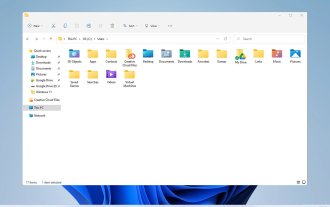

Explorez le guide Windows 11 : Comment accéder aux dossiers utilisateur sur votre ancien disque dur

Sep 27, 2023 am 10:17 AM

Explorez le guide Windows 11 : Comment accéder aux dossiers utilisateur sur votre ancien disque dur

Sep 27, 2023 am 10:17 AM

Certains dossiers ne sont pas toujours accessibles en raison des autorisations, et dans le guide d'aujourd'hui, nous allons vous montrer comment accéder aux dossiers utilisateur sur votre ancien disque dur sous Windows 11. Le processus est simple mais peut prendre un certain temps, parfois même des heures, selon la taille du lecteur, alors soyez extrêmement patient et suivez exactement les instructions de ce guide. Pourquoi ne puis-je pas accéder à mes dossiers utilisateur sur mon ancien disque dur ? Les dossiers utilisateur appartiennent à un autre ordinateur, vous ne pouvez donc pas les modifier. Vous ne disposez d'aucune autorisation sur le dossier autre que la propriété. Comment ouvrir les fichiers utilisateur sur un ancien disque dur ? 1. Devenez propriétaire du dossier et modifiez les autorisations. Recherchez l'ancien répertoire utilisateur, cliquez dessus avec le bouton droit et sélectionnez Propriétés. Accédez à "Un

iOS 17 : Comment contrôler quelles applications peuvent accéder à vos photos

Sep 13, 2023 pm 09:09 PM

iOS 17 : Comment contrôler quelles applications peuvent accéder à vos photos

Sep 13, 2023 pm 09:09 PM

Dans iOS17, Apple a plus de contrôle sur ce que les applications peuvent voir sur les photos. Lisez la suite pour savoir comment gérer l'accès aux applications par application. Sous iOS, le sélecteur de photos intégré à l'application d'Apple vous permet de partager des photos spécifiques avec l'application, tandis que le reste de votre photothèque reste privé. Les applications doivent demander l'accès à l'intégralité de votre photothèque et vous pouvez choisir d'accorder l'accès suivant aux applications : Accès restreint – Les applications ne peuvent voir que les images que vous pouvez sélectionner, ce que vous pouvez faire à tout moment dans l'application ou en accédant aux paramètres. > Confidentialité et sécurité > Photos pour afficher les images sélectionnées. Accès complet – L'application peut afficher des photos

Comment définir l'accès aux autorisations dans l'espace QQ

Feb 23, 2024 pm 02:22 PM

Comment définir l'accès aux autorisations dans l'espace QQ

Feb 23, 2024 pm 02:22 PM

Comment définir l'accès aux autorisations dans l'espace QQ ? Vous pouvez définir l'accès aux autorisations dans l'espace QQ, mais la plupart des amis ne savent pas comment définir l'accès aux autorisations dans l'espace QQ. Voici ensuite le schéma expliquant comment définir l'accès aux autorisations dans l'espace QQ. éditeur pour les utilisateurs. Tutoriel texte, les utilisateurs intéressés viennent jeter un œil ! Tutoriel d'utilisation de QQ Espace QQ comment définir l'accès aux autorisations 1. Ouvrez d'abord l'application QQ, cliquez sur [Avatar] dans le coin supérieur gauche de la page principale 2. Développez ensuite la zone d'informations personnelles sur la gauche et cliquez sur la fonction [Paramètres] ; dans le coin inférieur gauche ; 3. Accédez à la page des paramètres. Faites glisser votre doigt pour trouver l'option [Confidentialité] ; 4. Ensuite, dans l'interface de confidentialité, sélectionnez le service [Paramètres d'autorisation] 5. Accédez ensuite à la dernière page et sélectionnez [Space Dynamics ; ]; 6. Configurez à nouveau dans QQ Space

Autorisations et stratégies de contrôle d'accès auxquelles vous devez prêter attention avant de créer un serveur Web sur CentOS

Aug 05, 2023 am 11:13 AM

Autorisations et stratégies de contrôle d'accès auxquelles vous devez prêter attention avant de créer un serveur Web sur CentOS

Aug 05, 2023 am 11:13 AM

Autorisations et stratégies de contrôle d'accès auxquelles vous devez prêter attention avant de créer un serveur Web sur CentOS Dans le processus de création d'un serveur Web, les autorisations et les stratégies de contrôle d'accès sont très importantes. La définition correcte des autorisations et des politiques de contrôle d'accès peut protéger la sécurité du serveur et empêcher les utilisateurs non autorisés d'accéder à des données sensibles ou de faire fonctionner le serveur de manière inappropriée. Cet article présentera les autorisations et les stratégies de contrôle d'accès auxquelles il faut prêter attention lors de la création d'un serveur Web sous le système CentOS, et fournira des exemples de code correspondants. Gestion des utilisateurs et des groupes Tout d'abord, nous devons créer un

Gestion des autorisations du forum Discuz : guide de configuration des autorisations de lecture

Mar 10, 2024 pm 05:33 PM

Gestion des autorisations du forum Discuz : guide de configuration des autorisations de lecture

Mar 10, 2024 pm 05:33 PM

Gestion des autorisations du forum Discuz : lisez le guide de configuration des autorisations Dans la gestion des forums Discuz, la configuration des autorisations est un élément crucial. Parmi eux, le paramétrage des autorisations de lecture est particulièrement important, car il détermine l'étendue du contenu que les différents utilisateurs peuvent voir dans le forum. Cet article présentera en détail les paramètres d'autorisation de lecture du forum Discuz et comment le configurer de manière flexible pour différents besoins. 1. Concepts de base des autorisations de lecture Dans le forum Discuz, les autorisations de lecture incluent principalement les concepts suivants qui doivent être compris : Autorisations de lecture par défaut : par défaut après l'enregistrement d'un nouvel utilisateur

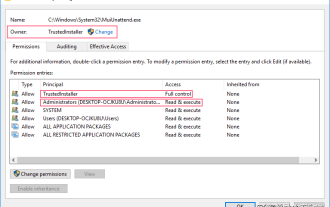

Comment obtenir l'autorisation TrustedInstaller « Étapes recommandées pour obtenir l'autorisation TrustedInstaller »

Feb 06, 2024 pm 05:48 PM

Comment obtenir l'autorisation TrustedInstaller « Étapes recommandées pour obtenir l'autorisation TrustedInstaller »

Feb 06, 2024 pm 05:48 PM

Cet article vous amènera à comprendre l'essence de TI et à explorer plus en détail comment obtenir les autorisations TI à l'aide des modules PowerShell et NtObjectManager pour effectuer toute opération souhaitée dans le système d'exploitation. Si vous avez déjà administré un système Windows, vous devez être familier avec le concept du groupe trustInstaller (TI). Le groupe TI dispose d'autorisations importantes dans le fonctionnement des fichiers système et du registre. Par exemple, vous pouvez afficher les propriétés des fichiers dans le dossier System32. Dans les options de sécurité, le groupe TI et le propriétaire du fichier ont l'autorisation de supprimer et de modifier des fichiers. Même les administrateurs ne peuvent pas modifier directement les options de sécurité. Par conséquent, pour le fonctionnement des fichiers système et du registre, il est nécessaire de

Résumé des questions fréquemment posées sur l'importation de données Excel dans MySQL : Comment gérer les données en double lors du processus d'importation ?

Sep 09, 2023 pm 04:22 PM

Résumé des questions fréquemment posées sur l'importation de données Excel dans MySQL : Comment gérer les données en double lors du processus d'importation ?

Sep 09, 2023 pm 04:22 PM

Résumé des questions fréquemment posées sur l'importation de données Excel dans MySQL : Comment gérer les données en double lors du processus d'importation ? Lors du traitement des données, nous rencontrons souvent le besoin d'importer des données Excel dans la base de données Mysql. Cependant, en raison de l’énorme quantité de données, il est facile de les dupliquer, ce qui nous oblige à les traiter en conséquence lors du processus d’importation. Dans cet article, nous expliquons comment gérer les données en double lors de l'importation et fournissons des exemples de code correspondants. Avant d'effectuer un traitement répété des données, vous devez d'abord vous assurer qu'il existe des