Périphériques technologiques

Périphériques technologiques

IA

IA

25 pays, dont la Chine, les États-Unis et l'Europe, ont signé une déclaration acceptant d'établir des méthodes de réglementation de l'IA

25 pays, dont la Chine, les États-Unis et l'Europe, ont signé une déclaration acceptant d'établir des méthodes de réglementation de l'IA

25 pays, dont la Chine, les États-Unis et l'Europe, ont signé une déclaration acceptant d'établir des méthodes de réglementation de l'IA

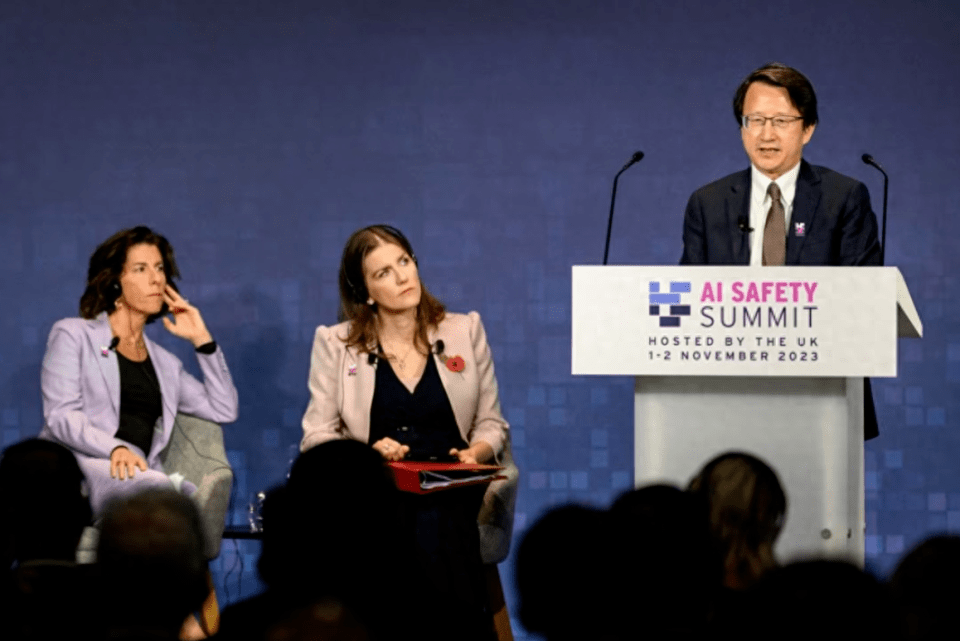

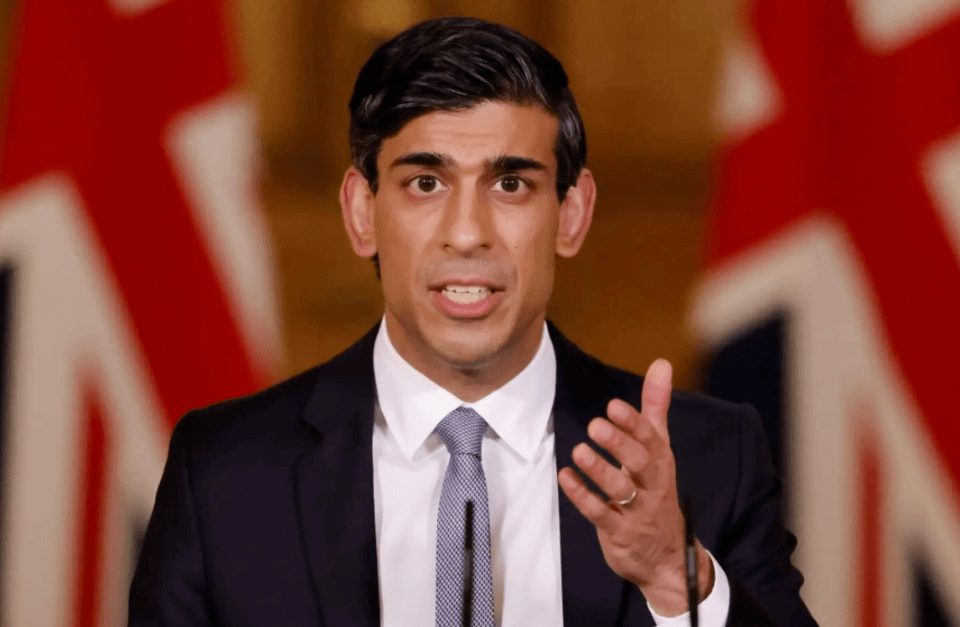

Il n'y a pas si longtemps, le gouvernement américain a simplement renforcé le blocus technologique contre la Chine dans les domaines des semi-conducteurs et de l'intelligence artificielle. Cependant, les alliés des États-Unis ne l'ont évidemment pas acheté. Le contenu qui a toujours été dur envers la Chine a été réécrit comme suit : Premier ministre chinois. Sunak a même fortement invité le personnel technique chinois à participer au Sommet mondial sur la sécurité de l'intelligence artificielle qui s'est tenu récemment au Royaume-Uni.

Lors de ce sommet, 25 pays, dont la Chine, les États-Unis et l'Europe, ont signé la « Déclaration de Bletchley » et sont parvenus à un consensus sur l'établissement d'un mécanisme de régulation de l'intelligence artificielle (IA). En d'autres termes, à l'avenir, dans le domaine de la technologie de l'IA, les États-Unis n'auront plus le dernier mot, et la Chine aura également son mot à dire.

Le secrétaire américain au Commerce Raimondo (premier à gauche), le vice-ministre chinois de la Science et de la Technologie Wu Zhaohui (premier à droite)

Wu Zhaohui, vice-ministre chinois des Sciences et de la Technologie, a souligné lors de ce sommet que l'intelligence artificielle implique l'avenir et le destin du développement humain. Tout en renforçant la surveillance des risques technologiques, nous devons également réduire l'écart technologique entre les pays développés et les pays en développement, renforcer la coopération multilatérale et obtenir des résultats mutuellement bénéfiques et gagnant-gagnant

Il faut dire que les déclarations de la Chine dans des domaines techniques spécifiques démontrent encore la vision et le modèle d'une puissance majeure. Maintenant que la Chine participe aux sommets scientifiques et technologiques principalement dans les pays européens et américains, elle ne représente en aucun cas seulement la Chine elle-même. mais parlant au nom de la majorité des pays en développement .

Souligne la mise en pratique par la Chine des « trois initiatives mondiales majeures » et prouve une fois de plus au monde que le développement de la Chine apporte des opportunités plutôt que des défis, et qu'elle est véritablement engagée à construire une communauté de destin pour l'humanité, plutôt que de poursuivre la science et la technologie comme certains pays. Une hégémonie et une famille

Intelligence Artificielle

La Chine est un leader mondial dans le domaine de l'intelligence artificielle. Le nombre total de demandes de brevet connexes au cours de l'année écoulée représentait plus de 40 % du total mondial, soit près du double de celui des États-Unis. De plus, cet avantage continue de croître d'année en année

La position de leader de la Chine dans les domaines de l’énergie propre et des communications, ainsi que son grand nombre de brevets, lui donnent davantage son mot à dire dans ce domaine. En d’autres termes, certaines des normes chinoises dans l’industrie peuvent largement représenter les normes mondiales

La raison pour laquelle la Grande-Bretagne n'a pas suivi les États-Unis et exclu la Chine cette fois-ci est qu'elle a dû reconnaître une réalité : dans certains domaines techniques, il est impossible de se passer de la Chine, et « découpler et couper les liens » avec la Chine équivaut à à mettre en péril l'avenir. Et la Chine a en effet gagné l'opportunité de négocier à la table en s'appuyant sur l'innovation technologique et les dépassements dans les virages, et elle possède également les qualifications nécessaires pour formuler des règles dans des domaines technologiques clés.

Contenu réécrit comme : Premier ministre chinois Sunak

La percée technologique de la Chine constitue un autre revers majeur pour les États-Unis dans leur politique de blocus technologique contre la Chine. Le choix des États-Unis de cosigner les accords pertinents avec la Chine montre que la Chine a effectivement une influence irremplaçable dans le domaine de l’intelligence artificielle

Dans la mesure où l'Europe et les États-Unis ont également besoin de coopérer avec la Chine, si les États-Unis bloquent par la force la participation de la Chine pour leurs propres intérêts égoïstes, ils seront non seulement incapables de partager la technologie chinoise, mais offenseront également l'Europe et aggraver la division des relations atlantiques. Ceci est évidemment imprudent pour l’administration Biden, qui est désireuse de poursuivre des réalisations politiques afin de gagner des votes, elle doit donc quand même faire des compromis quand il est temps de faire des compromis

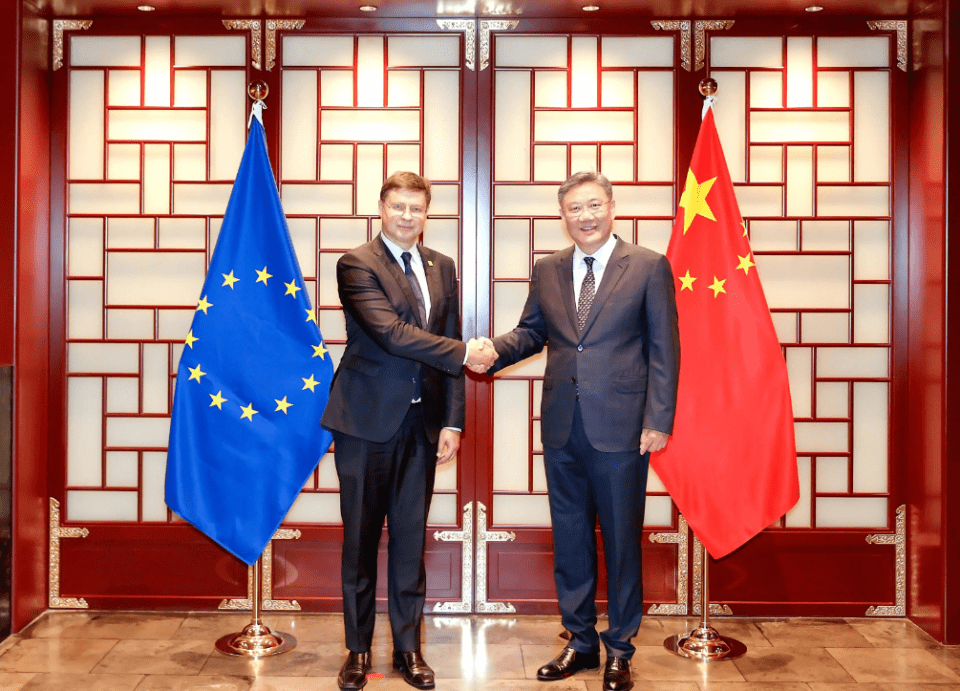

Depuis que Biden a émis des ordonnances de contrôle des exportations ciblant trois domaines majeurs, dont les semi-conducteurs, l'UE a commencé à prendre des contre-mesures et entend renforcer la coopération économique, commerciale, d'investissement et technologique avec la Chine. À cette fin, l'UE a introduit le « EU Chip Act » et mené un nouveau cycle de dialogue stratégique de haut niveau avec la Chine

Dombrovskis, responsable européen du commerce, et Wang Wentao, ministre chinois du Commerce

La raison est très simple : la suppression unilatérale de la Chine par les États-Unis peut également affecter ses alliés. Si l'UE suit de près les États-Unis, le résultat sera inévitablement une « situation perdant-perdant pour la Chine et l'Europe ». Pour la Chine, en tant que leader industriel, participer activement à ce sommet technologique fait en fait partie de la mise en œuvre de l’initiative « One Belt, One Road ».

Lors du précédent Forum du Sommet sur la coopération internationale, la Chine a systématiquement développé ses projets en matière d'intelligence artificielle. À l'époque, la Chine avait promis qu'elle répondrait aux préoccupations scientifiques et technologiques des pays en développement, participerait activement aux mécanismes nationaux et aux systèmes de co-gouvernance. et contribuer au monde.

On peut voir que bien que la Chine ait le droit de s'exprimer dans le domaine de l'intelligence artificielle, elle n'a pas érigé de barrières techniques comme les États-Unis, mais a partagé ses résultats de développement avec le monde, faisant de la Chine et du monde des gagnants. gagner. À cette fin, la Chine a également annoncé la levée complète des restrictions sur les investissements étrangers dans le secteur manufacturier afin d'intégrer et de confronter plus pleinement la technologie, le capital et la concurrence avec d'autres pays du monde, et de renforcer continuellement sa coopération et sa concurrence.

Afin de réécrire le contenu sans changer le sens original, la langue doit être réécrite en chinois et la phrase originale n'a pas besoin d'apparaître

Bien sûr, la signature d'un accord entre la Chine et de nombreux pays européens et américains ne signifie pas que ces derniers ont complètement changé leur attitude de confinement et de protection contre la Chine, plutôt que de croire que les États-Unis voient correctement la montée de la Chine et attendent l'UE. pour avoir une autonomie stratégique, il est préférable de façonner activement le Pour réécrire le contenu sans changer le sens original, la langue doit être réécrite en chinois. La phrase originale et les relations Chine-Europe n'ont pas besoin d'apparaître, et le jeu à somme nulle. Le jeu et le mythe de l’hégémonie peuvent être surmontés grâce à une communication et une interaction approfondies.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Comment implémenter le tri des fichiers par Debian Readdir

Apr 13, 2025 am 09:06 AM

Comment implémenter le tri des fichiers par Debian Readdir

Apr 13, 2025 am 09:06 AM

Dans Debian Systems, la fonction ReadDir est utilisée pour lire le contenu du répertoire, mais l'ordre dans lequel il revient n'est pas prédéfini. Pour trier les fichiers dans un répertoire, vous devez d'abord lire tous les fichiers, puis les trier à l'aide de la fonction QSORT. Le code suivant montre comment trier les fichiers de répertoire à l'aide de ReadDir et QSort dans Debian System: # include # include # include # include # include // Fonction de comparaison personnalisée, utilisée pour qsortintCompare (constvoid * a, constvoid * b) {returnstrcmp (* (

Comment optimiser les performances de Debian Readdir

Apr 13, 2025 am 08:48 AM

Comment optimiser les performances de Debian Readdir

Apr 13, 2025 am 08:48 AM

Dans Debian Systems, les appels du système ReadDir sont utilisés pour lire le contenu des répertoires. Si ses performances ne sont pas bonnes, essayez la stratégie d'optimisation suivante: simplifiez le nombre de fichiers d'annuaire: divisez les grands répertoires en plusieurs petits répertoires autant que possible, en réduisant le nombre d'éléments traités par appel ReadDir. Activer la mise en cache de contenu du répertoire: construire un mécanisme de cache, mettre à jour le cache régulièrement ou lorsque le contenu du répertoire change et réduire les appels fréquents à Readdir. Les caches de mémoire (telles que Memcached ou Redis) ou les caches locales (telles que les fichiers ou les bases de données) peuvent être prises en compte. Adoptez une structure de données efficace: si vous implémentez vous-même la traversée du répertoire, sélectionnez des structures de données plus efficaces (telles que les tables de hachage au lieu de la recherche linéaire) pour stocker et accéder aux informations du répertoire

Comment Debian OpenSSL empêche les attaques de l'homme au milieu

Apr 13, 2025 am 10:30 AM

Comment Debian OpenSSL empêche les attaques de l'homme au milieu

Apr 13, 2025 am 10:30 AM

Dans Debian Systems, OpenSSL est une bibliothèque importante pour le chiffrement, le décryptage et la gestion des certificats. Pour empêcher une attaque d'homme dans le milieu (MITM), les mesures suivantes peuvent être prises: utilisez HTTPS: assurez-vous que toutes les demandes de réseau utilisent le protocole HTTPS au lieu de HTTP. HTTPS utilise TLS (Protocole de sécurité de la couche de transport) pour chiffrer les données de communication pour garantir que les données ne sont pas volées ou falsifiées pendant la transmission. Vérifiez le certificat de serveur: vérifiez manuellement le certificat de serveur sur le client pour vous assurer qu'il est digne de confiance. Le serveur peut être vérifié manuellement via la méthode du délégué d'URLSession

Comment définir le niveau de journal Debian Apache

Apr 13, 2025 am 08:33 AM

Comment définir le niveau de journal Debian Apache

Apr 13, 2025 am 08:33 AM

Cet article décrit comment ajuster le niveau de journalisation du serveur Apacheweb dans le système Debian. En modifiant le fichier de configuration, vous pouvez contrôler le niveau verbeux des informations de journal enregistrées par Apache. Méthode 1: Modifiez le fichier de configuration principal pour localiser le fichier de configuration: le fichier de configuration d'Apache2.x est généralement situé dans le répertoire / etc / apache2 /. Le nom de fichier peut être apache2.conf ou httpd.conf, selon votre méthode d'installation. Modifier le fichier de configuration: Ouvrez le fichier de configuration avec les autorisations racine à l'aide d'un éditeur de texte (comme Nano): Sutonano / etc / apache2 / apache2.conf

Comment Debian Readdir s'intègre à d'autres outils

Apr 13, 2025 am 09:42 AM

Comment Debian Readdir s'intègre à d'autres outils

Apr 13, 2025 am 09:42 AM

La fonction ReadDir dans le système Debian est un appel système utilisé pour lire le contenu des répertoires et est souvent utilisé dans la programmation C. Cet article expliquera comment intégrer ReadDir avec d'autres outils pour améliorer sa fonctionnalité. Méthode 1: combinant d'abord le programme de langue C et le pipeline, écrivez un programme C pour appeler la fonction readdir et sortir le résultat: # include # include # include # includeIntmain (intargc, char * argv []) {dir * dir; structDirent * entrée; if (argc! = 2) {

Comment apprendre Debian Syslog

Apr 13, 2025 am 11:51 AM

Comment apprendre Debian Syslog

Apr 13, 2025 am 11:51 AM

Ce guide vous guidera pour apprendre à utiliser Syslog dans Debian Systems. Syslog est un service clé dans les systèmes Linux pour les messages du système de journalisation et du journal d'application. Il aide les administrateurs à surveiller et à analyser l'activité du système pour identifier et résoudre rapidement les problèmes. 1. Connaissance de base de Syslog Les fonctions principales de Syslog comprennent: la collecte et la gestion des messages journaux de manière centralisée; Prise en charge de plusieurs formats de sortie de journal et des emplacements cibles (tels que les fichiers ou les réseaux); Fournir des fonctions de visualisation et de filtrage des journaux en temps réel. 2. Installer et configurer syslog (en utilisant RSYSLOG) Le système Debian utilise RSYSLOG par défaut. Vous pouvez l'installer avec la commande suivante: SudoaptupDatesud

Méthode d'installation du certificat de Debian Mail Server SSL

Apr 13, 2025 am 11:39 AM

Méthode d'installation du certificat de Debian Mail Server SSL

Apr 13, 2025 am 11:39 AM

Les étapes pour installer un certificat SSL sur le serveur de messagerie Debian sont les suivantes: 1. Installez d'abord la boîte à outils OpenSSL, assurez-vous que la boîte à outils OpenSSL est déjà installée sur votre système. Si ce n'est pas installé, vous pouvez utiliser la commande suivante pour installer: Sudoapt-getUpDaSuDoapt-getInstallOpenSSL2. Générer la clé privée et la demande de certificat Suivant, utilisez OpenSSL pour générer une clé privée RSA 2048 bits et une demande de certificat (RSE): OpenSS

Conseils de configuration du pare-feu Debian Mail Server

Apr 13, 2025 am 11:42 AM

Conseils de configuration du pare-feu Debian Mail Server

Apr 13, 2025 am 11:42 AM

La configuration du pare-feu d'un serveur de courrier Debian est une étape importante pour assurer la sécurité du serveur. Voici plusieurs méthodes de configuration de pare-feu couramment utilisées, y compris l'utilisation d'iptables et de pare-feu. Utilisez les iptables pour configurer le pare-feu pour installer iptables (sinon déjà installé): Sudoapt-getUpDaSuDoapt-getinstalliptableView Règles actuelles iptables: Sudoiptable-L Configuration