Opération et maintenance

Opération et maintenance

exploitation et maintenance Linux

exploitation et maintenance Linux

Comment effectuer une analyse de sécurité réseau et des tests d'intrusion des systèmes Linux

Comment effectuer une analyse de sécurité réseau et des tests d'intrusion des systèmes Linux

Comment effectuer une analyse de sécurité réseau et des tests d'intrusion des systèmes Linux

Dans l'environnement réseau actuel, l'analyse de la sécurité du réseau et les tests d'intrusion du système Linux deviennent de plus en plus importants. Afin de garantir la sécurité et la stabilité du système, une analyse de sécurité du réseau est essentielle. Dans le même temps, le but des tests d'intrusion est de découvrir et de corriger les problèmes de sécurité du système.

Cet article expliquera comment effectuer une analyse de sécurité réseau et des tests d'intrusion des systèmes Linux. Nous utiliserons certains outils et techniques courants, notamment des outils open source tels que Nmap et Metasploit.

1. Analyse Nmap

Nmap est un outil d'analyse réseau couramment utilisé qui peut effectuer une analyse des ports, une identification du service et d'autres opérations sur l'hôte cible. Voici un exemple simple de ligne de commande :

nmap -sS -A -T4 target_ip

Parmi eux, -sS signifie utiliser le mode d'analyse TCP SYN, -A signifie activer la détection du système d'exploitation et l'analyse de la version du service, et -T4 signifie utiliser le mode d'analyse à grande vitesse.

2. Tests d'intrusion Metasploit

Metasploit est un cadre de test d'intrusion open source qui peut être utilisé pour tester les vulnérabilités du réseau et des applications. Voici un exemple simple de ligne de commande :

msfconsole use exploit/multi/handler set payload payload_name set lhost local_ip set lport local_port exploit

Parmi eux, msfconsole représente le démarrage de la console Metasploit, use exploit/multi/handler représente l'utilisation de plusieurs gestionnaires de charge d'attaque, set payload payload_name représente la définition du nom de la charge d'attaque, set lhost local_ip et set lport local_port représente respectivement la définition de l'adresse IP et du numéro de port de l'hôte de l'attaquant, et exploit représente l'exécution de l'attaque.

3. Analyse des vulnérabilités

En plus d'utiliser Nmap et Metasploit, vous pouvez également utiliser d'autres outils d'analyse des vulnérabilités pour les tests de sécurité réseau. Voici quelques outils d'analyse de vulnérabilités couramment utilisés :

(1) OpenVAS : OpenVAS est un scanner de vulnérabilités open source qui peut analyser divers systèmes d'exploitation et applications à la recherche de vulnérabilités.

(2) Nexpose : Nexpose est un outil commercial d'analyse des vulnérabilités qui peut être utilisé pour analyser les vulnérabilités de divers systèmes d'exploitation, applications et périphériques réseau.

(3) NESSUS : NESSUS est un scanner de vulnérabilités largement utilisé qui peut être utilisé pour rechercher des vulnérabilités dans divers systèmes d'exploitation, applications et périphériques réseau.

4. Paramètres du pare-feu

Le pare-feu IPtables est intégré au système Linux, qui peut filtrer et contrôler la sécurité du trafic réseau entrant et sortant. Voici quelques règles de pare-feu IPtables couramment utilisées :

(1) Autoriser uniquement le trafic provenant de l'adresse IP spécifiée :

iptables -A INPUT -s allowed_ip -j ACCEPT iptables -A INPUT -j DROP

Parmi elles, Allow_ip représente l'adresse IP autorisée.

(2) Autoriser uniquement le trafic sur le port spécifié :

iptables -A INPUT -p tcp –dport allowed_port -j ACCEPT iptables -A INPUT -j DROP

Parmi eux, Allowed_port représente le port autorisé.

(3) Autoriser uniquement le trafic du protocole spécifié :

iptables -A INPUT -p allowed_protocol -j ACCEPT iptables -A INPUT -j DROP

Parmi eux, Allowed_protocol représente le protocole autorisé.

Résumé

Cet article explique comment effectuer une analyse de sécurité réseau et des tests d'intrusion des systèmes Linux. Nous avons utilisé certains outils et techniques couramment utilisés, notamment des outils open source tels que Nmap et Metasploit. Dans le même temps, nous avons également discuté de certaines règles de pare-feu IPtables pour garantir la sécurité et la stabilité du système.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

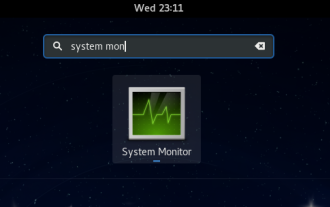

Utiliser le Gestionnaire des tâches sous Linux

Aug 15, 2024 am 07:30 AM

Utiliser le Gestionnaire des tâches sous Linux

Aug 15, 2024 am 07:30 AM

Il existe de nombreuses questions que les débutants sous Linux posent souvent : « Linux a-t-il un gestionnaire de tâches ? », « Comment ouvrir le gestionnaire de tâches sous Linux ? » Les utilisateurs de Windows savent que le gestionnaire de tâches est très utile. Vous pouvez ouvrir le Gestionnaire des tâches en appuyant sur Ctrl+Alt+Suppr sous Windows. Ce gestionnaire de tâches vous montre tous les processus en cours d'exécution et la mémoire qu'ils consomment, et vous pouvez sélectionner et tuer un processus à partir du programme gestionnaire de tâches. Lorsque vous utiliserez Linux pour la première fois, vous rechercherez également quelque chose qui équivaut à un gestionnaire de tâches sous Linux. Un expert Linux préfère utiliser la ligne de commande pour rechercher les processus, la consommation de mémoire, etc., mais ce n'est pas obligatoire

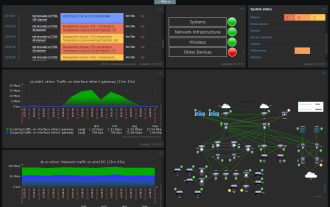

Résoudre le problème de l'affichage tronqué des graphiques et des diagrammes sur le serveur de surveillance chinois Zabbix

Jul 31, 2024 pm 02:10 PM

Résoudre le problème de l'affichage tronqué des graphiques et des diagrammes sur le serveur de surveillance chinois Zabbix

Jul 31, 2024 pm 02:10 PM

La prise en charge du chinois par Zabbix n'est pas très bonne, mais parfois nous choisissons toujours le chinois à des fins de gestion. Dans l'interface Web surveillée par Zabbix, le chinois sous l'icône graphique affichera des petits carrés. Ceci est incorrect et nécessite le téléchargement de polices. Par exemple, "Microsoft Yahei", "Microsoft Yahei.ttf" est nommé "msyh.ttf", téléchargez la police téléchargée dans /zabbix/fonts/fonts et modifiez les deux caractères dans /zabbix/include/defines.inc.php. fichier dans definition('ZBX_GRAPH_FONT_NAME','DejaVuSans');define('ZBX_FONT_NAME'

7 façons de vous aider à vérifier la date d'enregistrement des utilisateurs Linux

Aug 24, 2024 am 07:31 AM

7 façons de vous aider à vérifier la date d'enregistrement des utilisateurs Linux

Aug 24, 2024 am 07:31 AM

Saviez-vous comment vérifier la date de création d'un compte sur un système Linux ? Si vous le savez, que pouvez-vous faire ? Avez-vous réussi ? Si oui, comment faire ? Fondamentalement, les systèmes Linux ne suivent pas ces informations, alors quelles sont les autres manières d'obtenir ces informations ? Vous vous demandez peut-être pourquoi je vérifie cela ? Oui, il existe des situations dans lesquelles vous devrez peut-être consulter ces informations et elles vous seront utiles à ce moment-là. Vous pouvez utiliser les 7 méthodes suivantes pour vérifier. Utilisez /var/log/secure Utilisez l'outil aureport Utilisez .bash_logout Utilisez la commande chage Utilisez la commande useradd Utilisez la commande passwd Utilisez la dernière commande Méthode 1 : Utilisez /var/l

Apprenez à ajouter des polices à Fedora en 5 minutes

Jul 23, 2024 am 09:45 AM

Apprenez à ajouter des polices à Fedora en 5 minutes

Jul 23, 2024 am 09:45 AM

Installation à l'échelle du système Si vous installez une police à l'échelle du système, elle sera disponible pour tous les utilisateurs. La meilleure façon de procéder est d'utiliser les packages RPM des référentiels de logiciels officiels. Avant de commencer, ouvrez l'outil "Logiciel" dans Fedora Workstation, ou d'autres outils utilisant le référentiel officiel. Sélectionnez la catégorie « Modules complémentaires » dans la barre de sélection. Sélectionnez ensuite « Polices » dans la catégorie. Vous verrez les polices disponibles similaires à celle de la capture d'écran ci-dessous : Lorsque vous sélectionnez une police, certains détails apparaîtront. Selon plusieurs scénarios, vous pourrez peut-être prévisualiser un exemple de texte pour la police. Cliquez sur le bouton "Installer" pour l'ajouter à votre système. En fonction de la vitesse du système et de la bande passante du réseau, ce processus peut prendre un certain temps.

Que dois-je faire si les polices WPS manquantes sous le système Linux entraînent une déformation du fichier ?

Jul 31, 2024 am 12:41 AM

Que dois-je faire si les polices WPS manquantes sous le système Linux entraînent une déformation du fichier ?

Jul 31, 2024 am 12:41 AM

1. Recherchez les polices wingdings, wingdings2, wingdings3, Webdings et MTExtra sur Internet 2. Entrez dans le dossier principal, appuyez sur Ctrl+h (afficher les fichiers cachés) et vérifiez s'il existe un dossier .fonts. Sinon, créez. 3. Copiez les polices téléchargées telles que wingdings, wingdings2, wingdings3, Webdings et MTExtra dans le dossier .fonts du dossier principal. Ensuite, démarrez wps pour voir s'il existe toujours une boîte de dialogue de rappel « Police manquante dans le système ». sinon, juste du succès Notes : wingdings, wingdin

Installation et configuration de Centos 7 Serveur de synchronisation de l'heure réseau NTP

Aug 05, 2024 pm 10:35 PM

Installation et configuration de Centos 7 Serveur de synchronisation de l'heure réseau NTP

Aug 05, 2024 pm 10:35 PM

Environnement expérimental : OS : LinuxCentos7.4x86_641. Affichez le fuseau horaire actuel du serveur, répertoriez le fuseau horaire et définissez le fuseau horaire (s'il s'agit déjà du fuseau horaire correct, veuillez l'ignorer) : #timedatectl#timedatectllist-timezones#timedatectlset-timezoneAsia. /Shanghai2. Compréhension des concepts de fuseau horaire : GMT, UTC, CST, DSTUTC : La terre entière est divisée en vingt-quatre fuseaux horaires. Dans les situations de communication radio internationale, dans un souci d'unification, une heure unifiée est utilisée, appelée Temps coordonné universel (UTC : UniversalTim).

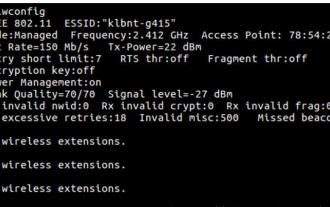

Comment connecter deux hôtes Ubuntu à Internet à l'aide d'un seul câble réseau

Aug 07, 2024 pm 01:39 PM

Comment connecter deux hôtes Ubuntu à Internet à l'aide d'un seul câble réseau

Aug 07, 2024 pm 01:39 PM

Comment utiliser un câble réseau pour connecter deux hôtes Ubuntu à Internet 1. Préparez l'hôte A : ubuntu16.04 et l'hôte B : ubuntu16.042. L'hôte A possède deux cartes réseau, l'une est connectée au réseau externe et l'autre est connectée. pour accueillir B. Utilisez la commande iwconfig pour afficher toutes les cartes réseau sur l'hôte. Comme indiqué ci-dessus, les cartes réseau sur l'hôte A (ordinateur portable) de l'auteur sont : wlp2s0 : Il s'agit d'une carte réseau sans fil. enp1s0 : carte réseau filaire, la carte réseau connectée à l'hôte B. Le reste n’a rien à voir avec nous, inutile de s’en soucier. 3. Configurez l'adresse IP statique de A. Modifiez le fichier #vim/etc/network/interfaces pour configurer une adresse IP statique pour l'interface enp1s0, comme indiqué ci-dessous (où #==========

lancer! Exécuter DOS sur Raspberry Pi

Jul 19, 2024 pm 05:23 PM

lancer! Exécuter DOS sur Raspberry Pi

Jul 19, 2024 pm 05:23 PM

Différentes architectures de processeur signifient qu'exécuter DOS sur le Raspberry Pi n'est pas facile, mais ce n'est pas très compliqué. FreeDOS est peut-être familier à tout le monde. Il s'agit d'un système d'exploitation complet, gratuit et bien compatible pour DOS. Il peut exécuter certains anciens jeux DOS ou logiciels commerciaux, et peut également développer des applications embarquées. Tant que le programme peut fonctionner sur MS-DOS, il peut fonctionner sur FreeDOS. En tant qu'initiateur et coordinateur du projet FreeDOS, de nombreux utilisateurs me poseront des questions en tant qu'initié. La question qu'on me pose le plus souvent est : « FreeDOS peut-il fonctionner sur un Raspberry Pi ? » Cette question n'est pas surprenante. Après tout, Linux fonctionne très bien sur le Raspberry Pi