développement back-end

développement back-end

Tutoriel C#.Net

Tutoriel C#.Net

Notes de développement C# : analyse et réparation des vulnérabilités de sécurité

Notes de développement C# : analyse et réparation des vulnérabilités de sécurité

Notes de développement C# : analyse et réparation des vulnérabilités de sécurité

Dans le développement C#, avec le développement continu de la technologie réseau, les problèmes de sécurité sont devenus de plus en plus graves. Pour garantir la sécurité des applications, les développeurs doivent prêter attention à l'analyse et à la réparation des failles de sécurité. Cet article présentera les précautions sous les aspects suivants.

1. Faites attention à la sécurité de la transmission des données

Dans les applications, la sécurité de la transmission des données est très importante. En particulier lorsque vous utilisez le réseau pour transmettre des données, des protocoles sécurisés et des algorithmes de cryptage doivent être utilisés autant que possible. Afin de garantir l'intégrité et la confidentialité des données, il est recommandé d'utiliser des protocoles tels que Secure Sockets Layer (SSL) ou Transport Layer Security (TLS), ainsi que des algorithmes de chiffrement tels que AES, RSA et SHA.

Dans le même temps, vous devez également veiller à éviter d'utiliser la transmission en texte clair. Par exemple, les protocoles en texte brut tels que le protocole HTTP ou le protocole FTP ne peuvent pas être utilisés pour transmettre des informations sensibles ou des mots de passe.

2. Faites attention à la sécurité des mots de passe

La fuite de mot de passe est une vulnérabilité de sécurité courante à laquelle les développeurs C# devraient prêter attention. En règle générale, les mots de passe doivent être stockés sous forme cryptée dans une base de données ou un fichier de configuration pour éviter les tentatives malveillantes d'obtention de mots de passe.

Dans le même temps, vous devez également faire attention aux paramètres de force du mot de passe. Le mot de passe doit contenir au moins 8 caractères et inclure des lettres majuscules, des lettres minuscules, des chiffres et des caractères spéciaux.

3. Faites attention aux vulnérabilités d'injection de code

Pendant le processus de développement, vous devez éviter d'utiliser des instructions SQL d'épissage pour effectuer des opérations de base de données, car cette méthode peut facilement provoquer des vulnérabilités d'injection SQL. Une requête paramétrée doit être utilisée pour éviter cette vulnérabilité.

4. Faites attention aux vulnérabilités de traversée de chemin

Les vulnérabilités de traversée de chemin sont une vulnérabilité de sécurité courante dans le développement C#, elles sont généralement causées par l'échec du filtrage ou de la vérification des entrées. Les développeurs doivent veiller à éviter de telles vulnérabilités.

Lors du traitement des opérations de parcours telles que les chemins de fichiers, des chemins absolus doivent être utilisés au lieu de chemins relatifs. Dans le même temps, les entrées doivent également être filtrées ou vérifiées pour éviter les vulnérabilités de traversée de chemin causées par des entrées malveillantes.

5. Faites attention à la vérification des entrées et des sorties

La vérification des entrées et des sorties est un lien important pour garantir la sécurité des applications. Les développeurs doivent filtrer ou valider toutes les entrées des utilisateurs pour éviter les failles de sécurité causées par des entrées malveillantes.

Pendant le processus de sortie, il convient de veiller à éviter de publier des informations sensibles. Par exemple, lors de la sortie des informations d'erreur, vous pouvez utiliser une méthode conviviale au lieu de générer directement les informations système ou les informations sur la pile d'appels.

6. Faites attention à la sécurité du contrôle d'accès

La sécurité du contrôle d'accès est un autre maillon important dans la protection des applications. Les développeurs doivent contrôler les droits d'accès des utilisateurs pour éviter tout accès non autorisé.

Lors de l'exécution du contrôle d'accès, le principe du moindre droit d'accès doit être utilisé. Autrement dit, accordez aux utilisateurs uniquement les autorisations d’accès dont ils ont besoin et n’accordez pas d’autorisations inutiles pour empêcher les utilisateurs malveillants d’utiliser des autorisations excessives pour attaquer.

7. Faites attention à la sécurité des composants tiers

Dans les applications, certains composants tiers sont souvent utilisés, comme les bibliothèques open source ou les SDK, etc. Pour garantir la sécurité de l'ensemble de l'application, les développeurs doivent prêter attention à la sécurité des composants tiers.

Vous devez choisir des composants tiers avec une grande crédibilité, une documentation complète ou le support de la communauté des développeurs, et éviter d'utiliser des composants non testés ou inconnus. De plus, les vulnérabilités de sécurité des composants existants doivent être mises à jour ou corrigées en temps opportun.

En bref, l'analyse et la réparation des vulnérabilités de sécurité dans le développement C# sont un élément important pour garantir la sécurité de l'ensemble de l'application. Les développeurs doivent toujours rester très vigilants, effectuer en temps opportun des évaluations des risques de sécurité et des analyses de vulnérabilité, et réparer rapidement les vulnérabilités de sécurité pour garantir la sécurité des applications.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

Échangez les visages dans n'importe quelle vidéo sans effort grâce à notre outil d'échange de visage AI entièrement gratuit !

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Sujets chauds

Cet identifiant Apple n'est pas encore utilisé dans l'iTunes Store : correctif

Jun 10, 2024 pm 05:42 PM

Cet identifiant Apple n'est pas encore utilisé dans l'iTunes Store : correctif

Jun 10, 2024 pm 05:42 PM

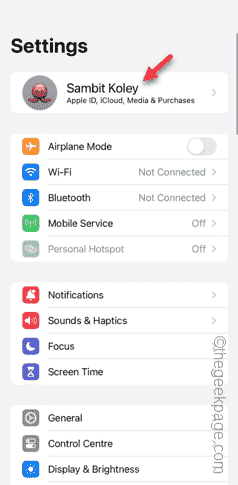

Lors de la connexion à iTunesStore à l'aide de l'AppleID, cette erreur indiquant "Cet AppleID n'a pas été utilisé dans iTunesStore" peut s'afficher à l'écran. Il n'y a pas de messages d'erreur à craindre, vous pouvez les corriger en suivant ces ensembles de solutions. Correctif 1 – Modifier l'adresse de livraison La principale raison pour laquelle cette invite apparaît dans l'iTunes Store est que vous n'avez pas la bonne adresse dans votre profil AppleID. Étape 1 – Tout d’abord, ouvrez les paramètres iPhone sur votre iPhone. Étape 2 – AppleID doit être au-dessus de tous les autres paramètres. Alors, ouvrez-le. Étape 3 – Une fois sur place, ouvrez l’option « Paiement et expédition ». Étape 4 – Vérifiez votre accès à l'aide de Face ID. étape

Comment réparer les yeux rouges sur iPhone

Feb 23, 2024 pm 04:31 PM

Comment réparer les yeux rouges sur iPhone

Feb 23, 2024 pm 04:31 PM

Vous avez donc pris de superbes photos lors de votre dernière fête, mais malheureusement, la plupart des photos que vous avez prises étaient des yeux rouges. La photo elle-même est superbe, mais les yeux rouges gâchent en quelque sorte l'image. Sans oublier que certaines de ces photos de fête peuvent provenir des téléphones de vos amis. Aujourd'hui, nous verrons comment supprimer les yeux rouges des photos. Quelle est la cause des yeux rouges sur la photo ? Les yeux rouges surviennent souvent lors de la prise de photos avec flash. En effet, la lumière du flash brille directement à l'arrière de l'œil, ce qui fait que les vaisseaux sanguins sous l'œil réfléchissent la lumière, donnant l'effet d'yeux rouges sur la photo. Heureusement, grâce aux progrès continus de la technologie, certains appareils photo sont désormais équipés de fonctions de correction des yeux rouges qui peuvent résoudre efficacement ce problème. En utilisant cette fonctionnalité, l'appareil photo prend des photos

Dix limites de l'intelligence artificielle

Apr 26, 2024 pm 05:52 PM

Dix limites de l'intelligence artificielle

Apr 26, 2024 pm 05:52 PM

Dans le domaine de l’innovation technologique, l’intelligence artificielle (IA) est l’un des développements les plus transformateurs et les plus prometteurs de notre époque. L'intelligence artificielle a révolutionné de nombreux secteurs, depuis la santé et la finance jusqu'aux transports et au divertissement, grâce à sa capacité à analyser de grandes quantités de données, à tirer des leçons de modèles et à prendre des décisions intelligentes. Cependant, malgré ses progrès remarquables, l’IA est également confrontée à d’importantes limites et défis qui l’empêchent d’atteindre son plein potentiel. Dans cet article, nous examinerons les dix principales limites de l'intelligence artificielle, révélant les limites auxquelles sont confrontés les développeurs, les chercheurs et les praticiens dans ce domaine. En comprenant ces défis, il est possible de naviguer dans les complexités du développement de l’IA, de réduire les risques et d’ouvrir la voie à un progrès responsable et éthique de la technologie de l’IA. Disponibilité limitée des données : le développement de l’intelligence artificielle dépend des données

Comment résoudre le problème de l'échec de Win11 à vérifier les informations d'identification ?

Jan 30, 2024 pm 02:03 PM

Comment résoudre le problème de l'échec de Win11 à vérifier les informations d'identification ?

Jan 30, 2024 pm 02:03 PM

Lorsque certains utilisateurs Win11 se connectent à l'aide de leurs informations d'identification, ils reçoivent un message d'erreur indiquant que vos informations d'identification ne peuvent pas être vérifiées. Que se passe-t-il ? Après que l'éditeur ait étudié ce problème, j'ai découvert qu'il pouvait y avoir plusieurs situations différentes qui causaient directement ou indirectement ce problème. Jetons un coup d'œil avec l'éditeur.

Mar 22, 2024 pm 12:45 PM

Mar 22, 2024 pm 12:45 PM

Un guide complet des erreurs PHP500 : causes, diagnostics et correctifs Au cours du développement PHP, nous rencontrons souvent des erreurs avec le code d'état HTTP 500. Cette erreur est généralement appelée « 500InternalServerError », ce qui signifie que des erreurs inconnues se sont produites lors du traitement de la requête côté serveur. Dans cet article, nous explorerons les causes courantes des erreurs PHP500, comment les diagnostiquer et comment les corriger, et fournirons des exemples de code spécifiques pour référence. Causes courantes des erreurs 1.500 1.

Un guide simple pour résoudre les problèmes d'écran bleu de Windows 11

Dec 27, 2023 pm 02:26 PM

Un guide simple pour résoudre les problèmes d'écran bleu de Windows 11

Dec 27, 2023 pm 02:26 PM

De nombreux amis rencontrent toujours des écrans bleus lorsqu'ils utilisent des systèmes d'exploitation informatiques. Même le dernier système Win11 ne peut pas échapper au sort des écrans bleus. Par conséquent, je vous propose aujourd'hui un tutoriel sur la façon de réparer les écrans bleus Win11. Que vous ayez rencontré ou non un écran bleu, vous pouvez d'abord l'apprendre au cas où vous en auriez besoin. Comment réparer la méthode de l'écran bleu Win11 1. Si nous rencontrons un écran bleu, redémarrez d'abord le système et vérifiez s'il peut démarrer normalement. 2. S'il peut démarrer normalement, cliquez avec le bouton droit sur "Ordinateur" sur le bureau et sélectionnez "Gérer". 3. Développez ensuite "Outils système" sur le côté gauche de la fenêtre contextuelle et sélectionnez "Observateur d'événements". 4. Dans le Observateur d'événements, nous verrons quel problème spécifique a causé l'écran bleu. 5. Ensuite, suivez simplement la situation et les événements sur l'écran bleu

Comment réparer le volume ne peut pas être ajusté dans WIN10

Mar 27, 2024 pm 05:16 PM

Comment réparer le volume ne peut pas être ajusté dans WIN10

Mar 27, 2024 pm 05:16 PM

1. Appuyez sur win+r pour ouvrir la fenêtre d'exécution, entrez [regedit] et appuyez sur Entrée pour ouvrir l'éditeur de registre. 2. Dans l'éditeur de registre ouvert, cliquez pour développer [HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRun]. Dans l'espace vide à droite, cliquez avec le bouton droit et sélectionnez [Nouveau - Valeur de chaîne], puis renommez-le en [systray.exe]. 3. Double-cliquez pour ouvrir systray.exe, modifiez ses données numériques en [C:WindowsSystem32systray.exe] et cliquez sur [OK] pour enregistrer les paramètres.

Comment résoudre le problème d'écran bleu causé par csrss.exe

Dec 28, 2023 pm 06:24 PM

Comment résoudre le problème d'écran bleu causé par csrss.exe

Dec 28, 2023 pm 06:24 PM

Si votre ordinateur affiche souvent un écran bleu après le démarrage, cela peut être dû à une erreur grave (code d'arrêt 0xF4) provoquée par le système Windows dans le fichier csrss.exe. Voyons maintenant comment y remédier ! Comment réparer l'écran bleu csrss.exe. Tout d'abord, appuyez simultanément sur les touches "Ctrl+Alt+Suppr". À ce moment, l'interface du Gestionnaire des tâches de Microsoft Windows apparaîtra. Cliquez sur l'onglet "Gestionnaire des tâches" et l'écran répertoriera tous les programmes en cours d'exécution et les ressources qu'ils occupent ainsi que d'autres informations. Cliquez à nouveau pour accéder à l'onglet « Processus », cliquez à nouveau sur « Nom de l'image », puis recherchez le fichier « csrss.exe » dans la liste. Cliquez sur le bouton « Terminer le processus »