Tutoriel système

Tutoriel système

Série Windows

Série Windows

Résolvez le problème selon lequel la boîte aux lettres Win10 continue d'afficher que les e-mails sont en cours de récupération

Résolvez le problème selon lequel la boîte aux lettres Win10 continue d'afficher que les e-mails sont en cours de récupération

Résolvez le problème selon lequel la boîte aux lettres Win10 continue d'afficher que les e-mails sont en cours de récupération

De nombreux amis choisissent d'utiliser Win10 Mailbox en raison de sa bonne réputation, mais ils peuvent également rencontrer des problèmes lors de leur première utilisation. Aujourd'hui, je vais vous apporter une solution au problème que Win10 Mailbox continue de montrer qu'elle récupère vos e-mails.

La boîte aux lettres Win10 continue d'afficher qu'elle récupère votre courrier électronique. Solution :

Méthode 1.

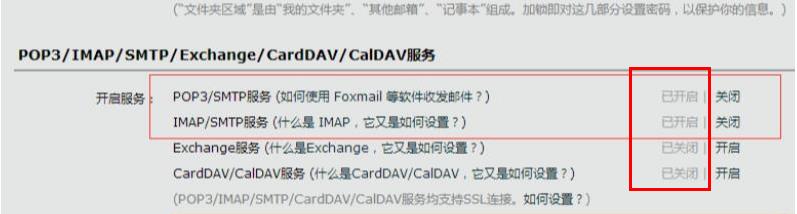

1. Connectez-vous à la boîte aux lettres et ouvrez "Paramètres" -> "Compte" et recherchez "POP3/IMAP/SMTP/". Exchange/ CardDAV/CalDAV Service",

activez les quatre fonctions à l'intérieur et obtenez le code d'autorisation.

2. Une fois terminé, veuillez ouvrir la boîte aux lettres fournie avec Win10, ouvrez "Paramètres" -> "Gérer le compte" -> "Ajouter un compte" -> "Autres comptes", puis entrez votre adresse e-mail et entrez. le code d'autorisation dans la zone du mot de passe.

Une fois l'e-mail ajouté avec succès, essayez de récupérer l'e-mail.

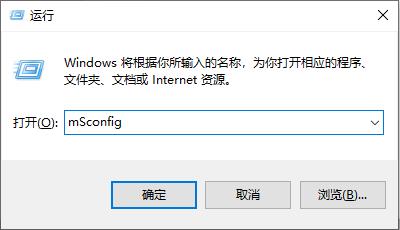

1. Appuyez sur "Win+R" pour ouvrir "Exécuter" et entrez msconfig

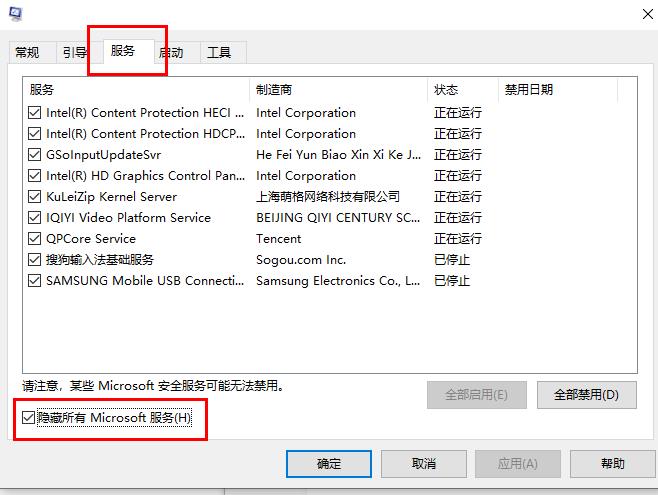

2. Cliquez sur "Services" et cochez "Masquer les services Microsoft"

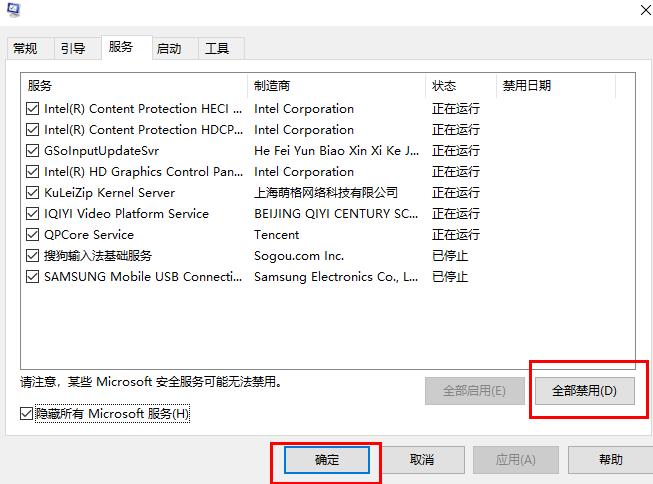

3. " Désactivez-les tous

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

Échangez les visages dans n'importe quelle vidéo sans effort grâce à notre outil d'échange de visage AI entièrement gratuit !

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Sujets chauds

La syntaxe de l'ajout de colonnes dans différents systèmes de base de données est-elle la même?

Apr 09, 2025 pm 12:51 PM

La syntaxe de l'ajout de colonnes dans différents systèmes de base de données est-elle la même?

Apr 09, 2025 pm 12:51 PM

La syntaxe pour ajouter des colonnes dans différents systèmes de base de données varie considérablement et varie d'une base de données à la base de données. Par exemple: MySQL: alter les utilisateurs de la table Ajouter un e-mail de colonne Varchar (255); PostgreSQL: Alter Table Users Ajouter la colonne Email Varchar (255) Non Null Unique; Oracle: Alter Table Users Ajouter un e-mail Varchar2 (255); SQL Server: Alter Table Users Ajouter un e-mail Varch

Quels sont les types de données de mémoire redis?

Apr 10, 2025 pm 02:06 PM

Quels sont les types de données de mémoire redis?

Apr 10, 2025 pm 02:06 PM

Redis fournit cinq types de données de mémoire de base: chaîne: stockage de chaîne de base, prise en charge des opérations incrémentielles / décroissantes. Liste: Liste liée bidirectionnelle, opération efficace d'insertion / de suppression. Ensemble: ensemble non ordonné, utilisé pour les opérations de déduplication. Hash: stockage de paires de valeurs de clé, adapté au stockage des données structurées. ZSET: ensemble ordonné, chaque élément a des fractions et peut être trié par des fractions. Le choix du bon type de données est essentiel pour optimiser les performances.

Comment simplifier le marketing par e-mail avec le compositeur: les pratiques d'application de Duwa.io

Apr 18, 2025 am 11:27 AM

Comment simplifier le marketing par e-mail avec le compositeur: les pratiques d'application de Duwa.io

Apr 18, 2025 am 11:27 AM

J'ai un problème délicat lors d'une campagne de marketing par courrier: comment créer et envoyer efficacement le courrier au format HTML. L'approche traditionnelle consiste à écrire du code manuellement et à envoyer des e-mails à l'aide d'un serveur SMTP, mais cela prend non seulement du temps, mais aussi des erreurs. Après avoir essayé plusieurs solutions, j'ai découvert Duwa.io, un Restapi simple et facile à utiliser qui m'aide à créer et à envoyer un courrier HTML rapidement. Pour simplifier davantage le processus de développement, j'ai décidé d'utiliser Composer pour installer et gérer la bibliothèque PHP de Duwa.io - Captaindoe / Duwa.

Comment surveiller Debian Mail Server

Apr 12, 2025 pm 10:06 PM

Comment surveiller Debian Mail Server

Apr 12, 2025 pm 10:06 PM

Pour vous assurer que votre serveur de messagerie Debian s'exécute de manière stable, un mécanisme de surveillance efficace est requis. Cet article présente plusieurs méthodes de surveillance, notamment la vérification des journaux, les outils de surveillance et les paramètres du système d'alarme. 1. Surveillance du journal Les fichiers journaux du serveur de messagerie Debian sont généralement situés dans le répertoire / var / log /, tels que /var/log/mail.log. La vérification régulière de ces journaux peut vous aider à identifier les problèmes potentiels en temps opportun. 2.

Compétences de configuration de l'hôte virtuel Nginx, gérer efficacement plusieurs sites Web

Apr 13, 2025 pm 10:03 PM

Compétences de configuration de l'hôte virtuel Nginx, gérer efficacement plusieurs sites Web

Apr 13, 2025 pm 10:03 PM

Configuration de l'hôte virtuel Nginx: jouant autour de votre jardin de serveurs Avez-vous déjà réfléchi à la façon dont un serveur sert élégamment plusieurs sites Web en même temps? La réponse est la configuration de l'hôte virtuel Nginx. Cet article vous emmènera dans les conseils de configuration de l'hôte virtuel Nginx, vous permettant de gérer efficacement votre "jardin de serveurs" et d'éviter certains pièges courants. Après la lecture, vous pourrez facilement configurer l'hôte virtuel, comprendre le mécanisme derrière et écrire des fichiers de configuration Nginx efficaces et stables. Préparation de base: n'oubliez pas qu'avant de démarrer votre boîte à outils, vous devez vous assurer que Nginx est installé et avoir une certaine compréhension des commandes Linux de base et de la structure du fichier de configuration. Nous n'expliquerons pas comment installer Nginx ici, en supposant que vous avez terminé cette étape. souviens-toi

Comment Navicat Batch modifie les données de texte

Apr 08, 2025 pm 08:27 PM

Comment Navicat Batch modifie les données de texte

Apr 08, 2025 pm 08:27 PM

NAVICAT fournit des conseils pour les données de texte de modification par lots: utilisez des instructions SQL pour effectuer des modifications précises via des générateurs de requête. Remplacement de texte simple à l'aide de l'importation / exportation de données. Modifiez les données directement dans la vue de la grille de données pour les modifications à petite échelle. Pièges communs de modification par lots: Risque d'injection SQL: filtrage et échange d'entrée de l'utilisateur. Déliachance du type de données: assurez-vous que le type de données correspond. Traitement des transactions: utilisez le traitement des transactions pour assurer la cohérence des données. Gestion des erreurs: utilisez le mécanisme de gestion des erreurs et enregistrez le message d'erreur.

Quels facteurs doivent être pris en compte pour la suppression de SQL

Apr 09, 2025 pm 12:12 PM

Quels facteurs doivent être pris en compte pour la suppression de SQL

Apr 09, 2025 pm 12:12 PM

Lorsque vous envisagez de supprimer les lignes SQL, vous devez être conscient de ce qui suit: Comprenez comment la suppression des instructions fonctionne et ne les confondez pas avec tronquer ou tomber. Utilisez la clause où spécifier exactement les lignes à supprimer pour éviter la suppression erronée. Utilisez la suppression par lots et les transactions au besoin pour améliorer l'efficacité et assurer la cohérence des données. Opérez avec prudence, sauvegarde les données et utilisez un environnement de test pour éviter la perte de données.

Comment ajouter des colonnes en SQL à la fin d'un tableau?

Apr 09, 2025 pm 01:27 PM

Comment ajouter des colonnes en SQL à la fin d'un tableau?

Apr 09, 2025 pm 01:27 PM

L'ajout de colonnes à la fin d'une table de base de données n'est pas facile, l'opération spécifique dépend du système de base de données, de la taille du tableau et du volume de données. Les erreurs courantes incluent: ignorer les types de données, à tort à l'aide d'index et des opérations simultanées. Les stratégies d'optimisation comprennent: la sélection du moteur de stockage approprié, l'utilisation de tables de partition et l'utilisation de la technologie de réplication de la base de données. Une bonne lisibilité au code et la maintenabilité aident également à éviter les problèmes. Ce n'est qu'en opérant avec prudence et en faisant attention au mécanisme sous-jacent que nous pouvons éviter les risques de sécurité et d'intégrité des données.