Tutoriel système

Tutoriel système

Linux

Linux

Urgent : mise à jour Ubuntu ! Vulnérabilité du noyau découverte pouvant conduire à un déni de service ou à l'exécution de code arbitraire

Urgent : mise à jour Ubuntu ! Vulnérabilité du noyau découverte pouvant conduire à un déni de service ou à l'exécution de code arbitraire

Urgent : mise à jour Ubuntu ! Vulnérabilité du noyau découverte pouvant conduire à un déni de service ou à l'exécution de code arbitraire

Ubuntu est un système d'exploitation Linux axé sur les applications de bureau. Il s'agit d'un logiciel gratuit open source qui fournit un environnement informatique robuste et riche en fonctionnalités, adapté à la fois à un usage domestique et aux environnements professionnels. Ubuntu fournit un support commercial à des centaines d'entreprises à travers le monde.

Le 2 décembre, Ubuntu a publié une mise à jour de sécurité, qui corrige des vulnérabilités importantes telles que le déni de service du noyau système et l'exécution de code arbitraire. Voici les détails de la vulnérabilité :

Détails de la vulnérabilité

Source : https://ubuntu.com/security/notices/USN-4658-1

1.CVE-2020-0423 Note CVSS : 7,8 Élevé

Il existe une condition de concurrence critique dans l'implémentation du classeur IPC dans le noyau Linux, conduisant à une vulnérabilité d'utilisation après libération. Un attaquant local pourrait exploiter cette vulnérabilité pour provoquer un déni de service (plantage du système) ou éventuellement exécuter du code arbitraire.

2.CVE-2020-25645 Note CVSS : 7,5 Élevé

L'implémentation du tunnel GENEVE dans le noyau Linux, combinée à IPSec, ne sélectionnait pas correctement les routes IP dans certains cas. Un attaquant pourrait exploiter cette vulnérabilité pour exposer des informations sensibles (trafic réseau non chiffré).

3.CVE-2020-25643 Score CVSS : 7,2 Élevé

L'implémentation hdlcppp dans le noyau Linux ne valide pas correctement les entrées dans certains cas. Un attaquant local pourrait exploiter cette vulnérabilité pour provoquer un déni de service (plantage du système) ou éventuellement exécuter du code arbitraire.

4.CVE-2020-25211 Note CVSS : 6,0 Moyen

Le tracker de connexion netfilter pour netlink dans le noyau Linux n'effectue pas correctement la vérification des limites dans certains cas. Un attaquant local pourrait exploiter cette vulnérabilité afin de provoquer un déni de service (plantage système)

5.CVE-2020-14390 Note CVSS : 5,6 Moyen

Il a été constaté que l'implémentation du framebuffer dans le noyau Linux ne gère pas correctement certains cas extrêmes lors de la restauration logicielle. Un attaquant local pourrait exploiter cette vulnérabilité pour provoquer un déni de service (plantage du système) ou éventuellement exécuter du code arbitraire

6.CVE-2020-28915 Score CVSS : 5,5 Moyen

Dans certains cas, il a été découvert dans l'implémentation du noyau Linux qu'il n'effectuait pas correctement les vérifications du framebuffer. Un attaquant local pourrait exploiter cette vulnérabilité pour exposer des informations sensibles (mémoire du noyau).

7.CVE-2020-10135 Note CVSS : 5,4 Moyen

L'authentification par couplage hérité et connexion sécurisée dans le protocole Bluetooth permet aux utilisateurs non authentifiés de terminer l'authentification avec un accès adjacent sans coupler les informations d'identification. Un attaquant physiquement proche pourrait exploiter cela pour usurper l'identité d'un appareil Bluetooth précédemment couplé.

8.CVE-2020-25284 Note CVSS : 4,1 faible

Le pilote de périphérique de bloc Rados (rbd) dans le noyau Linux n'effectue pas correctement les vérifications des autorisations d'accès sur les périphériques rbd dans certains cas. Un attaquant local peut utiliser cette fonctionnalité pour mapper ou démapper le périphérique de bloc rbd.

9.CVE-2020-4788 Note CVSS : 2,9 faible

Dans certains cas, les processeurs power9 peuvent être obligés d'exposer les informations du cache L1. Un attaquant local pourrait exploiter cette vulnérabilité pour exposer des informations sensibles

Produits et versions concernés

Cette vulnérabilité affecte Ubuntu 20.04 LTS et Ubuntu 18.04 LTS

Solution

Ce problème peut être résolu en mettant à jour le système vers la version de package suivante :

Ubuntu 20.04 :

linux-image-5.4.0-1028-kvm - 5.4.0-1028.29

linux-image-5.4.0-1030-aws - 5.4.0-1030.31

linux-image-5.4.0-1030-gcp-5.4.0-1030.32

linux-image-5.4.0-1030-oracle - 5.4.0-1030.32

linux-image-5.4.0-1032-azure - 5.4.0-1032.33

linux-image-5.4.0-56-générique - 5.4.0-56.62

linux-image-5.4.0-56-generic-lpae-5.4.0-56.62

linux-image-5.4.0-56-lowlatency - 5.4.0-56.62

linux-image-aws-5.4.0.1030.31

linux-image-azure-5.4.0.1032.30

linux-image-gcp-5.4.0.1030.38

linux-image-générique-5.4.0.56.59

linux-image-generic-hwe-20.04-5.4.0.56.59

linux-image-generic-lpae-5.4.0.56.59

linux-image-generic-lpae-hwe-20.04-5.4.0.56.59

linux-image-gke-5.4.0.1030.38

linux-image-kvm-5.4.0.1028.26

linux-image-lowlatency-5.4.0.56.59

linux-image-lowlatency-hwe-20.04-5.4.0.56.59

linux-image-oem-5.4.0.56.59

linux-image-oem-osp1-5.4.0.56.59

linux-image-oracle-5.4.0.1030.27

linux-image-virtuelle-5.4.0.56.59

linux-image-virtual-hwe-20.04-5.4.0.56.59

Ubuntu 18.04 :

linux-image-5.4.0-1030-aws - 5.4.0-1030.31~18.04.1

linux-image-5.4.0-1030-gcp - 5.4.0-1030.32~18.04.1

linux-image-5.4.0-1030-oracle - 5.4.0-1030.32~18.04.1

linux-image-5.4.0-1032-azure - 5.4.0-1032.33~18.04.1

linux-image-5.4.0-56-générique - 5.4.0-56.62~18.04.1

linux-image-5.4.0-56-generic-lpae - 5.4.0-56.62~18.04.1

linux-image-5.4.0-56-lowlatency - 5.4.0-56.62~18.04.1

linux-image-aws-5.4.0.1030.15

linux-image-azure-5.4.0.1032.14

linux-image-gcp-5.4.0.1030.18

linux-image-generic-hwe-18.04-5.4.0.56.62~18.04.50

linux-image-generic-lpae-hwe-18.04-5.4.0.56.62~18.04.50

linux-image-lowlatency-hwe-18.04-5.4.0.56.62~18.04.50

linux-image-oem-osp1-5.4.0.56.62~18.04.50

linux-image-oracle-5.4.0.1030.14

linux-image-snapdragon-hwe-18.04-5.4.0.56.62~18.04.50

linux-image-virtual-hwe-18.04-5.4.0.56.62~18.04.50

Pour plus d'informations sur les vulnérabilités et les mises à niveau, veuillez visiter le site officiel :

https://www.php.cn/link/9c0badf6e91e4834393525f7dca1291d

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

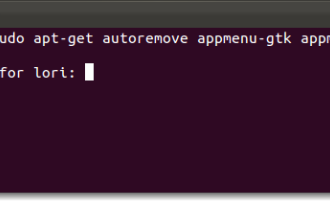

Que dois-je faire si le terminal Ubuntu ne peut pas être ouvert ? Comment résoudre le problème selon lequel Ubuntu ne peut pas ouvrir le terminal ?

Feb 29, 2024 pm 05:30 PM

Que dois-je faire si le terminal Ubuntu ne peut pas être ouvert ? Comment résoudre le problème selon lequel Ubuntu ne peut pas ouvrir le terminal ?

Feb 29, 2024 pm 05:30 PM

C'est un problème très courant de nos jours qu'Ubuntu ne permet pas à ses utilisateurs d'ouvrir le terminal. Si vous rencontrez un problème similaire et ne savez pas quoi faire ensuite, découvrez cinq correctifs permettant de résoudre ce problème « Ubuntu ne peut pas ouvrir le terminal » sur votre appareil Linux. Sans plus tarder, examinons ses causes et les solutions disponibles. Pourquoi Ubuntu ne peut-il pas ouvrir le terminal ? Cela se produit principalement lorsque vous installez un logiciel défectueux ou modifiez la configuration du terminal. En plus de cela, les nouvelles applications ou jeux qui interagissent avec les paramètres régionaux et les corrompent peuvent provoquer des problèmes similaires. Certains utilisateurs ont signalé un correctif pour ce problème lors de la recherche de Terminal dans le menu d'activité d'Ubuntu. Cela montre que

Comment annuler l'icône de verrouillage dans le coin inférieur droit du dossier Ubuntu 18.04 ?

Jan 12, 2024 pm 11:18 PM

Comment annuler l'icône de verrouillage dans le coin inférieur droit du dossier Ubuntu 18.04 ?

Jan 12, 2024 pm 11:18 PM

Dans le système Ubuntu, nous rencontrons souvent des dossiers avec une forme de cadenas en haut. Ce fichier ne peut souvent pas être modifié ou déplacé. C'est parce qu'il n'y a pas d'autorisation pour modifier le fichier, nous devons donc modifier ses autorisations. verrouiller dans le coin inférieur droit ? Jetons un coup d'œil au didacticiel détaillé ci-dessous. 1. Cliquez avec le bouton droit sur le dossier verrouillé - Propriétés. 2. Sélectionnez l'option d'autorisations dans la fenêtre. 3. Sélectionnez tout ce qu'il y a à l'intérieur pour créer et supprimer des fichiers. 4. Sélectionnez ensuite Modifier les autorisations des fichiers inclus en bas, qui sont également définis pour créer et supprimer des fichiers. Enfin, n'oubliez pas de cliquer sur Modifier dans le coin supérieur droit. 5. Si le verrou ci-dessus n'est toujours pas supprimé ou si les options sont grisées et ne peuvent pas être utilisées, vous pouvez cliquer avec le bouton droit à l'intérieur - ouvrez le terminal. 6. faire

Comment supprimer les icônes dans le menu Démarrer d'Ubuntu ?

Jan 13, 2024 am 10:45 AM

Comment supprimer les icônes dans le menu Démarrer d'Ubuntu ?

Jan 13, 2024 am 10:45 AM

De nombreuses icônes de logiciels sont répertoriées dans le menu Démarrer du système Ubuntu. Il existe de nombreuses icônes inhabituelles. Si vous souhaitez les supprimer, comment devez-vous les supprimer ? Jetons un coup d'œil au didacticiel détaillé ci-dessous. 1. Entrez d’abord sur le bureau Ubuntu et cliquez sur le menu Démarrer sous le panneau de gauche. 2. Vous pouvez trouver une icône d’éditeur de texte à l’intérieur, nous devons la supprimer. 3. Revenons maintenant au bureau et cliquez avec le bouton droit de la souris pour ouvrir le terminal. 4. Utilisez la commande pour ouvrir le répertoire de la liste des applications. sudonautilus/usr/share/applicationssudonautilus~/.local/share/applications5 Recherchez l'icône de l'éditeur de texte correspondante à l'intérieur. 6. Ensuite, allez tout droit

Connectez-vous à Ubuntu en tant que superutilisateur

Mar 20, 2024 am 10:55 AM

Connectez-vous à Ubuntu en tant que superutilisateur

Mar 20, 2024 am 10:55 AM

Dans les systèmes Ubuntu, l'utilisateur root est généralement désactivé. Pour activer l'utilisateur root, vous pouvez utiliser la commande passwd pour définir un mot de passe, puis utiliser la commande su- pour vous connecter en tant que root. L'utilisateur root est un utilisateur disposant de droits d'administration système illimités. Il dispose des autorisations nécessaires pour accéder et modifier les fichiers, la gestion des utilisateurs, l'installation et la suppression de logiciels et les modifications de la configuration du système. Il existe des différences évidentes entre l'utilisateur root et les utilisateurs ordinaires. L'utilisateur root possède la plus haute autorité et des droits de contrôle plus étendus sur le système. L'utilisateur root peut exécuter des commandes système importantes et modifier des fichiers système, ce que les utilisateurs ordinaires ne peuvent pas faire. Dans ce guide, j'explorerai l'utilisateur root Ubuntu, comment se connecter en tant que root et en quoi il diffère d'un utilisateur normal. Avis

Un aperçu des sept points forts d'Ubuntu 24.04 LTS

Feb 27, 2024 am 11:22 AM

Un aperçu des sept points forts d'Ubuntu 24.04 LTS

Feb 27, 2024 am 11:22 AM

Ubuntu24.04LTS, nom de code "NobleNumbat", sera bientôt disponible ! Si vous utilisez une version non LTS telle qu'Ubuntu 23.10, vous devrez tôt ou tard envisager une mise à niveau. Pour ceux qui utilisent Ubuntu20.04LTS ou Ubuntu22.04LTS, cela vaut la peine de réfléchir à l'opportunité de mettre à niveau. Canonical a annoncé qu'Ubuntu 24.04LTS fournira un support de mise à jour jusqu'à 12 ans, réparti comme suit : En tant que version LTS, elle bénéficiera de 5 ans de maintenance et de mises à jour de sécurité régulières. Si vous vous abonnez à Ubuntu Pro, vous pouvez bénéficier de 5 années supplémentaires de support. Actuellement, cette période d'assistance supplémentaire a été étendue à 7 ans, ce qui signifie que vous bénéficierez d'un maximum de 12 ans.

Tutoriel graphique d'installation et de désinstallation du logiciel d'enregistrement d'écran Ubuntu 20.04 OBS

Feb 29, 2024 pm 04:01 PM

Tutoriel graphique d'installation et de désinstallation du logiciel d'enregistrement d'écran Ubuntu 20.04 OBS

Feb 29, 2024 pm 04:01 PM

OBS est un logiciel open source développé par des contributeurs bénévoles du monde entier pendant leur temps libre. Un logiciel d'enregistrement vidéo en direct, principalement utilisé pour l'enregistrement vidéo et le streaming en direct. Veuillez noter que lors de l'installation d'Ubuntu/Mint, OBSStudio ne peut pas fonctionner entièrement sur ChromeOS et que les fonctions telles que la capture d'écran et de fenêtre ne peuvent pas être utilisées. Il est recommandé d'utiliser xserver-xorg1.18.4 ou une version plus récente pour éviter des problèmes de performances potentiels avec certaines fonctionnalités d'OBS, telles que les projecteurs plein écran. FFmpeg est requis Si FFmpeg n'est pas installé (si vous n'êtes pas sûr, ce n'est probablement pas le cas), vous pouvez l'obtenir avec : sudoaptinstallffmpeg Je l'ai déjà installé ici.

Ubuntu prend enfin en charge la désactivation des mises à jour automatiques des packages Snap

Jan 13, 2024 am 10:09 AM

Ubuntu prend enfin en charge la désactivation des mises à jour automatiques des packages Snap

Jan 13, 2024 am 10:09 AM

snap est un système de packaging et de déploiement de logiciels développé par Canonical pour les systèmes d'exploitation qui utilisent le noyau Linux et le système systemdinit. Ces packages, appelés snaps, et l'outil qui les utilise, snapd, sont disponibles sur une gamme de distributions Linux et permettent aux développeurs de logiciels en amont de publier leurs applications directement aux utilisateurs. Avec Snap, les utilisateurs peuvent facilement installer des applications Linux. Par défaut, Snapd recherche les mises à jour quatre fois par jour et met automatiquement à jour les applications Snap vers la dernière version. Bien qu'il existe de nombreuses façons de contrôler quand et à quelle fréquence les mises à jour sont installées, les utilisateurs ne peuvent pas désactiver complètement les mises à jour automatiques pour des raisons de sécurité. Bien que l'intention initiale de Snap soit bonne, de nombreuses personnes l'utilisent pour

Comment désactiver le menu global dans le système Ubuntu ?

Jan 11, 2024 pm 04:33 PM

Comment désactiver le menu global dans le système Ubuntu ?

Jan 11, 2024 pm 04:33 PM

À partir d'Ubuntu 11.04, une nouvelle fonctionnalité a été ajoutée appelée menu global, qui est une barre de menu commune partagée par toutes les applications (illustré ci-dessus). La plupart d'entre nous sont habitués à ce que chaque fenêtre d'application ait sa propre barre de menus. Un menu global est disponible sur le panneau supérieur du bureau Unity, quel que soit l'endroit où se trouve la fenêtre de l'application. Si la fenêtre de l'application dans le coin inférieur droit de votre écran est redimensionnée trop petite, la barre de menus de l'application reste sur le panneau supérieur. Cela peut être déroutant et inconfortable si vous n’y êtes pas habitué. Cette expérience fait principalement référence à "Voici comment apprendre Linux". Si vous n'aimez pas le nouveau menu global et souhaitez déplacer la barre de menu vers chaque fenêtre d'application, nous vous montrerons comment désactiver le menu global. 1. Appuyez sur Ctrl+Al