Tutoriel système

Tutoriel système

Linux

Linux

Tutoriel illustré complet d'installation et de configuration du système CentOS 6.6

Tutoriel illustré complet d'installation et de configuration du système CentOS 6.6

Tutoriel illustré complet d'installation et de configuration du système CentOS 6.6

Les paramètres liés au serveur sont les suivants :

Système d'exploitation : CentOS 6.6 64 bits

Adresse IP : 192.168.21.129

Passerelle : 192.168.21.2

DNS : 8.8.8.8 8.8.4.4

Remarques :

CentOS L'image système 6.6 a deux versions, 32 bits et 64 bits, et il existe également une version minimale spécialement optimisée pour les serveurs Si le serveur de production a une grande mémoire (4G

, 1. L'ordinateur. la mémoire sur laquelle le système CentOS 6.6 est installé doit être égale ou supérieure à 628 Mo (mémoire minimale 628 Mo), le mode d'installation graphique peut être activé

2. Le mode d'installation du système de CentOS 6.6 est divisé en : mode d'installation graphique et mode d'installation texte ;

3. Le mode d'installation texte de CentOS 6.6 ne prend pas en charge les partitions personnalisées, il est recommandé d'utiliser l'installation en mode d'installation graphique

5. Le mode de fonctionnement du système CentOS 6.6 est divisé en : mode graphique avec interface graphique ; , qui peut être utilisé avec la souris ; et le mode texte sans interface graphique, qui peut être utilisé directement par ligne de commande (la version minimale de CentOS est par défaut Exécuter en mode texte, il n'y a pas d'option de personnalisation pour le mode d'exécution du système pendant le processus d'installation du système.

1. Installez CentOS 6.6

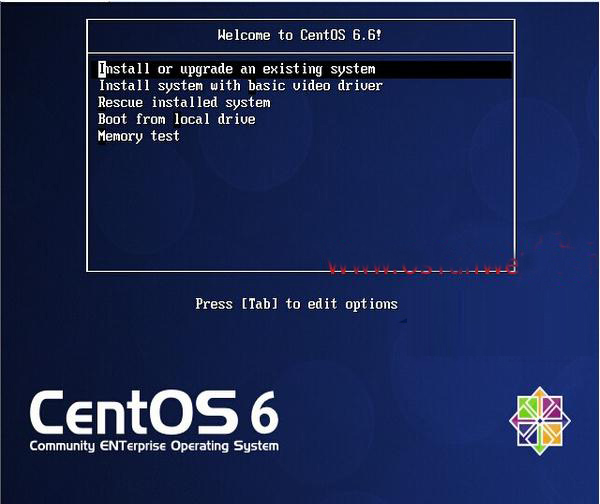

Utilisez le CD pour démarrer le système avec succès, l'interface suivante apparaîtra

Description de l'interface :

Description de l'interface :

Installer ou mettre à niveau un système existant Installer ou mettre à niveau un système existant

installer système avec pilote vidéo de base Utilisez un pilote vidéo de base pendant le processus d'installation

Récupérez le système installé Entrez en mode de réparation du système

Démarrez à partir du lecteur local Quittez l'installation et démarrez à partir du disque dur

Test de mémoire Test de mémoire

Sélectionnez la première option ici, installez ou mettez à niveau le système existant, et appuyez sur Entrée

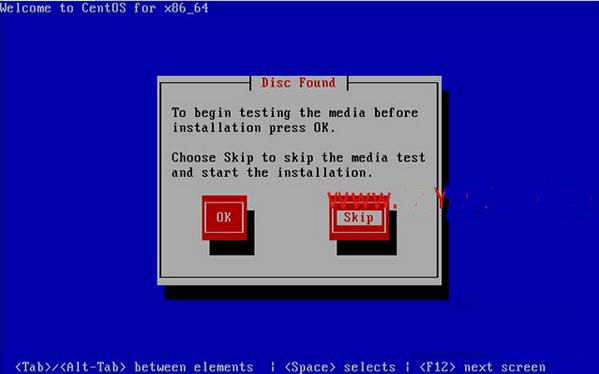

Une question apparaîtra pour savoir si vous devez tester le support CD, sélectionnez « Sauter » ici pour ignorer le test

Suivant

Suivant

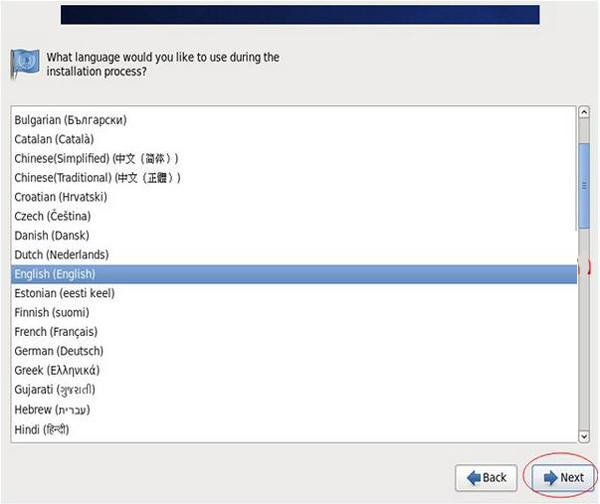

.  La langue sélectionnée est : Anglais (English) #Le serveur de production est recommandé pour installer la version anglaise

La langue sélectionnée est : Anglais (English) #Le serveur de production est recommandé pour installer la version anglaise

Suivant

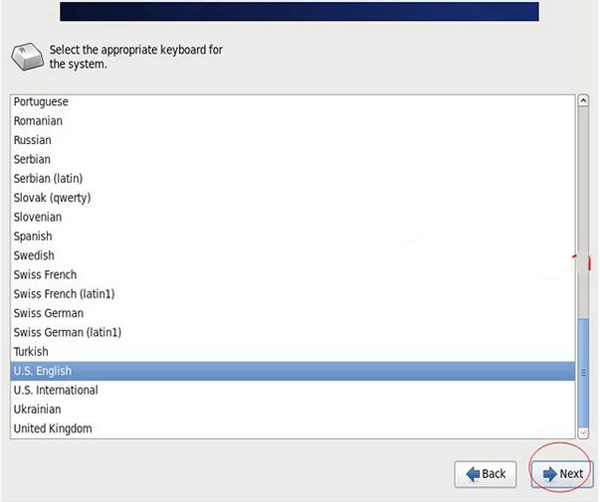

La sélection du clavier est : U.S.English

N ext

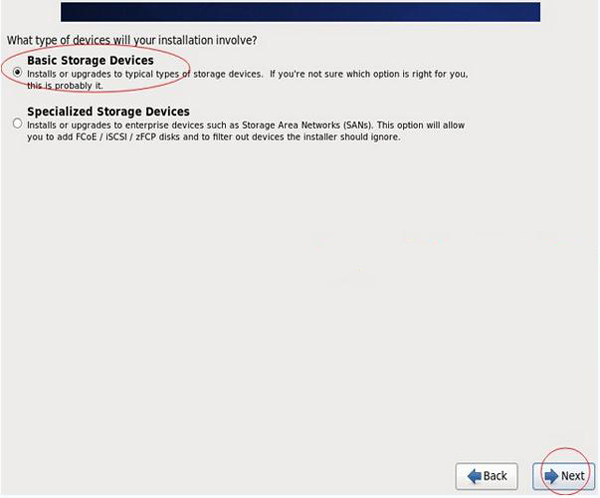

Sélectionnez le premier élément, périphérique de stockage de base

Suivant

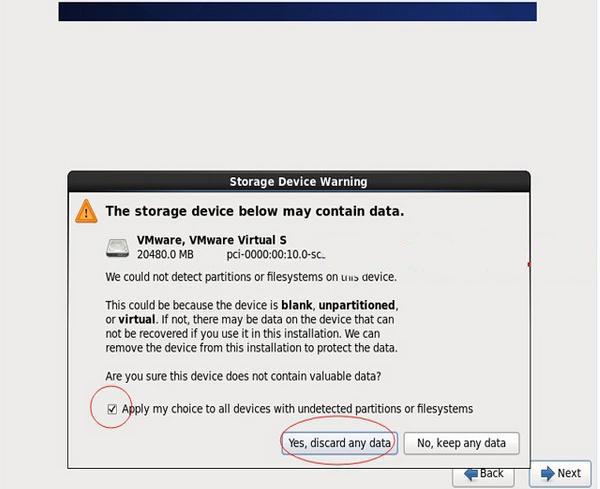

Sélectionnez le premier élément : Oui, ignorer toutes les données

Suivant

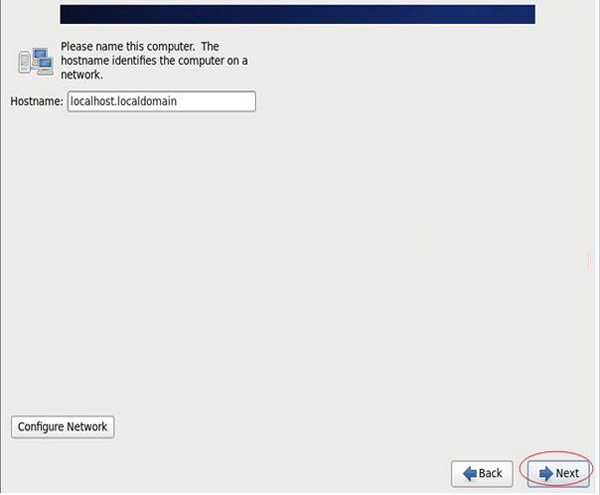

Définissez le nom d'hôte, qui est la valeur par défaut ici, et modifiez-le une fois l'installation terminée

Suivant

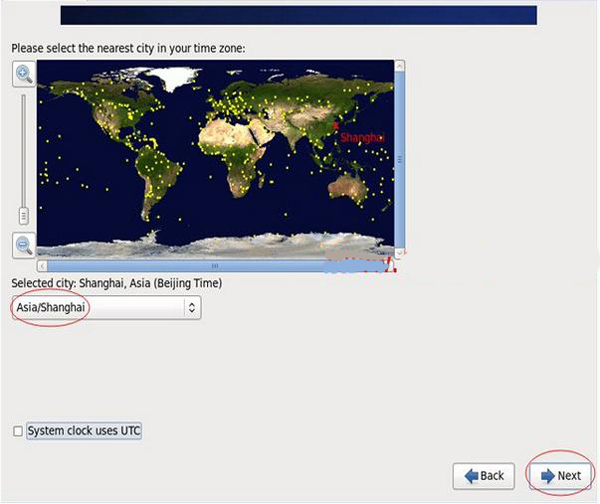

Sélection du fuseau horaire : Asie/Shanghai

« Utilisateur de l'horloge système UTC » #Annulez la coche précédente et ne pas utiliser l'heure UTC

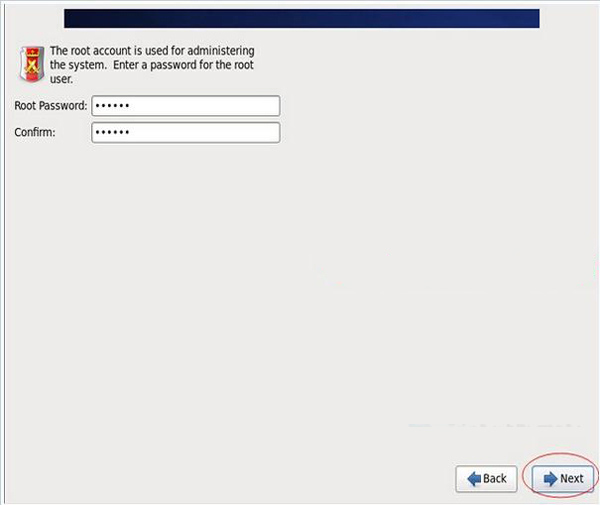

Définir le mot de passe root

Suivant

Remarque : Si le mot de passe que vous utilisez est trop simple, le système vous demandera automatiquement : Votre mot de passe n'est pas suffisamment sécurisé et est trop simple/systématique

Sélectionnez « Utiliser quand même » ici

L'environnement de production doit définir un mot de passe fort et complexe

Suivant

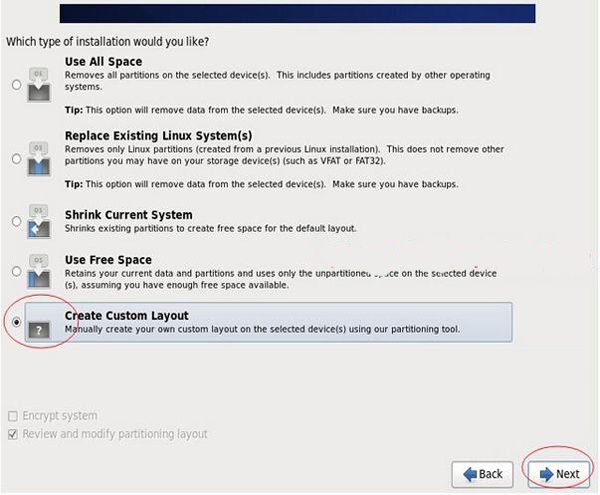

Sélectionnez la dernière option, Créer une mise en page personnalisée pour créer une partition personnalisée

Suivant

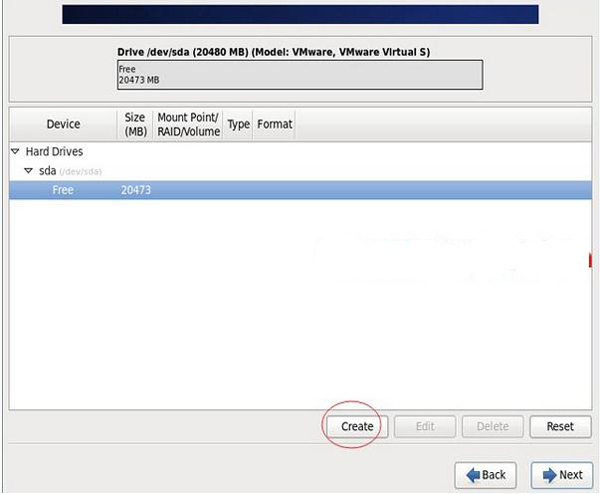

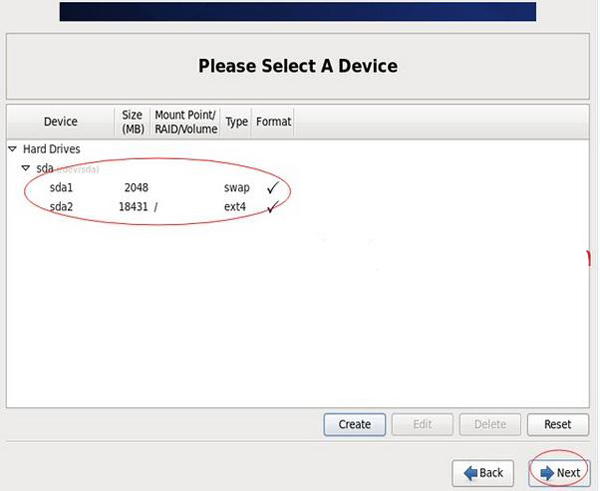

Oui Voir la capacité du disque dur. Ce que je montre ici est de 20 Go. Personnalisez maintenant la partition.

Remarque : Avant de partitionner, vous devez d'abord planifier comment partitionner

Mes partitions sont les suivantes :

Le disque dur a un total de 20G

swap #2048M, généralement réglé sur 2 fois la mémoire

/ #Tous espace restant

Remarque spéciale : pour les serveurs utilisés dans la production formelle, n'oubliez pas de partitionner le disque de données séparément pour éviter les problèmes du système et garantir l'intégrité des données. Par exemple, vous pouvez diviser un autre

/data spécifiquement pour stocker des données.

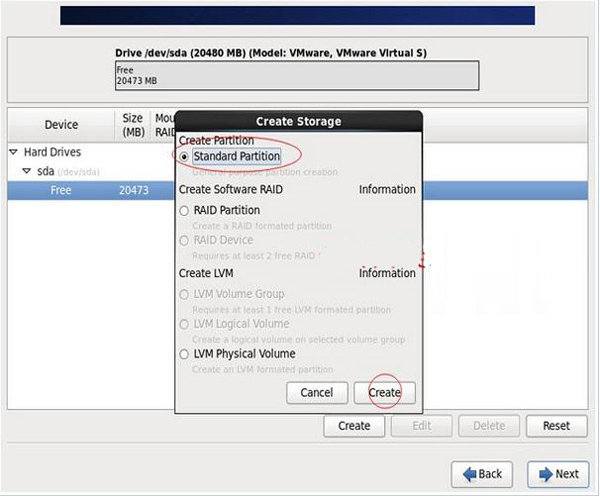

Sélectionnez la partition libre Libre, cliquez sur Créer

Sélectionnez la partition libre Libre, cliquez sur Créer

Sélectionnez la partition standard Partition standard, cliquez sur Créer

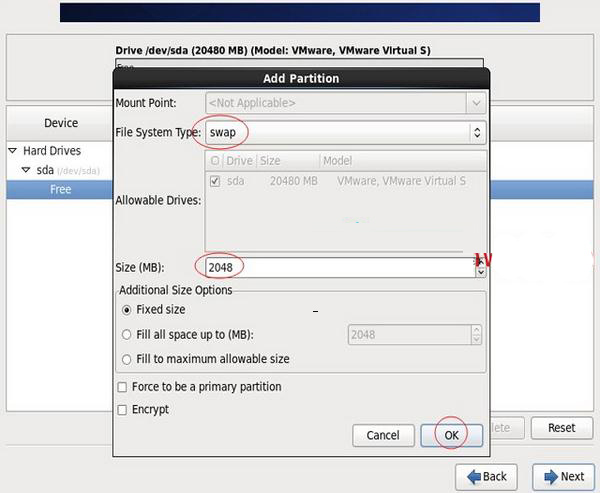

Type de système de fichiers : swap

Type de système de fichiers : swap

Taille : 2048

D'autres options peuvent être définies par défaut

Confirmer OK

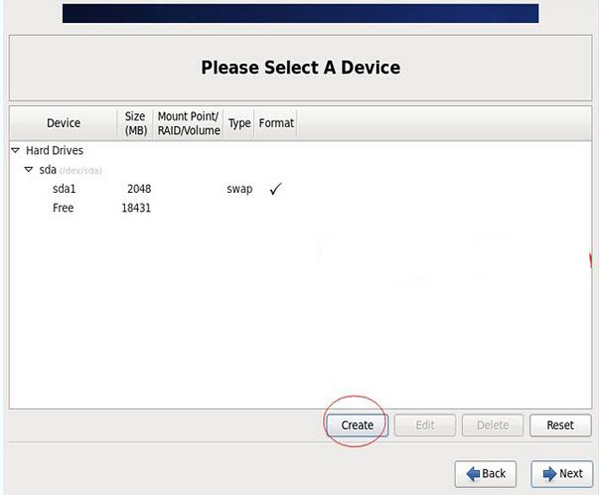

Continuez à sélectionner la partition libre Libre, cliquez sur Créer

Continuez à sélectionner la partition libre Libre, cliquez sur Créer

Sélectionnez la partition standard Partition standard, cliquez sur Créer

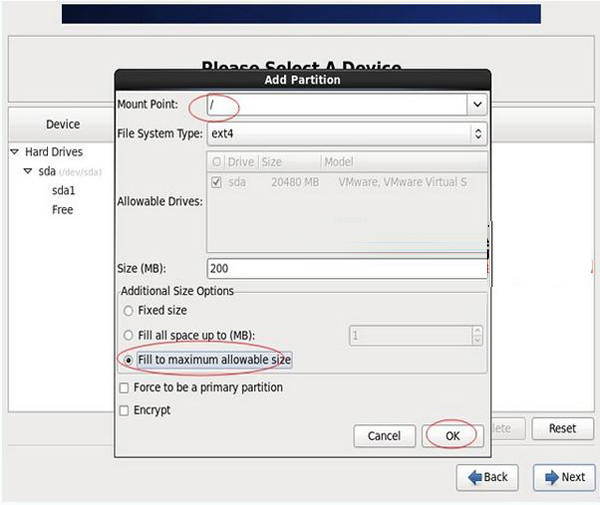

Point de montage : /

Point de montage : /

Type de système de fichiers : ext4

Sélectionnez "Tout utiliser Espace disponible "

D'autres options peuvent être définies par défaut

Confirmez OK

Après avoir créé la partition, comme indiqué dans l'image ci-dessus, puis cliquez sur Suivant

Après avoir créé la partition, comme indiqué dans l'image ci-dessus, puis cliquez sur Suivant

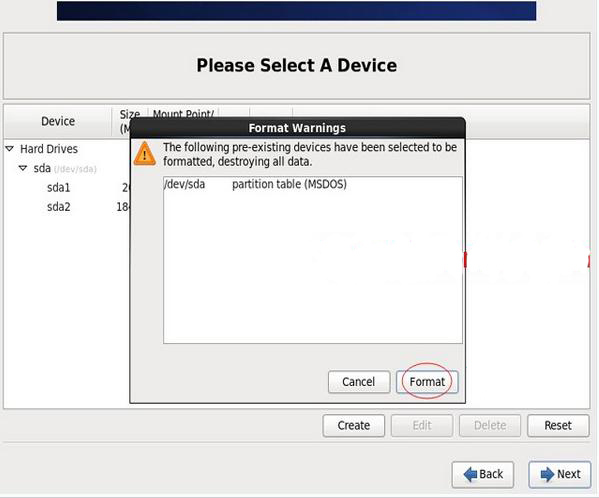

Cliquez sur "Formater" pour formater

Cliquez sur "Formater" pour formater

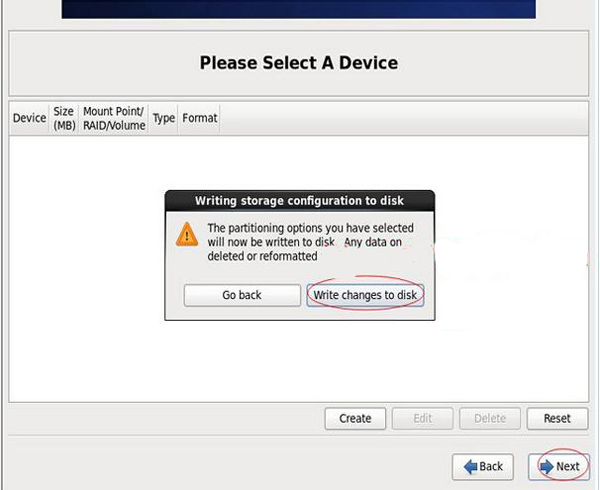

Sélectionnez " Écrire les modifications sur le disque" écrira les modifications sur le disque

Sélectionnez " Écrire les modifications sur le disque" écrira les modifications sur le disque

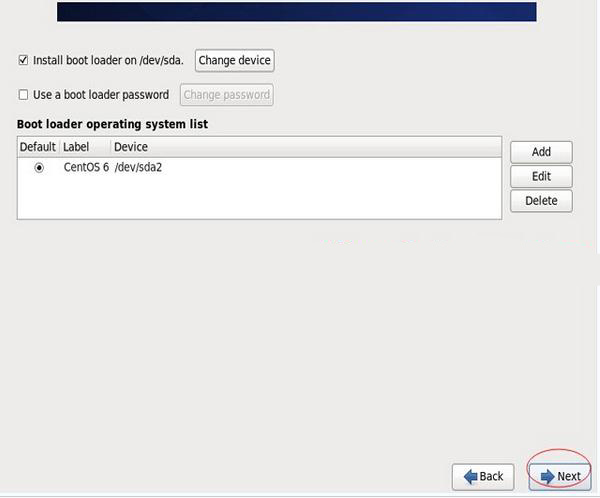

Par défaut

Par défaut

Suivant

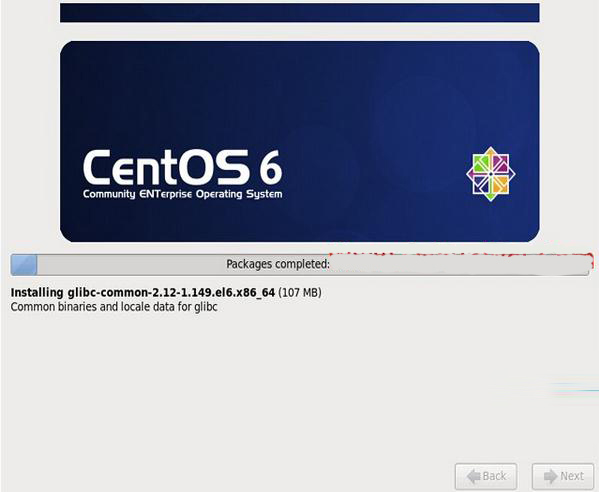

Démarrez l'installation

Démarrez l'installation

L'installation est terminée

L'installation est terminée

Cliquez sur " Reboot" pour redémarrer, le système redémarre automatiquement

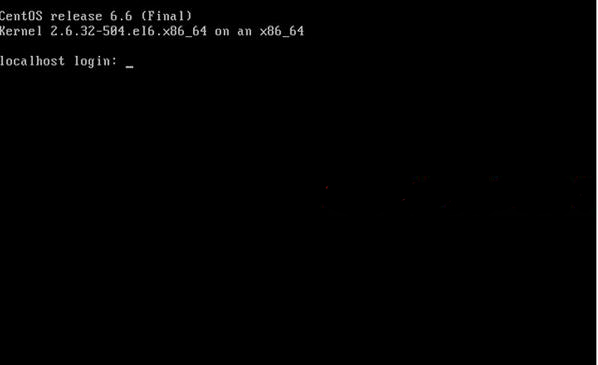

Redémarrer Après cela, l'interface de connexion suivante apparaît

Redémarrer Après cela, l'interface de connexion suivante apparaît

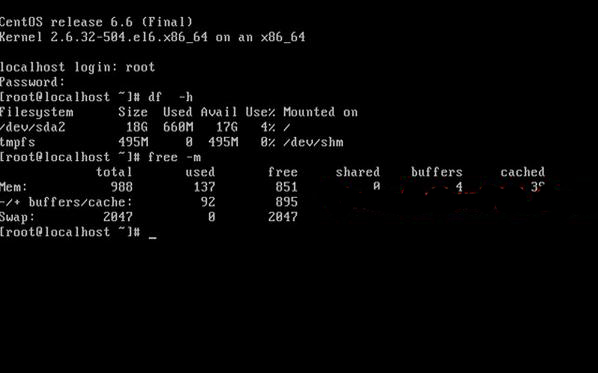

Entrez la racine et le mot de passe du compte et connectez-vous avec succès au système, comme indiqué dans la figure ci-dessous :

Entrez la racine et le mot de passe du compte et connectez-vous avec succès au système, comme indiqué dans la figure ci-dessous :

Le système l'installation est terminée

Le système l'installation est terminée

2. Définissez l'adresse IP, la passerelle, le DNS

D'accord :

La première carte réseau est le réseau externe

La deuxième carte réseau est le réseau interne (les machines sans réseau externe doivent également configurer le réseau interne sur la deuxième carte réseau)

Description : Après l'installation de CentOS 6.6 par par défaut La connexion réseau ne s'ouvre pas automatiquement !

Entrez le root du compte

Ensuite, entrez le mot de passe défini lors du processus d'installation, connectez-vous au système

vi /etc/sysconfig/network-scripts/ifcfg-eth0 #Modifiez le fichier de configuration, ajoutez et modifiez le contenu suivant

BOOTPROTO=static #Activer l'adresse IP statique

ONBOOT=yes #Activer la connexion réseau automatique

IPADDR=192.168.21.129 #Définir l'adresse IP

NETMASK=255.255.255.0 #Définir le masque de sous-réseau

GATEWAY=192.168.21.2 #Définir passerelle

DNS1=8.8.8.8 #Définir le DNS principal

DNS2=8.8.4.4 #Définir le DNS secondaire

IPV6INIT=non #Bloquer IPV6

: wq ! #Enregistrer et quitter le service ip6tables stop redémarrer #Redémarrer la connexion réseau

ifconfig #Afficher l'adresse IP

3. Définissez le nom d'hôte

Convention :

Convention de dénomination du nom d'hôte : Business. la salle des machines. Principal et sauvegarde. Nom de domaine

Définissez le nom d'hôte ici : bbs.hz.m.osyunwei.com

1. Nom d'hôte « bbs.hz.m.osyunwei.com »

#Définissez le nom d'hôte bbs.hz.m.osyunwei. com

2. vi /etc/sysconfig/network #Modifier le fichier de configuration

HOSTNAME= bbs.hz.m.osyunwei.com

#Modifier localhost.localdomain en bbs.hz.m.osyunwei.com

:wq ! #Enregistrer et quitter

3. vi /etc/hosts #Modifier le fichier de configuration

127.0.0.1 bbs.hz.m.osyunwei.com localhost

#Modifier localhost.localdomain en bbs.hz.m.osyunwei.com

:wq! #Enregistrez et quittez

shutdown -r now #Redémarrez le système

À ce stade, l'installation et la configuration du système CentOS 6.6 sont terminées

Ce qui précède est une introduction aux étapes d'installation et de configuration du système CentOS 6.6. Cet article présente uniquement l'installation du système CentOS 6.6 à l'aide d'une configuration sur CD. J'espère qu'il sera utile à tout le monde, veuillez continuer à prêter attention à ce site pour plus de contenu.

Lecture recommandée :

Tutoriel graphique d'installation et de configuration du système CentOS 6.6

Comment définir la police du bureau dans le système CentOS 6.6 ?

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Sujets chauds

Comment utiliser le journal d'audit d'un système CentOS pour détecter tout accès non autorisé au système

Jul 05, 2023 pm 02:30 PM

Comment utiliser le journal d'audit d'un système CentOS pour détecter tout accès non autorisé au système

Jul 05, 2023 pm 02:30 PM

Comment utiliser le journal d'audit du système CentOS pour surveiller les accès non autorisés au système Avec le développement d'Internet, les problèmes de sécurité du réseau sont devenus de plus en plus importants et de nombreux administrateurs système ont accordé de plus en plus d'attention à la sécurité du système. En tant que système d'exploitation open source couramment utilisé, la fonction d'audit de CentOS peut aider les administrateurs système à surveiller la sécurité du système, en particulier en cas d'accès non autorisé. Cet article explique comment utiliser le journal d'audit du système CentOS pour surveiller les accès non autorisés au système et fournit des exemples de code. 1. Commencez la journée d'audit

Tutoriel illustré complet d'installation et de configuration du système CentOS 6.6

Jan 12, 2024 pm 04:27 PM

Tutoriel illustré complet d'installation et de configuration du système CentOS 6.6

Jan 12, 2024 pm 04:27 PM

Les paramètres liés au serveur sont les suivants : Système d'exploitation : CentOS6.6 Adresse IP 64 bits : 192.168.21.129 Passerelle : 192.168.21.2 DNS : 8.8.8.88.8.4.4 Remarques : L'image système CentOS6.6 a deux versions, 32 -bit et 64 bits, et Il existe également une version minimale du serveur de production spécialement optimisée pour les serveurs Si le serveur de production dispose d'une grande mémoire (4G) 1. La mémoire de l'ordinateur sur lequel le système CentOS6.6 est installé doit être. égal ou supérieur à 628 Mo (mémoire minimale 628 Mo) avant que le mode d'installation graphique puisse être activé ; 2. CentOS6.6 Les méthodes d'installation du système sont divisées en : mode d'installation graphique et mode d'installation texte.

Comment configurer votre système CentOS pour mettre régulièrement à jour les correctifs de sécurité

Jul 05, 2023 pm 04:17 PM

Comment configurer votre système CentOS pour mettre régulièrement à jour les correctifs de sécurité

Jul 05, 2023 pm 04:17 PM

Comment configurer les systèmes CentOS pour mettre régulièrement à jour les correctifs de sécurité Alors que les risques de sécurité du réseau continuent d'augmenter, la mise à jour régulière des correctifs de sécurité pour le système d'exploitation est cruciale pour protéger la sécurité des serveurs et des terminaux. Cet article explique comment configurer des mises à jour automatiques et régulières des correctifs de sécurité sur les systèmes CentOS et fournit des exemples de code correspondants. Utilisation de l'outil yum-cron Le système CentOS fournit un outil appelé yum-cron, qui peut nous aider à mettre à jour automatiquement les packages logiciels système et les correctifs de sécurité. Utilisez la commande suivante pour installer

Comment identifier et gérer les vulnérabilités de sécurité dans les systèmes CentOS

Jul 05, 2023 pm 09:00 PM

Comment identifier et gérer les vulnérabilités de sécurité dans les systèmes CentOS

Jul 05, 2023 pm 09:00 PM

Comment identifier et gérer les vulnérabilités de sécurité dans les systèmes CentOS À l'ère d'Internet, les vulnérabilités de sécurité sont cruciales pour la protection des systèmes et des données. En tant que distribution Linux populaire, CentOS se distingue également des autres systèmes d'exploitation dans la mesure où elle oblige les utilisateurs à identifier et à réparer les failles de sécurité en temps opportun. Cet article expliquera aux lecteurs comment identifier et gérer les vulnérabilités de sécurité dans les systèmes CentOS, et fournira quelques exemples de code pour la réparation des vulnérabilités. 1. Identification des vulnérabilités à l'aide des outils d'analyse des vulnérabilités Les outils d'analyse des vulnérabilités sont une méthode courante pour identifier les vulnérabilités de sécurité existantes dans le système.

Comment configurer votre système CentOS pour empêcher le téléchargement et l'exécution de code malveillant

Jul 05, 2023 pm 01:12 PM

Comment configurer votre système CentOS pour empêcher le téléchargement et l'exécution de code malveillant

Jul 05, 2023 pm 01:12 PM

Comment mettre en place un système CentOS pour empêcher le téléchargement et l’exécution de code malveillant ? Le téléchargement et l’exécution de codes malveillants constituent un enjeu très important en matière de sécurité des réseaux. Pour protéger votre système CentOS contre de telles attaques, vous pouvez prendre certaines mesures. Cet article vous présentera certains paramètres et configurations de sécurité de base, ainsi que certaines technologies et outils de protection couramment utilisés. Gardez votre système d'exploitation et vos progiciels à jour : la mise à jour régulière de votre système d'exploitation et de vos progiciels est une étape importante dans la prévention des attaques de code malveillant. Les systèmes CentOS publient occasionnellement des correctifs de sécurité et des mises à jour pour corriger les problèmes connus.

Comment configurer un système CentOS pour protéger les applications Web contre les attaques de scripts intersites

Jul 05, 2023 pm 06:10 PM

Comment configurer un système CentOS pour protéger les applications Web contre les attaques de scripts intersites

Jul 05, 2023 pm 06:10 PM

Comment configurer un système CentOS pour protéger les applications Web contre les attaques de scripts intersites Avec la popularité et l'utilisation croissantes des applications Web, les attaques de scripts intersites (XSS) sont devenues une question de sécurité importante pour de nombreux développeurs Web. Afin de protéger les applications Web contre les attaques XSS, nous pouvons prendre certaines mesures de configuration pour améliorer la sécurité du système. Cet article explique comment effectuer des configurations pertinentes sur les systèmes CentOS. Configurez d'abord le pare-feu,

Comment utiliser la vérification de l'intégrité des fichiers pour détecter les modifications de fichiers sur les systèmes CentOS

Jul 05, 2023 pm 09:37 PM

Comment utiliser la vérification de l'intégrité des fichiers pour détecter les modifications de fichiers sur les systèmes CentOS

Jul 05, 2023 pm 09:37 PM

Comment utiliser la vérification de l'intégrité des fichiers pour détecter les modifications de fichiers sur les systèmes CentOS Introduction : Dans les systèmes informatiques modernes, la vérification de l'intégrité des fichiers est l'un des moyens importants pour garantir la sécurité du système. En vérifiant périodiquement l'intégrité des fichiers système, les fichiers falsifiés ou endommagés peuvent être découverts et réparés en temps opportun, protégeant ainsi le système des menaces de sécurité inconnues. Dans cet article, nous expliquerons comment utiliser la fonction de vérification de l'intégrité des fichiers sur les systèmes CentOS. 1. Outil de vérification de l'intégrité des fichiers Cen dans le système CentOS

Installer le système Centos sur un disque USB

Mar 18, 2024 pm 12:19 PM

Installer le système Centos sur un disque USB

Mar 18, 2024 pm 12:19 PM

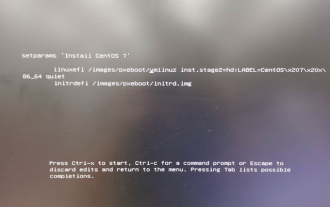

Aujourd'hui, j'ai reçu une demande pour installer le système Centos7.7 sur un hôte déjà assemblé et l'utiliser comme serveur, qui sera ensuite utilisé pour le développement de programmes. #Étapes du processus 1. Accédez d'abord au site officiel pour télécharger l'image ISO. L'adresse de téléchargement du site officiel : https://www.centos.org/download/2 Gravez le disque U téléchargé pour installer le système. L'outil que j'utilise ici est l'adresse de téléchargement du Softdisk : https://cn.ultraiso.net/xiazai.html3. Insérez le disque U pour l'installation au démarrage #Problèmes rencontrés lors de l'installation au démarrage et solutions : Parce que j'utilise le disque U pour installer à l'aide de UEFI. Ce qui suit s'est produit lors du démarrage du système