interface Web

interface Web

tutoriel HTML

tutoriel HTML

Méthodes pour résoudre les vulnérabilités de sécurité du stockage local

Méthodes pour résoudre les vulnérabilités de sécurité du stockage local

Méthodes pour résoudre les vulnérabilités de sécurité du stockage local

Les vulnérabilités de sécurité du stockage local et comment les résoudre

Avec le développement d'Internet, de plus en plus d'applications et de sites Web ont commencé à utiliser l'API Web Storage, dont le stockage local est le plus couramment utilisé. Localstorage fournit un mécanisme pour stocker les données côté client, en conservant les données entre les sessions de page, indépendamment de la fin de la session ou de l'actualisation de la page. Cependant, en raison de la commodité et de la large application du stockage local, il présente également certaines vulnérabilités en matière de sécurité, qui peuvent entraîner une fuite ou une utilisation malveillante des informations sensibles des utilisateurs.

Tout d'abord, les données du stockage local sont stockées dans le navigateur en texte clair, ce qui signifie que toute personne ayant accès au navigateur peut directement visualiser et modifier les données stockées. Par conséquent, pour les informations sensibles telles que les mots de passe, les informations de carte de crédit, etc., il est préférable de ne pas les stocker directement dans le stockage local, mais de les chiffrer avant de les stocker.

Deuxièmement, une autre raison pour laquelle le stockage local présente des risques de sécurité est que tous les scripts sous le même nom de domaine peuvent accéder et modifier les données de stockage local. Cela signifie que si un script malveillant est présent sur un site Web, il peut obtenir et altérer les données stockées dans le stockage local par d'autres scripts légitimes. Afin d'éviter que cette situation ne se produise, nous pouvons prendre les mesures suivantes :

- Stocker les informations sensibles dans le stockage de sessions : le stockage de sessions n'est valable que dans la session en cours. Une fois la page fermée, la session se termine et les données seront détruites. Le stockage d’informations sensibles dans le stockage de sessions évite le risque de fuite de données au fil du temps.

- Crypter les données : même si les données sont stockées dans un stockage local, les données peuvent d'abord être cryptées pour garantir qu'elles ne peuvent pas être déchiffrées même si elles sont obtenues par un script malveillant. Des algorithmes tels qu'AES peuvent être utilisés pour chiffrer les données, combinés à des stratégies de gestion de clés pour garantir la sécurité des clés.

- Restreindre les scripts qui accèdent au stockage local : vous pouvez utiliser CSP (Content Security Policy) pour empêcher le navigateur de charger des ressources sous le nom de domaine spécifié afin d'éviter l'injection de scripts malveillants.

L'exemple de code est le suivant :

Fonction de cryptage :

function encryptData(data, key) {

// 使用AES算法对数据进行加密处理

// ...

return encryptedData;

}Fonction de décryptage :

function decryptData(encryptedData, key) {

// 使用AES算法对数据进行解密处理

// ...

return decryptedData;

}Stockage d'informations sensibles :

var sensitiveData = {

username: 'example',

password: 'example123'

};

var encryptedData = encryptData(JSON.stringify(sensitiveData), 'encryption-key');

localStorage.setItem('encryptedSensitiveData', encryptedData);Obtention et décryptage d'informations sensibles :

var encryptedData = localStorage.getItem('encryptedSensitiveData');

var decryptedData = decryptData(encryptedData, 'encryption-key');

var sensitiveData = JSON.parse(decryptedData);

console.log(sensitiveData.username);Grâce à la fonction de cryptage et de décryptage ci-dessus, les informations sensibles les informations sont cryptées. Le formulaire est stocké dans le stockage local Même si quelqu'un obtient les données dans le stockage local, les informations sensibles ne peuvent pas être directement interprétées. Dans le même temps, limiter la portée d'accès au stockage local et renforcer la sécurité du chargement des ressources du nom de domaine peut encore améliorer la sécurité du stockage local.

En résumé, bien que localstorage nous fournisse un mécanisme de stockage pratique côté client, il présente également certaines failles de sécurité. Afin de protéger les informations sensibles des utilisateurs, nous devons prendre des mesures telles qu'éviter le stockage direct d'informations sensibles, chiffrer les données et restreindre l'accès aux scripts de stockage local. Ce n'est qu'en considérant globalement ces facteurs que la sécurité du stockage local et la confidentialité des informations des utilisateurs peuvent être garanties.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Solution au problème selon lequel le pack de langue chinoise ne peut pas être installé sur le système Win11

Mar 09, 2024 am 09:48 AM

Solution au problème selon lequel le pack de langue chinoise ne peut pas être installé sur le système Win11

Mar 09, 2024 am 09:48 AM

Solution au problème selon lequel le système Win11 ne peut pas installer le pack de langue chinoise Avec le lancement du système Windows 11, de nombreux utilisateurs ont commencé à mettre à niveau leur système d'exploitation pour découvrir de nouvelles fonctions et interfaces. Cependant, certains utilisateurs ont constaté qu'ils ne parvenaient pas à installer le pack de langue chinoise après la mise à niveau, ce qui perturbait leur expérience. Dans cet article, nous discuterons des raisons pour lesquelles le système Win11 ne peut pas installer le pack de langue chinoise et proposerons des solutions pour aider les utilisateurs à résoudre ce problème. Analyse des causes Tout d'abord, analysons l'incapacité du système Win11 à

Cinq conseils pour vous apprendre à résoudre le problème du téléphone Black Shark qui ne s'allume pas !

Mar 24, 2024 pm 12:27 PM

Cinq conseils pour vous apprendre à résoudre le problème du téléphone Black Shark qui ne s'allume pas !

Mar 24, 2024 pm 12:27 PM

À mesure que la technologie des smartphones se développe, les téléphones portables jouent un rôle de plus en plus important dans notre vie quotidienne. En tant que téléphone phare axé sur les performances de jeu, le téléphone Black Shark est très apprécié des joueurs. Cependant, nous sommes parfois également confrontés à la situation où le téléphone Black Shark ne peut pas être allumé. Pour le moment, nous devons prendre certaines mesures pour résoudre ce problème. Ensuite, partageons cinq conseils pour vous apprendre à résoudre le problème du téléphone Black Shark qui ne s'allume pas : Étape 1 : Vérifiez la puissance de la batterie. Tout d'abord, assurez-vous que votre téléphone Black Shark est suffisamment chargé. C'est peut-être parce que la batterie du téléphone est épuisée

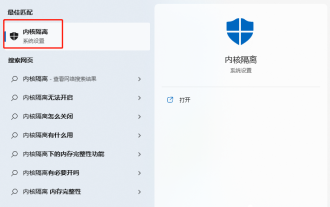

Le pilote ne peut pas être chargé sur cet appareil. Comment résoudre ce problème ? (Testé personnellement et valide)

Mar 14, 2024 pm 09:00 PM

Le pilote ne peut pas être chargé sur cet appareil. Comment résoudre ce problème ? (Testé personnellement et valide)

Mar 14, 2024 pm 09:00 PM

Tout le monde sait que si l'ordinateur ne parvient pas à charger le pilote, le périphérique risque de ne pas fonctionner correctement ou d'interagir correctement avec l'ordinateur. Alors, comment résoudre le problème lorsqu'une boîte de dialogue apparaît sur l'ordinateur indiquant que le pilote ne peut pas être chargé sur ce périphérique ? L'éditeur ci-dessous vous apprendra deux façons de résoudre facilement le problème. Impossible de charger le pilote sur cet appareil Solution 1. Recherchez « Kernel Isolation » dans le menu Démarrer. 2. Désactivez l'intégrité de la mémoire et le message "L'intégrité de la mémoire a été désactivée. Votre appareil est peut-être vulnérable." Cliquez derrière pour l'ignorer, et cela n'affectera pas l'utilisation. 3. Le problème peut être résolu après le redémarrage de la machine.

Dix limites de l'intelligence artificielle

Apr 26, 2024 pm 05:52 PM

Dix limites de l'intelligence artificielle

Apr 26, 2024 pm 05:52 PM

Dans le domaine de l’innovation technologique, l’intelligence artificielle (IA) est l’un des développements les plus transformateurs et les plus prometteurs de notre époque. L'intelligence artificielle a révolutionné de nombreux secteurs, depuis la santé et la finance jusqu'aux transports et au divertissement, grâce à sa capacité à analyser de grandes quantités de données, à tirer des leçons de modèles et à prendre des décisions intelligentes. Cependant, malgré ses progrès remarquables, l’IA est également confrontée à d’importantes limites et défis qui l’empêchent d’atteindre son plein potentiel. Dans cet article, nous examinerons les dix principales limites de l'intelligence artificielle, révélant les limites auxquelles sont confrontés les développeurs, les chercheurs et les praticiens dans ce domaine. En comprenant ces défis, il est possible de naviguer dans les complexités du développement de l’IA, de réduire les risques et d’ouvrir la voie à un progrès responsable et éthique de la technologie de l’IA. Disponibilité limitée des données : le développement de l’intelligence artificielle dépend des données

Comment résoudre le problème de l'enregistrement automatique des images lors de la publication sur Xiaohongshu ? Où est l'image enregistrée automatiquement lors de la publication ?

Mar 22, 2024 am 08:06 AM

Comment résoudre le problème de l'enregistrement automatique des images lors de la publication sur Xiaohongshu ? Où est l'image enregistrée automatiquement lors de la publication ?

Mar 22, 2024 am 08:06 AM

Avec le développement continu des médias sociaux, Xiaohongshu est devenue une plateforme permettant à de plus en plus de jeunes de partager leur vie et de découvrir de belles choses. De nombreux utilisateurs sont gênés par des problèmes de sauvegarde automatique lors de la publication d’images. Alors, comment résoudre ce problème ? 1. Comment résoudre le problème de l'enregistrement automatique des images lors de la publication sur Xiaohongshu ? 1. Vider le cache Tout d'abord, nous pouvons essayer de vider les données du cache de Xiaohongshu. Les étapes sont les suivantes : (1) Ouvrez Xiaohongshu et cliquez sur le bouton « Mon » dans le coin inférieur droit (2) Sur la page du centre personnel, recherchez « Paramètres » et cliquez dessus (3) Faites défiler vers le bas et recherchez « ; "Vider le cache". Cliquez sur OK. Après avoir vidé le cache, entrez à nouveau dans Xiaohongshu et essayez de publier des photos pour voir si le problème de sauvegarde automatique est résolu. 2. Mettez à jour la version Xiaohongshu pour vous assurer que votre Xiaohongshu

Comment résoudre les caractères chinois tronqués sous Linux

Feb 21, 2024 am 10:48 AM

Comment résoudre les caractères chinois tronqués sous Linux

Feb 21, 2024 am 10:48 AM

Le problème du chinois tronqué sous Linux est un problème courant lors de l'utilisation de jeux de caractères et d'encodages chinois. Les caractères tronqués peuvent être causés par des paramètres de codage de fichier incorrects, des paramètres régionaux du système non installés ou définis, des erreurs de configuration de l'affichage du terminal, etc. Cet article présentera plusieurs solutions de contournement courantes et fournira des exemples de code spécifiques. 1. Vérifiez le paramètre d'encodage du fichier. Utilisez la commande file pour afficher l'encodage du fichier. Utilisez la commande file dans le terminal pour afficher l'encodage du fichier : file-ifilename S'il y a "charset" dans la sortie.

Partagez la méthode pour résoudre le problème selon lequel PyCharm ne peut pas être ouvert

Feb 22, 2024 am 09:03 AM

Partagez la méthode pour résoudre le problème selon lequel PyCharm ne peut pas être ouvert

Feb 22, 2024 am 09:03 AM

Titre : Comment résoudre le problème selon lequel PyCharm ne peut pas être ouvert. PyCharm est un puissant environnement de développement intégré Python, mais nous pouvons parfois rencontrer le problème selon lequel PyCharm ne peut pas être ouvert. Dans cet article, nous partagerons quelques solutions de contournement courantes et fournirons des exemples de code spécifiques. J'espère que cela aidera ceux qui rencontrent ce problème. Méthode 1 : vider le cache Parfois, les fichiers de cache de PyCharm peuvent empêcher le programme de s'ouvrir normalement. Nous pouvons essayer de vider le cache pour résoudre ce problème. Outil

Comment résoudre le problème de la disparition automatique de la passerelle par défaut

Feb 24, 2024 pm 04:18 PM

Comment résoudre le problème de la disparition automatique de la passerelle par défaut

Feb 24, 2024 pm 04:18 PM

Comment résoudre le problème de la disparition automatique de la passerelle par défaut. Dans la société moderne, Internet est devenu un élément indispensable de la vie des gens. Que ce soit pour le travail ou le divertissement, nous avons tous besoin de connexions réseau stables pour accomplir diverses tâches. La passerelle par défaut est l'un des éléments clés reliant le réseau local à l'Internet externe. Cependant, nous pouvons parfois rencontrer le problème de la disparition automatique de la passerelle par défaut, entraînant l'impossibilité d'accéder à Internet. Alors, comment résoudre ce problème lorsque la passerelle par défaut disparaît ? Tout d’abord, nous devons clarifier le concept de passerelle par défaut. La passerelle par défaut est une route réseau