Java

Java

javaDidacticiel

javaDidacticiel

La clé pour obtenir des applications Java hautes performances : une conception d'architecture système de haute qualité

La clé pour obtenir des applications Java hautes performances : une conception d'architecture système de haute qualité

La clé pour obtenir des applications Java hautes performances : une conception d'architecture système de haute qualité

Dans le domaine du développement logiciel actuel, Java est un langage de programmation largement utilisé avec un écosystème solide et des outils de développement riches. Pour créer des applications Java hautes performances, une excellente conception architecturale est cruciale. Cet article explorera la clé de la création d'applications Java hautes performances, à savoir une excellente conception architecturale.

1. Comprendre les exigences de l'application

Avant de concevoir l'architecture, nous devons bien comprendre les exigences de l'application. Cela inclut les exigences fonctionnelles, les exigences de performances, les exigences de sécurité, etc. Grâce à une compréhension et une analyse approfondies des exigences, nous pouvons mieux comprendre les problèmes fondamentaux de l’application et fournir une base pour une excellente conception architecturale.

2. Conception modulaire

La modularisation est un concept important dans la conception architecturale. Divisez l'application en différents modules, chaque module est responsable d'une fonction spécifique. Les modules communiquent via des interfaces, réduisant ainsi le couplage et améliorant la maintenabilité et l'évolutivité du code. La conception modulaire permet aux équipes de développement d’effectuer plus efficacement des tests de développement et d’intégration parallèles.

3. Adopter des modèles de conception appropriés

Le modèle de conception est une solution empirique pour résoudre un problème spécifique. Dans la conception architecturale, l’adoption de modèles de conception appropriés peut améliorer la lisibilité, la maintenabilité et l’évolutivité du code. Les modèles de conception couramment utilisés incluent le modèle singleton, le modèle d'usine, le modèle d'observateur, etc. En appliquant rationnellement des modèles de conception, vous pouvez réduire la duplication de code, améliorer la réutilisabilité du code et réduire la complexité du système.

4. Optimiser l'accès à la base de données

La base de données est le composant principal de nombreuses applications Java. L'optimisation de l'accès aux bases de données est un élément important de la création d'applications Java hautes performances. Nous pouvons optimiser l'accès à la base de données des manières suivantes :

1. Concevoir raisonnablement des tables de données et des index : en fonction du mode d'accès aux données de l'application, concevoir raisonnablement la structure et l'index de la table de base de données pour améliorer l'efficacité des requêtes.

2. Fonctionnement par lots et mécanisme de mise en cache : essayez d'utiliser le fonctionnement par lots et le mécanisme de mise en cache pour réduire le nombre d'accès à la base de données et améliorer les performances.

3. Sous-base de données et sous-table : pour les applications contenant de grandes quantités de données, vous pouvez utiliser une sous-base de données et une sous-table pour améliorer l'évolutivité et les performances de la base de données.

5. Utiliser la technologie de mise en cache

La mise en cache est l'un des moyens importants pour améliorer les performances des applications. En utilisant la technologie de mise en cache, les données populaires peuvent être stockées en mémoire, réduisant ainsi l'accès à la base de données et améliorant la vitesse de réponse. Les technologies de mise en cache couramment utilisées incluent Redis, Memcached, etc. Dans la conception de l'architecture des applications, l'utilisation rationnelle de la technologie de mise en cache peut améliorer considérablement les performances des applications.

6. Contrôle de concurrence

Le contrôle de concurrence est un enjeu important dans un environnement multithread. Dans les scénarios à forte concurrence, sans contrôle raisonnable de la concurrence, une incohérence des données ou une dégradation des performances en résultera. Dans la conception architecturale, il est nécessaire de contrôler raisonnablement la séquence d'accès des threads et la manière d'accéder aux ressources pour garantir l'exactitude des données et les performances des applications.

7. Surveillance et réglage

Une fois la conception de l'architecture terminée, des travaux de surveillance et de réglage sont nécessaires pour garantir un fonctionnement performant et stable de l'application. Nous pouvons effectuer une surveillance et une évaluation complètes des applications grâce à des outils de surveillance du système, des outils de test de performances, etc. Sur la base des résultats de la surveillance, un réglage ciblé peut être effectué pour optimiser les performances des applications.

8. Bonne qualité du code

Une excellente conception architecturale est indissociable d'une bonne qualité du code. Une bonne qualité de code peut améliorer la lisibilité, la maintenabilité et l'évolutivité du code, et garantir la mise en œuvre stable de la conception architecturale. Lorsque vous écrivez du code, vous devez suivre certaines normes de codage de base, telles que les conventions de dénomination, les commentaires de code, etc.

Pour résumer, la clé pour créer des applications Java hautes performances réside dans une excellente conception architecturale. Une excellente conception architecturale nécessite une compréhension complète des exigences de l'application, une conception modulaire, l'adoption de modèles de conception appropriés, un accès optimisé aux bases de données, l'utilisation de la technologie de mise en cache, la mise en œuvre d'un bon contrôle, surveillance et réglage de la concurrence, ainsi que la garantie d'une bonne qualité de code. En appliquant correctement ces points clés, vous pouvez créer des applications Java hautes performances.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Sujets chauds

Que signifie Dao en Java

Apr 21, 2024 am 02:08 AM

Que signifie Dao en Java

Apr 21, 2024 am 02:08 AM

DAO (Data Access Object) en Java est utilisé pour séparer le code d'application et la couche de persistance. Ses avantages incluent : Séparation : Indépendante de la logique de l'application, ce qui facilite sa modification. Encapsulation : masquez les détails d'accès à la base de données et simplifiez l'interaction avec la base de données. Évolutivité : facilement extensible pour prendre en charge de nouvelles bases de données ou technologies de persistance. Avec les DAO, les applications peuvent appeler des méthodes pour effectuer des opérations de base de données telles que la création, la lecture, la mise à jour et la suppression d'entités sans traiter directement les détails de la base de données.

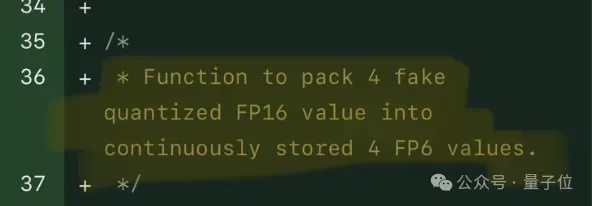

Une seule carte exécute Llama 70B plus rapidement que deux cartes, Microsoft vient de mettre le FP6 dans l'Open source A100 |

Apr 29, 2024 pm 04:55 PM

Une seule carte exécute Llama 70B plus rapidement que deux cartes, Microsoft vient de mettre le FP6 dans l'Open source A100 |

Apr 29, 2024 pm 04:55 PM

Le FP8 et la précision de quantification inférieure en virgule flottante ne sont plus le « brevet » du H100 ! Lao Huang voulait que tout le monde utilise INT8/INT4, et l'équipe Microsoft DeepSpeed a commencé à exécuter FP6 sur A100 sans le soutien officiel de NVIDIA. Les résultats des tests montrent que la quantification FP6 de la nouvelle méthode TC-FPx sur A100 est proche ou parfois plus rapide que celle de INT4, et a une précision supérieure à celle de cette dernière. En plus de cela, il existe également une prise en charge de bout en bout des grands modèles, qui ont été open source et intégrés dans des cadres d'inférence d'apprentissage profond tels que DeepSpeed. Ce résultat a également un effet immédiat sur l'accélération des grands modèles : dans ce cadre, en utilisant une seule carte pour exécuter Llama, le débit est 2,65 fois supérieur à celui des cartes doubles. un

Que signifie le schéma dans MySQL

May 01, 2024 pm 08:33 PM

Que signifie le schéma dans MySQL

May 01, 2024 pm 08:33 PM

Le schéma dans MySQL est une structure logique utilisée pour organiser et gérer les objets de base de données (tels que les tables, les vues) afin de garantir la cohérence des données, le contrôle d'accès aux données et de simplifier la conception de la base de données. Les fonctions de Schema comprennent : 1. Organisation des données ; 2. Cohérence des données ; 3. Contrôle d'accès aux données ; 4. Conception de la base de données ;

Comment supprimer la protection en écriture d'une clé USB Plusieurs méthodes simples et efficaces peuvent vous y aider ?

May 02, 2024 am 09:04 AM

Comment supprimer la protection en écriture d'une clé USB Plusieurs méthodes simples et efficaces peuvent vous y aider ?

May 02, 2024 am 09:04 AM

Le disque U est l'un des périphériques de stockage couramment utilisés dans notre travail et notre vie quotidienne, mais nous rencontrons parfois des situations dans lesquelles le disque U est protégé en écriture et ne peut pas écrire de données. Cet article présentera plusieurs méthodes simples et efficaces pour vous aider à supprimer rapidement la protection en écriture de la clé USB et à restaurer l'utilisation normale de la clé USB. Matériel d'outils : Version du système : Windows1020H2, macOS BigSur11.2.3 Modèle de marque : Clé USB 3.0 SanDisk UltraFlair, Clé USB Kingston DataTraveler100G3USB3.0 Version du logiciel : DiskGenius5.4.2.1239, ChipGenius4.19.1225 1. Vérifiez le commutateur physique de protection en écriture de la clé USB sur certaines clés USB Conçu avec

A quoi sert l'interface API ?

Apr 23, 2024 pm 01:51 PM

A quoi sert l'interface API ?

Apr 23, 2024 pm 01:51 PM

Une interface API est une spécification d'interaction entre des composants logiciels et est utilisée pour mettre en œuvre la communication et l'échange de données entre différentes applications ou systèmes. L'interface API agit comme un « traducteur », convertissant les instructions du développeur en langage informatique afin que les applications puissent fonctionner ensemble. Ses avantages incluent un partage pratique des données, un développement simplifié, des performances améliorées, une sécurité renforcée, une productivité et une interopérabilité améliorées.

Principe de mise en œuvre du cache Redis

Apr 19, 2024 pm 10:36 PM

Principe de mise en œuvre du cache Redis

Apr 19, 2024 pm 10:36 PM

Le mécanisme de mise en cache Redis est implémenté via le stockage clé-valeur, le stockage mémoire, les politiques d'expiration, les structures de données, la réplication et la persistance. Il suit les étapes d'obtention des données, d'accès au cache, d'échec du cache, d'écriture dans le cache et de mise à jour du cache pour fournir un accès rapide aux données et des services de mise en cache hautes performances.

Que fait la base de données MySQL ?

Apr 22, 2024 pm 06:12 PM

Que fait la base de données MySQL ?

Apr 22, 2024 pm 06:12 PM

MySQL est un système de gestion de base de données relationnelle qui fournit les fonctions principales suivantes : Stockage et gestion des données : créer et organiser des données, prenant en charge divers types de données, clés primaires, clés étrangères et index. Requête et récupération de données : utilisez le langage SQL pour interroger, filtrer et récupérer des données, et optimiser les plans d'exécution pour améliorer l'efficacité. Mises à jour et modifications des données : ajoutez, modifiez ou supprimez des données via les commandes INSERT, UPDATE, DELETE, prenant en charge les transactions pour garantir la cohérence et les mécanismes de restauration pour annuler les modifications. Gestion de bases de données : créez et modifiez des bases de données et des tables, sauvegardez et restaurez des données, et assurez la gestion des utilisateurs et le contrôle des autorisations.

Sécurité des données dans l'intelligence artificielle : comment libérer la puissance de l'intelligence artificielle

Apr 24, 2024 pm 06:20 PM

Sécurité des données dans l'intelligence artificielle : comment libérer la puissance de l'intelligence artificielle

Apr 24, 2024 pm 06:20 PM

À l’ère du numérique, les données sont souvent considérées comme la batterie qui alimente la machine à innovation et oriente les décisions commerciales. Avec l’essor des solutions modernes telles que l’intelligence artificielle (IA) et l’apprentissage automatique (ML), les organisations ont accès à de grandes quantités de données, suffisamment pour obtenir des informations précieuses et prendre des décisions éclairées. Cependant, cela se fait au prix de pertes de données ultérieures et de problèmes de confidentialité. Alors que les organisations continuent de saisir le potentiel de l’intelligence artificielle, elles doivent trouver un équilibre entre réaliser des progrès commerciaux tout en évitant les risques potentiels. Cet article se concentre sur l'importance de la sécurité des données dans l'intelligence artificielle et sur les mesures de sécurité que les organisations peuvent prendre pour éviter les risques tout en tirant parti des solutions viables fournies par l'intelligence artificielle. En intelligence artificielle, la sécurité des données est cruciale. Les organisations doivent s’assurer que les données utilisées sont légales