Tutoriel système

Tutoriel système

Linux

Linux

Explication détaillée du processus de développement et des rappels de la stratégie de renforcement de la sécurité SSH du serveur Ubuntu

Explication détaillée du processus de développement et des rappels de la stratégie de renforcement de la sécurité SSH du serveur Ubuntu

Explication détaillée du processus de développement et des rappels de la stratégie de renforcement de la sécurité SSH du serveur Ubuntu

L'éditeur php Banana a spécialement présenté en détail le processus de formulation de la stratégie de renforcement de la sécurité SSH du serveur Ubuntu et a fourni quelques rappels. À une époque où la sécurité des réseaux devient de plus en plus importante, protéger la sécurité de vos serveurs est crucial. SSH est un protocole de connexion à distance couramment utilisé, mais il présente également certains risques de sécurité. En comprenant le processus de formulation de stratégies de renforcement de la sécurité et en suivant les précautions, nous pouvons nous aider à améliorer la sécurité de nos serveurs et à éviter d'être attaqués par des pirates informatiques. Dans cet article, nous commencerons par le travail de préparation, présenterons étape par étape le processus de formulation de la stratégie de renforcement de la sécurité SSH et rappellerons à chacun les éléments auxquels vous devez prêter attention.

Avant de formuler une stratégie de renforcement de la sécurité SSH, vous devez d'abord comprendre le principe de fonctionnement de SSH pour sécuriser l'accès à distance grâce à la technologie de cryptage et d'authentification. Comprendre le principe de fonctionnement de SSH facilitera la formulation et la configuration ultérieures des politiques. .

Différents serveurs ont des exigences de sécurité différentes. Par conséquent, avant de formuler une stratégie de renforcement de la sécurité SSH, il est nécessaire d'analyser les exigences de sécurité du serveur, si l'adresse IP d'accès à distance doit être restreinte, si une authentification par clé doit être utilisée, etc.

Selon les exigences de sécurité du serveur, formulez des politiques de sécurité SSH spécifiques, restreignez la plage IP d'accès à distance, désactivez la connexion de l'utilisateur root, activez la vérification en deux étapes, etc.

Configurez le serveur SSH en conséquence selon la politique de sécurité établie. Cela peut être réalisé en éditant le fichier de configuration SSH (/etc/ssh/sshd_config) et en modifiant les paramètres tels que PermitRootLogin, PasswordAuthentication, etc.

Après avoir terminé la configuration du serveur SSH, vous devez le tester et le vérifier. Vous pouvez vous connecter au serveur à distance pour vérifier s'il prend effet conformément à la politique et s'il existe des failles de sécurité.

Mettez régulièrement à jour le système et le logiciel SSH pour corriger rapidement les vulnérabilités de sécurité connues et améliorer la sécurité du serveur.

Lors de la connexion via SSH, l'utilisation d'un mot de passe complexe peut empêcher efficacement le piratage par force brute. Le mot de passe doit contenir des lettres majuscules et minuscules, des chiffres et des caractères spéciaux, et ne doit pas comporter moins de 8 caractères.

La désactivation des services SSH inutiles peut réduire le risque d'exposition du serveur au réseau externe. Seule l'ouverture des ports et des services nécessaires peut réduire efficacement la surface d'attaque.

Activez l'audit de connexion pour enregistrer les informations relatives à chaque connexion SSH, y compris l'heure de connexion, l'utilisateur connecté, etc. Lorsqu'un événement de sécurité se produit, il peut être retracé et analysé via le journal d'audit.

Sauvegardez régulièrement les données importantes pour restaurer rapidement les données en cas d'incident de sécurité. Les données de sauvegarde doivent être stockées dans un endroit sûr et fiable pour éviter les fuites de données.

Dans le renforcement de la sécurité SSH, la désactivation de la connexion de l'utilisateur root est une stratégie très importante. En désactivant la connexion de l'utilisateur root, vous pouvez empêcher les attaquants d'utiliser directement les autorisations root pour effectuer des opérations malveillantes. Afin de faciliter la gestion, vous pouvez créer un utilisateur ordinaire et. lui donner l'autorité sudo est utilisée pour gérer le serveur, ce qui non seulement améliore la sécurité du serveur, mais facilite également la gestion. La sécurité est un travail continu qui nécessite une surveillance et des mises à jour continues.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Sujets chauds

Maîtriser la manipulation du texte avec la commande SED

Mar 16, 2025 am 09:48 AM

Maîtriser la manipulation du texte avec la commande SED

Mar 16, 2025 am 09:48 AM

L'interface de ligne de commande Linux fournit une multitude d'outils de traitement de texte, l'un des outils les plus puissants est la commande SED. SED est l'abréviation de Stream Editor, un outil multifonctionnel qui permet un traitement complexe des fichiers texte et des flux. Qu'est-ce que SED? SED est un éditeur de texte non interactif qui fonctionne sur des entrées de pipeline ou des fichiers texte. En fournissant des directives, vous pouvez le laisser modifier et traiter le texte dans un fichier ou un flux. Les cas d'utilisation les plus courants de SED incluent la sélection du texte, le remplacement du texte, la modification des fichiers d'origine, l'ajout de lignes au texte ou la suppression des lignes du texte. Il peut être utilisé à partir de la ligne de commande dans Bash et d'autres shells de ligne de commande. Syntaxe de commande SED sed

Pilet: un mini-ordinateur modulaire, alimenté par Raspberry Pi

Mar 06, 2025 am 10:11 AM

Pilet: un mini-ordinateur modulaire, alimenté par Raspberry Pi

Mar 06, 2025 am 10:11 AM

Discover Pilet: Un mini-ordinateur rétro-futuristique Vous cherchez un mini-ordinateur qui mélange le style classique avec la technologie de pointe? Rencontrez Pilet, une merveille modulaire et open source alimentée par le Raspberry Pi 5. Bénéficiant d'une durée de vie de la batterie de 7 heures

Le code source du noyau Linux dépasse 40 millions de lignes

Mar 05, 2025 am 09:35 AM

Le code source du noyau Linux dépasse 40 millions de lignes

Mar 05, 2025 am 09:35 AM

Linux: La pierre angulaire de l'informatique moderne, des smartphones aux superordinateurs, peut tout faire. Au fil des ans, la taille et la complexité du noyau Linux ont considérablement augmenté. En janvier 2025, le code source du noyau Linux contient environ 40 millions de lignes de code! Il s'agit de l'une des plus grandes réalisations de l'histoire des projets open source et axés sur la communauté. Cet article discutera de la croissance exponentielle du nombre de lignes dans le code source du noyau Linux, des raisons et de la façon de vérifier le nombre actuel de lignes par vous-même. Répertoire - Historique du noyau en ligne du nombre de lignes du nombre de lignes du code source du noyau Linux ne comptez que les fichiers C et les fichiers d'en-tête tendance exponentielle de la croissance du noyau vérifier les lignes de noyau linux historiques résumé de l'histoire du noyau linux depuis 1991 Linus Tor

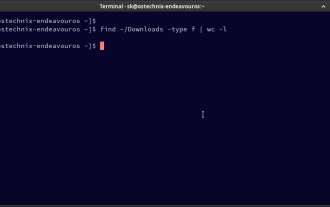

Comment compter les fichiers et les répertoires dans Linux: un guide pour débutant

Mar 19, 2025 am 10:48 AM

Comment compter les fichiers et les répertoires dans Linux: un guide pour débutant

Mar 19, 2025 am 10:48 AM

Compter efficacement les fichiers et les dossiers dans Linux: un guide complet Savoir compter rapidement les fichiers et les répertoires dans Linux est crucial pour les administrateurs système et toute personne qui gère les grands ensembles de données. Ce guide démontre en utilisant la commande simple-L

L'arme secrète pour suralimenter votre système Linux avec le noyau Liquorix

Mar 08, 2025 pm 12:12 PM

L'arme secrète pour suralimenter votre système Linux avec le noyau Liquorix

Mar 08, 2025 pm 12:12 PM

Noyau Liquorix: un outil puissant pour améliorer les performances du système Linux Linux est connu pour sa flexibilité, sa sécurité et ses performances élevées, devenant le système d'exploitation de choix pour les développeurs, les administrateurs système et les utilisateurs avancés. Cependant, le noyau Linux universel ne répond pas toujours aux besoins des utilisateurs à la recherche de performances et de réactivité maximales. C'est là que le noyau Liquorix entre en jeu - une alternative optimisée aux performances qui promet d'améliorer votre système Linux. Cet article explorera ce qu'est le noyau Liquorix, pourquoi vous voudrez peut-être l'utiliser et comment l'installer et le configurer pour tirer le meilleur parti de votre système. Explication détaillée du noyau liquorix Le noyau liquorix est un noyau Linux précompilé conçu pour

System76 présente Meerkat Mini PC: Big Power dans un petit paquet

Mar 05, 2025 am 10:28 AM

System76 présente Meerkat Mini PC: Big Power dans un petit paquet

Mar 05, 2025 am 10:28 AM

Le System76 Meerkat: un mini-PC puissant Vous cherchez un ordinateur puissant mais économique? Rencontrez le mini PC Meerkat de System76! Cette centrale compacte est parfaite pour les ordinateurs de bureau bien rangés et les tâches exigeantes. Table des matières - Design compact, impressionnant

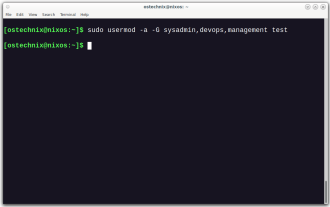

Comment ajouter un utilisateur à plusieurs groupes dans Linux

Mar 18, 2025 am 11:44 AM

Comment ajouter un utilisateur à plusieurs groupes dans Linux

Mar 18, 2025 am 11:44 AM

La gestion efficace des comptes d'utilisateurs et des abonnements de groupe est crucial pour l'administration du système Linux / Unix. Cela garantit un contrôle approprié des ressources et des données. Ce tutoriel détaille comment ajouter un utilisateur à plusieurs groupes dans les systèmes Linux et Unix. Nous

Construire votre propre cloud personnel Ubuntu: un guide étape par étape pour créer un paradis de données sécurisé

Mar 05, 2025 am 11:02 AM

Construire votre propre cloud personnel Ubuntu: un guide étape par étape pour créer un paradis de données sécurisé

Mar 05, 2025 am 11:02 AM

À l'ère numérique d'aujourd'hui, les données ne sont pas seulement des informations, mais aussi une partie de notre vie. Des photos et des documents aux informations personnelles sensibles, nos données représentent nos souvenirs, nos travaux et nos intérêts. Bien que les services de stockage cloud soient largement disponibles, ils sont souvent accompagnés de problèmes de confidentialité, de frais d'abonnement et de restrictions de personnalisation. C'est ce que la construction d'un nuage personnel sur Ubuntu est à peu près comme une alternative puissante, ce qui vous donne un contrôle complet sur vos données et la flexibilité de personnalisation et d'échelle au besoin. Ce guide vous guidera pour configurer un cloud personnel basé sur Ubuntu, utiliser NextCloud comme application principale et vous assurer que vos paramètres sont sécurisés et fiables. Pourquoi construire un nuage personnel sur Ubuntu? Ubuntu est le Linux le plus populaire