Nous avons résumé et organisé ici les commandes à haut risque de Linux.

L'article « Exploitation et maintenance : Soyez respectueux des données » résume comment éviter le risque de perte de données dans les principaux aspects de l'exploitation et de la maintenance quotidiennes. Si vous lisez attentivement, vous vous rendrez peut-être compte que « le niveau du système d'exploitation n'est certainement pas le seul. rm -rf" "Lié aux fichiers", nous avons donc résumé et organisé ici les commandes à haut risque de Linux.

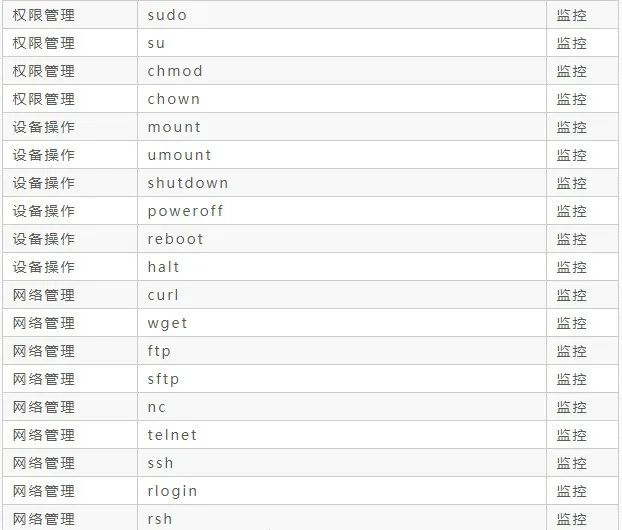

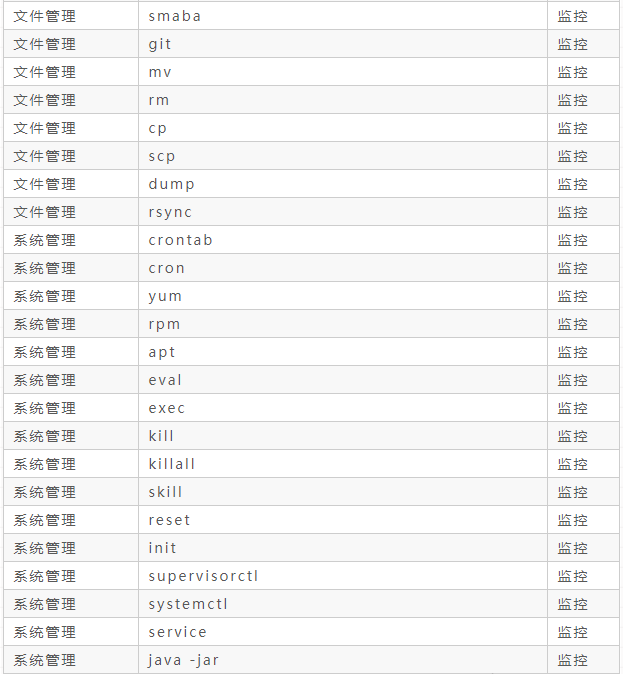

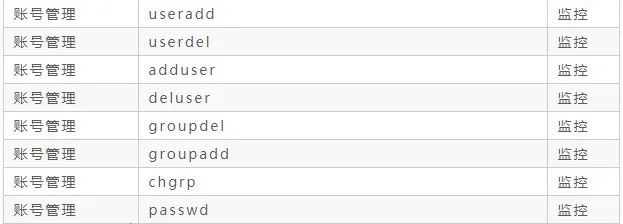

En fonction des fonctions des commandes au niveau du système d'exploitation, nous classons les commandes à haut risque dans les catégories suivantes :

Je crois que si nous ne faisons pas le tri avec soin, nous ne réaliserons jamais qu'il existe autant de types de commandes à haut risque, alors continuons à baisser les yeux !

Pour la gestion des commandes à haut risque, nous ne pouvons pas toutes les désactiver « taille unique », mais devons les gérer différemment en fonction de leurs besoins spécifiques. Voici quelques-unes de nos suggestions.

Pour le traitement des commandes à haut risque, nous devons surveiller et gérer, ce qui peut être géré en combinant le système de surveillance et la machine bastion :

En fait, les commandes Linux à haut risque n'existent pas seulement dans la simple exécution de commandes, mais existent également largement dans les bases de données, les services d'application, le Big Data et d'autres liens étroitement liés à l'entreprise. Si notre serveur de production ne sépare pas les autorisations de développement, d'exploitation et de maintenance et des testeurs, alors ce résumé des commandes à haut risque peut s'avérer utile.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!