tutoriels informatiques

tutoriels informatiques

connaissances en informatique

connaissances en informatique

Comment détecter s'il s'agit d'un disque USB étendu

Comment détecter s'il s'agit d'un disque USB étendu

Comment détecter s'il s'agit d'un disque USB étendu

Éditeur PHP Apple vous présentera comment détecter s'il s'agit d'une clé USB étendue. Lors de l'utilisation d'une clé USB, la capacité de la clé USB s'affiche parfois de manière incorrecte. Cela peut être dû au fait que la clé USB a été étendue ou que d'autres problèmes sont survenus. Afin de confirmer si la clé USB a été étendue, nous pouvons la vérifier grâce à quelques méthodes simples. Dans cet article, nous vous présenterons en détail plusieurs méthodes pour détecter si le disque U est étendu et vous aiderons à résoudre le problème de l'affichage incorrect de la capacité du disque U.

Je ne connaissais pas le résultat lorsque je l'ai recherché, mais j'ai été vraiment surpris lorsque je l'ai trouvé. La saisie du mot-clé "U disk" a immédiatement attiré mon attention et a vu un prix incroyable - moins de 30 yuans, et il disposait également de 2 To de grande mémoire et d'une interface USB3.0. Cela m'a donné envie de cliquer pour en savoir plus.

Oui, je n'ai pas pu résister à la tentation de cliquer et d'en savoir plus. Ses paramètres de haute performance, son prix abordable et sa description détaillée m'ont attiré. En plus de 2 To + USB3.0, il existe également des services d'essai de 30 jours, de remplacement de deux ans et de garantie de cinq ans. C'est du moins ainsi que c'est décrit sur la page produit.

J'ai donc été impressionné et j'ai choisi de passer une commande, dépensant un total de 39 yuans.

J'avoue que j'étais attiré par le prix bon marché et ma curiosité m'a poussé à sauter dans la fosse. Je savais que c'était un piège, mais je voulais voir à quelle profondeur il était.

L'envoi et la livraison express ont été très rapides, il n'a fallu que deux jours pour le recevoir. Après avoir reçu la clé USB, j'ai découvert qu'elle était faite de vrai métal et qu'elle était également livrée avec un adaptateur de port A et un port C, ainsi qu'un manchon de protection en silicone. Ce fut une petite surprise.

En regardant les choses sous cet angle, pensez-vous que cela en vaut la peine ? Ensuite, pour voir s’il y a un retournement, nous devons examiner les performances de la clé USB.

Vérifiez principalement deux aspects, 2 To et USB3.0.

En fait, j'ai une attente psychologique selon laquelle cette clé USB ne peut pas faire 2 To. Quant à l'USB3.0, j'ai encore un peu d'espoir.

Sans plus attendre, commençons directement la vérification.

L'emballage est très simple, juste une petite boîte en plastique. Il n'y a pas de logo sur la clé USB, seulement les mots « 2 To » et « USB3.0 ».

Branchez-le sur l'ordinateur et vous pouvez clairement voir qu'il y a 2 To de mémoire. Vous pouvez également le vérifier en vérifiant les propriétés du disque. La méthode générale ne trouvera certainement pas le problème.

Ensuite, j'y ai copié un fichier de 1,5 Go. Il peut y être copié. Après avoir constaté qu'il n'y avait aucun problème, j'y ai copié un très gros fichier de 130 Go. Après l'avoir essayé, cette chose n'est pas encore là. sa forme originale a été révélée, mais la vitesse a chuté à des dizaines de Ko, et la durée d'affichage était de 8 heures. Peut-on dire que sa mémoire réelle dépassait 128 Go ?

Il n'y a pas d'autre moyen que de télécharger le logiciel mydisktest pour détecter directement s'il a été étendu. Mais étonnamment, lorsque le logiciel a voulu le détecter, il s'est arrêté de manière inattendue.

Au début, je pensais que c'était juste le logiciel qui plantait accidentellement, mais ce n'est que lorsque j'ai essayé pas moins de dix fois et changé la version du logiciel à mi-chemin, mais cela ne fonctionnait toujours pas, que j'ai finalement réalisé que peut-être que le fabricant a falsifié la clé USB pour la rendre courante. Ce logiciel ne peut pas la détecter. J'ai donc emprunté une marque de clé USB et elle a pu détecter normalement dès le premier branchement, ce qui a confirmé mon idée.

Depuis que mydisktest a été bloqué par le fabricant du disque U, nous ne pouvons que penser à un autre moyen.

J'ai donc utilisé l'authentificateur de disque 360 U. Cliquez sur le logiciel pour lancer la détection. Le processus était normal et il a été détecté rapidement. Le disque U a immédiatement montré sa forme originale, seulement 64 Go. Afin de garantir une détection précise, j'ai également testé la clé USB de marque empruntée, et les résultats des tests étaient précis.

Ce qui est certain maintenant, c'est que cette clé USB de 2 To a été étendue et que la capacité de 2 To a été réduite à 64 Go, soit une différence de 31 fois. Heureusement, il n'est pas réduit à 16 Go. S'il s'agit de 64 Go+USB3.0, le prix reste acceptable.

Est-ce vraiment USB3.0 ?

Lors de la copie de données, j'ai constaté que la vitesse est vraiment lente. Lors de la copie de données de 1,5 Go, elle peut être maintenue à environ 17-19 Mo/s. Les fluctuations dans l'ensemble du processus sont relativement faibles (elles se stabilisent après deux fluctuations) . , mais lors de la copie de 130 Go de données, le taux de transfert ne dépassait pas 10 Mo/s. Plus le temps était long, plus le taux était limité au transfert de dizaines de Ko.

La raison en est, je pense, que le fabricant limite la vitesse de transmission afin que les données plus grandes que la mémoire réelle de la clé USB ne puissent pas être transférées, de sorte qu'il n'y ait pas d'invite indiquant que la clé USB est pleine et le problème de l'expansion est découvert. Je dois dire que maintenant les fabricants deviennent de plus en plus intelligents.

Généralement, le taux de transfert réel de l'USB3.0 est d'environ 150 Mo/s. Évidemment, ce disque U ne suit pas le protocole USB3.0. D'après le test réel, il ne dépasse pas 20 Mo/s. est connecté à l'USB 2.0. Il ne peut pas suivre (la vitesse réelle de l'USB 2.0 est de 20 à 30 Mo/s), ce qui indique en grande partie que ce disque U utilise des particules recyclées d'occasion.

Afin de vérifier à nouveau, je l'ai testé via le logiciel ChipEasy. Les résultats affichés ont également prouvé que ma déclaration précédente était correcte. Il ne fait aucun doute que le protocole est USB2.0. Quant à la raison pour laquelle le fabricant ose écrire USB3. .0, je suppose qu'il utilise le disque 3.0 pour vous tromper les gens ordinaires.

De plus, en vérifiant l'interface du disque U, vous pouvez également déterminer que ce disque U est USB2.0, USB3.0 a 9 broches et USB2.0 a 4 broches. Oui, cela ressemble à du bleu USB3.0.

Grâce à la compréhension approfondie ci-dessus, ce qui peut être déterminé, c'est qu'il s'agit d'un disque USB3.0 U de 2 To avec une capacité étendue et une étiquette virtuelle. Les paramètres de l'étiquette virtuelle sont répertoriés juste pour attirer l'attention.

Ensuite, je suis allé au magasin auto-exploité de JD.com pour regarder la clé USB de la marque Kingston. Il s'est avéré qu'elle avait également 64 Go de mémoire et qu'elle était USB3.2. Le prix était de 29,9 yuans, ce qui était. 10 yuans moins cher De ce point de vue, c'est une bonne affaire. Cette "clé USB 2 To" de Duoduo n'est pas bon marché du tout, j'ai donc décidé d'acheter cette clé USB Kingston 128 Go pour 54,9 yuans. plus fiable.

Lorsque vous achetez quelque chose, ne vous laissez pas attirer par certains mots. Les commerçants l'utilisent également pour inciter les consommateurs à acheter. Je pense que les ventes de clés USB de 2 To comme celle-ci sont considérables.

Pour résumer, les produits de Pinduoduo ne sont pas nécessairement bon marché. Tout comme cette clé USB, elle est en fait beaucoup plus chère et ce n'est pas une marque. Je ne sais pas s'il y a des raccourcis à cet endroit. Si vous voulez l'utiliser en toute confiance et plus longtemps, essayez de choisir la marque, et le prix n'est pas élevé, et certains sont même moins chers. .

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

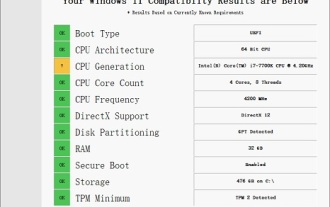

Solution au i7-7700 impossible de passer à Windows 11

Dec 26, 2023 pm 06:52 PM

Solution au i7-7700 impossible de passer à Windows 11

Dec 26, 2023 pm 06:52 PM

Les performances du i77700 sont tout à fait suffisantes pour exécuter Win11, mais les utilisateurs constatent que leur i77700 ne peut pas être mis à niveau vers Win11. Cela est principalement dû aux restrictions imposées par Microsoft, ils peuvent donc l'installer tant qu'ils ignorent cette restriction. Le i77700 ne peut pas être mis à niveau vers win11 : 1. Parce que Microsoft limite la version du processeur. 2. Seules les versions Intel de huitième génération et supérieures peuvent directement passer à Win11. 3. En tant que 7ème génération, i77700 ne peut pas répondre aux besoins de mise à niveau de Win11. 4. Cependant, le i77700 est tout à fait capable d'utiliser Win11 en douceur en termes de performances. 5. Vous pouvez donc utiliser le système d'installation directe win11 de ce site. 6. Une fois le téléchargement terminé, cliquez avec le bouton droit sur le fichier et « chargez-le ». 7. Double-cliquez pour exécuter l'opération "Un clic

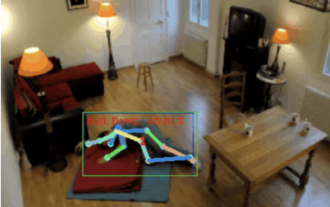

Détection de chute, basée sur la reconnaissance de l'action humaine au point squelettique, une partie du code est complétée avec Chatgpt

Apr 12, 2023 am 08:19 AM

Détection de chute, basée sur la reconnaissance de l'action humaine au point squelettique, une partie du code est complétée avec Chatgpt

Apr 12, 2023 am 08:19 AM

Bonjour à tous. Aujourd'hui j'aimerais partager avec vous un projet de détection de chute, pour être précis, il s'agit de reconnaissance de mouvements humains basée sur des points squelettiques. Il est grossièrement divisé en trois étapes : la reconnaissance du corps humain, le code source du projet de classification des actions des points du squelette humain a été emballé, voir la fin de l'article pour savoir comment l'obtenir. 0. chatgpt Tout d'abord, nous devons obtenir le flux vidéo surveillé. Ce code est relativement fixe. Nous pouvons directement laisser chatgpt compléter le code écrit par chatgpt. Il n'y a aucun problème et peut être utilisé directement. Mais lorsqu'il s'agit de tâches commerciales ultérieures, comme l'utilisation de Mediapipe pour identifier les points du squelette humain, le code fourni par chatgpt est incorrect. Je pense que chatgpt peut être utilisé comme une boîte à outils indépendante de la logique métier. Vous pouvez essayer de le confier à c.

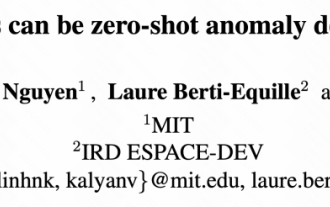

Le dernier chef-d'œuvre du MIT : utiliser GPT-3.5 pour résoudre le problème de la détection des anomalies des séries chronologiques

Jun 08, 2024 pm 06:09 PM

Le dernier chef-d'œuvre du MIT : utiliser GPT-3.5 pour résoudre le problème de la détection des anomalies des séries chronologiques

Jun 08, 2024 pm 06:09 PM

Aujourd'hui, j'aimerais vous présenter un article publié par le MIT la semaine dernière, utilisant GPT-3.5-turbo pour résoudre le problème de la détection des anomalies des séries chronologiques et vérifiant dans un premier temps l'efficacité du LLM dans la détection des anomalies des séries chronologiques. Il n'y a pas de réglage fin dans l'ensemble du processus et GPT-3.5-turbo est utilisé directement pour la détection des anomalies. Le cœur de cet article est de savoir comment convertir des séries temporelles en entrées pouvant être reconnues par GPT-3.5-turbo et comment concevoir. des invites ou des pipelines pour laisser LLM résoudre la tâche de détection des anomalies. Permettez-moi de vous présenter une introduction détaillée à ce travail. Titre de l'article image : Largelangagemodelscanbezero-shotanomalydete

Algorithme de détection amélioré : pour la détection de cibles dans des images de télédétection optique haute résolution

Jun 06, 2024 pm 12:33 PM

Algorithme de détection amélioré : pour la détection de cibles dans des images de télédétection optique haute résolution

Jun 06, 2024 pm 12:33 PM

01Aperçu des perspectives Actuellement, il est difficile d'atteindre un équilibre approprié entre efficacité de détection et résultats de détection. Nous avons développé un algorithme YOLOv5 amélioré pour la détection de cibles dans des images de télédétection optique haute résolution, en utilisant des pyramides de caractéristiques multicouches, des stratégies de têtes de détection multiples et des modules d'attention hybrides pour améliorer l'effet du réseau de détection de cibles dans les images de télédétection optique. Selon l'ensemble de données SIMD, le mAP du nouvel algorithme est 2,2 % meilleur que YOLOv5 et 8,48 % meilleur que YOLOX, permettant ainsi d'obtenir un meilleur équilibre entre les résultats de détection et la vitesse. 02 Contexte et motivation Avec le développement rapide de la technologie de télédétection, les images de télédétection optique à haute résolution ont été utilisées pour décrire de nombreux objets à la surface de la Terre, notamment des avions, des voitures, des bâtiments, etc. Détection d'objets dans l'interprétation d'images de télédétection

Quel impact aura l'expansion d'Apple ?

Dec 01, 2023 pm 03:42 PM

Quel impact aura l'expansion d'Apple ?

Dec 01, 2023 pm 03:42 PM

Impacts de l'expansion d'Apple : 1. Perte de garantie ; 2. Problèmes de stabilité ; 3. Problèmes de sécurité ; 5. Problèmes d'apparence ; 6. Limites de capacité de stockage ; 8. Problèmes de stabilité du signal ; 9. Problèmes de sécurité des données. Introduction détaillée : 1. Si la garantie est perdue et que le téléphone est étendu, Apple ne fournira officiellement pas de service de garantie pour le téléphone ; 2. Problèmes de stabilité, l'extension nécessite le démontage du téléphone et la modification du matériel interne, ce qui peut affecter la stabilité du téléphone. le téléphone mobile ; 3. Des problèmes de sécurité, des opérations d’extension inappropriées peuvent endommager le téléphone mobile, etc.

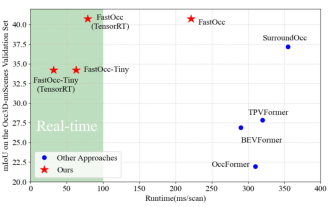

Ajoutez SOTA en temps réel et montez en flèche ! FastOcc : un algorithme Occ plus rapide et convivial pour le déploiement est là !

Mar 14, 2024 pm 11:50 PM

Ajoutez SOTA en temps réel et montez en flèche ! FastOcc : un algorithme Occ plus rapide et convivial pour le déploiement est là !

Mar 14, 2024 pm 11:50 PM

Écrit ci-dessus & La compréhension personnelle de l'auteur est que dans le système de conduite autonome, la tâche de perception est un élément crucial de l'ensemble du système de conduite autonome. L'objectif principal de la tâche de perception est de permettre aux véhicules autonomes de comprendre et de percevoir les éléments environnementaux environnants, tels que les véhicules circulant sur la route, les piétons au bord de la route, les obstacles rencontrés lors de la conduite, les panneaux de signalisation sur la route, etc., aidant ainsi en aval modules Prendre des décisions et des actions correctes et raisonnables. Un véhicule doté de capacités de conduite autonome est généralement équipé de différents types de capteurs de collecte d'informations, tels que des capteurs de caméra à vision panoramique, des capteurs lidar, des capteurs radar à ondes millimétriques, etc., pour garantir que le véhicule autonome peut percevoir et comprendre avec précision l'environnement environnant. éléments , permettant aux véhicules autonomes de prendre les bonnes décisions pendant la conduite autonome. Tête

Comment détecter et gérer les erreurs de valeur nulle dans le développement du langage PHP ?

Jun 11, 2023 am 10:51 AM

Comment détecter et gérer les erreurs de valeur nulle dans le développement du langage PHP ?

Jun 11, 2023 am 10:51 AM

Avec le développement continu des applications Web modernes, PHP, en tant que l'un des langages de programmation les plus populaires, est largement utilisé dans le développement de sites Web. Cependant, au cours du processus de développement, des erreurs de valeur nulle sont souvent rencontrées, et ces erreurs peuvent amener l'application à lever des exceptions, affectant ainsi l'expérience utilisateur. Par conséquent, dans le processus de développement PHP, la détection et le traitement des erreurs nulles sont une compétence importante que les programmeurs doivent maîtriser. 1. Qu'est-ce qu'une erreur de valeur nulle ? Dans le processus de développement PHP, les erreurs de valeur nulle font généralement référence à deux situations : les variables non initialisées et les variables variables.

AAAI2024 : Far3D - Idée innovante pour atteindre directement la détection visuelle de cibles 3D à 150 m

Dec 15, 2023 pm 01:54 PM

AAAI2024 : Far3D - Idée innovante pour atteindre directement la détection visuelle de cibles 3D à 150 m

Dec 15, 2023 pm 01:54 PM

Récemment, j'ai lu une dernière recherche sur la perception visuelle pure de l'environnement sur Arxiv. Cette recherche est basée sur la série de méthodes PETR et se concentre sur la résolution du problème de perception visuelle pure de la détection de cibles à longue distance, étendant la plage de perception à 150 mètres. Les méthodes et les résultats de cet article ont une grande valeur de référence pour nous, j'ai donc essayé de l'interpréter Titre original : Far3D : Expanding the Horizon for Surround-view3DObject Detection Lien de l'article : https://arxiv.org/abs/2308.09616 Affiliation de l'auteur. :Institut de technologie de Pékin et tâche technologique Megvii Contexte Détection d'objets 3D pour comprendre la conduite autonome