Tutoriel système

Tutoriel système

Linux

Linux

Paramètres d'autorisation des fichiers Linux : représentation symbolique VS représentation numérique, laquelle préférez-vous ?

Paramètres d'autorisation des fichiers Linux : représentation symbolique VS représentation numérique, laquelle préférez-vous ?

Paramètres d'autorisation des fichiers Linux : représentation symbolique VS représentation numérique, laquelle préférez-vous ?

Les paramètres d'autorisation des fichiers sont très critiques et affectent directement les droits d'accès, de modification et d'exécution des fichiers. Ici, je vais vous présenter deux méthodes de configuration différentes ainsi que mon expérience et mes opinions personnelles Définir les autorisations sur les fichiers sous Linux J'espère pouvoir vous donner quelques suggestions pour votre référence.

Permettez-nous de commencer par un examen chaleureux des bases des autorisations de fichiers Linux. Chaque fichier dispose de trois autorisations de base : lire (r), écrire (w) et exécuter (x). Ces autorisations peuvent être attribuées de manière appropriée au propriétaire, au groupe et aux utilisateurs restants.

Permettez-moi de vous donner une brève introduction à la représentation symbolique. Lorsque nous utilisons cette méthode, nous devons nous rappeler : "r" signifie lecture seule, "w" signifie écriture et "x" signifie qu'il dispose d'une autorisation d'exécution. De plus, nous pouvons également accorder des autorisations supplémentaires via le signe plus (+) ou annuler les autorisations correspondantes via le signe moins (-). Quant au type d'utilisateur, "u" représente le système Linux du propriétaire, "g" représente le groupe auquel il appartient et "o" représente les autres utilisateurs.

Une autre méthode consiste à utiliser une représentation numérique. Lorsque vous utilisez cette méthode, vous devez vous rappeler que « r » vaut 4, « w » vaut 2 et « x » vaut 1. Additionnez simplement les différentes valeurs d'autorisation pour obtenir le numéro requis. Parmi eux, le premier chiffre représente les autorisations du propriétaire, le deuxième chiffre représente les autorisations du groupe auquel il appartient, et le dernier chiffre représente les autorisations des autres utilisateurs !

Ensuite, examinons les similitudes et les différences entre ces deux méthodes de définition des autorisations. La représentation symbolique est relativement simple et claire, facile à comprendre et à retenir ; tandis que la représentation numérique est plus rigoureuse, un seul chiffre peut résumer toutes les autorisations, et en même temps, les autorisations requises peuvent être calculées.

Donc Linux définit les autorisations pour les fichiers, quelle méthode d'expression pensez-vous être la plus appropriée ? Si vous préférez être simple et facile à retenir et que vous n'avez besoin que de mettre en œuvre quelques paramètres d'autorisation de base, la représentation symbolique peut être un bon choix pour vous et lorsque vous êtes doué pour calculer et utiliser des nombres, ou que vous devez souvent effectuer des paramètres d'autorisation complexes ; , la loi de représentation numérique peut être plus adaptée.

Veuillez jeter un œil à cet exemple pour montrer comment utiliser deux méthodes pour définir les autorisations. Supposons qu'il existe un fichier "monfichier" et que vous souhaitez accorder au propriétaire des autorisations de lecture, d'écriture et d'exécution, au groupe auquel vous appartenez des autorisations de lecture et d'exécution et exclure les autres utilisateurs de tout droit. Utilisez des symboles pour représenter les règles et exécutez simplement les commandes suivantes pour implémenter les fonctions correspondantes :

```

chmod u+rwx,g+rx,o-rwx monfichier

Si vous choisissez d'utiliser la notation numérique, vous pouvez exécuter la commande suivante :

chmod 754 monfichier

Il y a quelques questions courantes auxquelles vous devez prêter attention. Par exemple, comment laisser le propriétaire et le groupe partager les mêmes autorisations ? Comment ajuster rapidement les autorisations de plusieurs fichiers par lots ? Lorsque vous définissez des autorisations de fichiers, vous pouvez faire bon usage des caractères génériques pour vous aider à modifier plus facilement les autorisations de plusieurs fichiers. Par exemple, avec la fonction puissante de `chmod u+rwx *.txt`, vous pouvez donner au propriétaire des autorisations complètes de lecture, d'écriture et d'exécution pour tous vos fichiers txt !

Parlons ensuite des problèmes de sécurité. La définition correcte des autorisations de fichiers peut aider à empêcher toute utilisation non autorisée et tout comportement malveillant. Assurez-vous d'accorder uniquement les autorisations nécessaires et vérifiez et corrigez régulièrement les paramètres d'autorisation des fichiers.

Après avoir comparé les avantages respectifs et les environnements d'utilisation adaptés des deux méthodes de représentation, nous avons constaté que vous pouvez choisir librement la représentation symbolique ou numérique en fonction de vos préférences personnelles et de vos besoins réels. Veuillez noter que quelle que soit la forme d'expression que vous choisissez, veillez à définir correctement les autorisations de fichiers pour garantir la sécurité de votre système !

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

Échangez les visages dans n'importe quelle vidéo sans effort grâce à notre outil d'échange de visage AI entièrement gratuit !

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Sujets chauds

1393

1393

52

52

1207

1207

24

24

À quoi sert le mieux le Linux?

Apr 03, 2025 am 12:11 AM

À quoi sert le mieux le Linux?

Apr 03, 2025 am 12:11 AM

Linux est mieux utilisé comme gestion de serveurs, systèmes intégrés et environnements de bureau. 1) Dans la gestion des serveurs, Linux est utilisé pour héberger des sites Web, des bases de données et des applications, assurant la stabilité et la fiabilité. 2) Dans les systèmes intégrés, Linux est largement utilisé dans les systèmes électroniques intelligents et automobiles en raison de sa flexibilité et de sa stabilité. 3) Dans l'environnement de bureau, Linux fournit des applications riches et des performances efficaces.

Quels sont les 5 composants de base de Linux?

Apr 06, 2025 am 12:05 AM

Quels sont les 5 composants de base de Linux?

Apr 06, 2025 am 12:05 AM

Les cinq composants de base de Linux sont: 1. Le noyau, gérant les ressources matérielles; 2. La bibliothèque système, fournissant des fonctions et des services; 3. Shell, l'interface pour les utilisateurs pour interagir avec le système; 4. Le système de fichiers, stockant et organisant des données; 5. Applications, en utilisant des ressources système pour implémenter les fonctions.

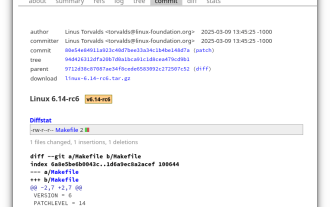

Linux Kernel 6.14 RC6 Sortie

Mar 24, 2025 am 10:21 AM

Linux Kernel 6.14 RC6 Sortie

Mar 24, 2025 am 10:21 AM

Linus Torvalds a publié Linux Kernel 6.14 Release Candidate 6 (RC6), ne signalant aucun problème significatif et en gardant la sortie sur la bonne voie. Le changement le plus notable dans cette mise à jour traite d'un problème de signature de microcode AMD, tandis que le reste des mises à jour

Localsend - L'alternative Airdrop open source pour le partage de fichiers sécurisé

Mar 24, 2025 am 09:20 AM

Localsend - L'alternative Airdrop open source pour le partage de fichiers sécurisé

Mar 24, 2025 am 09:20 AM

Si vous connaissez Airdrop, vous savez que c'est une fonctionnalité populaire développée par Apple Inc. qui permet le transfert de fichiers transparent entre les ordinateurs Macintosh pris en charge et les appareils iOS à l'aide du Wi-Fi et du Bluetooth. Cependant, si vous utilisez Linux et manquant O

Comment surveiller le niveau de la batterie et obtenir des notifications sur Linux à l'aide de Battmon

Mar 24, 2025 am 10:23 AM

Comment surveiller le niveau de la batterie et obtenir des notifications sur Linux à l'aide de Battmon

Mar 24, 2025 am 10:23 AM

Il est très important de garder la batterie de votre ordinateur portable pour maintenir sa longévité et vous assurer que vous n'êtes jamais pris au dépourvu par un arrêt soudain. Si vous êtes un utilisateur Linux, vous pouvez facilement surveiller le niveau de la batterie de votre ordinateur portable et recevoir des notifications

Qu'est-ce que l'administration Linux de base?

Apr 02, 2025 pm 02:09 PM

Qu'est-ce que l'administration Linux de base?

Apr 02, 2025 pm 02:09 PM

Linux System Management assure la stabilité, l'efficacité et la sécurité du système grâce à la configuration, à la surveillance et à la maintenance. 1. Commandes de shell maître telles que TOP et SystemCTL. 2. Utilisez APT ou YUM pour gérer le progiciel. 3. Écrivez des scripts automatisés pour améliorer l'efficacité. 4. Erreurs de débogage communs telles que les problèmes d'autorisation. 5. Optimiser les performances grâce à des outils de surveillance.

Quelle est la plus utilisée de Linux?

Apr 09, 2025 am 12:02 AM

Quelle est la plus utilisée de Linux?

Apr 09, 2025 am 12:02 AM

Linux est largement utilisé dans les serveurs, les systèmes intégrés et les environnements de bureau. 1) Dans le domaine du serveur, Linux est devenu un choix idéal pour héberger des sites Web, des bases de données et des applications en raison de sa stabilité et de sa sécurité. 2) Dans les systèmes intégrés, Linux est populaire pour sa personnalisation et son efficacité élevées. 3) Dans l'environnement de bureau, Linux fournit une variété d'environnements de bureau pour répondre aux besoins des différents utilisateurs.

Comment apprendre les bases de Linux?

Apr 10, 2025 am 09:32 AM

Comment apprendre les bases de Linux?

Apr 10, 2025 am 09:32 AM

Les méthodes d'apprentissage Linux de base à partir de zéro incluent: 1. Comprendre le système de fichiers et l'interface de ligne de commande, 2. Master Basic Commandes telles que LS, CD, MKDIR, 3. Apprenez les opérations de fichiers, telles que la création et l'édition de fichiers, 4. Explorer une utilisation avancée telle que les pipelines et les commandes GREP, 5. Master Debugging Skills and Performance Optimimisation, 6. Amélioration continue des compétences par la pratique et l'exploration.