Introduction à la détection précise des vulnérabilités du noyau Linux

Le mode habituel de citation des logiciels open source consiste à introduire des bibliothèques dynamiques ou des packages jar de logiciels open source. Par conséquent, le taux de fausses alarmes de vulnérabilités sera très faible lors de la détection des vulnérabilités, mais il est différent dans le noyau Linux car le noyau Linux. Les modules fonctionnels sont très riches et Pangda sera adapté en conséquence en fonction des besoins de l'entreprise lors de l'utilisation réelle. Par conséquent, la manière de parvenir à une détection précise des vulnérabilités et de réduire le taux de faux positifs de détection des vulnérabilités dans ce scénario est particulièrement importante.

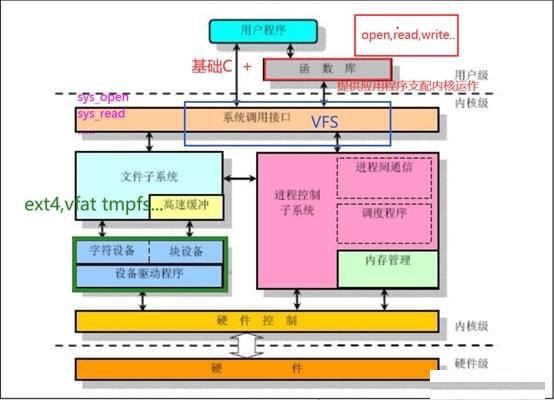

Structure du noyau Linux :

Le noyau Linux est composé de sept parties, et chaque partie différente est composée de plusieurs modules du noyau. Le schéma fonctionnel est le suivant :

Analyse de la scène de recadrage Linux :

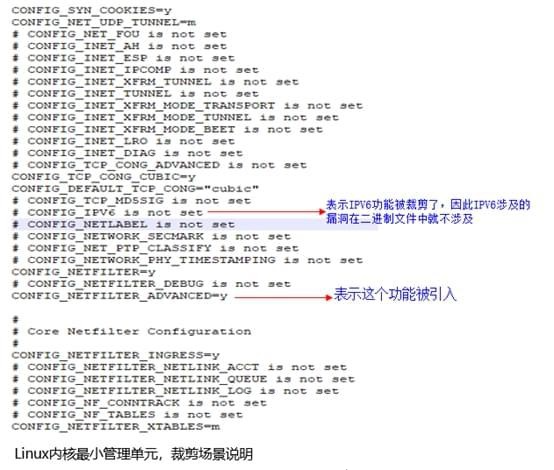

En analysant le code source du noyau Linux, vous pouvez voir que les codes d'implémentation des différents modules sont stockés dans différents répertoires. En même temps, vous pouvez utiliser les informations configurées dans la configuration lors de la compilation pour contrôler quels modules sont compilés dans le binaire final. et quels modules sont coupés. Par exemple, prenons le module IPV6 comme exemple. Le nom de configuration qui contrôle ce module est CONFIG_IPV6. Si l'élément de configuration est défini sur y, cela signifie que le module fonction n'a pas été compilé dans le binaire final. fichier, comme indiqué ci-dessous :

Si le module fonction est coupé, même si la vulnérabilité n'est pas corrigée par un correctif, les vulnérabilités existantes dans le module fonction ne seront pas affectées dans le binaire. Par conséquent, les vulnérabilités liées à IPV6 doivent être clairement signalées lors de la détection de la vulnérabilité. comme n'étant pas affecté par cette vulnérabilité, comme CVE-2013-0343 (la fonction ipv6_create_tempaddr dans net/ipv6/addrconf.c dans les versions antérieures au noyau Linux 3.8 ne gère pas correctement les problèmes de génération d'adresses temporaires IPv6, permettant aux attaquants distants via le routeur ICMPv6 (RA), provoquant un déni de service puis l'obtention d'informations sensibles).

Analyse des raisons pour lesquelles les outils SCA binaires de l'industrie ne peuvent pas détecter :

La raison pour laquelle les outils SCA binaires actuels du secteur ne peuvent pas réaliser une détection précise est que les outils SCA binaires du secteur associent une liste de vulnérabilités connues basées sur le nom et le numéro de version du logiciel open source détecté, et ce type de vulnérabilité. analyse en supprimant des modules fonctionnels Pour utiliser le noyau Linux, le nom et le numéro de version du logiciel open source ne changeront pas, l'outil ne peut donc pas le détecter avec précision.

Comment l'outil binaire SCA implémente cette fonctionnalité :

Pour parvenir à une détection précise des vulnérabilités connues dans les scénarios d'adaptation du noyau Linux, les outils SCA binaires doivent implémenter une technologie de détection fine mise à jour basée sur la détection originale des noms et des numéros de version des logiciels open source, basée sur la granularité et les fonctions des fichiers de code source. Les capacités permettent une détection précise des vulnérabilités connues dans des scénarios d'adaptation, c'est-à-dire que vous pouvez savoir quels codes sont compilés dans le fichier binaire final et quels codes ne sont pas inclus dans la compilation. Dans le même temps, la bibliothèque de vulnérabilités doit également prendre en charge des dimensions fines, c'est-à-dire que les informations sur les vulnérabilités doivent localiser avec précision les fragments de code dans lesquels les fichiers et les fonctions sont introduits.

En prenant CVE-2013-0343 comme exemple, en analysant les informations de description de la vulnérabilité et le code source du noyau Linux, nous pouvons obtenir les informations de positionnement liées à la vulnérabilité et les codes de localisation suivants :

"CVE-2013-0343": {

"net/ipv6/addrconf.c": [

“addrconf_add_ifaddr”,

“addrconf_dad_begin”,

“addrconf_dad_stop”,

“addrconf_dad_work”,

“addrconf_del_ifaddr”,

“addrconf_prefix_rcv”,

“addrconf_verify_rtnl”,

“addrconf_verify_work”,

“inet6_addr_add”,

“inet6_addr_del”,

“inet6_addr_modify”,

“inet6_rtm_deladdr”,

“inet6_rtm_newaddr”,

“inet6_set_iftoken”,

“inet6_set_link_af”,

“ipv6_create_tempaddr”,

“manage_tempaddrs”

]

}

Résumé

Basé sur le principe que si le code source qui introduit la vulnérabilité ne participe pas à la compilation du binaire, alors le binaire compilé n'a pas la vulnérabilité donc, tant que l'outil binaire SCA peut détecter que le code source ci-dessus ; location ne participe pas à la compilation du fichier binaire vmlinux final, alors ce fichier vmlinux n'est pas affecté par la vulnérabilité CVE-2013-0343.

Afin de mieux aider le personnel de sécurité à mettre en œuvre des audits de sécurité et de réduire le taux de faux positifs de détection de vulnérabilités, les outils SCA binaires doivent évoluer vers une dimension de détection plus fine, non seulement au niveau des logiciels open source, mais également pour améliorer bibliothèques de vulnérabilités. Les exigences nécessitent également le défi d’obtenir des informations précises et précises.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

Échangez les visages dans n'importe quelle vidéo sans effort grâce à notre outil d'échange de visage AI entièrement gratuit !

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Comment afficher le processus Docker

Apr 15, 2025 am 11:48 AM

Comment afficher le processus Docker

Apr 15, 2025 am 11:48 AM

Méthode de visualisation du processus docker: 1. Commande Docker CLI: Docker PS; 2. Commande CLI Systemd: Docker d'état SystemCTL; 3. Docker Compose CLI Commande: Docker-Compose PS; 4. Process Explorer (Windows); 5. / Répertoire proc (Linux).

Quelle configuration de l'ordinateur est requise pour VScode

Apr 15, 2025 pm 09:48 PM

Quelle configuration de l'ordinateur est requise pour VScode

Apr 15, 2025 pm 09:48 PM

Vs Code Système Exigences: Système d'exploitation: Windows 10 et supérieur, MacOS 10.12 et supérieur, processeur de distribution Linux: minimum 1,6 GHz, recommandé 2,0 GHz et au-dessus de la mémoire: minimum 512 Mo, recommandée 4 Go et plus d'espace de stockage: Minimum 250 Mo, recommandée 1 Go et plus d'autres exigences: connexion du réseau stable, xorg / wayland (Linux) recommandé et recommandée et plus

VScode ne peut pas installer l'extension

Apr 15, 2025 pm 07:18 PM

VScode ne peut pas installer l'extension

Apr 15, 2025 pm 07:18 PM

Les raisons de l'installation des extensions de code vs peuvent être: l'instabilité du réseau, les autorisations insuffisantes, les problèmes de compatibilité système, la version de code vs est trop ancienne, un logiciel antivirus ou des interférences de pare-feu. En vérifiant les connexions réseau, les autorisations, les fichiers journaux, la mise à jour vs du code, la désactivation des logiciels de sécurité et le redémarrage du code ou des ordinateurs, vous pouvez progressivement dépanner et résoudre les problèmes.

Peut-on utiliser pour mac

Apr 15, 2025 pm 07:36 PM

Peut-on utiliser pour mac

Apr 15, 2025 pm 07:36 PM

VS Code est disponible sur Mac. Il a des extensions puissantes, l'intégration GIT, le terminal et le débogueur, et offre également une multitude d'options de configuration. Cependant, pour des projets particulièrement importants ou un développement hautement professionnel, le code vs peut avoir des performances ou des limitations fonctionnelles.

Qu'est-ce que VScode pour quoi est VScode?

Apr 15, 2025 pm 06:45 PM

Qu'est-ce que VScode pour quoi est VScode?

Apr 15, 2025 pm 06:45 PM

VS Code est le code Visual Studio Nom complet, qui est un éditeur de code multiplateforme gratuit et open source et un environnement de développement développé par Microsoft. Il prend en charge un large éventail de langages de programmation et fournit une mise en surbrillance de syntaxe, une complétion automatique du code, des extraits de code et des invites intelligentes pour améliorer l'efficacité de développement. Grâce à un écosystème d'extension riche, les utilisateurs peuvent ajouter des extensions à des besoins et des langues spécifiques, tels que les débogueurs, les outils de mise en forme de code et les intégrations GIT. VS Code comprend également un débogueur intuitif qui aide à trouver et à résoudre rapidement les bogues dans votre code.

Comment exécuter le code Java dans le bloc-notes

Apr 16, 2025 pm 07:39 PM

Comment exécuter le code Java dans le bloc-notes

Apr 16, 2025 pm 07:39 PM

Bien que le bloc-notes ne puisse pas exécuter directement le code Java, il peut être réalisé en utilisant d'autres outils: à l'aide du compilateur de ligne de commande (Javac) pour générer un fichier bytecode (filename.class). Utilisez l'interpréteur Java (Java) pour interpréter ByteCode, exécuter le code et sortir le résultat.

Quel est le but principal de Linux?

Apr 16, 2025 am 12:19 AM

Quel est le but principal de Linux?

Apr 16, 2025 am 12:19 AM

Les principales utilisations de Linux comprennent: 1. Système d'exploitation du serveur, 2. Système intégré, 3. Système d'exploitation de bureau, 4. Environnement de développement et de test. Linux excelle dans ces domaines, offrant des outils de stabilité, de sécurité et de développement efficaces.

Comment utiliser vscode

Apr 15, 2025 pm 11:21 PM

Comment utiliser vscode

Apr 15, 2025 pm 11:21 PM

Visual Studio Code (VSCODE) est un éditeur de code Open Source, Open Source et gratuit développé par Microsoft. Il est connu pour son léger, l'évolutivité et le support pour une large gamme de langages de programmation. Pour installer VScode, veuillez visiter le site officiel pour télécharger et exécuter l'installateur. Lorsque vous utilisez VSCODE, vous pouvez créer de nouveaux projets, modifier le code, déboguer le code, naviguer dans les projets, développer VSCODE et gérer les paramètres. VScode est disponible pour Windows, MacOS et Linux, prend en charge plusieurs langages de programmation et fournit diverses extensions via Marketplace. Ses avantages incluent le léger, l'évolutivité, le support linguistique étendu, les fonctionnalités riches et la version