Deux façons de chiffrer un dossier

L'éditeur PHP Youzi vous présentera aujourd'hui deux méthodes de cryptage de dossiers. La protection des données sensibles dans les dossiers est essentielle à la sécurité de nos informations. En chiffrant un dossier, vous pouvez empêcher efficacement les visiteurs non autorisés d'accéder à son contenu. Ci-dessous, nous présenterons en détail deux méthodes de cryptage simples et faciles pour vous aider à améliorer la sécurité de vos dossiers.

Deux méthodes de protection des dossiers sont partagées ci-dessous. Les amis peuvent choisir la méthode qui leur convient en fonction de leurs besoins.

Méthode 1

Le but du cryptage du dossier est d'empêcher les autres de voir le contenu du dossier. Nous n'avons donc pas besoin de définir un mot de passe. Il est également possible de masquer directement le dossier.

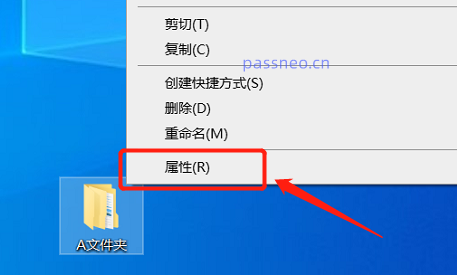

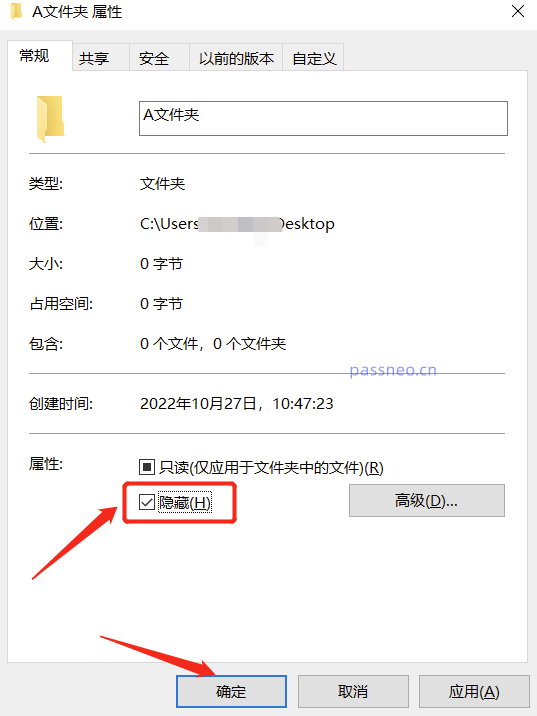

Tout d'abord, sélectionnez le dossier que vous souhaitez masquer, cliquez avec le bouton droit de la souris et sélectionnez l'option [Propriétés].

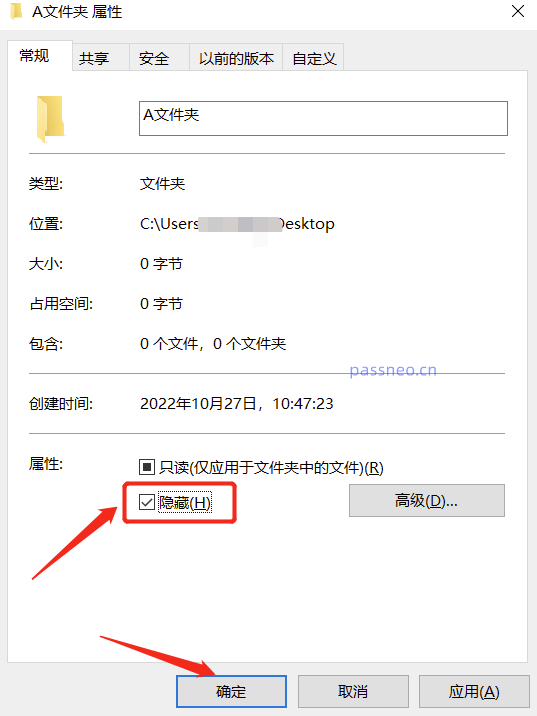

Dans la page contextuelle, cochez l'option [Masquer] dans [Propriétés], puis cliquez sur [OK].

Après avoir terminé les opérations ci-dessus, le fichier sera masqué et ne pourra pas être vu.

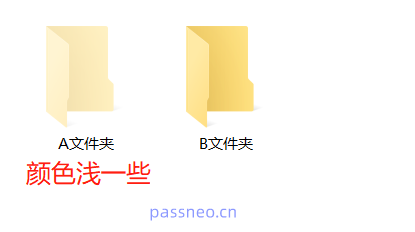

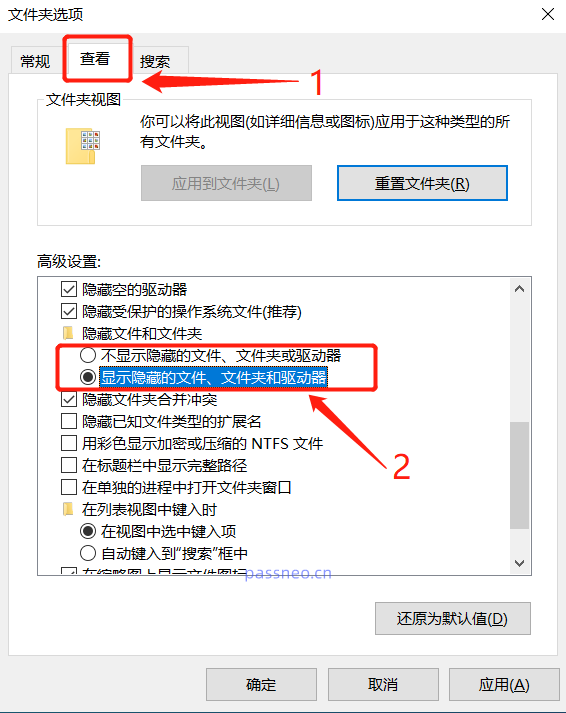

Si vous constatez que le dossier caché est toujours visible, mais que la couleur est plus claire, vous devez effectuer les opérations suivantes.

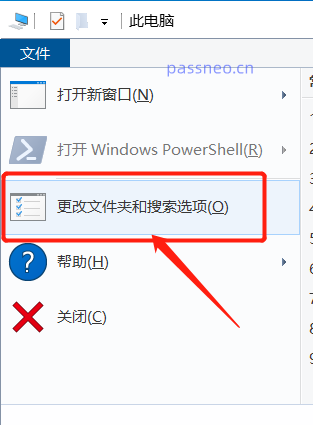

Cliquez sur [Poste de travail] sur le bureau de votre ordinateur, puis cliquez sur [Modifier le dossier et les options de recherche] sous l'option [Fichier].

Une fois la nouvelle page affichée, cochez [Ne pas afficher les fichiers, dossiers ou lecteurs cachés] sous l'option [Afficher] Après avoir cliqué sur OK, les fichiers seront masqués.

Alors, comment retrouver ce dossier caché plus tard ?

Suivez toujours le chemin d'opération de [Poste de travail]-[Fichier]-[Modifier les options de dossier et de recherche]-[Afficher], recherchez la page ci-dessous et cochez [Afficher les fichiers, dossiers et lecteurs cachés].

Les fichiers cachés réapparaîtront.

Méthode 2

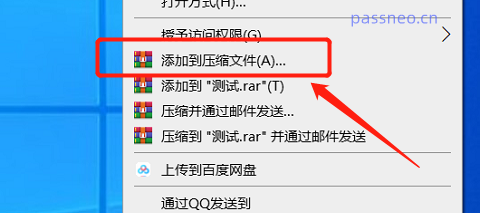

Si vous ne souhaitez pas masquer le dossier, nous pouvons également ajouter un cryptage en compressant le dossier.

Tout d’abord, nous devons installer un logiciel de compression, tel que WinRAR.

Sélectionnez ensuite le dossier à chiffrer, cliquez avec le bouton droit de la souris et sélectionnez [Ajouter au fichier compressé].

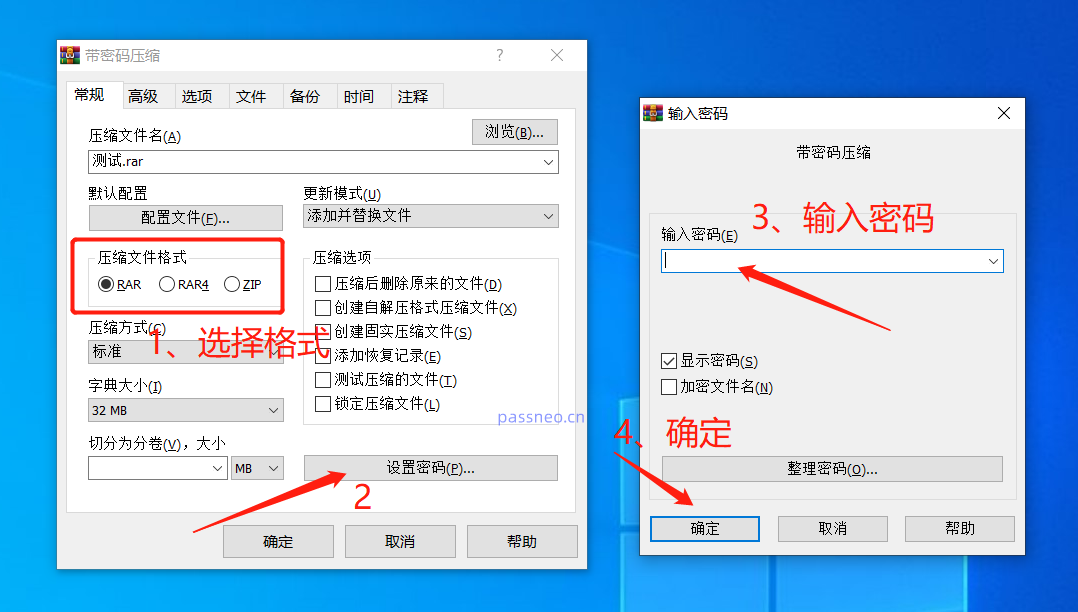

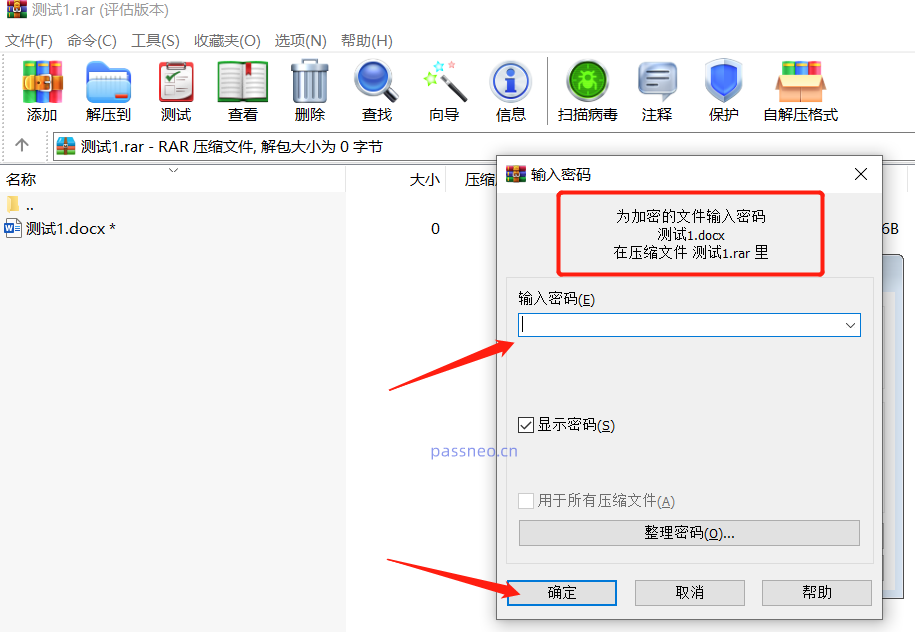

Après qu'une nouvelle page s'affiche, cliquez sur [Définir le mot de passe] ci-dessous, puis entrez le mot de passe que vous souhaitez définir dans le champ de mot de passe qui apparaît.

De cette façon, le mot de passe est défini pour le fichier compressé. Les autres ne peuvent voir que le fichier et ne peuvent pas ouvrir le dossier à moins que le mot de passe ne soit saisi.

Si vous ne souhaitez pas que le fichier compressé ait un mot de passe plus tard, il vous suffit de décompresser à nouveau le package compressé. Cliquez sur [Extraire vers] dans le fichier compressé et entrez le mot de passe initialement défini pour décompresser le fichier.

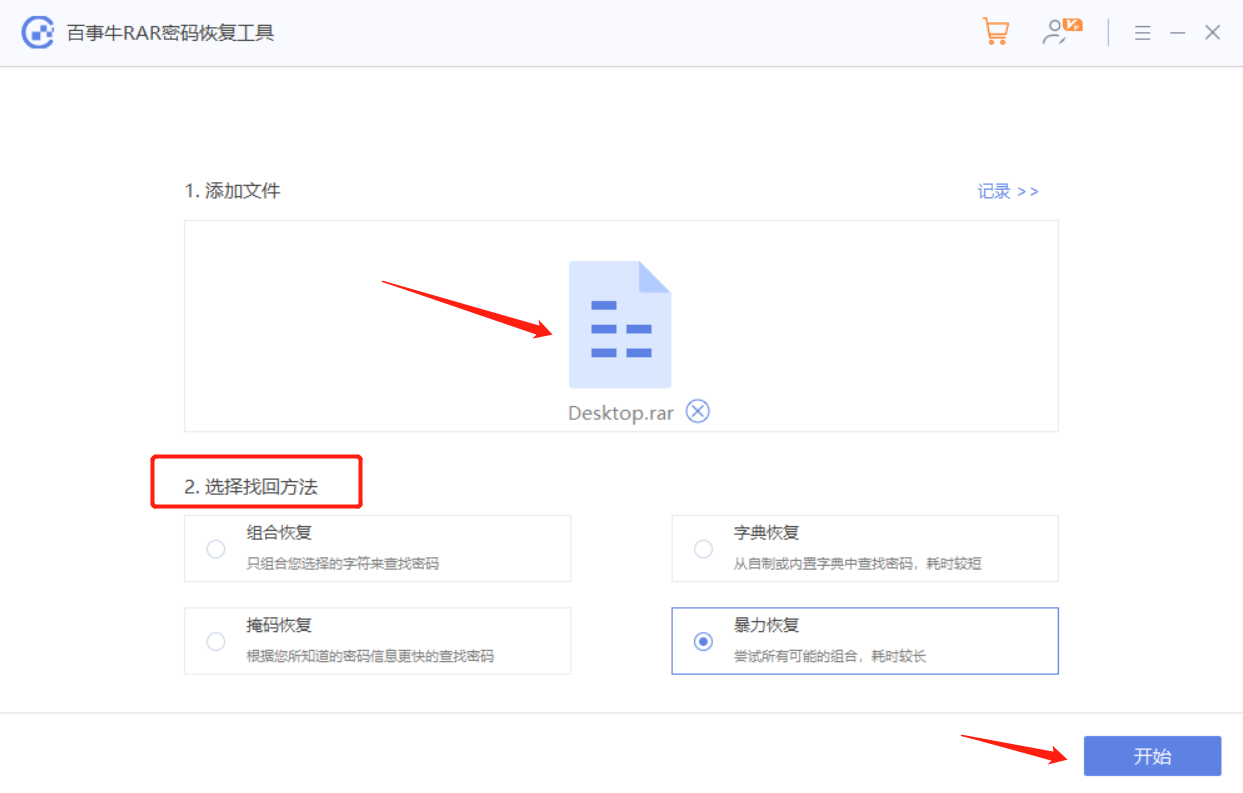

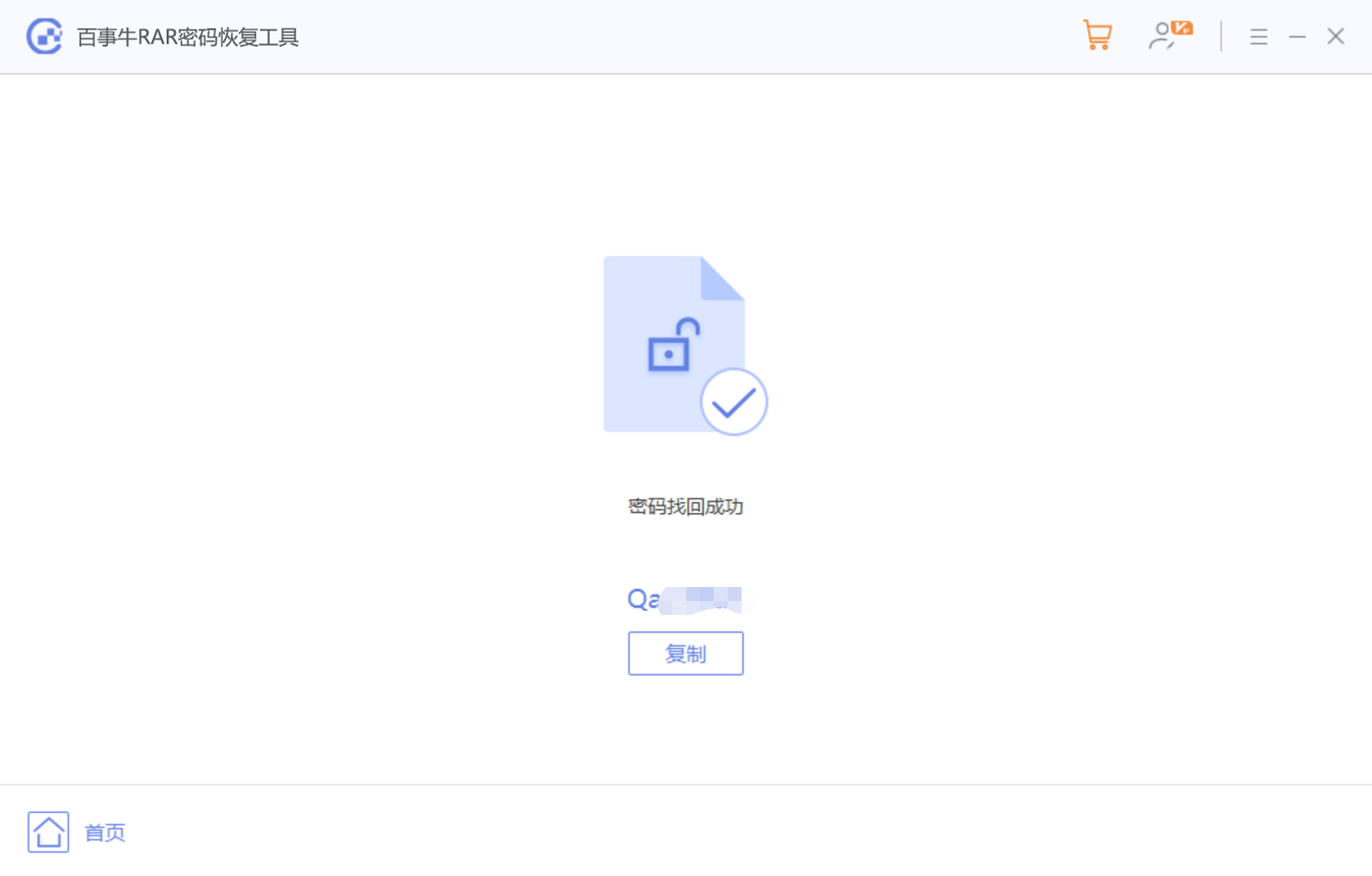

Si vous oubliez le mot de passe de compression, vous ne pouvez pas re-décompresser le fichier, mais nous pouvons utiliser d'autres outils pour récupérer le mot de passe, tels que l'outil de récupération de mot de passe Pepsi Niu RAR.

La barre d'outils propose 4 méthodes pour récupérer les secrets Après avoir importé le fichier compressé, sélectionnez simplement l'une d'entre elles selon vos besoins.

Outil de récupération de mot de passe Pepsi Niu RAR

Attendez ensuite que le mot de passe soit récupéré.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Comment l'adresse IP de Douyin est-elle affichée ? L'adresse IP indique-t-elle la localisation en temps réel ?

May 02, 2024 pm 01:34 PM

Comment l'adresse IP de Douyin est-elle affichée ? L'adresse IP indique-t-elle la localisation en temps réel ?

May 02, 2024 pm 01:34 PM

Les utilisateurs peuvent non seulement regarder une variété de courtes vidéos intéressantes sur Douyin, mais également publier leurs propres œuvres et interagir avec des internautes à travers le pays et même dans le monde. Ce faisant, la fonction d’affichage de l’adresse IP de Douyin a attiré une large attention. 1. Comment l'adresse IP de Douyin est-elle affichée ? La fonction d'affichage de l'adresse IP de Douyin est principalement mise en œuvre via les services de localisation géographique. Lorsqu'un utilisateur publie ou regarde une vidéo sur Douyin, Douyin obtient automatiquement les informations de localisation géographique de l'utilisateur. Ce processus est principalement divisé en les étapes suivantes : premièrement, l'utilisateur active l'application Douyin et permet à l'application d'accéder à ses informations de localisation géographique ; deuxièmement, Douyin utilise les services de localisation pour obtenir les informations de localisation géographique de l'utilisateur ; enfin, Douyin transfère les informations de localisation géographique de l'utilisateur ; informations de localisation Les informations de localisation géographique sont associées à leurs données vidéo publiées ou visionnées et seront

Quelle est la valeur et l'utilisation des pièces ICP ?

May 09, 2024 am 10:47 AM

Quelle est la valeur et l'utilisation des pièces ICP ?

May 09, 2024 am 10:47 AM

En tant que jeton natif du protocole Internet Computer (IC), ICP Coin fournit un ensemble unique de valeurs et d'utilisations, notamment le stockage de valeur, la gouvernance du réseau, le stockage de données et le calcul, ainsi que l'incitation aux opérations des nœuds. ICP Coin est considéré comme une crypto-monnaie prometteuse, dont la crédibilité et la valeur augmentent avec l'adoption du protocole IC. De plus, les pièces ICP jouent un rôle important dans la gouvernance du protocole IC. Les détenteurs de pièces peuvent participer au vote et à la soumission de propositions, affectant le développement du protocole.

Outil de production de masse de disques U Kingston - une solution de copie de données en masse efficace et pratique

May 01, 2024 pm 06:40 PM

Outil de production de masse de disques U Kingston - une solution de copie de données en masse efficace et pratique

May 01, 2024 pm 06:40 PM

Introduction : Pour les entreprises et les particuliers qui ont besoin de copier des données en grande quantité, des outils de production de masse de disques U efficaces et pratiques sont indispensables. L'outil de production de masse de disques U lancé par Kingston est devenu le premier choix pour la copie de gros volumes de données en raison de ses excellentes performances et de son fonctionnement simple et facile à utiliser. Cet article présentera en détail les caractéristiques, l'utilisation et les cas d'application pratiques de l'outil de production de masse de disques flash USB de Kingston pour aider les lecteurs à mieux comprendre et utiliser cette solution de copie de données de masse efficace et pratique. Matériaux d'outils : Version du système : Windows1020H2 Modèle de marque : Kingston DataTraveler100G3 Version du logiciel du disque U : Outil de production de masse de disque Kingston U v1.2.0 1. Caractéristiques de l'outil de production de masse de disque Kingston U 1. Prend en charge plusieurs modèles de disque U : Volume de disque Kingston U

La signification de * en SQL

Apr 28, 2024 am 11:09 AM

La signification de * en SQL

Apr 28, 2024 am 11:09 AM

En SQL signifie toutes les colonnes, il est utilisé pour sélectionner simplement toutes les colonnes d'une table, la syntaxe est SELECT FROM table_name;. Les avantages de l'utilisation incluent la simplicité, la commodité et l'adaptation dynamique, mais en même temps, faites attention aux performances, à la sécurité des données et à la lisibilité. De plus, il peut être utilisé pour joindre des tables et des sous-requêtes.

La différence entre la base de données Oracle et MySQL

May 10, 2024 am 01:54 AM

La différence entre la base de données Oracle et MySQL

May 10, 2024 am 01:54 AM

La base de données Oracle et MySQL sont toutes deux des bases de données basées sur le modèle relationnel, mais Oracle est supérieur en termes de compatibilité, d'évolutivité, de types de données et de sécurité ; tandis que MySQL se concentre sur la vitesse et la flexibilité et est plus adapté aux ensembles de données de petite et moyenne taille. ① Oracle propose une large gamme de types de données, ② fournit des fonctionnalités de sécurité avancées, ③ convient aux applications de niveau entreprise ; ① MySQL prend en charge les types de données NoSQL, ② a moins de mesures de sécurité et ③ convient aux applications de petite et moyenne taille.

Que signifie la vue en SQL

Apr 29, 2024 pm 03:21 PM

Que signifie la vue en SQL

Apr 29, 2024 pm 03:21 PM

Une vue SQL est une table virtuelle qui dérive les données de la table sous-jacente, ne stocke pas les données réelles et est générée dynamiquement lors des requêtes. Les avantages incluent : l’abstraction des données, la sécurité des données, l’optimisation des performances et l’intégrité des données. Les vues créées avec l'instruction CREATE VIEW peuvent être utilisées comme tables dans d'autres requêtes, mais la mise à jour d'une vue met en fait à jour la table sous-jacente.

Comment contourner le TPM pour mettre à jour Win11 dans n'importe quelle version de Win10_Comment mettre à jour Win11 dans n'importe quelle version de Win10 en contournant le TPM

May 08, 2024 pm 06:22 PM

Comment contourner le TPM pour mettre à jour Win11 dans n'importe quelle version de Win10_Comment mettre à jour Win11 dans n'importe quelle version de Win10 en contournant le TPM

May 08, 2024 pm 06:22 PM

1. Une fois connecté avec un compte Microsoft, accédez à Paramètres-Confidentialité-Diagnostic et commentaires, puis cliquez sur Données de diagnostic facultatives pour activer le diagnostic des données. 2. Téléchargez le fichier de registre pour forcer l'ouverture du canal DEV : double-cliquez pour importer le registre (s'il vous demande [Votre ordinateur ne répond pas à la configuration matérielle minimale requise pour Windows 11], vous pouvez télécharger un autre fichier DEV pour forcer l'ouverture : https ://bbs.pcbeta.com/ viewthread-1893953-1-1.html essayez-le) 3. Ouvrez le plan d'expérience d'aperçu et il affichera [Votre appareil a été configuré pour obtenir la version Insider Preview. 】4. Ouvrez Windows Update et recherchez les mises à jour. La nouvelle version de win1122000.65 devrait être affichée.

Meilleures pratiques pour les modificateurs d'accès des fonctions Java

Apr 25, 2024 pm 04:54 PM

Meilleures pratiques pour les modificateurs d'accès des fonctions Java

Apr 25, 2024 pm 04:54 PM

Bonne pratique pour les modificateurs d'accès aux fonctions Java : utilisez le modificateur le plus restrictif, qui est défini sur privé par défaut. Les classes internes utilisent le modificateur privé. Les méthodes protégées utilisent le modificateur protected pour autoriser l'accès aux sous-classes. Toutes les propriétés de la classe immuable sont définies comme privées et accessibles via des méthodes getter. Les API publiques utilisent le modificateur public afin que les classes externes puissent y accéder.