tutoriels informatiques

tutoriels informatiques

connaissances en informatique

connaissances en informatique

Supprimez complètement les programmes nuisibles analysés avec une seule commande

Supprimez complètement les programmes nuisibles analysés avec une seule commande

Supprimez complètement les programmes nuisibles analysés avec une seule commande

Supprimez complètement les programmes nuisibles analysés avec une seule commande

Auteur : Tian Yi (formyz

)

Un serveur NFS

, partagé par plusieurs projets Web

. Ces répertoires incluent des programmes PHP

, des images, des pages HTML

, des documents et des pièces jointes téléchargés par les utilisateurs, etc. Parce que certains frameworks Web

sont anciens et n'effectuent pas de contrôles de sécurité stricts sur les fichiers téléchargés. Bien que ce serveur NFS

soit situé dans un réseau interne protégé, un grand nombre de fichiers malveillants sont toujours téléchargés par des personnes ayant des arrière-pensées. Il a été fortement demandé au programmeur de mettre à jour le programme (Discuz

), et la réponse a été que la mise à jour était trop difficile à gérer par programme. Au niveau de la gestion du système, la mesure temporaire consiste simplement à installer le logiciel shadu

, à analyser le répertoire partagé, puis à supprimer ces fichiers nuisibles (en traitant les symptômes mais pas la cause première).

Le stockage partagé NFS

est déployé sur Centos 7.9

, avec un espace de stockage de 44T

et un espace d'utilisation de 4,5T

(comme le montre la figure ci-dessous). En raison d'une gestion relativement laxiste, il existe une grande quantité d'informations indésirables. qui n'est pas nettoyé et archivé.

Sur la base de notre expérience passée et de nos habitudes d'utilisation, nous avons décidé de déployer le célèbre logiciel de sécurité open source Clavam

sur Centos 7.9

, le système hôte où se trouve le service NFS

. Sa promotion officielle est "

ClamAV

®

est un moteur antivirus open source pour détecter les chevaux de Troie, virus, logiciels malveillants et autres menaces malveillantes

» – ClamAV®

est un moteur anti-virtuel

open source pour détecter les chevaux de Troie, virus, logiciels malveillants et autres menaces malveillantes

» Virus, logiciels malveillants et autres menaces malveillantes. Je ne sais pas quand le logo en bas du site officiel a été remplacé par le fabricant d'équipement réseau CISCO. Néanmoins, Clamav est actuellement open source, gratuit et peut être utilisé sans restrictions. 7.9

, il existe au moins 3

méthodes pour déployer et installer Clamav

: package binaire RPM

, code source binaire et outil de gestion de packages en ligne "yum"

, comme le montre la figure ci-dessous.

est "yum install

". Essayez d'exécuter "yum install clamav" sur la ligne de commande du système. Le processus d'exécution et le résultat sont les suivants.

" et exécutez la commande "yum install epel-release

". Continuez ensuite à exécuter « yum list clamav ». À partir du résultat, nous pouvons voir que la liste d'entrepôts ci-jointe contient déjà le progiciel « clamav

», comme le montre la figure ci-dessous.

Exécutez la commande "yum install clamav

Par rapport à l'installation à partir des packages sources, il n'est pas nécessaire d'installer les dépendances requises une par une en fonction de l'erreur générée lors du processus d'installation, ce qui améliore considérablement l'efficacité.

La bibliothèque bingdu

de Clamav

qui est installée et déployée pour la première fois est relativement ancienne et en retard. Il est nécessaire de mettre à jour la bibliothèque de signatures bingdusous la ligne de commande du système pour réduire l'omission de l'identification par numérisation. La commande pour exécuter la mise à jour de la bibliothèque bingdu

est "freshclam" sans aucun paramètre ni option. Le processus d'exécution et le résultat sont illustrés dans la figure ci-dessous.

La bibliothèque

Bingdu

". Si vous exécutez la commande "screen

" et qu'elle vous indique que la commande n'existe pas, utilisez "yum install screen" pour l'installer. Après avoir exécuté correctement la commande « screen

», le système revient immédiatement à l'invite Shell

. À ce stade, entrez formellement la commande suivante pour analyser complètement le répertoire partagé suspecté d'être problématique et enregistrez la sortie dans le fichier journal « /var/ ». journal/clamscan. journal »

.

|

Après une longue attente, mon analyse a pris plusieurs jours. Vérifiez le fichier journal d'analyse pour voir s'il contient des fichiers malveillants. Utilisez la commande suivante :

Il y a un total de 500

La commande "clamscan

Partez du fichier journal analysé par Clamav

Par rapport au journal d'origine, les deux points ":

Après l'exécution, recherchez aléatoirement les chemins complets de plusieurs fichiers malveillants analysés. Les fichiers ne devraient pas exister ( comme le montre l'image ci-dessous) |

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

Échangez les visages dans n'importe quelle vidéo sans effort grâce à notre outil d'échange de visage AI entièrement gratuit !

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Sujets chauds

1659

1659

14

14

1415

1415

52

52

1309

1309

25

25

1257

1257

29

29

1231

1231

24

24

Comment faire de Google Maps la carte par défaut sur iPhone

Apr 17, 2024 pm 07:34 PM

Comment faire de Google Maps la carte par défaut sur iPhone

Apr 17, 2024 pm 07:34 PM

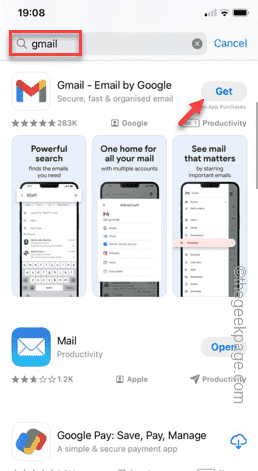

La carte par défaut sur l'iPhone est Maps, le fournisseur de géolocalisation propriétaire d'Apple. Même si la carte s’améliore, elle ne fonctionne pas bien en dehors des États-Unis. Il n'a rien à offrir par rapport à Google Maps. Dans cet article, nous discutons des étapes réalisables pour utiliser Google Maps afin de devenir la carte par défaut sur votre iPhone. Comment faire de Google Maps la carte par défaut sur iPhone Définir Google Maps comme application cartographique par défaut sur votre téléphone est plus facile que vous ne le pensez. Suivez les étapes ci-dessous – Étapes préalables – Vous devez avoir Gmail installé sur votre téléphone. Étape 1 – Ouvrez l'AppStore. Étape 2 – Recherchez « Gmail ». Étape 3 – Cliquez à côté de l'application Gmail

Correctif : erreur de demande refusée par l'opérateur dans le Planificateur de tâches Windows

Aug 01, 2023 pm 08:43 PM

Correctif : erreur de demande refusée par l'opérateur dans le Planificateur de tâches Windows

Aug 01, 2023 pm 08:43 PM

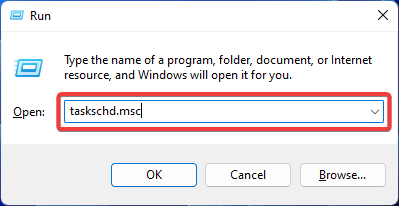

Pour automatiser les tâches et gérer plusieurs systèmes, un logiciel de planification de mission est un outil précieux dans votre arsenal, notamment en tant qu'administrateur système. Le Planificateur de tâches Windows fait parfaitement le travail, mais dernièrement, de nombreuses personnes ont signalé des erreurs de demande rejetée par l'opérateur. Ce problème existe dans toutes les itérations du système d’exploitation, et même s’il a été largement signalé et couvert, il n’existe pas de solution efficace. Continuez à lire pour découvrir ce qui pourrait réellement fonctionner pour d’autres personnes ! Quelle est la demande dans le Planificateur de tâches 0x800710e0 qui a été refusée par l'opérateur ou l'administrateur ? Le planificateur de tâches permet d'automatiser diverses tâches et applications sans intervention de l'utilisateur. Vous pouvez l'utiliser pour planifier et organiser des applications spécifiques, configurer des notifications automatiques, aider à transmettre des messages, et bien plus encore. il

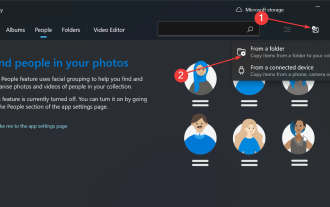

Comment trier les photos par visage sous Windows 10 et 11

Aug 08, 2023 pm 10:41 PM

Comment trier les photos par visage sous Windows 10 et 11

Aug 08, 2023 pm 10:41 PM

Le fonctionnement de Windows s'améliore de plus en plus à chaque version, avec des fonctionnalités attrayantes pour améliorer l'expérience utilisateur. Une fonctionnalité que les utilisateurs voudront explorer sur Windows 10 et 11 est la possibilité de trier les photos par visages. Cette fonctionnalité vous permet de regrouper les photos de vos amis et de votre famille grâce à la reconnaissance faciale. Ça a l'air amusant, non ? Lisez la suite pour savoir comment profiter de cette fonctionnalité. Puis-je regrouper des photos par visages sous Windows ? Oui, vous pouvez utiliser l'application Photos pour regrouper les images par visages sous Windows 10 et 11. Cependant, cette fonctionnalité n'est pas disponible sur la version de l'application Photos. De plus, vous pouvez lier ces photos à des contacts à l'aide de l'onglet Personnes. Ainsi, en utilisant cette fonction, vous pouvez

Comment écrire un programme de compte à rebours simple en C++ ?

Nov 03, 2023 pm 01:39 PM

Comment écrire un programme de compte à rebours simple en C++ ?

Nov 03, 2023 pm 01:39 PM

C++ est un langage de programmation largement utilisé qui est très pratique pour écrire des programmes de compte à rebours. Le programme de compte à rebours est une application courante qui peut nous fournir des fonctions de calcul du temps et de compte à rebours très précises. Cet article explique comment utiliser C++ pour écrire un programme de compte à rebours simple. La clé pour mettre en œuvre un programme de compte à rebours est d’utiliser une minuterie pour calculer le passage du temps. En C++, nous pouvons utiliser les fonctions du fichier d'en-tête time.h pour implémenter la fonction timer. Ce qui suit est le code d'un simple programme de compte à rebours

Application d'horloge manquante sur iPhone : comment y remédier

May 03, 2024 pm 09:19 PM

Application d'horloge manquante sur iPhone : comment y remédier

May 03, 2024 pm 09:19 PM

L'application horloge est-elle absente de votre téléphone ? La date et l'heure apparaîtront toujours sur la barre d'état de votre iPhone. Cependant, sans l'application Horloge, vous ne pourrez pas utiliser l'horloge mondiale, le chronomètre, le réveil et bien d'autres fonctionnalités. Par conséquent, réparer l’application d’horloge manquante devrait figurer en haut de votre liste de tâches. Ces solutions peuvent vous aider à résoudre ce problème. Correctif 1 – Placer l’application Horloge Si vous avez supprimé par erreur l’application Horloge de votre écran d’accueil, vous pouvez remettre l’application Horloge à sa place. Étape 1 – Déverrouillez votre iPhone et commencez à faire glisser votre doigt vers la gauche jusqu'à atteindre la page Bibliothèque d'applications. Étape 2 – Ensuite, recherchez « horloge » dans le champ de recherche. Étape 3 – Lorsque vous voyez « Horloge » ci-dessous dans les résultats de recherche, maintenez-la enfoncée et

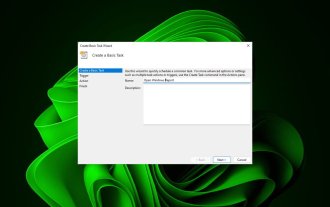

Comment ouvrir un site Web à l'aide du Planificateur de tâches

Oct 02, 2023 pm 11:13 PM

Comment ouvrir un site Web à l'aide du Planificateur de tâches

Oct 02, 2023 pm 11:13 PM

Visitez-vous fréquemment le même site Web à peu près à la même heure chaque jour ? Cela peut conduire à passer beaucoup de temps avec plusieurs onglets de navigateur ouverts et à encombrer le navigateur lors de l'exécution des tâches quotidiennes. Eh bien, que diriez-vous de l’ouvrir sans avoir à lancer le navigateur manuellement ? C'est très simple et ne nécessite pas de télécharger d'applications tierces, comme indiqué ci-dessous. Comment configurer le Planificateur de tâches pour ouvrir un site Web ? Appuyez sur la touche , tapez Planificateur de tâches dans la zone de recherche, puis cliquez sur Ouvrir. Windows Dans la barre latérale droite, cliquez sur l'option Créer une tâche de base. Dans le champ Nom, saisissez le nom du site Web que vous souhaitez ouvrir et cliquez sur Suivant. Ensuite, sous Déclencheurs, cliquez sur Fréquence temporelle, puis sur Suivant. Sélectionnez la durée pendant laquelle vous souhaitez que l'événement se répète et cliquez sur Suivant. Sélectionnez activer

iOS 17 : Comment organiser les applications iMessage dans Messages

Sep 18, 2023 pm 05:25 PM

iOS 17 : Comment organiser les applications iMessage dans Messages

Sep 18, 2023 pm 05:25 PM

Dans iOS 17, Apple a non seulement ajouté plusieurs nouvelles fonctionnalités de messagerie, mais a également modifié la conception de l'application Messages pour lui donner un aspect plus épuré. Toutes les applications et outils iMessage, tels que les options d'appareil photo et de photo, sont désormais accessibles en appuyant sur le bouton "+" au-dessus du clavier et à gauche du champ de saisie de texte. Cliquer sur le bouton "+" fait apparaître une colonne de menu avec un ordre d'options par défaut. En partant du haut, il y a l'appareil photo, les photos, les autocollants, l'argent liquide (si disponible), l'audio et l'emplacement. Tout en bas se trouve un bouton « Plus » qui, lorsque vous appuyez dessus, révèle toutes les autres applications de messagerie installées (vous pouvez également faire glisser votre doigt vers le haut pour révéler cette liste cachée). Comment réorganiser votre application iMessage Vous pouvez le faire en suivant

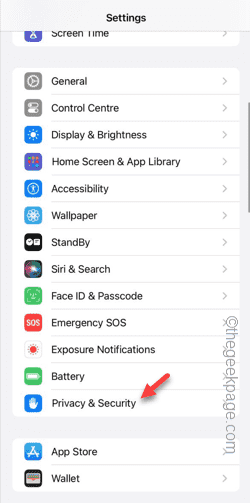

Impossible d'autoriser l'accès à la caméra et au microphone sur iPhone

Apr 23, 2024 am 11:13 AM

Impossible d'autoriser l'accès à la caméra et au microphone sur iPhone

Apr 23, 2024 am 11:13 AM

Le message « Impossible d'autoriser l'accès à la caméra et au microphone » s'affiche-t-il lorsque vous essayez d'utiliser l'application ? En règle générale, vous accordez des autorisations de caméra et de microphone à des personnes spécifiques en fonction de leurs besoins. Cependant, si vous refusez l'autorisation, la caméra et le microphone ne fonctionneront pas et afficheront ce message d'erreur à la place. Résoudre ce problème est très simple et vous pouvez le faire en une minute ou deux. Correctif 1 – Fournir les autorisations de caméra et de microphone Vous pouvez fournir les autorisations de caméra et de microphone nécessaires directement dans les paramètres. Étape 1 – Accédez à l'onglet Paramètres. Étape 2 – Ouvrez le panneau Confidentialité et sécurité. Étape 3 – Activez-y l’autorisation « Caméra ». Étape 4 – À l’intérieur, vous trouverez une liste des applications qui ont demandé l’autorisation d’accéder à l’appareil photo de votre téléphone. Étape 5 – Ouvrez la « Appareil photo » de l'application spécifiée