tutoriels informatiques

tutoriels informatiques

connaissances en informatique

connaissances en informatique

Comment configurer l'authentification par clé SSH dans le système Linux

Comment configurer l'authentification par clé SSH dans le système Linux

Comment configurer l'authentification par clé SSH dans le système Linux

SSH (Secure Shell) est un protocole réseau crypté largement utilisé pour exécuter des services réseau en toute sécurité sur des réseaux non sécurisés.

SSH fournit des méthodes de communication et d'authentification cryptées, qui rendront la transmission de données plus sécurisée et fiable.

L'authentification par clé SSH est une méthode d'authentification plus sécurisée et plus recommandée que l'authentification par mot de passe traditionnelle. En termes de sécurité, l'authentification par clé SSH offre un niveau de protection plus élevé car elle repose sur un mécanisme de cryptage de clés publiques et privées, réduisant efficacement le risque de piratage de mot de passe.

L'authentification par mot de passe n'est pas très sécurisée dans de nombreux cas, car les mots de passe peuvent être devinés, piratés ou même menacés par des attaques de l'homme du milieu pendant la transmission. Cela souligne l’importance d’adopter des mesures de sécurité plus sophistiquées et à plusieurs niveaux pour garantir que l’identité et les données des utilisateurs sont protégées plus efficacement.

L'authentification par clé consiste à utiliser une combinaison de clés publiques et privées, ce qui augmente considérablement la sécurité.

La clé privée de l'utilisateur est enregistrée localement, tandis que la clé publique est stockée sur le serveur distant. Cette disposition augmente la sécurité car même si un attaquant intercepte la clé publique, il est difficile de déduire à rebours la clé privée. Cette méthode offre un moyen d’authentification plus fiable.

Générer une paire de clés SSH

Tout d’abord, assurez-vous que l’outil OpenSSH est installé sur votre système Linux.

La plupart des distributions Linux sont généralement livrées avec cet outil préinstallé. S'il n'est pas installé sur votre système, il peut être facilement installé via le gestionnaire de packages.

Installez OpenSSH sur Debian/Ubuntu en utilisant apt :

sudo apt update sudo apt install openssh-client openssh-server

Installez OpenSSH en utilisant yum sur Red Hat/CentOS :

sudo yum install openssh-clients openssh-server

Générer une paire de clés en utilisant ssh-keygen

Une fois OpenSSH installé, vous pouvez utiliser la commande ssh-keygen pour générer une paire de clés SSH.

est la suivante :

ssh-keygen -t rsa -b 4096 -C "your_email@example.com"

-t rsaSpécifiez le type de clé comme RSA.-b 4096Spécifiez la longueur de la clé à 4096 bits pour améliorer la sécurité.-C "your_email@example.com"Ajoutez un commentaire, généralement en utilisant votre adresse email.

Après avoir généré la paire de clés, vous pouvez choisir de la stocker dans l'emplacement par défaut (sous le répertoire ~/.ssh/) ou de choisir un autre emplacement.

La paire de clés générée comprend deux fichiers : le fichier de clé privée (id_rsa)和公钥文件(id_rsa.pub). Le fichier de clé privée est stocké localement, tandis que le fichier de clé publique doit être copié sur le serveur distant.

Les clés privées sont des informations sensibles et doivent être conservées correctement. La clé publique est une information publique utilisée pour l'authentification.

Stockage et gestion des clés

Par défaut, la paire de clés SSH générée sera stockée dans le répertoire ~/.ssh/ 目录下。这个目录包含了两个主要文件:id_rsa(私钥)和 id_rsa.pub de l'utilisateur. Ce répertoire contient deux fichiers principaux : id_rsa (clé privée) et id_rsa.pub (clé publique). Cette configuration est destinée à permettre aux utilisateurs de trouver et de gérer facilement les clés lors de l'utilisation de SSH.

Cependant, vous souhaiterez parfois stocker vos clés ailleurs pour des raisons de sécurité ou d'organisation. Ceci peut être réalisé en spécifiant le chemin de stockage lors de la génération de la paire de clés.

Par exemple :

ssh-keygen -t rsa -b 4096 -f /path/to/your/keys/my_key -C "your_email@example.com"

Cela stockera la clé privée sous /path/to/your/keys/my_key,公钥存储为 /path/to/your/keys/my_key.pub.

SSH Key Agent est un programme qui peut gérer les clés privées SSH et mettre en cache le mot de passe déchiffré de la clé privée après une connexion afin que les opérations SSH ultérieures ne nécessitent pas de ressaisir le mot de passe.

1. Démarrez l'agent SSH :

eval "$(ssh-agent -s)"

2. Ajouter une clé privée à l'agent :

ssh-add ~/.ssh/id_rsa

De cette façon, vous n'avez pas besoin de saisir le mot de passe de la clé privée à chaque fois que vous vous connectez via SSH, ce qui améliore la commodité et la sécurité d'utilisation.

En utilisation réelle, vous pouvez disposer de plusieurs paires de clés pour différents serveurs ou objectifs.

Pour mieux gérer ces paires de clés, vous pouvez utiliser des fichiers de configuration SSH ou des alias pour les fichiers de clés.

Configurer le serveur SSH

Connectez-vous au serveur cible

Avant de pouvoir vous connecter au serveur cible à l'aide de l'authentification par clé SSH, assurez-vous que le service SSH est activé sur le serveur cible. Dans la plupart des systèmes Linux, le service SSH est démarré par défaut.

ssh username@your_server_ip

Assurez-vous de remplacer username 为你的用户名,your_server_ip par l'adresse IP de votre serveur cible. Cela tentera de se connecter en utilisant l'authentification par mot de passe par défaut.

Installer la clé publique manuellement

L'installation manuelle d'une clé publique est une méthode de base qui consiste à ajouter le contenu de votre clé publique à un fichier ~/.ssh/authorized_keys sur le serveur cible.

1. Copiez le contenu de la clé publique locale dans le presse-papiers :

cat ~/.ssh/id_rsa.pub

2. Sur le serveur cible, utilisez un éditeur de texte pour ouvrir le fichier ~/.ssh/authorized_keys :

nano ~/.ssh/authorized_keys

3、将剪贴板上的公钥内容粘贴到文件末尾,并保存文件。

4、回到本地机器,尝试使用密钥身份验证登录:

ssh username@your_server_ip

通过ssh-copy-id简化公钥部署

ssh-copy-id 命令可以简化将本地公钥复制到远程服务器的过程。

这个命令会自动处理将公钥添加到目标服务器的 ~/.ssh/authorized_keys 文件中。

ssh-copy-id username@your_server_ip

确保替换 username 为你的用户名,your_server_ip 为目标服务器的 IP 地址。这个命令将提示你输入用户密码,然后将本地公钥复制到目标服务器上。

通过这两种方法,你可以在目标服务器上配置 SSH 密钥身份验证,提高登录的安全性和便利性。

SSH 配置文件详解

~/.ssh/config 文件的作用和结构

~/.ssh/config 文件是一个用于配置 SSH 客户端行为的配置文件。

它允许你为不同的主机设置自定义的配置选项,从而简化 SSH 连接的管理。

创建 ~/.ssh/config 文件:

touch ~/.ssh/config

编辑 ~/.ssh/config 文件:

nano ~/.ssh/config

使用别名、端口号等配置项简化SSH连接

配置文件中可以包含多个主机条目,每个条目定义了连接到远程主机的配置选项。

以下是一个简单的例子:

Host example HostName your_server_ip User username Port 2222 IdentityFile ~/.ssh/id_rsa

Host:设置别名,用于代替实际的主机名。HostName:远程主机的 IP 地址或域名。User:连接时使用的用户名。Port:SSH 连接的端口号。IdentityFile:指定用于身份验证的私钥文件路径。

实际场景中的示例配置文件

以下是一个更为复杂的 ~/.ssh/config 文件,涵盖了多个主机和配置选项:

Host work HostName work.example.com User alice Port 22 IdentityFile ~/.ssh/work_key Host personal HostName personal.example.org User bob Port 2222 IdentityFile ~/.ssh/personal_key Host github HostName github.com User git IdentityFile ~/.ssh/github_key

这样,你只需要使用别名就能够轻松连接到相应的主机,而不必记住每个主机的详细信息。

限制和加固SSH访问

禁用密码身份验证

禁用密码身份验证是提高 SSH 安全性的重要步骤之一。

这样,用户只能通过密钥身份验证进行访问,而不再依赖弱密码。

在sshd_config中禁用密码身份验证:

1、打开 sshd_config 文件:

sudo nano /etc/ssh/sshd_config

2、找到并修改以下行:

PasswordAuthentication no

3、保存文件并重新启动 SSH 服务:

sudo service ssh restart

使用sshd_config文件设置访问限制

sshd_config 文件包含了用于配置 SSH 服务器的各种选项。

通过适当配置,你可以限制用户访问、定义允许登录的用户、设置登录时的认证方式等。

一些常用的 sshd_config 选项:

AllowUsers:指定允许登录的用户列表。DenyUsers:指定禁止登录的用户列表。AllowGroups:指定允许登录的用户组列表。DenyGroups:指定禁止登录的用户组列表。PermitRootLogin:禁用或限制 root 用户的远程登录。

示例:

AllowUsers alice bob DenyUsers mallory AllowGroups sshusers DenyGroups badusers PermitRootLogin no

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

Échangez les visages dans n'importe quelle vidéo sans effort grâce à notre outil d'échange de visage AI entièrement gratuit !

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Sujets chauds

1393

1393

52

52

1205

1205

24

24

Comment obtenir la clé de récupération BitLocker de CMD sans compte Microsoft

Feb 19, 2024 pm 09:00 PM

Comment obtenir la clé de récupération BitLocker de CMD sans compte Microsoft

Feb 19, 2024 pm 09:00 PM

Ce guide expliquera comment obtenir une clé de récupération BitLocker pour restaurer l'accès aux données chiffrées si nécessaire. BitLocker est une fonctionnalité de sécurité des appareils Windows utilisée pour protéger les données contre tout accès non autorisé. Les clés de récupération sont une méthode de sauvegarde si vous ne pouvez pas accéder à vos données par des moyens réguliers. Vous pouvez obtenir une clé de récupération BitLocker à 48 chiffres sans compte Microsoft ou via CMD, vous garantissant ainsi de toujours pouvoir accéder et récupérer vos données importantes. Comment obtenir la clé de récupération BitLocker depuis CMD sans compte Microsoft ? Suivez ces suggestions pour obtenir une clé de récupération BitLocker : À l'aide de l'invite de commande, cliquez sur Démarrer, recherchez cmd et cliquez pour gérer.

Comment désactiver l'authentification de navigation privée dans Safari : guide pratique pour iOS 17

Sep 11, 2023 pm 06:37 PM

Comment désactiver l'authentification de navigation privée dans Safari : guide pratique pour iOS 17

Sep 11, 2023 pm 06:37 PM

Dans iOS 17, Apple a introduit plusieurs nouvelles fonctionnalités de confidentialité et de sécurité dans son système d'exploitation mobile, dont la possibilité d'exiger une authentification en deux étapes pour les onglets de navigation privée dans Safari. Voici comment cela fonctionne et comment le désactiver. Sur un iPhone ou un iPad exécutant iOS 17 ou iPadOS 17, si un onglet de navigation privée est ouvert dans Safari, puis quittez la session ou l'application, le navigateur d'Apple nécessite désormais une authentification Face ID/TouchID ou un mot de passe pour y accéder à nouveau. En d'autres termes, si quelqu'un met la main sur votre iPhone ou iPad alors qu'il est déverrouillé, il ne pourra toujours pas le voir sans connaître votre code d'accès.

OpenSSH sous Windows : guide d'installation, de configuration et d'utilisation

Mar 08, 2024 am 09:31 AM

OpenSSH sous Windows : guide d'installation, de configuration et d'utilisation

Mar 08, 2024 am 09:31 AM

Pour la plupart des utilisateurs de Windows, le protocole RDP (Remote Desktop Protocol) a toujours été le premier choix pour la gestion à distance car il offre une interface graphique conviviale. Toutefois, pour les administrateurs système qui nécessitent un contrôle plus granulaire, SSH peut mieux répondre à leurs besoins. Grâce à SSH, les administrateurs peuvent interagir avec des appareils distants via la ligne de commande, ce qui peut rendre le travail de gestion plus efficace. L'avantage de SSH réside dans sa sécurité et sa flexibilité, permettant aux administrateurs d'effectuer plus facilement des travaux de gestion et de maintenance à distance, en particulier lorsqu'ils traitent un grand nombre d'appareils ou effectuent des tâches automatisées. Ainsi, même si RDP excelle en termes de convivialité, pour les administrateurs système, SSH est supérieur en termes de puissance et de contrôle. Auparavant, les utilisateurs de Windows devaient emprunter

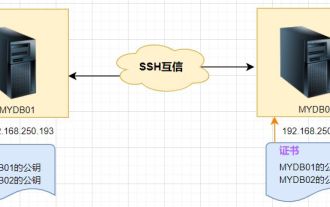

Configuration de la confiance mutuelle de connexion Linux SSH

Feb 19, 2024 pm 07:48 PM

Configuration de la confiance mutuelle de connexion Linux SSH

Feb 19, 2024 pm 07:48 PM

1. Objectif de la confiance mutuelle ssh 1. La confiance mutuelle SSH est requise lors de la création d'un cluster, ce qui favorise un fonctionnement pratique sur un autre nœud. 2. Lorsque vous utilisez l'opération de copie à distance scp, vous devez saisir le nom d'utilisateur et le mot de passe du serveur cible. À ce stade, vous pouvez configurer la confiance mutuelle SSH entre les serveurs Linux, afin de pouvoir vous connecter sans mot de passe lorsque vous travaillez entre plusieurs. Serveurs Linux. 2. Le principe de configuration de la confiance mutuelle ssh En bref, le serveur stocke le certificat de l'hôte cible afin que l'authentification puisse s'effectuer automatiquement sans saisir de mot de passe. 3. Étapes de configuration de la confiance mutuelle SSH 1. Chaque nœud génère sa propre paire de clés publique et privée. 2. Envoyez votre fichier de clé publique à l'autre partie. 3. Vérifiez si la configuration de la confiance mutuelle réussit. 4. Configurez ici la confiance mutuelle ssh avec MYDB01 et

Implémentation de l'authentification des utilisateurs à l'aide d'un middleware dans le framework Slim

Jul 29, 2023 am 10:22 AM

Implémentation de l'authentification des utilisateurs à l'aide d'un middleware dans le framework Slim

Jul 29, 2023 am 10:22 AM

Implémentation de l'authentification des utilisateurs à l'aide d'un middleware dans le framework Slim Avec le développement des applications Web, l'authentification des utilisateurs est devenue une fonctionnalité cruciale. Afin de protéger les informations personnelles et les données sensibles des utilisateurs, nous avons besoin d'une méthode fiable pour vérifier l'identité de l'utilisateur. Dans cet article, nous présenterons comment implémenter l’authentification des utilisateurs à l’aide du middleware du framework Slim. Le framework Slim est un framework PHP léger qui fournit un moyen simple et rapide de créer des applications Web. L'une des fonctionnalités puissantes est le milieu

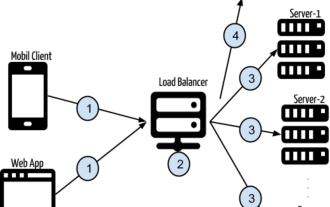

Authentification basée sur des jetons avec Angular et Node

Sep 01, 2023 pm 02:01 PM

Authentification basée sur des jetons avec Angular et Node

Sep 01, 2023 pm 02:01 PM

L'authentification est l'une des parties les plus importantes de toute application Web. Ce didacticiel traite des systèmes d'authentification basés sur des jetons et de leurs différences par rapport aux systèmes de connexion traditionnels. À la fin de ce didacticiel, vous verrez une démo entièrement fonctionnelle écrite en Angular et Node.js. Systèmes d'authentification traditionnels Avant de passer aux systèmes d'authentification basés sur des jetons, examinons les systèmes d'authentification traditionnels. L'utilisateur fournit son nom d'utilisateur et son mot de passe dans le formulaire de connexion et clique sur Connexion. Après avoir effectué la demande, authentifiez l'utilisateur sur le backend en interrogeant la base de données. Si la demande est valide, une session est créée à l'aide des informations utilisateur obtenues à partir de la base de données et les informations de session sont renvoyées dans l'en-tête de réponse afin que l'ID de session soit stocké dans le navigateur. Donne accès aux applications soumises à

Installation de CentOS 7.9 et installation de Centos 7.9 ssh

Feb 13, 2024 pm 10:30 PM

Installation de CentOS 7.9 et installation de Centos 7.9 ssh

Feb 13, 2024 pm 10:30 PM

CentOS7.9 est une version du système d'exploitation très couramment utilisée lors de la création de serveurs ou de la gestion du système. Cet article vous fournira des étapes et des instructions détaillées pour installer CentOS7.9 et installer SSH. CentOS7.9 est un système d'exploitation Linux gratuit et open source. Il s'agit d'une version compatible binaire basée sur Red Hat Enterprise Linux (RHEL). Voici les étapes pour installer CentOS7.9 : 1. Vous devez télécharger le fichier image ISO. de CentOS7.9 Vous pouvez le télécharger à partir de Téléchargez le dernier fichier image ISO CentOS7.9 sur le site officiel de CentOS. 2. Créez une nouvelle machine virtuelle ou physique sur votre ordinateur et installez

Installez SSH sur le serveur Linux Debian11, créez un nouvel utilisateur et autorisez la connexion à distance SSH, et configurez la connexion sécurisée SSH !

Mar 01, 2024 pm 07:16 PM

Installez SSH sur le serveur Linux Debian11, créez un nouvel utilisateur et autorisez la connexion à distance SSH, et configurez la connexion sécurisée SSH !

Mar 01, 2024 pm 07:16 PM

Les étapes pour installer SSH sur votre serveur Debian11 et créer un nouvel utilisateur pour autoriser la connexion à distance SSH sont les suivantes : Étape 1 : Installer SSH Afin d'installer le serveur SSH, vous devez vous connecter à votre serveur Debian11 en tant qu'utilisateur root ou un utilisateur avec les privilèges sudo. Exécutez la commande suivante dans le terminal pour installer le serveur SSH : sudoaptupdatesudoaptinstallopenssh-server Étape 2 : Créer un nouvel utilisateur Pour créer un nouvel utilisateur, vous pouvez utiliser la commande adduser. Remplacez la commande suivante par le nom d'utilisateur souhaité : sudoaddusernew_username Vous serez invité à définir le mot de passe du nouvel utilisateur et d'autres