web3.0

web3.0

Le nouvel article de Vitalik : Si une attaque quantique survient demain, comment Ethereum résoudra-t-il le problème ?

Le nouvel article de Vitalik : Si une attaque quantique survient demain, comment Ethereum résoudra-t-il le problème ?

Le nouvel article de Vitalik : Si une attaque quantique survient demain, comment Ethereum résoudra-t-il le problème ?

Auteur original : Vitalik Buterin

Traducteur : Azuma, Odaily Planet Daily

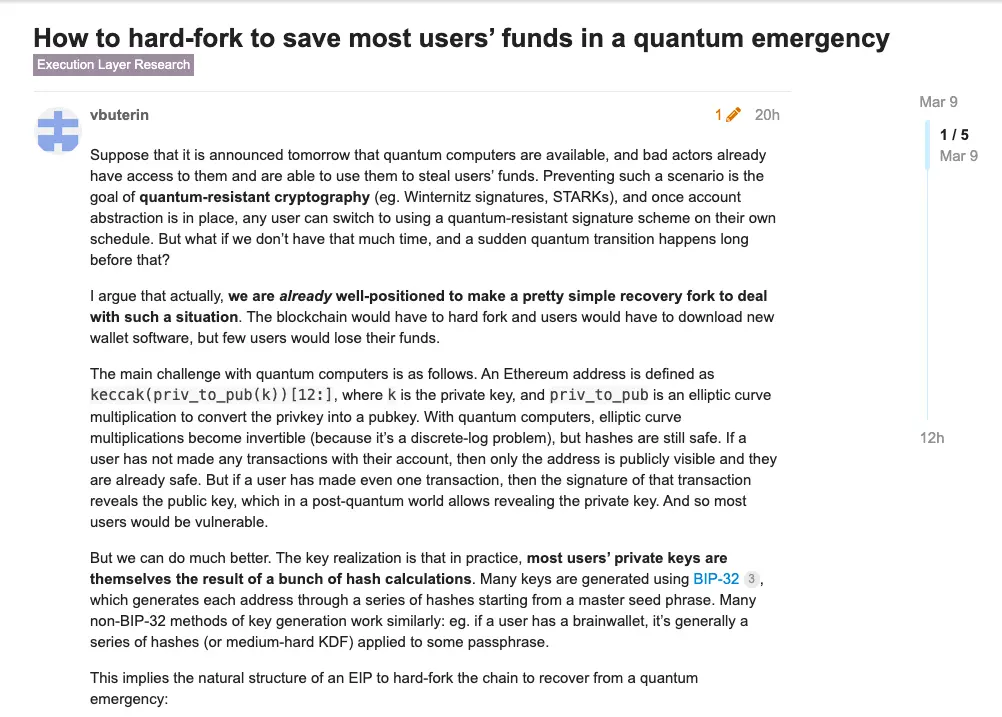

Le 9 mars, Vitalik Buterin, le co-fondateur d'Ethereum, a publié un court article sur le forum de recherche Ethereum, intitulé « Faire face aux événements soudains ». Quantum Attack : protéger les fonds des utilisateurs via des hard forks.

Dans l'article, Vitalik explique comment Ethereum peut minimiser la perte de fonds des utilisateurs en cas d'attaque quantique, et discute des changements de programme dans les situations d'urgence pour faire face aux menaces quantiques, garantissant ainsi que le système peut revenir à fonctionnement normal.

Ce qui suit est le texte intégral de Vitalik, compilé par Odaily Planet Daily.

Supposons qu'un ordinateur quantique soit disponible demain et qu'un mauvais acteur y ait accès d'une manière ou d'une autre et veuille l'utiliser pour voler les fonds des utilisateurs, que devrions-nous faire ?

Des technologies résistantes aux quantiques telles que les signatures Winternitz et STARK ont été développées pour éviter que cela ne se produise. Une fois l'abstraction du compte prête, n'importe quel utilisateur peut passer de manière aléatoire à un système de signature résistant aux quantiques. Mais si nous n’avons pas beaucoup de temps, que devons-nous faire si l’attaque quantique survient plus soudainement que tout le monde ne le pense ?

Je pense, En fait, nous disposons actuellement de conditions suffisantes pour résoudre ce problème grâce à un fork de récupération relativement simple. Avec cette solution, le réseau Ethereum devra subir un hard fork et les utilisateurs devront télécharger un nouveau logiciel de portefeuille, mais seuls quelques utilisateurs risquent de perdre leurs fonds.

Les principales menaces des attaques quantiques sont les suivantes. L'adresse Ethereum est obtenue en exécutant la fonction keccak(priv_to_pub(k))[12:], où k correspond à la clé privée et priv_to_pub correspond à une multiplication de courbe elliptique utilisée pour convertir la clé privée en clé publique.

Lorsque l'informatique quantique sera réalisée, la multiplication de courbe elliptique ci-dessus deviendra réversible (car c'est en fait la solution au problème du logarithme discret), mais l'opération de hachage est toujours sûre. Si l'utilisateur n'a effectué aucune transaction, seules les informations d'adresse sont divulguées, auquel cas elles seront toujours en sécurité, mais tant que l'utilisateur a effectué ne serait-ce qu'une seule transaction, la signature de la transaction exposera la clé publique, ce qui est impossible ; dans les ordinateurs quantiques, il existe la possibilité d’exposer la clé privée. Donc, dans ce cas, la plupart des utilisateurs seront en danger.

Mais nous disposons en réalité de moyens d’atténuer cette menace. Le point clé est qu’en pratique, les clés privées de la plupart des utilisateurs sont générées via une série d’opérations de hachage. Par exemple, de nombreuses clés privées sont générées à l'aide de la spécification BIP-32, qui est générée via une série d'opérations de hachage basées sur un ensemble de mots mnémoniques. De nombreuses méthodes de génération de clés privées non BIP-32 sont presque similaires, par exemple si ; l'utilisateur utilise Il s'agit d'un portefeuille cérébral, qui est généralement généré par une série d'opérations de hachage (ou une fonction de dérivation de clé moyennement difficile) d'un mot de passe.

Cela signifie que la solution aux attaques quantiques soudaines via des forks réparateurs passera par les étapes suivantes :

- Tout d'abord, annulez tous les blocages après l'attaque à grande échelle ;

- Deuxièmement, désactivez le mode de transaction traditionnel basé sur les adresses EOA ;

- Troisièmement, (s'il n'a pas été implémenté d'ici là) ajoutez un nouveau type de transaction pour autoriser ; transactions via des portefeuilles de contrats intelligents (comme une partie de RIP-7560) ; est passé au nouveau code vérifié, puis les utilisateurs peuvent utiliser la nouvelle adresse de code comme portefeuille de contrat intelligent.

- Cinquièmement, dans le but d'économiser du gaz et en raison de la grande quantité de données requises pour les épreuves STARK, nous prendrons en charge les épreuves STARK par lots pour effectuer simultanément plusieurs épreuves STARK des types ci-dessus.

- En principe, nous pourrions commencer demain le développement de l'infrastructure nécessaire à la mise en œuvre de ce fork réparateur, permettant à l'écosystème Ethereum de se préparer en cas d'attaque quantique soudaine.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

À quoi sert Ouli? Qu'est-ce que Ouyi

Apr 01, 2025 pm 03:18 PM

À quoi sert Ouli? Qu'est-ce que Ouyi

Apr 01, 2025 pm 03:18 PM

OKX est une plate-forme mondiale de trading d'actifs numériques. Ses principales fonctions incluent: 1. Achat et vente d'actifs numériques (trading au comptant), 2. Trading entre les actifs numériques, 3. Fournir des conditions et des données du marché, 4. Fournir des produits de trading diversifiés (tels que les dérivés), 5. Fournir des services à valeur ajoutée des actifs, 6. Management des actifs pratique.

Le FNB de Dogecoin sera-t-il approuvé?

Mar 28, 2025 pm 03:51 PM

Le FNB de Dogecoin sera-t-il approuvé?

Mar 28, 2025 pm 03:51 PM

Depuis mars 2025, le DOGECOIN ETF n'a pas encore eu de calendrier d'approbation clair. 1. Il n'y a pas encore de demande officielle et la SEC n'a reçu aucune demande pertinente. 2. La demande du marché et la controverse sont élevées et les régulateurs sont conservateurs. 3. Le calendrier potentiel est une période d'examen de 1 à 2 ans, qui peut être observée de 2025 à 2026, mais il y a une forte incertitude.

Explication détaillée du prix d'émission et du temps d'émission des pièces de mécanisme

Mar 20, 2025 pm 06:21 PM

Explication détaillée du prix d'émission et du temps d'émission des pièces de mécanisme

Mar 20, 2025 pm 06:21 PM

Loom Coin, un jeu de plate-forme de développement de la blockchain et de développement d'applications sociales autrefois connu, son ICO a eu lieu le 25 avril 2018, avec un prix d'émission d'environ 0,076 $ US par pièce. Cet article mènera une discussion approfondie sur le temps d'émission, le prix et les précautions importantes des pièces de métier à tisser, y compris les risques de volatilité du marché et les perspectives de développement de projets. Les investisseurs doivent être prudents et ne suivent pas la tendance aveugle. Renseignez-vous sur les pièces de mécanisme, commencez ici!

La différence entre l'éther et le bitcoin quelle est la différence entre l'éther et le bitcoin

Mar 19, 2025 pm 04:54 PM

La différence entre l'éther et le bitcoin quelle est la différence entre l'éther et le bitcoin

Mar 19, 2025 pm 04:54 PM

La différence entre Ethereum et Bitcoin est significative. Techniquement, Bitcoin utilise POW et Ether est passé de Pow à Pos. La vitesse de trading est lente pour le bitcoin et Ethereum est rapide. Dans les scénarios d'application, Bitcoin se concentre sur le stockage des paiements, tandis que Ether prend en charge les contrats intelligents et les DAPP. En termes d'émission, le montant total du bitcoin est de 21 millions et il n'y a pas de montant total fixe de pièces d'éther. Chaque défi de sécurité est disponible. En termes de valeur marchande, le bitcoin se classe en premier et les fluctuations des prix des deux sont importantes, mais en raison de caractéristiques différentes, la tendance des prix d'Ethereum est unique.

Le dernier résumé de la plate-forme de trading officielle Ethereum 2025

Mar 26, 2025 pm 04:45 PM

Le dernier résumé de la plate-forme de trading officielle Ethereum 2025

Mar 26, 2025 pm 04:45 PM

En 2025, le choix d'une plate-forme de trading Ethereum "formelle" signifie la sécurité, la conformité et la transparence. Les opérations agréées, la sécurité financière, les opérations transparentes, la LMA / KYC, la protection des données et le trading équitable sont essentiels. Des échanges conformes tels que Coinbase, Kraken et Gemini méritent d'être prêts à prêter attention. Binance et Ouli ont la possibilité de devenir des plateformes formelles en renforçant la conformité. Defi est une option, mais il y a des risques. Assurez-vous de prêter attention à la sécurité, à la conformité, aux dépenses, à la propagation des risques, à la sauvegarde des clés privées et à effectuer vos propres recherches.

Quelles sont les plateformes de trading Ethereum?

Mar 26, 2025 pm 04:48 PM

Quelles sont les plateformes de trading Ethereum?

Mar 26, 2025 pm 04:48 PM

Vous voulez jouer à Ethereum? Choisissez d'abord la bonne plateforme de trading! Il existe des échanges centralisés (CEX) tels que Binance, Ouyi, Coinbase, Kraken et Gate.io. Les avantages sont une vitesse rapide et une bonne liquidité, tandis que les inconvénients sont des risques centralisés. Il existe également des échanges décentralisés (DEX) tels que UNISWAP, Sushishap, Balancer et Curve. Les avantages sont la sécurité et la transparence, tandis que les inconvénients sont à vitesse lente et une mauvaise expérience.

Comment vérifier l'adresse du contrat sur gate.io échange

Mar 25, 2025 pm 03:54 PM

Comment vérifier l'adresse du contrat sur gate.io échange

Mar 25, 2025 pm 03:54 PM

Il existe deux façons d'afficher les adresses du contrat sur la porte.IO Exchange: 1. Via la page Détails de la devise: Connectez-vous au compte, recherchez la devise cible et entrez la page Détails pour trouver l'adresse du contrat. 2. Grâce à la page de recharge: connectez-vous au compte, entrez la page Recharge et sélectionnez la devise pour afficher l'adresse du contrat dans les informations de recharge.

Entrée de la version Web de Gate Exchange Exchange Dernière entrée de site Web officiel

Mar 25, 2025 pm 04:15 PM

Entrée de la version Web de Gate Exchange Exchange Dernière entrée de site Web officiel

Mar 25, 2025 pm 04:15 PM

La version Web de l'échange GATE.IO peut être obtenue de trois manières: 1. Obtenez des liens officiels via des plateformes faisant autorité telles que CoinmarketCap ou Coigecko; Pour garantir la sécurité de l'accès, vous devez vérifier attentivement le nom de domaine, consulter le certificat SSL, ne pas faire confiance aux liens inconnus, vérifier les annonces officielles, méfier des invites anormales et activer l'authentification à deux facteurs, définir des mots de passe complexes, garder les clés et les mnémoniques et vérifier régulièrement les activités de compte.