développement back-end

développement back-end

tutoriel php

tutoriel php

Failles courantes dans le développement PHP : Mot de passe erroné mais toujours capable de se connecter au compte ?

Failles courantes dans le développement PHP : Mot de passe erroné mais toujours capable de se connecter au compte ?

Failles courantes dans le développement PHP : Mot de passe erroné mais toujours capable de se connecter au compte ?

Failles courantes dans le développement PHP : Mot de passe erroné mais toujours capable de se connecter avec succès au compte ?

Dans le développement Web, la sécurité est cruciale. Cependant, même si les développeurs prennent certaines mesures de sécurité, certaines vulnérabilités potentielles peuvent subsister. Cet article abordera une vulnérabilité courante dans le développement PHP, c'est-à-dire la situation dans laquelle le mot de passe est incorrect mais le compte peut toujours être connecté avec succès.

Dans de nombreux sites Web et applications, les utilisateurs doivent généralement saisir un nom d'utilisateur et un mot de passe pour se connecter à leur compte. Pour vérifier l'identité d'un utilisateur, le mot de passe saisi par l'utilisateur est généralement comparé au mot de passe stocké dans la base de données. Normalement, si le mot de passe saisi par l'utilisateur ne correspond pas au mot de passe stocké dans la base de données, la demande de connexion doit être rejetée. Cependant, les développeurs peuvent parfois commettre une erreur courante qui leur permet de se connecter avec succès à leur compte même avec un mauvais mot de passe.

La cause de cette vulnérabilité est généralement une erreur logique lors de la comparaison des mots de passe. Regardons un exemple de code spécifique :

<?php

// 从数据库中获取用户输入的用户名对应的密码

$correctPassword = "test123"; // 假设正确的密码是"test123"

$userInputPassword = $_POST['password']; // 用户输入的密码

// 模拟验证密码的过程,实际上应该包括加密和其他安全措施

if ($userInputPassword == $correctPassword) {

// 密码正确,登录成功

echo "登录成功!";

} else {

// 密码错误,登录失败

echo "密码错误,请重新输入!";

}

?>Dans le code ci-dessus, l'utilisateur se connectera avec succès lorsque le mot de passe qu'il saisira correspondra au mot de passe correct, ce qui est normal. Cependant, si l'utilisateur ajoute des espaces supplémentaires ou d'autres caractères au mot de passe, par exemple en saisissant "test123", un tel mot de passe sera également considéré comme correct en raison d'une comparaison de type faible en PHP, provoquant l'apparition de la vulnérabilité.

Afin de résoudre ce problème, les développeurs peuvent traiter le mot de passe saisi par l'utilisateur avant de comparer le mot de passe, par exemple en supprimant les espaces de début et de fin ou d'autres caractères spéciaux, pour garantir l'exactitude de la comparaison. Le code modifié est le suivant :

<?php

// 从数据库中获取用户输入的用户名对应的密码

$correctPassword = "test123"; // 假设正确的密码是"test123"

$userInputPassword = trim($_POST['password']); // 去除首尾空格的用户输入的密码

// 模拟验证密码的过程,实际上应该包括加密和其他安全措施

if ($userInputPassword == $correctPassword) {

// 密码正确,登录成功

echo "登录成功!";

} else {

// 密码错误,登录失败

echo "密码错误,请重新输入!";

}

?>En traitant le mot de passe saisi par l'utilisateur avant de comparer le mot de passe, les vulnérabilités causées par une saisie irrégulière peuvent être évitées. De plus, dans le développement réel, il est recommandé aux développeurs d'utiliser des algorithmes de cryptage des mots de passe, tels que le cryptage par hachage, pour améliorer la sécurité des mots de passe. Dans le même temps, la mise à jour régulière des politiques de mots de passe et l’application du cryptage des mots de passe des utilisateurs sont également des étapes importantes pour prévenir les vulnérabilités liées aux mots de passe.

En bref, pouvoir se connecter avec succès à un compte avec un mot de passe incorrect est l'une des failles courantes du développement PHP. Les développeurs doivent prêter attention à l'exactitude de la vérification du mot de passe et prendre les mesures de sécurité appropriées pour garantir la sécurité des comptes d'utilisateurs. . J'espère que cet article pourra aider les développeurs à mieux comprendre et résoudre ce problème.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Dix limites de l'intelligence artificielle

Apr 26, 2024 pm 05:52 PM

Dix limites de l'intelligence artificielle

Apr 26, 2024 pm 05:52 PM

Dans le domaine de l’innovation technologique, l’intelligence artificielle (IA) est l’un des développements les plus transformateurs et les plus prometteurs de notre époque. L'intelligence artificielle a révolutionné de nombreux secteurs, depuis la santé et la finance jusqu'aux transports et au divertissement, grâce à sa capacité à analyser de grandes quantités de données, à tirer des leçons de modèles et à prendre des décisions intelligentes. Cependant, malgré ses progrès remarquables, l’IA est également confrontée à d’importantes limites et défis qui l’empêchent d’atteindre son plein potentiel. Dans cet article, nous examinerons les dix principales limites de l'intelligence artificielle, révélant les limites auxquelles sont confrontés les développeurs, les chercheurs et les praticiens dans ce domaine. En comprenant ces défis, il est possible de naviguer dans les complexités du développement de l’IA, de réduire les risques et d’ouvrir la voie à un progrès responsable et éthique de la technologie de l’IA. Disponibilité limitée des données : le développement de l’intelligence artificielle dépend des données

Comment désactiver l'authentification de navigation privée dans Safari : guide pratique pour iOS 17

Sep 11, 2023 pm 06:37 PM

Comment désactiver l'authentification de navigation privée dans Safari : guide pratique pour iOS 17

Sep 11, 2023 pm 06:37 PM

Dans iOS 17, Apple a introduit plusieurs nouvelles fonctionnalités de confidentialité et de sécurité dans son système d'exploitation mobile, dont la possibilité d'exiger une authentification en deux étapes pour les onglets de navigation privée dans Safari. Voici comment cela fonctionne et comment le désactiver. Sur un iPhone ou un iPad exécutant iOS 17 ou iPadOS 17, si un onglet de navigation privée est ouvert dans Safari, puis quittez la session ou l'application, le navigateur d'Apple nécessite désormais une authentification Face ID/TouchID ou un mot de passe pour y accéder à nouveau. En d'autres termes, si quelqu'un met la main sur votre iPhone ou iPad alors qu'il est déverrouillé, il ne pourra toujours pas le voir sans connaître votre code d'accès.

Notes de développement C# : vulnérabilités de sécurité et mesures préventives

Nov 22, 2023 pm 07:18 PM

Notes de développement C# : vulnérabilités de sécurité et mesures préventives

Nov 22, 2023 pm 07:18 PM

C# est un langage de programmation largement utilisé sur les plateformes Windows. Sa popularité est indissociable de ses fonctionnalités puissantes et de sa flexibilité. Cependant, précisément en raison de leur large application, les programmes C# sont également confrontés à divers risques et vulnérabilités en matière de sécurité. Cet article présentera certaines vulnérabilités de sécurité courantes dans le développement C# et discutera de certaines mesures préventives. La validation des entrées utilisateur est l’une des failles de sécurité les plus courantes dans les programmes C#. Les entrées utilisateur non validées peuvent contenir du code malveillant, tel qu'une injection SQL, des attaques XSS, etc. Pour se protéger contre de telles attaques, tous

Notes de développement de Vue : évitez les vulnérabilités et les attaques de sécurité courantes

Nov 22, 2023 am 09:44 AM

Notes de développement de Vue : évitez les vulnérabilités et les attaques de sécurité courantes

Nov 22, 2023 am 09:44 AM

Vue est un framework JavaScript populaire largement utilisé dans le développement Web. Alors que l'utilisation de Vue continue de croître, les développeurs doivent prêter attention aux problèmes de sécurité pour éviter les vulnérabilités et attaques de sécurité courantes. Cet article abordera les questions de sécurité auxquelles il faut prêter attention dans le développement de Vue pour aider les développeurs à mieux protéger leurs applications contre les attaques. Validation des entrées utilisateur Dans le développement de Vue, la validation des entrées utilisateur est cruciale. La saisie des utilisateurs est l’une des sources les plus courantes de failles de sécurité. Lors du traitement des entrées des utilisateurs, les développeurs doivent toujours

Méthodes pour résoudre les vulnérabilités de sécurité du stockage local

Jan 13, 2024 pm 01:43 PM

Méthodes pour résoudre les vulnérabilités de sécurité du stockage local

Jan 13, 2024 pm 01:43 PM

Failles de sécurité dans le stockage local et comment les résoudre Avec le développement d'Internet, de plus en plus d'applications et de sites Web commencent à utiliser l'API WebStorage, dont le stockage local est le plus couramment utilisé. Localstorage fournit un mécanisme pour stocker les données côté client, en conservant les données entre les sessions de page, indépendamment de la fin de la session ou de l'actualisation de la page. Cependant, justement en raison de la commodité et de la large application du stockage local, il présente également certaines vulnérabilités en matière de sécurité.

Implémentation de l'authentification des utilisateurs à l'aide d'un middleware dans le framework Slim

Jul 29, 2023 am 10:22 AM

Implémentation de l'authentification des utilisateurs à l'aide d'un middleware dans le framework Slim

Jul 29, 2023 am 10:22 AM

Implémentation de l'authentification des utilisateurs à l'aide d'un middleware dans le framework Slim Avec le développement des applications Web, l'authentification des utilisateurs est devenue une fonctionnalité cruciale. Afin de protéger les informations personnelles et les données sensibles des utilisateurs, nous avons besoin d'une méthode fiable pour vérifier l'identité de l'utilisateur. Dans cet article, nous présenterons comment implémenter l’authentification des utilisateurs à l’aide du middleware du framework Slim. Le framework Slim est un framework PHP léger qui fournit un moyen simple et rapide de créer des applications Web. L'une des fonctionnalités puissantes est le milieu

Notes de développement C# : vulnérabilités de sécurité et gestion des risques

Nov 23, 2023 am 09:45 AM

Notes de développement C# : vulnérabilités de sécurité et gestion des risques

Nov 23, 2023 am 09:45 AM

C# est un langage de programmation couramment utilisé dans de nombreux projets de développement de logiciels modernes. En tant qu'outil puissant, il présente de nombreux avantages et scénarios applicables. Cependant, les développeurs ne doivent pas ignorer les considérations de sécurité logicielle lors du développement de projets utilisant C#. Dans cet article, nous discuterons des vulnérabilités de sécurité et des mesures de gestion et de contrôle des risques auxquelles il faut prêter attention lors du développement C#. 1. Vulnérabilités de sécurité C# courantes : attaque par injection SQL. L'attaque par injection SQL fait référence au processus par lequel un attaquant manipule la base de données en envoyant des instructions SQL malveillantes à l'application Web. pour

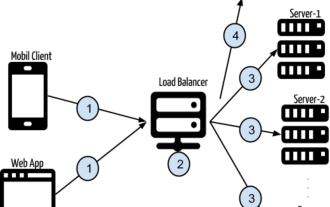

Authentification basée sur des jetons avec Angular et Node

Sep 01, 2023 pm 02:01 PM

Authentification basée sur des jetons avec Angular et Node

Sep 01, 2023 pm 02:01 PM

L'authentification est l'une des parties les plus importantes de toute application Web. Ce didacticiel traite des systèmes d'authentification basés sur des jetons et de leurs différences par rapport aux systèmes de connexion traditionnels. À la fin de ce didacticiel, vous verrez une démo entièrement fonctionnelle écrite en Angular et Node.js. Systèmes d'authentification traditionnels Avant de passer aux systèmes d'authentification basés sur des jetons, examinons les systèmes d'authentification traditionnels. L'utilisateur fournit son nom d'utilisateur et son mot de passe dans le formulaire de connexion et clique sur Connexion. Après avoir effectué la demande, authentifiez l'utilisateur sur le backend en interrogeant la base de données. Si la demande est valide, une session est créée à l'aide des informations utilisateur obtenues à partir de la base de données et les informations de session sont renvoyées dans l'en-tête de réponse afin que l'ID de session soit stocké dans le navigateur. Donne accès aux applications soumises à