Java

Java

javaDidacticiel

javaDidacticiel

Les secrets de Java JCA sont révélés et la protection de la sécurité ne peut être sous-estimée

Les secrets de Java JCA sont révélés et la protection de la sécurité ne peut être sous-estimée

Les secrets de Java JCA sont révélés et la protection de la sécurité ne peut être sous-estimée

La technologie Java JCA est l'abréviation de Java Cryptography Architecture, qui fournit des fonctions de cryptographie sécurisées pour la plateforme Java. L'éditeur PHP Zimo révèle les secrets de Java JCA pour vous faire savoir comment utiliser ses puissantes fonctions de protection de sécurité pour renforcer la sécurité du système et protéger les données contre les attaques. Une compréhension approfondie des conseils et précautions d'utilisation de Java JCA vous aidera à prendre la protection de la sécurité au sérieux et à améliorer la sécurité et la stabilité de votre système.

Cheats 1 : Choisissez un algorithme de cryptage puissant

JCA prend en charge plusieurs algorithmes de cryptage, notamment le cryptage symétrique (AES, DES), le cryptage asymétrique (RSA, ECC) et les fonctions de hachage (SHA, MD5). Le choix d'un algorithme puissant est essentiel pour protéger vos données contre les attaques. Les algorithmes tels que AES-256, RSA-2048 et SHA-256 sont généralement considérés comme sécurisés.

Secret 2 : Gérez soigneusement les clés

Key est la clé pour crypter et déchiffrer les données. Dans JCA, les clés sont gérées à l'aide de KeyStore, un mécanisme permettant de stocker et de récupérer les clés en toute sécurité. Protégez KeyStore avec un mot de passe fort et restreignez l'accès aux clés. Pensez à utiliser un gestionnaire de clés pour vous aider à gérer le cycle de vie des clés.

Cheats 3 : implémentez la génération sécurisée de nombres aléatoires

Les nombres aléatoires sont cruciaux dans le cryptage. Dans JCA, vous pouvez utiliser la classe SecureRandom pour générer des nombres aléatoires sécurisés. Assurez-vous d'utiliser un générateur de nombres aléatoires sécurisé car il est plus sécurisé que le Math.random() standard.

Cheats 4 : Prévenir les attaques

Il est crucial de comprendre et de prévenir les attaques de chiffrement courantes. Ces attaques incluent :

- Brute Force Attack : Essayez toutes les clés possibles pour briser le cryptage.

- Attaque de l'homme du milieu : Interception et manipulation de communications cryptées, usurpant l'identité des deux parties à la communication.

- Side Channel Attack : Analysez les opérations cryptographiques pour déduire des informations secrètes.

Cheat 5 : Utilisez des bibliothèques approuvées

Pour les fonctionnalités de sécurité complexes ou critiques, il est recommandé d'utiliser une bibliothèque de cryptage approuvée telle que Bouncy Castle ou Google Tink. Ces bibliothèques sont examinées et maintenues par des professionnels de la cryptographie et fournissent des implémentations éprouvées et les meilleures pratiques de sécurité.

Cheat 6 : Surveillance continue et mises à jour

La technologie de chiffrement continue d'évoluer et les attaquants continuent de trouver de nouveaux moyens de compromettre les systèmes. Il est essentiel de maintenir vos logiciels et bibliothèques à jour et de surveiller régulièrement les failles de sécurité.

Conseil 7 : demandez l'aide d'un professionnel

Si vous devez mettre en œuvre une solution de chiffrement avancée ou complexe, pensez à consulter un expert en chiffrement. Ils peuvent fournir des conseils et une assistance pour garantir que la mise en œuvre répond aux normes de sécurité les plus élevées.

En suivant ces conseils, les programmeurs Java peuvent améliorer considérablement la sécurité cryptographique de leurs applications et réduire le risque de failles de sécurité. En mettant en œuvre des algorithmes de chiffrement puissants, en gérant soigneusement les clés, en empêchant les attaques, en utilisant des bibliothèques approuvées et en surveillant et mettant à jour en permanence, les entreprises peuvent protéger leurs données sensibles et rester conformes.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Quelles sont les vulnérabilités de Debian OpenSSL

Apr 02, 2025 am 07:30 AM

Quelles sont les vulnérabilités de Debian OpenSSL

Apr 02, 2025 am 07:30 AM

OpenSSL, en tant que bibliothèque open source largement utilisée dans les communications sécurisées, fournit des algorithmes de chiffrement, des clés et des fonctions de gestion des certificats. Cependant, il existe des vulnérabilités de sécurité connues dans sa version historique, dont certaines sont extrêmement nocives. Cet article se concentrera sur les vulnérabilités et les mesures de réponse communes pour OpenSSL dans Debian Systems. DebianopenSSL CONNUTS Vulnérabilités: OpenSSL a connu plusieurs vulnérabilités graves, telles que: la vulnérabilité des saignements cardiaques (CVE-2014-0160): cette vulnérabilité affecte OpenSSL 1.0.1 à 1.0.1F et 1.0.2 à 1.0.2 Versions bêta. Un attaquant peut utiliser cette vulnérabilité à des informations sensibles en lecture non autorisées sur le serveur, y compris les clés de chiffrement, etc.

Break or Return of Java 8 Stream Forach?

Feb 07, 2025 pm 12:09 PM

Break or Return of Java 8 Stream Forach?

Feb 07, 2025 pm 12:09 PM

Java 8 présente l'API Stream, fournissant un moyen puissant et expressif de traiter les collections de données. Cependant, une question courante lors de l'utilisation du flux est: comment se casser ou revenir d'une opération FOREAK? Les boucles traditionnelles permettent une interruption ou un retour précoce, mais la méthode Foreach de Stream ne prend pas directement en charge cette méthode. Cet article expliquera les raisons et explorera des méthodes alternatives pour la mise en œuvre de terminaison prématurée dans les systèmes de traitement de flux. Lire plus approfondie: Améliorations de l'API Java Stream Comprendre le flux Forach La méthode foreach est une opération terminale qui effectue une opération sur chaque élément du flux. Son intention de conception est

Comment convertir les fichiers XML en PDF sur votre téléphone?

Apr 02, 2025 pm 10:12 PM

Comment convertir les fichiers XML en PDF sur votre téléphone?

Apr 02, 2025 pm 10:12 PM

Il est impossible de terminer la conversion XML à PDF directement sur votre téléphone avec une seule application. Il est nécessaire d'utiliser les services cloud, qui peuvent être réalisés via deux étapes: 1. Convertir XML en PDF dans le cloud, 2. Accédez ou téléchargez le fichier PDF converti sur le téléphone mobile.

Programme Java pour trouver le volume de la capsule

Feb 07, 2025 am 11:37 AM

Programme Java pour trouver le volume de la capsule

Feb 07, 2025 am 11:37 AM

Les capsules sont des figures géométriques tridimensionnelles, composées d'un cylindre et d'un hémisphère aux deux extrémités. Le volume de la capsule peut être calculé en ajoutant le volume du cylindre et le volume de l'hémisphère aux deux extrémités. Ce tutoriel discutera de la façon de calculer le volume d'une capsule donnée en Java en utilisant différentes méthodes. Formule de volume de capsule La formule du volume de la capsule est la suivante: Volume de capsule = volume cylindrique volume de deux hémisphères volume dans, R: Le rayon de l'hémisphère. H: La hauteur du cylindre (à l'exclusion de l'hémisphère). Exemple 1 entrer Rayon = 5 unités Hauteur = 10 unités Sortir Volume = 1570,8 unités cubes expliquer Calculer le volume à l'aide de la formule: Volume = π × r2 × h (4

Outil de mise en forme XML recommandé

Apr 02, 2025 pm 09:03 PM

Outil de mise en forme XML recommandé

Apr 02, 2025 pm 09:03 PM

Les outils de mise en forme XML peuvent taper le code en fonction des règles pour améliorer la lisibilité et la compréhension. Lors de la sélection d'un outil, faites attention aux capacités de personnalisation, en gérant des circonstances spéciales, des performances et de la facilité d'utilisation. Les types d'outils couramment utilisés incluent des outils en ligne, des plug-ins IDE et des outils de ligne de commande.

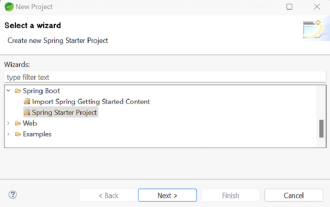

Comment exécuter votre première application Spring Boot dans Spring Tool Suite?

Feb 07, 2025 pm 12:11 PM

Comment exécuter votre première application Spring Boot dans Spring Tool Suite?

Feb 07, 2025 pm 12:11 PM

Spring Boot simplifie la création d'applications Java robustes, évolutives et prêtes à la production, révolutionnant le développement de Java. Son approche "Convention sur la configuration", inhérente à l'écosystème de ressort, minimise la configuration manuelle, allo

Comment évaluer la puissance destructrice du site Web après avoir découvert des fichiers de Troie suspects?

Apr 01, 2025 am 08:39 AM

Comment évaluer la puissance destructrice du site Web après avoir découvert des fichiers de Troie suspects?

Apr 01, 2025 am 08:39 AM

Lorsqu'un fichier de Troie suspect est trouvé sur le site Web, comment évaluer sa puissance destructrice? Récemment, un fichier de Troie suspect a été trouvé lors d'une analyse de sécurité sur le site Web. ...

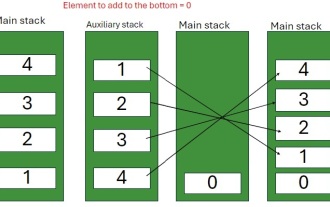

Programme Java pour insérer un élément au bas d'une pile

Feb 07, 2025 am 11:59 AM

Programme Java pour insérer un élément au bas d'une pile

Feb 07, 2025 am 11:59 AM

Une pile est une structure de données qui suit le principe LIFO (dernier dans, premier sorti). En d'autres termes, le dernier élément que nous ajoutons à une pile est le premier à être supprimé. Lorsque nous ajoutons (ou poussons) des éléments à une pile, ils sont placés sur le dessus; c'est-à-dire surtout