Java

Java

javaDidacticiel

javaDidacticiel

Démystifier l'encapsulation et l'héritage Java : un aperçu des points de connaissance clés

Démystifier l'encapsulation et l'héritage Java : un aperçu des points de connaissance clés

Démystifier l'encapsulation et l'héritage Java : un aperçu des points de connaissance clés

l'éditeur php Baicao vous emmènera explorer les mystères de l'encapsulation et de l'héritage Java ! Ces deux concepts sont cruciaux dans la programmation orientée objet Java et peuvent être légèrement obscurs pour les débutants. Cet article démystifiera pour vous l’encapsulation et l’héritage et vous présentera ces points de connaissances clés afin que vous puissiez facilement les comprendre et les appliquer à des projets réels. Commencez votre parcours d’apprentissage Java maintenant !

- L'encapsulation permet aux objets d'encapsuler des données et des méthodes ensemble.

- Les restricteurs d'accès (publics, protégés, privés) contrôlent l'accès aux données.

- Les membres privés ne sont visibles qu'à l'intérieur de la classe, les membres protégés sont visibles dans les sous-classes.

- Accédez aux données privées via les méthodes getter et setter tout en les gardant en sécurité.

Héritage :

- L'héritage permet aux nouvelles classes (sous-classes) d'hériter des fonctionnalités et des comportements des classes existantes (superclasses).

- Les sous-classes héritent de toutes les variables et méthodes membres de la superclasse.

- Les sous-classes peuvent remplacer les méthodes de superclasse pour fournir des implémentations spécifiques.

- Les super classes sont généralement abstraites, définissant des interfaces, tandis que les sous-classes sont concrètes et des détails d'implémentation.

Points de connaissance clés :

L'éditeur PHP Baicao vous emmènera explorer les mystères de l'encapsulation et de l'héritage Java ! Ces deux concepts sont cruciaux dans la programmation orientée objet Java et peuvent être légèrement obscurs pour les débutants. Cet article démystifiera pour vous l’encapsulation et l’héritage et vous présentera ces points de connaissances clés afin que vous puissiez facilement les comprendre et les appliquer à des projets réels. Commencez votre parcours d’apprentissage Java maintenant !

- Les restricteurs d'accès protègent les données des modifications externes.

- Les données encapsulées garantissent la cohérence et la sécurité.

- Les méthodes Getter et Setter fournissent un accès contrôlé aux données.

- L'encapsulation favorise la modularité et la réutilisabilité du code.

Héritage :

- L'héritage favorise la réutilisation et l'extensibilité du code.

- Les sous-classes peuvent étendre ou modifier le comportement des superclasses.

- Les remplacements permettent aux sous-classes de fournir des implémentations personnalisées.

- Les interfaces définissent le comportement, tandis que les classes abstraites fournissent une implémentation partielle.

La relation entre paquets et héritage :

- L'encapsulation protège les données tout en héritant du comportement partagé.

- L'héritage permet aux sous-classes d'accéder et de modifier les données encapsulées.

- Une utilisation appropriée de l'encapsulation et de l'héritage peut améliorer la modularité, l'évolutivité et la sécurité de votre code.

Exemple :

// 超类 Animal

public abstract class Animal {

private String name;

protected int age;

public void setName(String name) {

this.name = name;

}

public String getName() {

return name;

}

}

// 子类 Dog

public class Dog extends Animal {

private String breed;

@Override

public void setName(String name) {

super.setName(name);

// 附加验证逻辑

}

public void setBreed(String breed) {

this.breed = breed;

}

public String getBreed() {

return breed;

}

}Avantages :

- Modularité et réutilisabilité du code

- Évolutivité et flexibilité

- Sécurité et intégrité des données améliorées

Inconvénients :

- Un héritage excessif peut conduire à la complexité et au couplage

- Les relations successorales peuvent être difficiles à comprendre et à maintenir

- Le remplacement de méthodes peut accidentellement interrompre le comportement d'une superclasse

Bonnes pratiques :

- Choisissez soigneusement les limiteurs d'accès pour obtenir une encapsulation appropriée.

- Héritez uniquement les fonctionnalités et comportements nécessaires.

- Évitez d'utiliser l'héritage multiple pour éviter la complexité et l'ambiguïté.

- Utilisez des interfaces pour promouvoir le couplage lâche et la réutilisabilité du code.

Résumé : L'encapsulation et l'héritage sont des concepts cruciaux en Java qui favorisent la modularité, l'extensibilité et la sécurité du code. En comprenant ces concepts, les développeurs peuvent écrire un code plus robuste et plus maintenable.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Que signifie Dao en Java

Apr 21, 2024 am 02:08 AM

Que signifie Dao en Java

Apr 21, 2024 am 02:08 AM

DAO (Data Access Object) en Java est utilisé pour séparer le code d'application et la couche de persistance. Ses avantages incluent : Séparation : Indépendante de la logique de l'application, ce qui facilite sa modification. Encapsulation : masquez les détails d'accès à la base de données et simplifiez l'interaction avec la base de données. Évolutivité : facilement extensible pour prendre en charge de nouvelles bases de données ou technologies de persistance. Avec les DAO, les applications peuvent appeler des méthodes pour effectuer des opérations de base de données telles que la création, la lecture, la mise à jour et la suppression d'entités sans traiter directement les détails de la base de données.

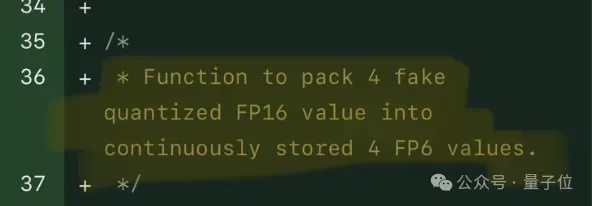

Une seule carte exécute Llama 70B plus rapidement que deux cartes, Microsoft vient de mettre le FP6 dans l'Open source A100 |

Apr 29, 2024 pm 04:55 PM

Une seule carte exécute Llama 70B plus rapidement que deux cartes, Microsoft vient de mettre le FP6 dans l'Open source A100 |

Apr 29, 2024 pm 04:55 PM

Le FP8 et la précision de quantification inférieure en virgule flottante ne sont plus le « brevet » du H100 ! Lao Huang voulait que tout le monde utilise INT8/INT4, et l'équipe Microsoft DeepSpeed a commencé à exécuter FP6 sur A100 sans le soutien officiel de NVIDIA. Les résultats des tests montrent que la quantification FP6 de la nouvelle méthode TC-FPx sur A100 est proche ou parfois plus rapide que celle de INT4, et a une précision supérieure à celle de cette dernière. En plus de cela, il existe également une prise en charge de bout en bout des grands modèles, qui ont été open source et intégrés dans des cadres d'inférence d'apprentissage profond tels que DeepSpeed. Ce résultat a également un effet immédiat sur l'accélération des grands modèles : dans ce cadre, en utilisant une seule carte pour exécuter Llama, le débit est 2,65 fois supérieur à celui des cartes doubles. un

Comment supprimer la protection en écriture d'une clé USB Plusieurs méthodes simples et efficaces peuvent vous y aider ?

May 02, 2024 am 09:04 AM

Comment supprimer la protection en écriture d'une clé USB Plusieurs méthodes simples et efficaces peuvent vous y aider ?

May 02, 2024 am 09:04 AM

Le disque U est l'un des périphériques de stockage couramment utilisés dans notre travail et notre vie quotidienne, mais nous rencontrons parfois des situations dans lesquelles le disque U est protégé en écriture et ne peut pas écrire de données. Cet article présentera plusieurs méthodes simples et efficaces pour vous aider à supprimer rapidement la protection en écriture de la clé USB et à restaurer l'utilisation normale de la clé USB. Matériel d'outils : Version du système : Windows1020H2, macOS BigSur11.2.3 Modèle de marque : Clé USB 3.0 SanDisk UltraFlair, Clé USB Kingston DataTraveler100G3USB3.0 Version du logiciel : DiskGenius5.4.2.1239, ChipGenius4.19.1225 1. Vérifiez le commutateur physique de protection en écriture de la clé USB sur certaines clés USB Conçu avec

Que fait la base de données MySQL ?

Apr 22, 2024 pm 06:12 PM

Que fait la base de données MySQL ?

Apr 22, 2024 pm 06:12 PM

MySQL est un système de gestion de base de données relationnelle qui fournit les fonctions principales suivantes : Stockage et gestion des données : créer et organiser des données, prenant en charge divers types de données, clés primaires, clés étrangères et index. Requête et récupération de données : utilisez le langage SQL pour interroger, filtrer et récupérer des données, et optimiser les plans d'exécution pour améliorer l'efficacité. Mises à jour et modifications des données : ajoutez, modifiez ou supprimez des données via les commandes INSERT, UPDATE, DELETE, prenant en charge les transactions pour garantir la cohérence et les mécanismes de restauration pour annuler les modifications. Gestion de bases de données : créez et modifiez des bases de données et des tables, sauvegardez et restaurez des données, et assurez la gestion des utilisateurs et le contrôle des autorisations.

A quoi sert l'interface API ?

Apr 23, 2024 pm 01:51 PM

A quoi sert l'interface API ?

Apr 23, 2024 pm 01:51 PM

Une interface API est une spécification d'interaction entre des composants logiciels et est utilisée pour mettre en œuvre la communication et l'échange de données entre différentes applications ou systèmes. L'interface API agit comme un « traducteur », convertissant les instructions du développeur en langage informatique afin que les applications puissent fonctionner ensemble. Ses avantages incluent un partage pratique des données, un développement simplifié, des performances améliorées, une sécurité renforcée, une productivité et une interopérabilité améliorées.

Que signifie le schéma dans MySQL

May 01, 2024 pm 08:33 PM

Que signifie le schéma dans MySQL

May 01, 2024 pm 08:33 PM

Le schéma dans MySQL est une structure logique utilisée pour organiser et gérer les objets de base de données (tels que les tables, les vues) afin de garantir la cohérence des données, le contrôle d'accès aux données et de simplifier la conception de la base de données. Les fonctions de Schema comprennent : 1. Organisation des données ; 2. Cohérence des données ; 3. Contrôle d'accès aux données ; 4. Conception de la base de données ;

Utilisation de la couche de service en Java

May 07, 2024 am 04:24 AM

Utilisation de la couche de service en Java

May 07, 2024 am 04:24 AM

La couche Service de Java est responsable de la logique métier et des règles métier pour l'exécution des applications, y compris le traitement des règles métier, l'encapsulation des données, la centralisation de la logique métier et l'amélioration de la testabilité. En Java, la couche Service est généralement conçue comme un module indépendant, interagit avec les couches Contrôleur et Référentiel et est implémentée via l'injection de dépendances, en suivant des étapes telles que la création d'une interface, l'injection de dépendances et l'appel de méthodes de service. Les meilleures pratiques consistent à rester simple, à utiliser des interfaces, à éviter la manipulation directe des données, à gérer les exceptions et à utiliser l'injection de dépendances.

Quel est le mécanisme ORM du framework Java Hibernate ?

Apr 17, 2024 pm 02:39 PM

Quel est le mécanisme ORM du framework Java Hibernate ?

Apr 17, 2024 pm 02:39 PM

Hibernate est un framework JavaORM pour le mappage entre les objets Java et les bases de données relationnelles. Son mécanisme ORM comprend les étapes suivantes : Annotation/Configuration : La classe d'objets est marquée avec des annotations ou des fichiers XML, spécifiant ses tables et colonnes de base de données mappées. Fabrique de sessions : gère la connexion entre Hibernate et la base de données. Session : représente une connexion active à la base de données et est utilisée pour effectuer des opérations de requête et de mise à jour. Persistance : enregistrez les données dans la base de données via la méthode save() ou update(). Requête : utilisez les critères et HQL pour définir des requêtes complexes afin de récupérer des données.