La montée en puissance de Bitcoin Inscription a injecté une nouvelle vitalité dans l'écosystème Bitcoin et a ravivé l'attention des gens sur Bitcoin. Cela a également donné naissance à de nombreux nouveaux projets Bitcoin de deuxième couche, tels que Merlin, Bison, Bouncebit, NuBit et BitLayer, etc.

Cet article sélectionne quatre projets relativement populaires sur le marché : BEVM, Merlin, B² Network et BounceBit pour l'interprétation. Quels sont les points forts et les avantages de chacun ?

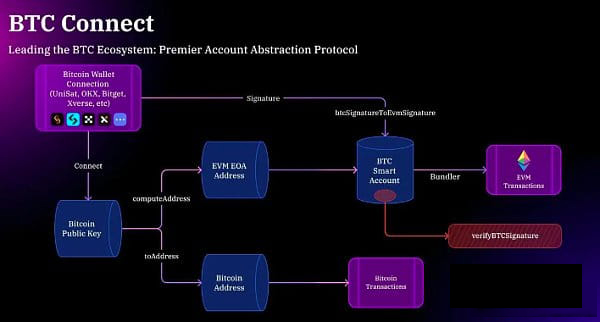

Merlin Chain, en tant que réseau ZK Rollup BTC Layer 2, réalise un mappage transparent entre les adresses BTC et EVM via le système de compte de Chain-Agnostic et la technologie BTC Connect fournie par Particle Network, offrant aux utilisateurs un expérience d’interaction inter-chaînes efficace et sécurisée.

B² Network est le premier réseau à implémenter ZPVC sur Bitcoin, en utilisant la technologie ZK-Rollup et en la combinant avec la solution zkEVM pour traiter les transactions des utilisateurs et générer les certificats pertinents. L'architecture technique de B² Network comprend la couche Rollup et la couche DA, visant à transformer Bitcoin en une multiplateforme riche en fonctionnalités.

BEVM est une solution BTC Layer 2 compatible EVM qui utilise la mise à niveau Taproot de Bitcoin, adopte la signature Schnorr et la technologie MAST et prend en charge l'utilisation de BTC comme gaz, démontrant ses scénarios d'application riches et sa compatibilité élevée avec l'écosystème.

Bouncebit a construit une infrastructure basée sur un engagement lourd BTC, en utilisant le PoS L1 à double jeton pour obtenir une compatibilité totale entre la sécurité Bitcoin et EVM. Cet écosystème combine CeFi et DeFi pour offrir aux détenteurs de BTC des opportunités de gains sur plusieurs réseaux.

L'émergence de Merlin Chain marque la naissance d'une nouvelle solution BTC L2, qui vise à améliorer le BTC à travers une série de innovations technologiques évolutivité du réseau, efficacité et sécurité des transactions, tout en résolvant les problèmes de congestion du réseau. En tant que réseau ZK Rollup BTC L2, Merlin Chain prend non seulement en charge une variété d'actifs Bitcoin natifs, mais est également compatible avec EVM, démontrant un concept de conception qui prend en compte à la fois l'écologie Bitcoin et Ethereum.

Le cœur du cadre technique de Merlin Chain réside dans son système de compte indépendant de la chaîne et la technologie BTC Connect fournie par Particle Network. Ces innovations facilitent non seulement le mappage transparent entre les adresses BTC et EVM, mais offrent également aux utilisateurs un environnement d'interaction inter-chaînes efficace et sécurisé. À l'aide de plusieurs moyens techniques tels que les contrats intelligents, l'abstraction de signature et les oracles décentralisés, Merlin Chain peut réaliser un pontage et un traitement rapides des transactions des actifs natifs, garantissant ainsi la sécurité et la fiabilité globales de l'écosystème.

Merlin Chain a développé la solution zkEVM Layer2 basée sur le framework Polygon CDK, qui utilise intelligemment la technologie ZK-Rollup pour compresser et vérifier efficacement de grandes quantités de données de transaction, améliorant considérablement la vitesse de traitement des transactions et l'évolutivité du réseau. En intégrant des nœuds de séquence, Merlin Chain est capable de gérer des volumes de transactions plus élevés. Les données compressées, les racines d'état ZK et les preuves générées à l'aide de la technologie zkEVM sont téléchargées en toute sécurité sur la racine pivotante L1 de Bitcoin via un réseau Oracle décentralisé, améliorant ainsi la transparence et la sécurité globales du réseau.

Sous l'architecture technique de Polygon CDK, Merlin Chain adopte une solution appelée CDK Validium, qui combine la technologie Polygon zkEVM et le concept de DAC, visant à réaliser une vérification de validité multi-signature sur la chaîne Ethereum. Cette méthode multi-signature fait écho à la technologie Taproot de BTC, de sorte que l'oracle décentralisé de la chaîne Merlin sert essentiellement de DAC. La tâche du séquenceur de Merlin Chain est de collecter les données de transaction des utilisateurs, de les conditionner et de les vérifier, puis de les transmettre à l'agrégateur ZKP (preuve de connaissance nulle) et au Prover pour traitement. Ce processus est pris en charge par la fonction ZK-POW de Lumoz. Ces données de transaction L2, y compris les hachages et les signatures, sont transmises au réseau BTC via un réseau Oracle décentralisé.

Grâce à cette disposition technique, Merlin Chain réalise une méthode d'interaction inter-chaînes sûre et efficace, permettant une connexion transparente des données de transaction entre les solutions L1 et L2 de BTC basées sur la technologie zkEVM. Cette architecture renforce non seulement la sécurité et la transparence du réseau, mais ouvre également de nouvelles possibilités d'interopérabilité entre Bitcoin et d'autres écosystèmes blockchain, améliorant considérablement les performances globales et l'expérience utilisateur du système.

Merlin Chain a établi des interconnexions avec plus de 40 chaînes publiques, simplifiant l'expérience des utilisateurs qui ne sont pas familiers avec BTC, leur permettant d'interagir avec des portefeuilles et des actifs familiers (tels que MetaMask). Dans le même temps, Merlin est le seul pont inter-chaînes BTC auto-développé, prenant en charge BTC, BRC-20, BRC-420, Bitmap, Ordinals, et prendra bientôt en charge Atomics, Stamp et les Runes ultérieures, et prend également en charge des actifs tels que ETH, Arbitrum, Manta et Tron.

De la même manière que BTC L2, B² Network introduit la technologie Rollup de ZKP. Cette technologie vise à augmenter la vitesse de traitement des transactions et à élargir la diversité des scénarios d'application, le tout sans sacrifier la sécurité. B² Network est devenu le premier réseau à mettre en œuvre le rollup Zero-Knowledge Proof Verification Commitment (ZPVC) sur BTC. En adoptant le mécanisme défi-réponse de ZKP et Taproot, il prend non seulement en charge les contrats intelligents complets de Turing, mais garantit également la confidentialité et la sécurité des transactions.

Ce soi-disant ZPVC utilise ZKP pour améliorer la sécurité et l'efficacité de BTC Layer 2. Grâce à ZPVC, B² Network est en mesure de profiter du consensus sécurisé de BTC en garantissant l'authenticité et l'intégrité des transactions grâce à un mécanisme de contestation sans vérifier directement chaque preuve. Cette approche améliore non seulement l'efficacité du traitement des transactions, mais maintient également la nature décentralisée et la sécurité du réseau.

L'architecture réseau B² est divisée en deux couches principales : la couche de cumul et la couche de disponibilité des données (DA).

La couche Rollup se compose d'une variété de composants, notamment l'abstraction de compte, le service RPC, Mempool, le séquenceur, zkEVM, l'agrégateur, le synchroniseur et le générateur de preuves, etc. Cette couche est responsable de la réception, du stockage, du tri et du traitement des transactions des utilisateurs, ainsi que de la vérification de l'authenticité des transactions en générant du ZKP. Cette série d'étapes garantit non seulement la sécurité des transactions, mais garantit également la disponibilité des données, permettant aux développeurs de créer des DApp sécurisées sur le réseau B², notamment DeFi, NFT, etc., et prend en charge la migration des DApp d'autres chaînes compatibles EVM vers le réseau B² .

La couche DA comprend le stockage décentralisé, les nœuds B² et le réseau BTC. Elle est principalement responsable du stockage permanent des copies de données Rollup, de la vérification du ZKP de Rollup et de la confirmation finale sur le réseau BTC. Le stockage décentralisé garantit la persistance et l'accessibilité des données ; les nœuds B² effectuent diverses opérations réseau, telles que la vérification, le tri et le conditionnement des données ; le réseau BTC est responsable de la confirmation finale des transactions, garantissant la sécurité et l'infalsification du système. Ces trois parties travaillent ensemble pour améliorer considérablement l'efficacité et l'évolutivité du réseau tout en conservant sa nature décentralisée.

Une solution BTC Layer 2 décentralisée et compatible EVM basée sur la mise à niveau Taproot. Il permet d'utiliser le BTC comme gaz pour les transactions et permet aux DApp de l'écosystème Ethereum de fonctionner sur le réseau BTC, apportant ainsi une plus large gamme de scénarios d'application au BTC.

En termes d'architecture technique, BEVM crée une solution BTC L2 décentralisée via le consensus Taproot, combinant la pile technologique Taproot native de Bitcoin et le réseau BFT PoS composé de nœuds Bitcoin SPV. Le consensus Taproot se compose de trois parties : la technologie Taproot (y compris Musig2, les signatures Schnorr, MAST, etc.), un réseau BFT PoS composé de Bitcoin SPV et une communication de nœud de seuil formée via le protocole Signal. Cette architecture améliore l'évolutivité et la confidentialité du réseau Bitcoin, tout en améliorant l'efficacité des transactions sur le réseau Bitcoin grâce au traitement de vérification par lots de la technologie BEVM.

Les signatures Schnorr offrent un moyen de signature plus efficace et privé, permettant l'agrégation de plusieurs signatures, réduisant ainsi la taille et les frais des transactions. MAST améliore la confidentialité et l'efficacité des contrats intelligents en permettant de déployer des contrats contenant plusieurs chemins d'exécution sur la blockchain sans révéler uniquement les données des chemins d'exécution réels, améliorant ainsi la confidentialité et l'évolutivité des données. Ensemble, ces technologies améliorent l'efficacité des transactions et la protection de la confidentialité sur BEVM. De plus, BEVM utilise des nœuds légers BTC comme nœuds de vérification et s'appuie sur le consensus du réseau pour réaliser la gestion et l'utilisation du BTC, réalisant ainsi une véritable décentralisation. Le nœud de génération de blocs du réseau BEVM sert également de nœud gardien du réseau principal Bitcoin, exécutant automatiquement les transactions via le consensus du réseau, garantissant ainsi la sécurité et la décentralisation de la gestion BTC et des processus inter-chaînes.

Afin de simplifier le processus de démarrage et d'exécution des nœuds BEVM, BEVM fournit un processus de déploiement de nœuds intuitif et simple via le service Spheron. Les utilisateurs peuvent facilement recharger les portefeuilles Spheron, sélectionner les nœuds de test BEVM, configurer les ressources recommandées et les nouvelles adresses de portefeuille, etc., garantissant ainsi un déploiement fluide et un fonctionnement efficace des nœuds.

Dans la documentation officielle de Bouncebit, il prétend être un « PoS L1 », mais en tant qu'infrastructure à enjeux importants, il fournit une couche de base pour différents produits à enjeux importants et Le marché le considère également comme une solution unique à deux niveaux.

BounceBit introduit une méthode PoS Layer 1 basée sur les actifs pour renforcer la sécurité du réseau grâce à un système à double jeton de jetons natifs BTC et BounceBit. Différent des solutions conventionnelles de couche 2, il atteint l'interopérabilité avec les chaînes compatibles EVM et combine la technologie CeFi, tels que la garde numérique de Mainnet et la technologie MirrorX de Ceffu, améliorent la transparence et la liquidité des transactions, ainsi que la flexibilité et les scénarios d'application des actifs Bitcoin.

Son mécanisme de consensus PoS à double jeton prend en charge 50 validateurs. Il optimise l'élection des validateurs et la distribution des récompenses via des contrats intelligents et des délais basés sur Epoch. Il permet également aux validateurs de facturer des commissions sur les récompenses, d'équilibrer les coûts d'exploitation et les avantages des nœuds et de créer conjointement. écosystème blockchain sûr et efficace.

BEVM, Merlin Chain, B² Network et BounceBit améliorent tous l'évolutivité, l'efficacité des transactions et la diversité des scénarios d'application de BTC grâce à des solutions techniques uniques. BEVM se caractérise par sa compatibilité EVM et la construction de son écosystème ; Merlin Chain innove dans l'expérience interactive inter-chaînes ; B² Network renforce la confidentialité et la sécurité des transactions grâce à la technologie ZKP et BounceBit adopte un mécanisme de consensus PoS à double jeton et utilise le BTC promis. Il renforce la sécurité du réseau ; avec des jetons natifs, tout en offrant une compatibilité EVM totale et en élargissant les domaines d'application de BTC.

De plus, BTC L2 est en pleine floraison, tout comme la saison précédente ETH L2. En plus des quatre chaînes publiques ci-dessus, il existe également des solutions de deuxième couche telles que NuBit et BitLayer. la solution BTC L2 atteindra de nouveaux sommets en termes d’évolutivité, d’efficacité des transactions, de sécurité et de diversité des écosystèmes, favorisant ainsi une intégration plus large de BTC dans le domaine croissant des applications blockchain.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!