Comment récupérer des fichiers endommagés dans Excel

L'éditeur PHP Xigua présente aujourd'hui une méthode pour résoudre le problème de la corruption des fichiers Excel. La corruption des fichiers Excel peut entraîner une perte de données et entraîner des désagréments au travail et dans la vie. Dans ce cas, nous pouvons essayer d'utiliser l'outil de réparation fourni avec Excel pour récupérer le fichier endommagé. Ensuite, nous présenterons en détail comment réparer les fichiers Excel, vous permettant de récupérer facilement les données endommagées.

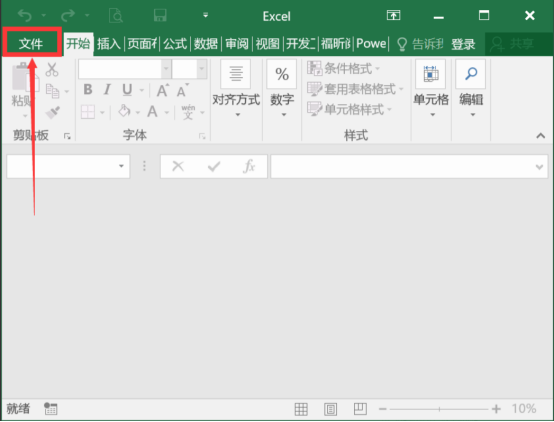

1. Dans Excel, cliquez sur le bouton Fichier dans le coin supérieur gauche, comme indiqué dans l'image ci-dessous.

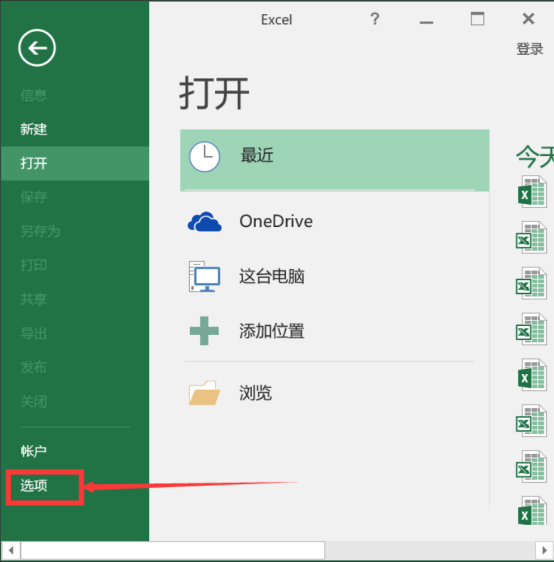

2. Recherchez ensuite l'option Excel.

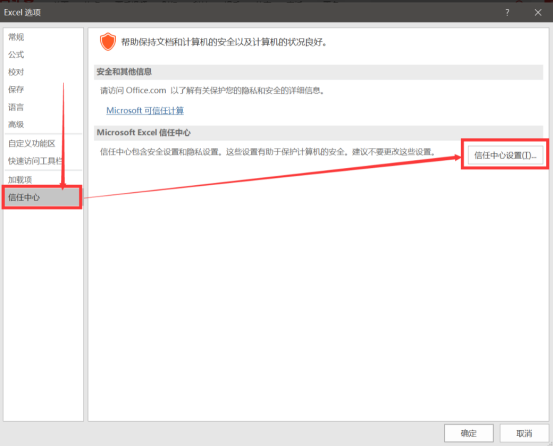

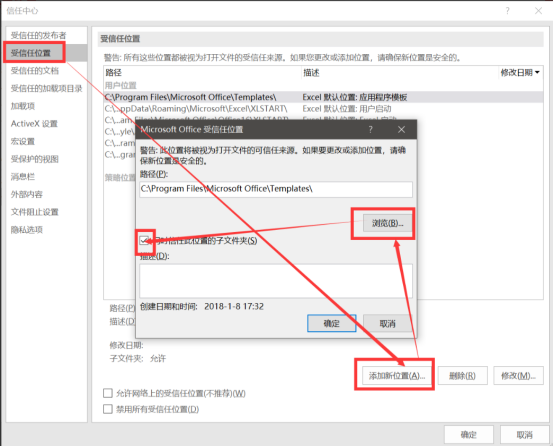

3. Recherchez le Centre de confiance - Paramètres du Centre de confiance.

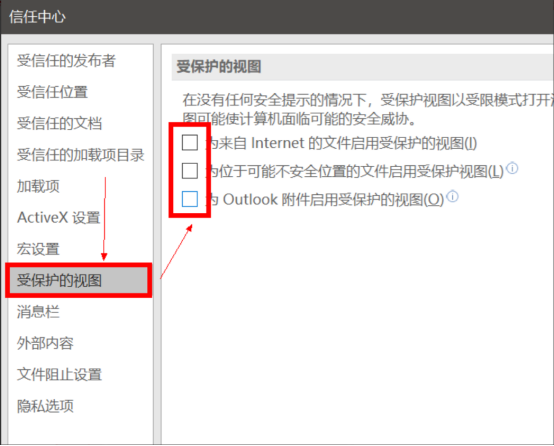

4. Ensuite, dans l'interface de vue protégée, décochez les trois bordures sur le côté droit de la vue protégée.

5. Après avoir cliqué sur OK, vous pouvez ouvrir le fichier normalement. Si cela ne fonctionne toujours pas, ajoutez tous les emplacements de vos fichiers à approuver.

L'éditeur suivant vous expliquera la structure principale d'Excel :

1 Début : utilisé pour la police, le format, l'affichage et d'autres paramètres ;

2. Insérer : utilisé pour les tableaux croisés dynamiques, les graphiques, les en-têtes et les autres paramètres. pieds de page, etc. Production ;

3. Mise en page : utilisée pour l'impression des paramètres d'effet ;

4. Formule : comme son nom l'indique, utilisée pour la configuration et l'application de la formule ;

5. classification, vérification, analyse de simulation, combinaison, etc. ;

6. Révision : utilisée pour la vérification des articles, la conversion des polices, le verrouillage de la protection des tables (les autres ne peuvent pas modifier), etc. ; Gel des lignes/colonnes du tableau, etc.

Ce que l'éditeur veut souligner, c'est que nous sommes dans un environnement entouré d'Excel et que nous l'avons plus ou moins utilisé. Excel a apporté une grande commodité dans notre vie, notre travail et nos études. Excel est partout où nous n’y prêtons pas attention. Des élites de tous horizons maîtrisent l'utilisation des fonctions Excel, économisant ainsi beaucoup de temps et d'argent pour leur réussite et jetant les bases de leur réussite. Une bonne utilisation d'Excel présente de nombreux avantages. Cela peut vous aider à examiner rapidement vos résultats d'apprentissage et à améliorer l'efficacité de votre apprentissage ; cela peut vous aider à créer des graphiques clairs et ordonnés avec des informations complètes, et cela peut également être un outil puissant de promotion et d'augmentation de salaire.

Comme mentionné ci-dessus, si vous avez besoin d'une récupération Excel, veuillez suivre les étapes partagées par l'éditeur ! J’espère que la vulgarisation scientifique de l’éditeur pourra rendre le travail de chacun plus efficace. Dans le même temps, ces étapes s’appliquent également aux documents texte endommagés téléchargés sur Internet.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Comment utiliser SQL DateTime

Apr 09, 2025 pm 06:09 PM

Comment utiliser SQL DateTime

Apr 09, 2025 pm 06:09 PM

Le type de données DateTime est utilisé pour stocker les informations de date et de temps de haute précision, allant de 0001-01-01 00:00:00 à 9999-12-31 23: 59: 59.99999999, et la syntaxe est DateTime (Precision), lorsque la précision spécifie la précision après le point de déviation (0-7), et le défaut est 3. Les fonctions de conversion, mais doivent être conscientes des problèmes potentiels lors de la conversion de précision, de plage et de fuseaux horaires.

Comment créer une base de données Oracle Comment créer une base de données Oracle

Apr 11, 2025 pm 02:36 PM

Comment créer une base de données Oracle Comment créer une base de données Oracle

Apr 11, 2025 pm 02:36 PM

Pour créer une base de données Oracle, la méthode commune consiste à utiliser l'outil graphique DBCA. Les étapes sont les suivantes: 1. Utilisez l'outil DBCA pour définir le nom DBN pour spécifier le nom de la base de données; 2. Définissez Syspassword et SystemPassword sur des mots de passe forts; 3. Définir les caractères et NationalCharacterset à Al32Utf8; 4. Définissez la taille de mémoire et les espaces de table pour s'ajuster en fonction des besoins réels; 5. Spécifiez le chemin du fichier log. Les méthodes avancées sont créées manuellement à l'aide de commandes SQL, mais sont plus complexes et sujets aux erreurs. Faites attention à la force du mot de passe, à la sélection du jeu de caractères, à la taille et à la mémoire de l'espace de table

Comment supprimer les lignes qui répondent à certains critères dans SQL

Apr 09, 2025 pm 12:24 PM

Comment supprimer les lignes qui répondent à certains critères dans SQL

Apr 09, 2025 pm 12:24 PM

Use the DELETE statement to delete data from the database and specify the deletion criteria through the WHERE clause. Example syntax: DELETE FROM table_name WHERE condition; Remarque: Sauvegardez les données avant d'effectuer des opérations de suppression, vérifiez les instructions dans l'environnement de test, utilisez la clause limite pour limiter le nombre de lignes supprimées, vérifiez soigneusement la clause WHERE pour éviter les erreurs et utilisez des index pour optimiser l'efficacité de suppression des grandes tables.

Puis-je récupérer le mot de passe de la base de données dans Navicat?

Apr 08, 2025 pm 09:51 PM

Puis-je récupérer le mot de passe de la base de données dans Navicat?

Apr 08, 2025 pm 09:51 PM

Navicat lui-même ne stocke pas le mot de passe de la base de données et ne peut récupérer que le mot de passe chiffré. Solution: 1. Vérifiez le gestionnaire de mots de passe; 2. Vérifiez la fonction "Remember Motway" de Navicat; 3. Réinitialisez le mot de passe de la base de données; 4. Contactez l'administrateur de la base de données.

Comment ajouter des colonnes dans PostgreSQL?

Apr 09, 2025 pm 12:36 PM

Comment ajouter des colonnes dans PostgreSQL?

Apr 09, 2025 pm 12:36 PM

PostgreSQL La méthode pour ajouter des colonnes consiste à utiliser la commande alter table et à considérer les détails suivants: Type de données: Sélectionnez le type qui convient à la nouvelle colonne pour stocker des données, telles que INT ou VARCHAR. Par défaut: Spécifiez la valeur par défaut de la nouvelle colonne via le mot-clé par défaut, en évitant la valeur de NULL. CONTRAINTES: Ajoutez des contraintes non nulles, uniques ou de vérification au besoin. Opérations simultanées: utilisez des transactions ou d'autres mécanismes de contrôle de concurrence pour gérer les conflits de verrouillage lors de l'ajout de colonnes.

Comment ajouter plusieurs nouvelles colonnes dans SQL

Apr 09, 2025 pm 02:42 PM

Comment ajouter plusieurs nouvelles colonnes dans SQL

Apr 09, 2025 pm 02:42 PM

Méthodes pour ajouter plusieurs nouvelles colonnes dans SQL Incluent: Utilisation de l'instruction ALTER TABLE: ALTER TABLE TABLE_NAM ADD COLUMN1 DATA_TYPE, ADD COLUMN2 DATA_TYPE, ...; Utilisation de l'instruction Create Table: Create Table NEW_TABLE AS SELECT Column1, Column2, ..., Columnn From existe_Table Union All Select Null, Null, ..., Nul

Comment nettoyer toutes les données avec Redis

Apr 10, 2025 pm 05:06 PM

Comment nettoyer toutes les données avec Redis

Apr 10, 2025 pm 05:06 PM

Comment nettoyer toutes les données Redis: redis 2.8 et ultérieurement: La commande Flushall supprime toutes les paires de valeurs clés. Redis 2.6 et plus tôt: utilisez la commande del pour supprimer les clés une par une ou utilisez le client redis pour supprimer les méthodes. Alternative: redémarrez le service redis (utilisez avec prudence) ou utilisez le client redis (tel que Flushall () ou FlushDB ()).

Méthode de Navicat pour afficher le mot de passe de la base de données PostgreSQL

Apr 08, 2025 pm 09:57 PM

Méthode de Navicat pour afficher le mot de passe de la base de données PostgreSQL

Apr 08, 2025 pm 09:57 PM

Il est impossible d'afficher les mots de passe postgresql directement à partir de Navicat, car Navicat stocke les mots de passe cryptés pour des raisons de sécurité. Pour confirmer le mot de passe, essayez de vous connecter à la base de données; Pour modifier le mot de passe, veuillez utiliser l'interface graphique de PSQL ou NAVICAT; À d'autres fins, vous devez configurer les paramètres de connexion dans le code pour éviter les mots de passe codés en dur. Pour améliorer la sécurité, il est recommandé d'utiliser des mots de passe solides, des modifications périodiques et d'activer l'authentification multi-facteurs.