Revue : Analyse du piratage MOBOX

Contexte

Le 14 mars 2024, selon une alerte précoce du système de surveillance de sécurité SlowMist MistEye, le protocole de prêt décentralisé MOBOX sur la chaîne Optimism a été attaqué, entraînant une perte d'environ 750 000 $ US. L'équipe de sécurité de SlowMist a analysé l'incident de l'attaque et a partagé les résultats comme suit :

Attaquant address:

0x4e2c6096985e0b2825d06c16f1c8cdc559c1d6f80x96f004c81d2c7b907f92c45922d38ab870a53945

Attacked contract address:

0xae7b6514af26bcb2332fea53 b8dd57bc13a7838e

Attacking transaction:

0x4ec3061724ca9 f0b8d400866dd83b92647ad8c943a1c0ae9ae6c9bd1ef789417

Attack the core

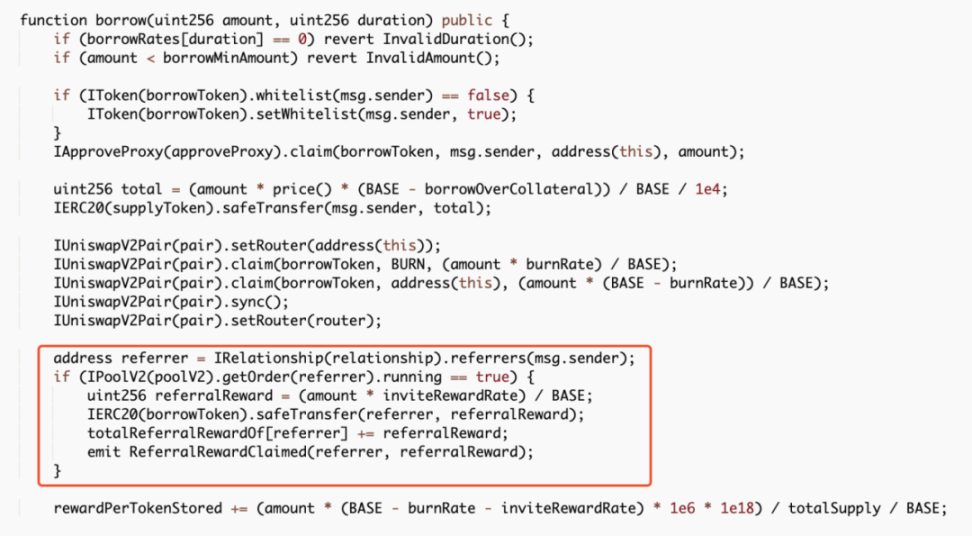

Cette attaque comporte deux points principaux. Le premier est que l'attaquant exploite la vulnérabilité de la fonction Bore() dans le contrat. Chaque fois que cette fonction est appelée, la distribution de la récompense à l'adresse du recommandateur sera déclenchée. Étant donné que le calcul de la récompense est basé sur le nombre de jetons transférés, l'attaquant peut augmenter le montant du prochain emprunt en transférant à nouveau la récompense au référent vers le contrat attaqué. La seconde est que chaque fois que la fonction Bore() est appelée, une partie des jetons MO du pool sera brûlée, de sorte que le prix des jetons MO augmente continuellement. En fin de compte, l'attaquant peut réaliser des bénéfices en empruntant et en continu. superposer les récompenses.

Analyse des transactions

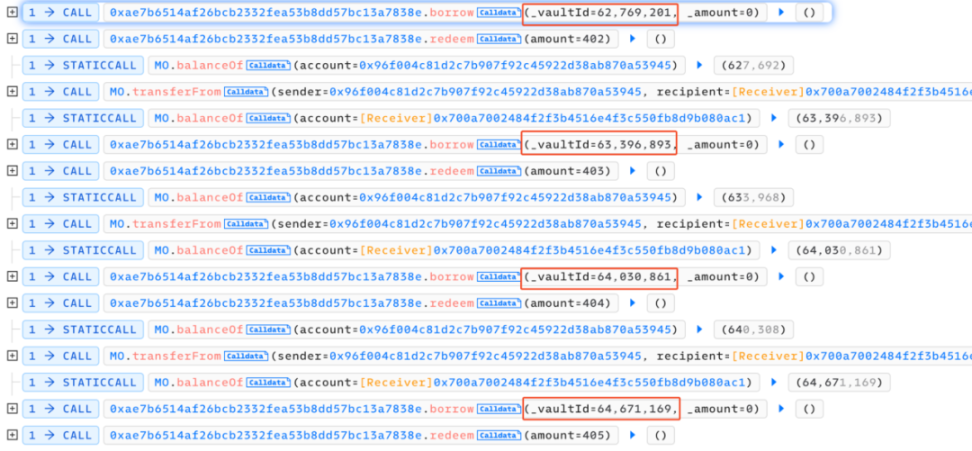

Nous pouvons constater que l'ensemble du processus d'attaque passe principalement par la boucle appelant la fonction Bore() avec des failles, puis appelant immédiatement Redemption() pour le rachat, puis attribuant les jetons au recommandataire. Revenir au contrat d'attaque.

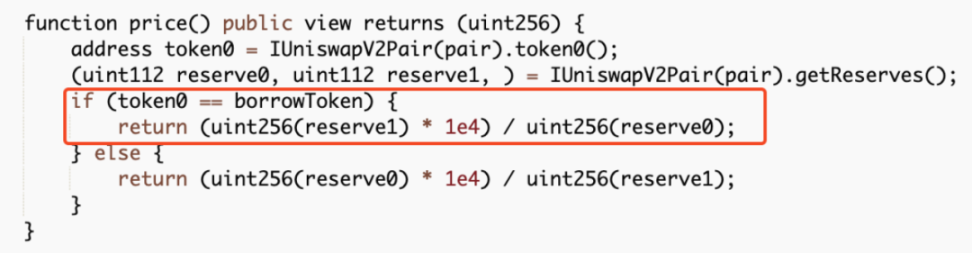

En suivant la fonction Bore() pour analyse, nous pouvons constater qu'à chaque fois que cette fonction est appelée, une partie des jetons MO du pool sera brûlée.

Cependant, le montant de l'USDT prêté est calculé en fonction du prix des jetons MO dans le pool. Étant donné que le prix des jetons MO continue d'augmenter en raison de la gravure, l'attaquant peut éventuellement emprunter une petite quantité de jetons MO. un certain nombre de jetons USDT ont été émis.

De plus, chaque emprunt donnera à une adresse de référence une récompense en dividendes, et la fonction est calculée en fonction du nombre de jetons MO transmis.

Cependant, puisque l'adresse du référent est également contrôlée par l'attaquant (0x96f004c81d2c7b907f92c45922d38ab870a53945), l'attaquant peut retransférer cette partie de la récompense après avoir terminé l'opération de prêt, superposant ainsi le montant du prochain prêt et le dividende. récompense .

Après l'opération de cycle ci-dessus, l'attaquant a augmenté le prix des jetons MO et a finalement pu utiliser une très petite quantité de jetons MO pour prêter une grande quantité d'USDT dans le contrat, et déséquilibrer directement l'échange. USDT hors du pool et repartez avec un profit.

Résumé

Le cœur de cette attaque est que l'attaquant utilise la fonction emprunter() pour brûler certains jetons du pool, emprunter continuellement des actifs, augmenter le prix des jetons dans le pool, et obtenir des recommandations. Les gens récompensent les gens, puis transfèrent les jetons et les empruntent à nouveau, ajoutant ainsi continuellement des récompenses et manipulant les prix. L'équipe de sécurité de SlowMist recommande aux parties au projet d'ajouter des délais de blocage à des fonctions similaires et de prendre en compte plusieurs facteurs lors de la conception du modèle de prix des prêts afin d'éviter que des incidents similaires ne se reproduisent.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

À quoi sert Ouli? Qu'est-ce que Ouyi

Apr 01, 2025 pm 03:18 PM

À quoi sert Ouli? Qu'est-ce que Ouyi

Apr 01, 2025 pm 03:18 PM

OKX est une plate-forme mondiale de trading d'actifs numériques. Ses principales fonctions incluent: 1. Achat et vente d'actifs numériques (trading au comptant), 2. Trading entre les actifs numériques, 3. Fournir des conditions et des données du marché, 4. Fournir des produits de trading diversifiés (tels que les dérivés), 5. Fournir des services à valeur ajoutée des actifs, 6. Management des actifs pratique.

Comment faire fonctionner le trading simulé sur les bourses? Tutoriel détaillé sur le trading simulé sur l'échange OUYI

Mar 05, 2025 am 11:12 AM

Comment faire fonctionner le trading simulé sur les bourses? Tutoriel détaillé sur le trading simulé sur l'échange OUYI

Mar 05, 2025 am 11:12 AM

Le novice doit généralement avoir une base de connaissances commerciale avant d'entrer sur le marché des crypto-monnaies, en particulier lors de la négociation de contrats, et plus encore. Afin de faire démarrer plus rapidement Novice Novice, des échanges tels que OUYI et Binance ont également mis en œuvre des échanges simulés pour aider les investisseurs à entrer sur le marché, à apprendre les connaissances commerciales et à augmenter leur expérience. Mais il y a encore beaucoup de gens qui ne savent même pas comment opérer le trading simulé sur les bourses? Cette opération est relativement simple. L'éditeur vous dira en détail ci-dessous. Comment faire fonctionner le trading simulé sur les bourses? L'opération de trading de simulation sur la bourse est relativement simple.

Comment s'inscrire et télécharger la dernière application sur le site officiel de Bitget

Mar 05, 2025 am 07:54 AM

Comment s'inscrire et télécharger la dernière application sur le site officiel de Bitget

Mar 05, 2025 am 07:54 AM

Ce guide fournit des étapes de téléchargement et d'installation détaillées pour l'application officielle Bitget Exchange, adaptée aux systèmes Android et iOS. Le guide intègre les informations de plusieurs sources faisant autorité, y compris le site officiel, l'App Store et Google Play, et met l'accent sur les considérations pendant le téléchargement et la gestion des comptes. Les utilisateurs peuvent télécharger l'application à partir des chaînes officielles, y compris l'App Store, le téléchargement officiel du site Web APK et le saut de site Web officiel, ainsi que des paramètres d'enregistrement, de vérification d'identité et de sécurité. De plus, le guide couvre les questions et considérations fréquemment posées, telles que

Ethereum sera-t-il seul après la mise à niveau

Mar 18, 2025 pm 04:00 PM

Ethereum sera-t-il seul après la mise à niveau

Mar 18, 2025 pm 04:00 PM

Ethereum a récemment terminé une série de mises à niveau importantes visant à améliorer l'évolutivité, la sécurité et la durabilité, ce qui a déclenché des discussions sur son orientation future. La mise à niveau apporte des opportunités telles que l'amélioration de l'évolutivité, l'amélioration de l'efficacité énergétique, l'amélioration de la sécurité et la prospérité des écosystèmes, mais il fait également face à des défis tels que les risques centralisés, la complexité d'escalade, la concurrence intensifiée et les fluctuations du marché. Les échanges grand public répondent activement à l'escalade et fournissent des avertissements de soutien et de risque. L'avenir d'Ethereum dépend de savoir s'il peut résoudre efficacement ces défis, continuer à innover et à attirer les développeurs et les utilisateurs. Bien que confronté à une pression concurrentielle, sa solide fondation technique et sa communauté active l'espoir encore à maintenir sa position principale.

Comment rouler des positions en monnaie numérique? Quelles sont les plates-formes de roulement de monnaie numérique?

Mar 31, 2025 pm 07:36 PM

Comment rouler des positions en monnaie numérique? Quelles sont les plates-formes de roulement de monnaie numérique?

Mar 31, 2025 pm 07:36 PM

Les positions de roulement de la monnaie numérique sont une stratégie d'investissement qui utilise les prêts pour amplifier l'effet de levier de négociation pour augmenter les rendements. Cet article explique le processus de roulement de la monnaie numérique en détail, y compris des étapes clés telles que la sélection des plates-formes de trading qui prennent en charge le roulement (comme Binance, Okex, Gate.io, Huobi, Bybit, etc.), ouvrant un compte de levier, en définissant un effet de levier multiple, en empruntant les fonds pour le trading et en temps réel sur le marché du marché et en ajustant les positions ou en ajoutant la marge pour éviter l'alcool. Cependant, le trading en position de roulement est extrêmement risqué et les investisseurs doivent opérer avec prudence et formuler des stratégies complètes de gestion des risques. Pour en savoir plus sur les conseils de roulement de monnaie numérique, veuillez continuer à lire.

Quelle est la façon la plus stable de gagner de l'argent dans le cercle des devises? Pouvez-vous gagner de l'argent dans le cercle des devises?

Mar 05, 2025 pm 02:39 PM

Quelle est la façon la plus stable de gagner de l'argent dans le cercle des devises? Pouvez-vous gagner de l'argent dans le cercle des devises?

Mar 05, 2025 pm 02:39 PM

L'objectif d'entrer dans le cercle de la monnaie est de gagner de l'argent. Le prix des crypto-monnaies est affecté par l'offre et la demande du marché, le sentiment, les politiques économiques et autres facteurs, et la supervision du marché n'est pas parfaite, donc les investisseurs ont des risques plus importants dans l'investissement. Mais investir veut toujours comprendre quelle est la façon la plus stable de gagner de l'argent dans le cercle des devises? À ce jour, les principaux sont des investissements fixes, des pièces grand public, etc. L'éditeur vous dira en détail ci-dessous. Quelle est la façon la plus stable de gagner de l'argent dans le cercle des devises? Le moyen le plus stable de gagner de l'argent dans le cercle des devises est d'investir dans des investissements fixes, d'investir dans des pièces grand public, de participer à une gestion financière de monnaie stable, de trouver des opportunités d'arbitrage à faible risque, etc. Dans le cercle des devises, le profit le plus stable est

Comment acheter Bitcoin sur Alipay? Tutoriel complet Alipay Buy BTC

Mar 05, 2025 pm 06:03 PM

Comment acheter Bitcoin sur Alipay? Tutoriel complet Alipay Buy BTC

Mar 05, 2025 pm 06:03 PM

Alipay et Bitcoin Transactions: Un guide d'achat sûr et pratique Alipay est un outil de paiement largement utilisé en Chine. Cet article vous guidera sur la façon d'utiliser Alipay pour acheter Bitcoin en toute sécurité et, et expliquer les risques auxquels il faut faire attention. La façon la plus courante d'acheter indirectement le bitcoin à travers les échanges de crypto-monnaie est de négocier par des échanges de crypto-monnaie qui soutiennent Alipay. Cette méthode vous oblige généralement à acheter USDT (stablecoin) d'abord, puis à échanger USDT contre Bitcoin. Ce qui suit est un exemple de OUYI OKX Exchange, expliquez les étapes de l'opération en détail: enregistrez le compte officiel OUYI OKX: visitez OUYI OKX (cliquez pour vous inscrire), enregistrez un compte à l'aide de l'adresse e-mail et complétez

Quels échanges publient des nouvelles pi

Mar 28, 2025 pm 03:33 PM

Quels échanges publient des nouvelles pi

Mar 28, 2025 pm 03:33 PM

PI Network n'a pas encore officiellement lancé le commerce sur les bourses grand public. En 2024, PI est toujours au stade de la fermeture du réseau principal, et seuls certains échanges de petite et moyenne taille fournissent des transactions IOU. Le fonctionnaire n'autorise aucune transaction. Il est recommandé d'exploiter les canaux officiels et d'attendre que le réseau principal s'ouvre et échange sur des échanges conformes.