需要考虑的数据库相关安全政策_MySQL

在能够真正影响每个行业的所有的政府和行业规则中,总有一天会出现这么一条,要你真正地应用一些信息安全政策。你也许已经对密码和数据备份有了一些基本政策。但是还有更多内容。所以,如果你的企业现在才刚刚把它的安全政策放在一起,或者你已经意识到了是时候需要更新一些东西了,那么这里有几个你需要了解的数据库安全相关的问题。

从技术上来说,为了准确判断需要哪个安全政策,你需要执行信息风险评估。然而,我理解,现实情况经常会导致其它内容。就是说,我可以考虑得很少,如果有的话,但是几乎很少有不再要求我思考如下数据库相关安全政策的环境出现:

?可接受的利用率――什么可以/不可以在数据库服务器上完成,例如网络浏览和安装/卸载中间件,以及个人防火墙保护,还有MSDE, SQL Server Express 2005,以及其它非服务器系统上的数据库软件的安装。

?认证控制――对于数据库,以及有关应用程序和操作系统来说,包括密码的要求,多种成分的使用等。

?业务合作――应对外部承包人、审计人员、寄存提供者商等,包括合同规定和应用的服务级别的协商。

?业务连续性――灾难恢复和/或业务连续性计划要求可以帮助你的数据库保持运转状态,可以访问。

?变更管理――记录谁、为什么、在什么时候,如何,以及所有相关的拆除过程。

?数据备份――什么,什么时候,以及使用的方法。

?数据保持和破坏――什么,为什么,使用的方法和时间线。

?加密――不仅覆盖了静止的数据,例如加密特定的行,还覆盖了传输的数据,例如数据库服务器和网络应用程序之间的TLS。数据备份也是覆盖的一部分。

?信息分类――为信息贴上公共、内部、机密等标签。

?物理安全――构建,数据中心和服务器的安全。

?财产的删除――服务器,驱动,磁带,和其它财产。

?安全测试和审计――什么,如何,什么时候,以及谁执行的测试,用的什么工具。

?职责的分隔――用户,数据库管理员,安全审计员,以及其它与数据库管理有关的人的角色/职责。

?系统维护――打补丁,系统清理/清楚和中间件的更新。

?系统监控和意外事件的响应――谁,为什么,什么时候,以及如何进行实时监控和记录审计日志,还有为了维护正式的意外响应计划所需要的特殊需求。

?用户授权――添加/删除用户,授予谁,为什么,什么时候,多长时间的管理权限。

我认为这里有几个关键点需要与数据库中心的安全政策相关。首先,如果管理层没有明确表示他们的支持(例如,他们将会接受并强制政策的执行),你兴许也只能一起放弃这个计划。所以首先要把他们也拉上船。其次,尽可能地把你的政策提到最高级别上,这样你就可以最大化覆盖的部门和系统。最大化规则的数量,你可以真正地实施它。换句话说,如果你可以帮助它,不在你的数据库中发生以上所有的政策,并且在无线网络、存储系统等等中拥有另一套规则。同样,至少也要理解你的企业对解决PCI, GLBA, HIPAA, SOX等问题上的规则上的调整需求。这一点在你有一个依从性或者IT管理委员会来审视和现实安全政策的时候,可以带来最好的帮助。如果你能帮助它的话,你不会想要你自己管理一套政策。

最后,确保你尽可能地以一种可以直接带来最大理解和管理的方式记录你的政策。以下政策中的组成部分对于保证政策的简单性和长期的可管理性是至关重要的。

?简介――对题目的简单概括,例如加密

?目的――简单列出最高的目标和方针的策略。

?范围――说明覆盖了哪些雇员、部门和数据库系统。

?角色和职责――列出与谁有关,以及要他们支持政策的话,需要他们做什么。

?政策的陈述――你的真正的政策的陈述。你应该对每个主题有一篇陈述。换句话说,为前面列出的你选择使用的每个政策创建一个单独的模版。

?例外情况――强调没有包括在政策里面的人,部门,数据库等。

?过程――政策如何实现和在你的环境内强制执行的详细步骤。你可能会想要参考这个信息,并且把它放在不同的文件中。

?遵循――列出如何衡量是否遵循了这个政策的过程,包括所有涉及的衡量标准。

?制裁――列出当违反了政策时候会发生的事情。这可能包括了第一次违反的时候发生什么事情,第二次违反的时候发生什么事情,以及第三次违反的时候发生什么事情。

?回顾和评估――说明什么时候政策必须检查其准确性、实用性,以及遵循的目的(例如,. SOX, HIPAA, GLBA, PCI等)。

?参考――指出调整代码部分河信息安全标准(ISO/IEC 17799, ITIL, COBIT等)

?相关文档――指出其它政修订――记录针对这个政策文档进行的修改。

?修订――记录针对这个政策文档进行的修改。

?注意事项――最重要的注意事项,贴士等。它可以帮助以后的政策管理和加强。

如果你以正确的方式做完了以上所有内容来构建你的政策,它会在很长一段时间内节省你大量的时间和烦恼,让你的审计员很高兴。良好的回报值得你的努力。

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Sujets chauds

Quelle est l'efficacité de la réception d'appels téléphoniques en mode avion ?

Feb 20, 2024 am 10:07 AM

Quelle est l'efficacité de la réception d'appels téléphoniques en mode avion ?

Feb 20, 2024 am 10:07 AM

Que se passe-t-il lorsque quelqu'un appelle en mode avion ? Les téléphones portables sont devenus l'un des outils indispensables dans la vie des gens. Il s'agit non seulement d'un outil de communication, mais aussi d'un ensemble de fonctions de divertissement, d'apprentissage, de travail et autres. Avec la mise à niveau et l’amélioration continues des fonctions des téléphones mobiles, les gens deviennent de plus en plus dépendants des téléphones mobiles. Avec l’avènement du mode avion, les gens peuvent utiliser leur téléphone plus facilement pendant les vols. Cependant, certains s'inquiètent de l'impact que les appels d'autres personnes en mode avion auront sur le téléphone mobile ou sur l'utilisateur ? Cet article analysera et discutera sous plusieurs aspects. d'abord

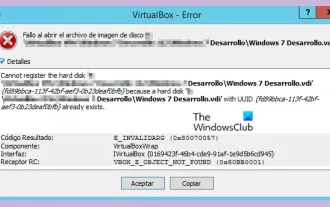

VBOX_E_OBJECT_NOT_FOUND(0x80bb0001)Erreur VirtualBox

Mar 24, 2024 am 09:51 AM

VBOX_E_OBJECT_NOT_FOUND(0x80bb0001)Erreur VirtualBox

Mar 24, 2024 am 09:51 AM

Lorsque vous essayez d'ouvrir une image disque dans VirtualBox, vous pouvez rencontrer une erreur indiquant que le disque dur ne peut pas être enregistré. Cela se produit généralement lorsque le fichier image disque de la VM que vous essayez d'ouvrir a le même UUID qu'un autre fichier image disque virtuel. Dans ce cas, VirtualBox affiche le code d'erreur VBOX_E_OBJECT_NOT_FOUND(0x80bb0001). Si vous rencontrez cette erreur, ne vous inquiétez pas, vous pouvez essayer quelques solutions. Tout d'abord, vous pouvez essayer d'utiliser les outils de ligne de commande de VirtualBox pour modifier l'UUID du fichier image disque, ce qui évitera les conflits. Vous pouvez exécuter la commande `VBoxManageinternal

Vulnérabilités d'inclusion de fichiers dans Java et leur impact

Aug 08, 2023 am 10:30 AM

Vulnérabilités d'inclusion de fichiers dans Java et leur impact

Aug 08, 2023 am 10:30 AM

Java est un langage de programmation couramment utilisé pour développer diverses applications. Cependant, tout comme les autres langages de programmation, Java présente des vulnérabilités et des risques en matière de sécurité. L'une des vulnérabilités courantes est la vulnérabilité d'inclusion de fichiers (FileInclusionVulnerability). Cet article explorera le principe, l'impact et comment éviter cette vulnérabilité. Les vulnérabilités d'inclusion de fichiers font référence à l'introduction dynamique ou à l'inclusion d'autres fichiers dans le programme, mais les fichiers introduits ne sont pas entièrement vérifiés et protégés, donc

L'impact de la rareté des données sur la formation des modèles

Oct 08, 2023 pm 06:17 PM

L'impact de la rareté des données sur la formation des modèles

Oct 08, 2023 pm 06:17 PM

L'impact de la rareté des données sur la formation des modèles nécessite des exemples de code spécifiques. Dans les domaines de l'apprentissage automatique et de l'intelligence artificielle, les données sont l'un des éléments essentiels de la formation des modèles. Cependant, un problème auquel nous sommes souvent confrontés dans la réalité est la rareté des données. La rareté des données fait référence à la quantité insuffisante de données d'entraînement ou au manque de données annotées. Dans ce cas, cela aura un certain impact sur l'entraînement du modèle. Le problème de la rareté des données se reflète principalement dans les aspects suivants : Surajustement : lorsque la quantité de données d'entraînement est insuffisante, le modèle est sujet au surajustement. Le surajustement fait référence au modèle qui s'adapte de manière excessive aux données d'entraînement.

Quels problèmes les secteurs défectueux du disque dur provoqueront-ils ?

Feb 18, 2024 am 10:07 AM

Quels problèmes les secteurs défectueux du disque dur provoqueront-ils ?

Feb 18, 2024 am 10:07 AM

Les secteurs défectueux sur un disque dur font référence à une panne physique du disque dur, c'est-à-dire que l'unité de stockage sur le disque dur ne peut pas lire ou écrire des données normalement. L'impact des secteurs défectueux sur le disque dur est très important et peut entraîner une perte de données, une panne du système et une réduction des performances du disque dur. Cet article présentera en détail l'impact des secteurs défectueux du disque dur et les solutions associées. Premièrement, des secteurs défectueux sur le disque dur peuvent entraîner une perte de données. Lorsqu'un secteur d'un disque dur contient des secteurs défectueux, les données de ce secteur ne peuvent pas être lues, ce qui entraîne une corruption ou une inaccessibilité des fichiers. Cette situation est particulièrement grave si des fichiers importants sont stockés dans le secteur où se trouvent les secteurs défectueux.

Comment désactiver la fonction commentaire sur TikTok ? Que se passe-t-il après avoir désactivé la fonction de commentaire sur TikTok ?

Mar 23, 2024 pm 06:20 PM

Comment désactiver la fonction commentaire sur TikTok ? Que se passe-t-il après avoir désactivé la fonction de commentaire sur TikTok ?

Mar 23, 2024 pm 06:20 PM

Sur la plateforme Douyin, les utilisateurs peuvent non seulement partager leurs moments de vie, mais aussi interagir avec d'autres utilisateurs. Parfois, la fonction de commentaire peut provoquer des expériences désagréables, telles que de la violence en ligne, des commentaires malveillants, etc. Alors, comment désactiver la fonction commentaire de TikTok ? 1. Comment désactiver la fonction de commentaire de Douyin ? 1. Connectez-vous à l'application Douyin et accédez à votre page d'accueil personnelle. 2. Cliquez sur « I » dans le coin inférieur droit pour accéder au menu des paramètres. 3. Dans le menu des paramètres, recherchez « Paramètres de confidentialité ». 4. Cliquez sur « Paramètres de confidentialité » pour accéder à l'interface des paramètres de confidentialité. 5. Dans l'interface des paramètres de confidentialité, recherchez « Paramètres des commentaires ». 6. Cliquez sur « Paramètres des commentaires » pour accéder à l'interface de configuration des commentaires. 7. Dans l'interface des paramètres des commentaires, recherchez l'option « Fermer les commentaires ». 8. Cliquez sur l'option « Fermer les commentaires » pour confirmer les commentaires de clôture.

Quel impact spécifique les cartes Mine ont-elles sur le jeu ?

Jan 03, 2024 am 09:05 AM

Quel impact spécifique les cartes Mine ont-elles sur le jeu ?

Jan 03, 2024 am 09:05 AM

Certains utilisateurs peuvent envisager d'acheter des cartes de minage pour des raisons de bon marché. Ces cartes sont après tout des cartes graphiques de premier ordre, mais certains joueurs s'inquiètent de l'impact des cartes de minage sur les jeux. Jetons un coup d'œil à l'introduction détaillée ci-dessous. Quels sont les effets de l'utilisation d'une carte minière pour jouer à des jeux : 1. La stabilité des jeux avec une carte minière ne peut pas être garantie, car la durée de vie de la carte minière est très courte et elle risque de devenir inutile après avoir simplement joué. 2. La carte minière est essentiellement une version castrée de la version originale. En raison de l'usure à long terme, les performances dans tous les aspects peuvent être faibles. 3. De cette manière, les utilisateurs risquent de ne pas pouvoir afficher tous les effets du jeu lorsqu'ils jouent. 4. De plus, les composants électroniques de la carte graphique vieilliront d'avance, sans compter que jouer à des jeux consomme également la carte graphique, elle est donc davantage vidée, donc l'impact sur le jeu est grand. 5. En général, utilisez des cartes minières pour jouer à des jeux

Ant Manor, 18 janvier : Les gens utilisent souvent « briser le pot » pour décrire des choses qui ne se font pas. Devinez de quelle industrie cela provient ?

Feb 23, 2024 pm 04:13 PM

Ant Manor, 18 janvier : Les gens utilisent souvent « briser le pot » pour décrire des choses qui ne se font pas. Devinez de quelle industrie cela provient ?

Feb 23, 2024 pm 04:13 PM

Question d'Ant Manor du 18 janvier : les gens utilisent souvent « briser le pot » pour décrire des choses qui ne se font pas. Devinez de quelle industrie cela provient ? De nombreux amis ne savent pas quelle industrie est née de l'utilisation courante de « briser le pot » pour décrire les choses qui ne se font pas. L'éditeur vous apportera donc ci-dessous la réponse à la question quotidienne d'Ant Manor du 18 janvier. Si vous êtes intéressé. , venez le découvrir. Résumé des réponses d'Ant Manor aujourd'hui Ant Manor 18 janvier : Les gens utilisent souvent « briser le pot » pour décrire des choses qui ne sont pas faites. Devinez de quel problème de l'industrie cela provient : Les gens utilisent souvent « briser le pot » pour décrire des choses qui ne sont pas faites. . Devinez l’origine de quelle industrie ? Réponse : Opéra Analyse de la réponse : 1. À la fin de la dynastie Qing et au début de la République de Chine, l'opéra de Pékin, dans le nord, se produisait autrefois sur la même scène que le Shanxi Bangzi et le Zhili Bangzi (aujourd'hui Hebei Bangzi), mais le répertoire et les performances sont restées les mêmes.