Tutoriel matériel

Tutoriel matériel

Actualités matérielles

Actualités matérielles

La recherche montre que les processeurs AMD sont également affectés par l'attaque de mémoire Rowhammer, et les responsables proposent des mesures d'atténuation.

La recherche montre que les processeurs AMD sont également affectés par l'attaque de mémoire Rowhammer, et les responsables proposent des mesures d'atténuation.

La recherche montre que les processeurs AMD sont également affectés par l'attaque de mémoire Rowhammer, et les responsables proposent des mesures d'atténuation.

Ce site Web a rapporté le 27 mars que, selon les dernières recherches menées par des chercheurs de l'École polytechnique fédérale de Zurich, Les processeurs d'architecture Zen2 à Zen4 d'AMD seront également affectés par l'attaque de mémoire Rowhammer. Les responsables d'AMD ont fourni des réponses et des mesures d'atténuation à cet égard.

Note de ce site : L'attaque Rowhammer tire parti des caractéristiques physiques de la mémoire DRAM moderne. En lisant et en écrivant de manière répétée la mémoire, elle modifie l'état de charge des cellules de mémoire adjacentes et réalise un retournement de bits. Un attaquant peut accéder à des données sensibles ou élever ses privilèges en induisant des retournements de bits à des emplacements spécifiques.

Les attaques Rowhammer étaient auparavant courantes sur les processeurs Intel et les processeurs à architecture Arm. Du côté d'AMD, ce type d'attaque est difficile à mettre en œuvre en raison des différences de conception du système mémoire.

Cependant, cette fois, les chercheurs ont réussi à créer une variante d'attaque Rowhammer appelée ZenHammer pour les processeurs AMD en procédant à l'ingénierie inverse des fonctions complexes d'adressage de la mémoire d'AMD.

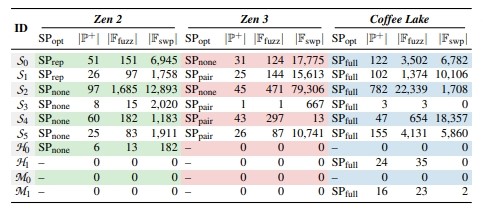

Les chercheurs ont effectué des tests sur le processeur Ryzen 5 3600X avec architecture Zen2 et l'APU Ryzen 5 5600G avec architecture Zen3. Les résultats ont montré que sur ces deux systèmes utilisant la mémoire DRAM DDR4, 7 tentatives sur dix et 6 fois avec succès .

De plus, les chercheurs ont également effectué des tests sur la plateforme d'architecture AMD Zen4 utilisant de la mémoire DDR5. En dix tentatives, ils n'ont réussi que sur un système basé sur le processeur Ryzen 7 7700X.

Cela montre que la nouvelle plate-forme est moins sensible à ZenHammer en raison de la prise en charge de la mémoire pour l'ECC sur puce, des taux de rafraîchissement de la mémoire élevés et de l'atténuation améliorée des attaques Rowhammer.

Concernant ces dernières recherches, AMD a publié une annonce recommandant aux utilisateurs de contacter les fabricants de matériel pour déterminer s'ils sont sensibles aux attaques ZenHammer, et a donné les suggestions d'atténuation suivantes :

Utilisez une mémoire DRAM prenant en charge ECC

Utilisez plus de 1x mémoire taux de rafraîchissement

Désactiver l'rafale de mémoire/rafraîchissement différé

Pour les plates-formes EPYC utilisant de la mémoire DDR4, utilisez un contrôleur de mémoire prenant en charge le nombre maximal d'activations (MAC) ;

Pour les plates-formes EPYC utilisant la plate-forme de mémoire DDR5, utilisez un contrôleur de mémoire prenant en charge la gestion du rafraîchissement ; .

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

Échangez les visages dans n'importe quelle vidéo sans effort grâce à notre outil d'échange de visage AI entièrement gratuit !

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Sujets chauds

1393

1393

52

52

1205

1205

24

24

Comment l'adresse IP de Douyin est-elle affichée ? L'adresse IP indique-t-elle la localisation en temps réel ?

May 02, 2024 pm 01:34 PM

Comment l'adresse IP de Douyin est-elle affichée ? L'adresse IP indique-t-elle la localisation en temps réel ?

May 02, 2024 pm 01:34 PM

Les utilisateurs peuvent non seulement regarder une variété de courtes vidéos intéressantes sur Douyin, mais également publier leurs propres œuvres et interagir avec des internautes à travers le pays et même dans le monde. Ce faisant, la fonction d’affichage de l’adresse IP de Douyin a attiré une large attention. 1. Comment l'adresse IP de Douyin est-elle affichée ? La fonction d'affichage de l'adresse IP de Douyin est principalement mise en œuvre via les services de localisation géographique. Lorsqu'un utilisateur publie ou regarde une vidéo sur Douyin, Douyin obtient automatiquement les informations de localisation géographique de l'utilisateur. Ce processus est principalement divisé en les étapes suivantes : premièrement, l'utilisateur active l'application Douyin et permet à l'application d'accéder à ses informations de localisation géographique ; deuxièmement, Douyin utilise les services de localisation pour obtenir les informations de localisation géographique de l'utilisateur ; enfin, Douyin transfère les informations de localisation géographique de l'utilisateur ; informations de localisation Les informations de localisation géographique sont associées à leurs données vidéo publiées ou visionnées et seront

Quelle est la valeur et l'utilisation des pièces ICP ?

May 09, 2024 am 10:47 AM

Quelle est la valeur et l'utilisation des pièces ICP ?

May 09, 2024 am 10:47 AM

En tant que jeton natif du protocole Internet Computer (IC), ICP Coin fournit un ensemble unique de valeurs et d'utilisations, notamment le stockage de valeur, la gouvernance du réseau, le stockage de données et le calcul, ainsi que l'incitation aux opérations des nœuds. ICP Coin est considéré comme une crypto-monnaie prometteuse, dont la crédibilité et la valeur augmentent avec l'adoption du protocole IC. De plus, les pièces ICP jouent un rôle important dans la gouvernance du protocole IC. Les détenteurs de pièces peuvent participer au vote et à la soumission de propositions, affectant le développement du protocole.

Outil de production de masse de disques U Kingston - une solution de copie de données en masse efficace et pratique

May 01, 2024 pm 06:40 PM

Outil de production de masse de disques U Kingston - une solution de copie de données en masse efficace et pratique

May 01, 2024 pm 06:40 PM

Introduction : Pour les entreprises et les particuliers qui ont besoin de copier des données en grande quantité, des outils de production de masse de disques U efficaces et pratiques sont indispensables. L'outil de production de masse de disques U lancé par Kingston est devenu le premier choix pour la copie de gros volumes de données en raison de ses excellentes performances et de son fonctionnement simple et facile à utiliser. Cet article présentera en détail les caractéristiques, l'utilisation et les cas d'application pratiques de l'outil de production de masse de disques flash USB de Kingston pour aider les lecteurs à mieux comprendre et utiliser cette solution de copie de données de masse efficace et pratique. Matériaux d'outils : Version du système : Windows1020H2 Modèle de marque : Kingston DataTraveler100G3 Version du logiciel du disque U : Outil de production de masse de disque Kingston U v1.2.0 1. Caractéristiques de l'outil de production de masse de disque Kingston U 1. Prend en charge plusieurs modèles de disque U : Volume de disque Kingston U

Des sources indiquent que le processeur AMD Krackan Point fait partie de la série Ryzen AI 300 et sera lancé l'année prochaine.

Jul 11, 2024 pm 01:36 PM

Des sources indiquent que le processeur AMD Krackan Point fait partie de la série Ryzen AI 300 et sera lancé l'année prochaine.

Jul 11, 2024 pm 01:36 PM

Selon les informations de ce site du 3 juillet, le blogueur Jinzhu Upgrade Package a récemment déclaré dans une réponse sous la mise à jour Weibo que le processeur AMD KrackanPoint fait partie de la gamme de produits Ryzen AI300 et sera lancé l'année prochaine. AMD a lancé le processeur RyzenAI300 au Salon international de l'informatique de Taipei 2024. Les deux produits actuellement lancés sont basés sur la série StrixPoint. Les spécifications de base sont les suivantes : AMD RyzenAI9HX370 : processeur à 12 cœurs (4 × Zen5 + 8 × Zen5c), 16CU. Architecture RDNA3.5 à grande échelle Écran de base Radeon890M ; AMD RyzenAI9365 : processeur à 10 cœurs (4 × Zen5 + 6 × Zen5c), échelle 12CU

La différence entre la base de données Oracle et MySQL

May 10, 2024 am 01:54 AM

La différence entre la base de données Oracle et MySQL

May 10, 2024 am 01:54 AM

La base de données Oracle et MySQL sont toutes deux des bases de données basées sur le modèle relationnel, mais Oracle est supérieur en termes de compatibilité, d'évolutivité, de types de données et de sécurité ; tandis que MySQL se concentre sur la vitesse et la flexibilité et est plus adapté aux ensembles de données de petite et moyenne taille. ① Oracle propose une large gamme de types de données, ② fournit des fonctionnalités de sécurité avancées, ③ convient aux applications de niveau entreprise ; ① MySQL prend en charge les types de données NoSQL, ② a moins de mesures de sécurité et ③ convient aux applications de petite et moyenne taille.

Raison du retard de sortie des processeurs de bureau AMD Ryzen série 9000 révélée : erreur de sérigraphie du capot supérieur

Jul 29, 2024 pm 02:42 PM

Raison du retard de sortie des processeurs de bureau AMD Ryzen série 9000 révélée : erreur de sérigraphie du capot supérieur

Jul 29, 2024 pm 02:42 PM

Selon les informations de ce site du 29 juillet, basées sur l'actualité de la source de la plateforme X HXL (@9950pro) et de l'article du média étranger Tom'sHardware, l'erreur de sérigraphie du capot supérieur est l'une des raisons pour lesquelles AMD a retardé la sortie de Ryzen. Processeur de bureau 9000. Il n'est pas encore confirmé si le report de cette vente est également lié à d'autres problèmes. AMD avait précédemment déclaré dans son annonce qu'au cours du processus d'inspection finale, il avait été constaté que le premier lot d'unités de production envoyé aux partenaires de distribution ne répondait pas pleinement aux attentes de qualité d'AMD et que la fourniture au détail des processeurs de bureau Ryzen de la série 9000 serait brièvement retardée. Parmi eux, les processeurs Ryzen 79700X et Ryzen 59600X seront disponibles le 8 août, et les processeurs Ryzen 99950X et Ryzen 99900X seront disponibles le 15 août. XL

La différence entre get et post dans vue

May 09, 2024 pm 03:39 PM

La différence entre get et post dans vue

May 09, 2024 pm 03:39 PM

Dans Vue.js, la principale différence entre GET et POST est la suivante : GET est utilisé pour récupérer des données, tandis que POST est utilisé pour créer ou mettre à jour des données. Les données d'une requête GET sont contenues dans la chaîne de requête, tandis que les données d'une requête POST sont contenues dans le corps de la requête. Les requêtes GET sont moins sécurisées car les données sont visibles dans l'URL, tandis que les requêtes POST sont plus sécurisées.

AMD : le processeur de bureau Ryzen 9000 aura de meilleures performances en « fréquence effective »

Jun 14, 2024 pm 10:59 PM

AMD : le processeur de bureau Ryzen 9000 aura de meilleures performances en « fréquence effective »

Jun 14, 2024 pm 10:59 PM

Selon les informations de ce site du 13 juin, le média étranger Tom's Hardware a rapporté que David McAfee, directeur général de l'activité canal client d'AMD, avait récemment déclaré que le processeur de bureau Ryzen 9000 aurait une meilleure « fréquence effective » Performance. Par rapport aux processeurs de bureau Ryzen de la série 7000, la fréquence d'accélération des processeurs de bureau de la série Ryzen 9000 n'est que légèrement augmentée de 0,1 GHz pour les modèles à 6/8 cœurs, et la fréquence de base a complètement régressé. le TDP des modèles à 12 cœurs et moins La puissance a été réduite dans une certaine mesure : ▲La comparaison de deux générations de paramètres de processeur McAfee a expliqué ce changement Par rapport aux produits de la génération précédente, les processeurs de bureau Ryzen série 9000 se sont améliorés. termes de conception de dissipation thermique et d'efficacité de conductivité thermique du couvercle supérieur.