Périphériques technologiques

Périphériques technologiques

IA

IA

Un algorithme à faible coût améliore considérablement la robustesse de la classification visuelle ! Une équipe chinoise de l'Université de Sydney lance une nouvelle méthode EdgeNet

Un algorithme à faible coût améliore considérablement la robustesse de la classification visuelle ! Une équipe chinoise de l'Université de Sydney lance une nouvelle méthode EdgeNet

Un algorithme à faible coût améliore considérablement la robustesse de la classification visuelle ! Une équipe chinoise de l'Université de Sydney lance une nouvelle méthode EdgeNet

Présente une excellente précision dans les réseaux de neurones profonds (DNN). Cependant, ils montrent une vulnérabilité au bruit supplémentaire, c’est-à-dire aux attaques contradictoires. Des recherches antérieures ont émis l’hypothèse que cette vulnérabilité pourrait provenir d’une dépendance excessive des DNN de haute précision à l’égard de fonctionnalités insignifiantes et illimitées telles que la texture et l’arrière-plan. Cependant, de nouvelles recherches révèlent que cette vulnérabilité n’a rien à voir avec les caractéristiques spécifiques des DNN très précis qui font trop confiance à des facteurs non pertinents tels que leur poids et leur contexte.

Lors de la récente conférence académique AAAI 2024, des chercheurs de l'Université de Sydney ont révélé que « les informations de bord extraites des images peuvent fournir des caractéristiques très pertinentes et robustes liées à la forme et à l'arrière-plan ».

Lien papier : https://ojs.aaai.org/index.php/AAAI/article/view/28110

Ces fonctionnalités aident le réseau profond pré-entraîné à améliorer sa robustesse contradictoire. , sans affecter sa précision sur des images claires.

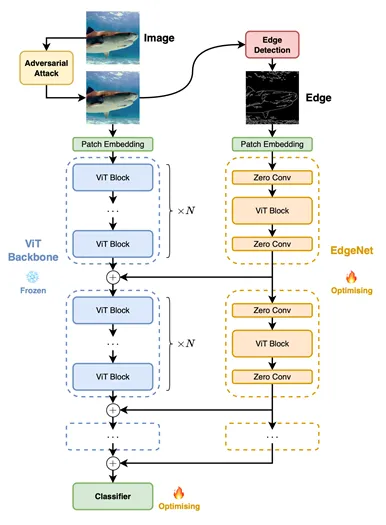

Les chercheurs proposent un EdgeNet léger et adaptable qui peut être intégré de manière transparente aux réseaux profonds pré-entraînés existants, y compris les Vision Transformers (ViTs), la dernière génération de modèles avancés pour la famille de classification visuelle.

EdgeNet est une technique d'extraction de bords qui traite les bords extraits d'images naturelles propres ou d'images contradictoires bruyantes, et peut être injectée dans la couche intermédiaire d'un réseau profond de base pré-entraîné et gelé. Ce réseau profond possède d'excellentes fonctionnalités de robustesse de base et peut extraire des fonctionnalités avec des informations sémantiques riches. En insérant EdgeNet dans un tel réseau, on peut profiter de son réseau profond backbone de haute qualité

Il convient de noter que cette approche entraîne des coûts supplémentaires minimes : en utilisant des algorithmes de détection de contours traditionnels tels que celui mentionné dans l'article The le coût d'acquisition de ces périphéries (détecteur de périphérie Canny) est minime par rapport au coût d'inférence pour les réseaux profonds, tandis que le coût de formation d'EdgeNet est comparable au coût de réglage fin du réseau fédérateur à l'aide de techniques telles que les adaptateurs ;

Architecture EdgeNet

Afin d'injecter des informations de bord dans les images dans le réseau fédérateur pré-entraîné, l'auteur introduit un réseau de branches secondaires appelé EdgeNet. Ce réseau collatéral léger et plug-and-play peut être intégré de manière transparente aux réseaux profonds pré-entraînés existants, y compris les modèles de pointe tels que les ViT.

S'appuyant sur les informations de bord extraites de l'image d'entrée, EdgeNet+ peut générer un ensemble de fonctionnalités robustes. Ce processus produit une fonctionnalité robuste qui peut être injectée de manière sélective dans le réseau profond de base pré-entraîné pour être gelée dans les couches intermédiaires du réseau profond.

En injectant ces fonctionnalités robustes, la capacité du réseau à se défendre contre les perturbations adverses peut être améliorée. Dans le même temps, étant donné que le réseau fédérateur est gelé et que l'injection de nouvelles fonctionnalités est sélective, la précision du réseau pré-entraîné dans l'identification d'images claires et non perturbées peut être maintenue.

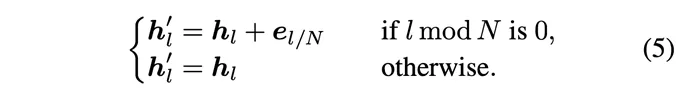

Comme le montre la figure, l'auteur insère de nouveaux blocs de construction EdgeNet  à un certain intervalle N en fonction des blocs de construction d'origine

à un certain intervalle N en fonction des blocs de construction d'origine  . La nouvelle sortie de la couche intermédiaire peut être représentée par la formule suivante :

. La nouvelle sortie de la couche intermédiaire peut être représentée par la formule suivante :

Blocs de construction EdgeNet

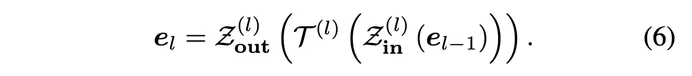

Pour réaliser une extraction sélective de fonctionnalités et une injection sélective de fonctionnalités, ces blocs de construction EdgeNet adoptent une structure "sandwich": chaque convolution zéro ( convolution nulle) est ajouté avant et après le bloc pour contrôler l’entrée et la sortie. Entre ces deux convolutions nulles se trouve un bloc ViT à initialisation aléatoire et la même architecture que le réseau fédérateur

Avec une entrée nulle,  agit comme un filtre pour extraire les informations pertinentes pour l'objectif d'optimisation ; avec une sortie nulle, il agit comme un filtre pour déterminer les informations à intégrer dans le backbone. De plus, avec une initialisation nulle, il est garanti que le flux d'informations au sein du backbone ne reste pas affecté. En conséquence, les réglages ultérieurs d’EdgeNet deviennent plus simples.

agit comme un filtre pour extraire les informations pertinentes pour l'objectif d'optimisation ; avec une sortie nulle, il agit comme un filtre pour déterminer les informations à intégrer dans le backbone. De plus, avec une initialisation nulle, il est garanti que le flux d'informations au sein du backbone ne reste pas affecté. En conséquence, les réglages ultérieurs d’EdgeNet deviennent plus simples.

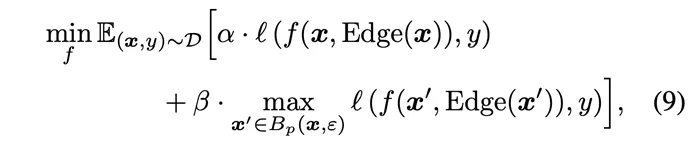

Objectif de formation

Pendant le processus de formation EdgeNet, le réseau fédérateur ViT pré-entraîné est gelé à l'exception du responsable de la classification et ne sera pas mis à jour. L'objectif d'optimisation se concentre uniquement sur le réseau EdgeNet introduit pour les fonctionnalités de périphérie et sur les têtes de classification au sein du réseau fédérateur. Ici, l'auteur adopte un objectif d'optimisation conjoint très simplifié pour assurer l'efficacité de l'entraînement :

Dans la Formule 9, α est le poids de la fonction de perte de précision, et β est le poids de la fonction de perte de robustesse. En ajustant la taille de α et β, l'équilibre des objectifs de formation EdgeNet peut être affiné pour atteindre l'objectif d'améliorer sa robustesse sans perdre de manière significative en précision.

Résultats expérimentaux

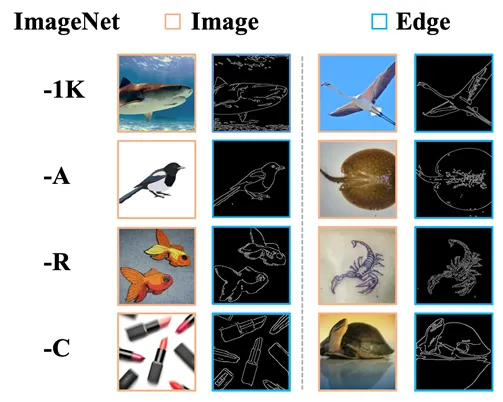

Les auteurs ont testé la robustesse de deux catégories majeures sur l'ensemble de données ImageNet.

La première catégorie est la robustesse contre les attaques adverses, y compris les attaques en boîte blanche et les attaques en boîte noire.

La deuxième catégorie est la robustesse contre certaines perturbations courantes, y compris les perturbations naturelles dans ImageNet-A Natural Adversarial ; Exemples, données hors distribution dans ImageNet-R et corruptions courantes dans ImageNet-C.

L'auteur a également visualisé les informations de bord extraites sous différentes perturbations.

Tests d'échelle et de performances du réseau

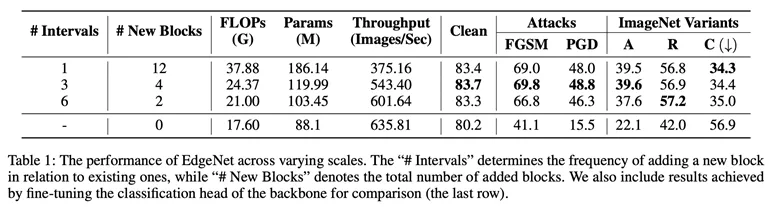

Dans la partie expérimentale, l'auteur a d'abord testé les performances de classification et la charge de calcul d'EdgeNet à différentes échelles (Tableau 1). Après avoir examiné de manière approfondie les performances de classification et la charge de calcul, ils ont déterminé que la configuration #Intervals = 3 était le paramètre optimal.

Dans cette configuration, EdgeNet obtient des améliorations significatives en matière de précision et de robustesse par rapport aux modèles de base. Il permet d'obtenir un compromis équilibré entre performances de classification, exigences informatiques et robustesse.

Cette configuration permet d'obtenir des gains substantiels en termes de clarté, de précision et de robustesse tout en conservant une efficacité de calcul raisonnable.

Comparaison de précision et de robustesse

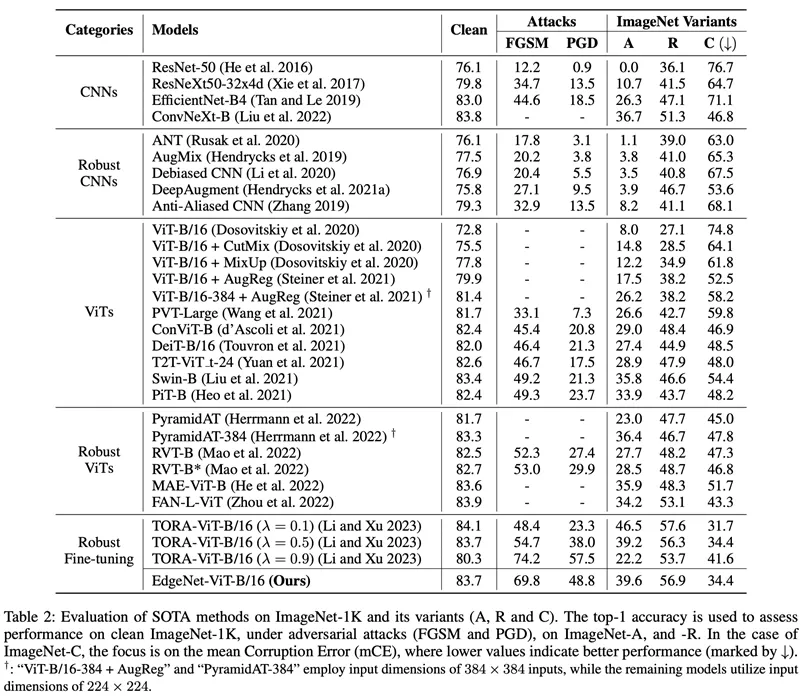

Les auteurs ont comparé leur proposition EdgeNet avec 5 catégories différentes de méthodes SOTA (Tableau 2). Ces méthodes incluent des CNN formés sur des images naturelles, des CNN robustes, des ViT formés sur des images naturelles, des ViT robustes et des ViT robustes et affinés.

Les mesures prises en compte incluent la précision sous les attaques contradictoires (FGSM et PGD), la précision sur ImageNet-A et la précision sur ImageNet-R.

De plus, l'erreur moyenne (mCE) d'ImageNet-C est également signalée, avec des valeurs plus faibles indiquant de meilleures performances. Les résultats expérimentaux démontrent qu'EdgeNet présente des performances supérieures face aux attaques FGSM et PGD, tout en fonctionnant à égalité avec les méthodes SOTA précédentes sur l'ensemble de données propre ImageNet-1K et ses variantes.

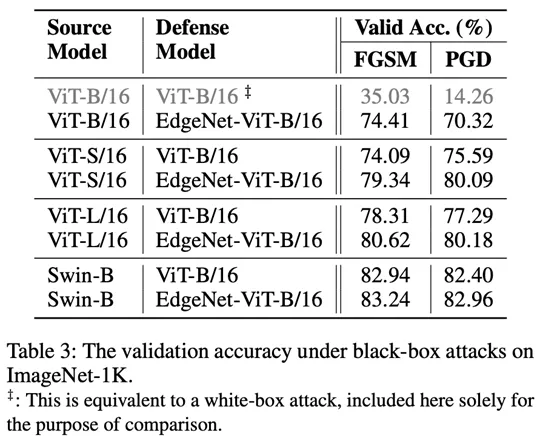

De plus, l'auteur a également mené des expériences d'attaque par boîte noire (Tableau 3). Les résultats expérimentaux montrent qu’EdgeNet peut également résister très efficacement aux attaques par boîte noire.

Conclusion

Dans ce travail, l'auteur a proposé une nouvelle méthode appelée EdgeNet, qui peut améliorer la robustesse des réseaux de neurones profonds (en particulier les ViT) en utilisant les informations de bord extraites des images sexuelles.

Il s'agit d'un module léger qui peut être intégré de manière transparente aux réseaux existants. Il peut améliorer efficacement la robustesse des adversaires. Des expériences ont montré qu'EdgeNet est efficace : il n'entraîne qu'une surcharge de calcul supplémentaire minime.

De plus, EdgeNet a une large applicabilité sur divers benchmarks robustes. Cela en fait une évolution remarquable dans le domaine.

De plus, les résultats expérimentaux confirment qu'EdgeNet peut résister efficacement aux attaques adverses et maintenir la précision sur des images claires, ce qui met en évidence le potentiel des informations de bord en tant que fonctionnalité robuste et pertinente dans les tâches de classification visuelle.

Il convient de noter que la robustesse d'EdgeNet ne se limite pas aux attaques contradictoires, mais couvre également les attaques impliquant des exemples contradictoires naturels (ImageNet-A), des données en dehors de la distribution (ImageNet-R) et des scénarios de destruction commune (ImageNet-C). .

Cette application plus large met en évidence la polyvalence d'EdgeNet et montre son potentiel en tant que solution complète aux divers défis des tâches de classification visuelle.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

Échangez les visages dans n'importe quelle vidéo sans effort grâce à notre outil d'échange de visage AI entièrement gratuit !

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Sujets chauds

Prévisions des prix WorldCoin (WLD) 2025-2031: WLD atteindra-t-il 4 $ d'ici 2031?

Apr 21, 2025 pm 02:42 PM

Prévisions des prix WorldCoin (WLD) 2025-2031: WLD atteindra-t-il 4 $ d'ici 2031?

Apr 21, 2025 pm 02:42 PM

WorldCoin (WLD) se démarque sur le marché des crypto-monnaies avec ses mécanismes uniques de vérification biométrique et de protection de la vie privée, attirant l'attention de nombreux investisseurs. WLD a permis de se produire avec remarquablement parmi les Altcoins avec ses technologies innovantes, en particulier en combinaison avec la technologie d'Intelligence artificielle OpenAI. Mais comment les actifs numériques se comporteront-ils au cours des prochaines années? Prédons ensemble le prix futur de WLD. Les prévisions de prix de 2025 WLD devraient atteindre une croissance significative de la WLD en 2025. L'analyse du marché montre que le prix moyen du WLD peut atteindre 1,31 $, avec un maximum de 1,36 $. Cependant, sur un marché baissier, le prix peut tomber à environ 0,55 $. Cette attente de croissance est principalement due à WorldCoin2.

WEB3 Trading Platform Ranking_Web3 Global Exchanges Top Ten Résumé

Apr 21, 2025 am 10:45 AM

WEB3 Trading Platform Ranking_Web3 Global Exchanges Top Ten Résumé

Apr 21, 2025 am 10:45 AM

Binance est le suzerain de l'écosystème mondial de trading d'actifs numériques, et ses caractéristiques comprennent: 1. Le volume de négociation quotidien moyen dépasse 150 milliards de dollars, prend en charge 500 paires de négociation, couvrant 98% des monnaies grand public; 2. La matrice d'innovation couvre le marché des dérivés, la mise en page Web3 et le système éducatif; 3. Les avantages techniques sont des moteurs de correspondance d'une milliseconde, avec des volumes de traitement de pointe de 1,4 million de transactions par seconde; 4. Conformité Progress détient des licences de 15 pays et établit des entités conformes en Europe et aux États-Unis.

Que signifie la transaction transversale? Quelles sont les transactions transversales?

Apr 21, 2025 pm 11:39 PM

Que signifie la transaction transversale? Quelles sont les transactions transversales?

Apr 21, 2025 pm 11:39 PM

Échanges qui prennent en charge les transactions transversales: 1. Binance, 2. UniSwap, 3. Sushiswap, 4. Curve Finance, 5. Thorchain, 6. 1inch Exchange, 7. DLN Trade, ces plateformes prennent en charge les transactions d'actifs multi-chaînes via diverses technologies.

Classement des échanges à effet de levier dans le cercle des devises Les dernières recommandations des dix premiers échanges à effet de levier dans le cercle des devises

Apr 21, 2025 pm 11:24 PM

Classement des échanges à effet de levier dans le cercle des devises Les dernières recommandations des dix premiers échanges à effet de levier dans le cercle des devises

Apr 21, 2025 pm 11:24 PM

Les plates-formes qui ont des performances exceptionnelles dans le commerce, la sécurité et l'expérience utilisateur en effet de levier en 2025 sont: 1. OKX, adaptés aux traders à haute fréquence, fournissant jusqu'à 100 fois l'effet de levier; 2. Binance, adaptée aux commerçants multi-monnaies du monde entier, offrant un effet de levier 125 fois élevé; 3. Gate.io, adapté aux joueurs de dérivés professionnels, fournissant 100 fois l'effet de levier; 4. Bitget, adapté aux novices et aux commerçants sociaux, fournissant jusqu'à 100 fois l'effet de levier; 5. Kraken, adapté aux investisseurs stables, fournissant 5 fois l'effet de levier; 6. BUTBIT, adapté aux explorateurs Altcoin, fournissant 20 fois l'effet de levier; 7. Kucoin, adapté aux commerçants à faible coût, fournissant 10 fois l'effet de levier; 8. Bitfinex, adapté au jeu senior

Pourquoi la hausse ou la baisse des prix de monnaie virtuelle? Pourquoi la hausse ou la baisse des prix de monnaie virtuelle?

Apr 21, 2025 am 08:57 AM

Pourquoi la hausse ou la baisse des prix de monnaie virtuelle? Pourquoi la hausse ou la baisse des prix de monnaie virtuelle?

Apr 21, 2025 am 08:57 AM

Les facteurs de la hausse des prix des devises virtuels comprennent: 1. Une augmentation de la demande du marché, 2. Daisser l'offre, 3. Stimulé de nouvelles positives, 4. Sentiment du marché optimiste, 5. Environnement macroéconomique; Les facteurs de déclin comprennent: 1. Daissement de la demande du marché, 2. AUGMENT DE L'OFFICATION, 3. Strike of Negative News, 4. Pespimiste Market Sentiment, 5. Environnement macroéconomique.

Comment gagner des récompenses de plateaux aériens du noyau sur la stratégie de processus complète de la binance

Apr 21, 2025 pm 01:03 PM

Comment gagner des récompenses de plateaux aériens du noyau sur la stratégie de processus complète de la binance

Apr 21, 2025 pm 01:03 PM

Dans le monde animé des crypto-monnaies, de nouvelles opportunités émergent toujours. À l'heure actuelle, l'activité aérienne de Kerneldao (noyau) attire beaucoup l'attention et attire l'attention de nombreux investisseurs. Alors, quelle est l'origine de ce projet? Quels avantages le support BNB peut-il en tirer? Ne vous inquiétez pas, ce qui suit le révélera un par un pour vous.

Aavenomics est une recommandation pour modifier le jeton Aave Protocol et introduire le rachat de jetons, qui a atteint le nombre de personnes quorum.

Apr 21, 2025 pm 06:24 PM

Aavenomics est une recommandation pour modifier le jeton Aave Protocol et introduire le rachat de jetons, qui a atteint le nombre de personnes quorum.

Apr 21, 2025 pm 06:24 PM

Aavenomics est une proposition de modification du jeton de protocole Aave et d'introduire des dépens de jetons, qui a mis en œuvre un quorum pour Aavedao. Marc Zeller, fondateur de l'Aave Project Chain (ACI), l'a annoncé sur X, notant qu'il marque une nouvelle ère pour l'accord. Marc Zeller, fondateur de l'Aave Chain Initiative (ACI), a annoncé sur X que la proposition d'Aavenomics comprend la modification du jeton Aave Protocol et l'introduction de dépens de jetons, a obtenu un quorum pour Aavedao. Selon Zeller, cela marque une nouvelle ère pour l'accord. Les membres d'Aavedao ont voté massivement pour soutenir la proposition, qui était de 100 par semaine mercredi

Top 10 plates-formes d'échange de crypto-monnaie La plus grande liste de changes numériques au monde

Apr 21, 2025 pm 07:15 PM

Top 10 plates-formes d'échange de crypto-monnaie La plus grande liste de changes numériques au monde

Apr 21, 2025 pm 07:15 PM

Les échanges jouent un rôle essentiel sur le marché des crypto-monnaies d'aujourd'hui. Ce ne sont pas seulement des plateformes pour les investisseurs pour négocier, mais aussi des sources importantes de liquidité du marché et la découverte des prix. Les plus grands échanges de devises virtuels au monde se classent parmi les dix premiers, et ces échanges sont non seulement bien en avance dans le volume des échanges, mais présentent également leurs propres avantages dans l'expérience utilisateur, la sécurité et les services innovants. Les échanges qui dépassent la liste ont généralement une grande base d'utilisateurs et une influence approfondie du marché, et leur volume de trading et leurs types d'actifs sont souvent difficiles à atteindre par d'autres échanges.