Comment définir des règles de vérification dans l'accès

Les règles de validation d'accès sont un outil de validation des données utilisé pour garantir que les données répondent à des conditions spécifiques et empêcher la saisie de données non valides. Étapes pour définir les règles de validation : 1. Sélectionnez le champ pour lequel vous souhaitez définir des règles de validation ; 2. Ouvrez la boîte de dialogue « Propriétés du champ » et passez à l'onglet « Rechercher » 3. Saisissez les règles de validation dans les « Règles de validation » ; " ; 4. Dans Message d'erreur lorsque la saisie dans le champ Texte de validation n'est pas conforme aux règles ; 5. Cliquez sur OK pour enregistrer les modifications.

Comment définir des règles de validation dans Access

Les règles de validation d'accès sont un outil de validation des données utilisé pour garantir que les données de la table de données répondent à des conditions spécifiques. La définition de règles de validation peut vous aider à maintenir l’exactitude et l’exhaustivité de vos données.

Étapes pour définir des règles de validation :

- Sélectionnez les champs pour lesquels vous souhaitez définir des règles de validation : En mode feuille de données, cliquez avec le bouton droit sur le champ dans lequel vous souhaitez ajouter une règle de validation et sélectionnez Propriétés.

- Ouvrez la boîte de dialogue Propriétés du champ : Dans la boîte de dialogue Propriétés du champ, passez à l'onglet Rechercher.

-

Définir les règles de validation : Dans le champ "Règles de validation", saisissez vos règles de validation. Les opérateurs suivants peuvent être utilisés :

- est égal à (=) : "="

- n'est pas égal à (!=) : "<>"

- est supérieur à (> ): ">"

- inférieur à (<): "<"

- supérieur ou égal à (>=): ">="

- inférieur ou égal à (<=):"<="

- Entre : "Entre"

- Pas : "Pas"

- J'aime : "J'aime"

- Pas comme : "Pas comme"

- Définir le texte de validation : Dans le champ Texte de validation, saisissez le texte à afficher lorsque les données ne répondent pas aux règles de validation. Ce texte sera affiché sous forme de message d'erreur.

- Cliquez sur OK pour enregistrer les modifications : Les règles de validation sont désormais définies.

Exemples de règles de validation :

- Assurez-vous que le champ âge ne peut contenir que des entiers compris entre 18 et 65 :

Entre 18 et 65Between 18 And 65 - 验证电子邮件地址字段是否包含 "@" 字符:

Like "*@*" - 确保邮政编码字段只包含数字:

Like "#####" - 确保日期字段不早于 2023 年 1 月 1 日:

>= #01/01/2023#</strong></li> <li> <strong>防止在字段中输入重复值:</strong><code>Is Unique

J'aime "*@*"🎜🎜🎜Assurez-vous que le champ du code postal ne contient que des chiffres : 🎜J'aime "#####"🎜 🎜🎜 Assurez-vous que le champ de date n'est pas antérieur au 1er janvier 2023 : 🎜>= #01/01/2023#🎜🎜🎜Empêchez la saisie de valeurs en double dans le champ : 🎜 Est unique code>🎜🎜

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

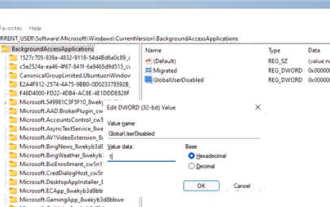

Comment désactiver les applications en arrière-plan dans Windows 11_Tutoriel Windows 11 pour désactiver les applications en arrière-plan

May 07, 2024 pm 04:20 PM

Comment désactiver les applications en arrière-plan dans Windows 11_Tutoriel Windows 11 pour désactiver les applications en arrière-plan

May 07, 2024 pm 04:20 PM

1. Ouvrez les paramètres dans Windows 11. Vous pouvez utiliser le raccourci Win+I ou toute autre méthode. 2. Accédez à la section Applications et cliquez sur Applications et fonctionnalités. 3. Recherchez l'application que vous souhaitez empêcher de s'exécuter en arrière-plan. Cliquez sur le bouton à trois points et sélectionnez Options avancées. 4. Recherchez la section [Autorisations d'application en arrière-plan] et sélectionnez la valeur souhaitée. Par défaut, Windows 11 définit le mode d'optimisation de l'alimentation. Il permet à Windows de gérer le fonctionnement des applications en arrière-plan. Par exemple, une fois que vous avez activé le mode d'économie de batterie pour préserver la batterie, le système fermera automatiquement toutes les applications. 5. Sélectionnez [Jamais] pour empêcher l'application de s'exécuter en arrière-plan. Veuillez noter que si vous remarquez que le programme ne vous envoie pas de notifications, ne parvient pas à mettre à jour les données, etc., vous pouvez

Comment convertir le pdf Deepseek

Feb 19, 2025 pm 05:24 PM

Comment convertir le pdf Deepseek

Feb 19, 2025 pm 05:24 PM

Deepseek ne peut pas convertir les fichiers directement en PDF. Selon le type de fichier, vous pouvez utiliser différentes méthodes: documents communs (Word, Excel, PowerPoint): utilisez Microsoft Office, LibreOffice et d'autres logiciels à exporter sous forme de PDF. Image: Enregistrer sous le nom de PDF à l'aide d'une visionneuse d'image ou d'un logiciel de traitement d'image. Pages Web: Utilisez la fonction "Imprimer en PDF" du navigateur ou l'outil Web dédié à PDF. Formats peu communs: trouvez le bon convertisseur et convertissez-le en PDF. Il est crucial de choisir les bons outils et d'élaborer un plan basé sur la situation réelle.

Comment lire le fichier dbf dans Oracle

May 10, 2024 am 01:27 AM

Comment lire le fichier dbf dans Oracle

May 10, 2024 am 01:27 AM

Oracle peut lire les fichiers dbf en suivant les étapes suivantes : créer une table externe et référencer le fichier dbf ; interroger la table externe pour récupérer les données dans la table Oracle ;

Interprétation de Botanix : BTC L2 décentralisé pour la gestion des actifs réseau (avec tutoriel interactif)

May 08, 2024 pm 06:40 PM

Interprétation de Botanix : BTC L2 décentralisé pour la gestion des actifs réseau (avec tutoriel interactif)

May 08, 2024 pm 06:40 PM

Hier, BotanixLabs a annoncé avoir finalisé un financement total de 11,5 millions de dollars américains, avec la participation de Polychain Capital, Placeholder Capital et d'autres. Le financement sera utilisé pour construire l’équivalent EVM décentralisé de BTCL2Botanix. Spiderchain combine la facilité d'utilisation d'EVM avec la sécurité de Bitcoin. Depuis la mise en ligne du testnet en novembre 2023, il y a eu plus de 200 000 adresses actives. Odaily analysera le mécanisme caractéristique de Botanix et le processus d'interaction testnet dans cet article. Botanix Selon la définition officielle, Botanix est un L2EVM décentralisé et complet de Turing construit sur Bitcoin et se compose de deux composants principaux : Ethereum Virtual Machine

Comment le mécanisme de réflexion Java implémente-t-il le chargement dynamique des classes ?

May 04, 2024 pm 03:42 PM

Comment le mécanisme de réflexion Java implémente-t-il le chargement dynamique des classes ?

May 04, 2024 pm 03:42 PM

Le mécanisme de réflexion Java permet aux classes d'être chargées et instanciées dynamiquement au moment de l'exécution, et les métadonnées des classes peuvent être manipulées via les classes du package java.lang.reflect, notamment la classe, la méthode et le champ. Grâce à des cas pratiques de chargement de la classe Exemple, d'instanciation d'objets, d'obtention et d'appel de méthodes, vous pouvez démontrer son application dans des classes chargées dynamiquement, résolvant ainsi des problèmes de programmation et améliorant la flexibilité.

Comment résoudre l'erreur de violation d'accès

May 07, 2024 pm 05:18 PM

Comment résoudre l'erreur de violation d'accès

May 07, 2024 pm 05:18 PM

Une erreur de violation d'accès est une erreur d'exécution qui se produit lorsqu'un programme accède à un emplacement mémoire au-delà de son allocation de mémoire, provoquant un crash ou une fin anormale du programme. Les solutions incluent : la vérification des limites du tableau ; l'utilisation correcte des pointeurs ; l'utilisation des fonctions d'allocation de mémoire appropriées ; la vérification des débordements de mémoire ; la vérification des bibliothèques tierces pour suivre l'exécution ; .

Comment activer le contrôle du bureau à distance dans Win11_Comment activer le contrôle du bureau à distance dans Win11

May 08, 2024 pm 12:19 PM

Comment activer le contrôle du bureau à distance dans Win11_Comment activer le contrôle du bureau à distance dans Win11

May 08, 2024 pm 12:19 PM

1. Recherchez la page Panneau de configuration dans le menu Démarrer. 2. Modifiez ensuite l'affichage en Catégorie dans le panneau de configuration et cliquez sur Système et sécurité. 3. Recherchez et cliquez sur le bouton Allowremoteaccess sous Système. 4. Dans la fenêtre contextuelle, cliquez sur la colonne Propriétés du système distant, cochez la case Autoriser la connexion à distance à cet ordinateur et cliquez sur OK pour enregistrer.

Comment résoudre le problème de l'interface tiers renvoyant 403 dans l'environnement Node.js?

Mar 31, 2025 pm 11:27 PM

Comment résoudre le problème de l'interface tiers renvoyant 403 dans l'environnement Node.js?

Mar 31, 2025 pm 11:27 PM

Résolvez le problème de l'interface tiers renvoyant 403 dans l'environnement Node.js. Lorsque nous utilisons Node.js pour appeler des interfaces tierces, nous rencontrons parfois une erreur de 403 à partir de l'interface renvoyant 403 ...