Java

Java

javaDidacticiel

javaDidacticiel

Comment le mécanisme de sécurité Java gère-t-il différents types de menaces de sécurité ?

Comment le mécanisme de sécurité Java gère-t-il différents types de menaces de sécurité ?

Comment le mécanisme de sécurité Java gère-t-il différents types de menaces de sécurité ?

Java fournit plusieurs couches de mécanismes de sécurité pour faire face aux menaces de sécurité, notamment : Chiffrement et signatures : protégez les données contre les accès non autorisés et la falsification. Contrôle des autorisations : restreindre l'accès des applications aux ressources système. Sandbox : isolez les applications pour réduire l'impact des codes malveillants. Signature de code : vérifiez la source et l'intégrité de votre code.

Le mécanisme de sécurité Java répond à différents types de menaces de sécurité

Java, en tant que langage de programmation populaire, fournit des mécanismes de sécurité multicouches pour faire face à diverses menaces de sécurité. Ces mécanismes sont conçus pour protéger les applications et les systèmes contre les codes malveillants, les fuites de données et le vol d'identité.

Chiffrement et signature

Java fournit des API de chiffrement et de signature telles que java.security.Signature et java.security.MessageDigest. Ces API peuvent être utilisées pour crypter et signer des données, les protégeant ainsi de tout accès non autorisé et de toute falsification. java.security.Signature 和 java.security.MessageDigest。这些 API 可用于对数据进行加密和签名,从而保护数据免受未经授权的访问和篡改。

权限控制

Java 的权限控制模型允许应用程序针对特定操作请求权限。例如,应用程序可以使用 java.lang.SecurityManager 来限制对文件系统或网络资源的访问。

沙盒

Java 沙盒机制可以通过将应用程序隔离在受限的环境中来提供额外保护。这种机制限制了应用程序对系统资源的访问,从而减少了恶意代码造成的潜在影响。

代码签名

Java 代码签名机制允许开发者对他们的代码进行签名,以验证其来源和完整性。当应用程序加载时,Java 运行时会验证签名并阻止未经签名或已被篡改的代码执行。

实战案例:保护敏感数据

以下代码展示了一个使用 Java 加密和签名 API 保护敏感数据的示例:

import java.security.Signature;

import java.security.MessageDigest;

public class SensitiveDataProtection {

private static void encryptData(byte[] data) {

// 使用 AES-256 对数据进行加密

// ...

// 将加密后的数据写入文件或其他存储

// ...

}

private static boolean verifyData(byte[] data, byte[] signature) {

// 从文件中读取加密后的数据

// ...

// 使用 RSA 算法对数据进行签名验证

Signature verifier = Signature.getInstance("SHA256withRSA");

verifier.initVerify(publicKey);

verifier.update(data);

return verifier.verify(signature);

}

// ...

}在上面的示例中,encryptData 方法使用 AES-256 对敏感数据进行加密,然后将其存储在安全的位置。verifyData

java.lang.SecurityManager pour restreindre l'accès au système de fichiers ou aux ressources réseau. 🎜🎜🎜Sandbox🎜🎜🎜Le mécanisme de sandboxing Java peut fournir une protection supplémentaire en isolant les applications dans un environnement restreint. Ce mécanisme limite l'accès d'une application aux ressources système, réduisant ainsi l'impact potentiel d'un code malveillant. 🎜🎜🎜Code Signing🎜🎜🎜Le mécanisme de signature de code Java permet aux développeurs de signer leur code pour vérifier son origine et son intégrité. Lorsque l'application se charge, le runtime Java vérifie la signature et empêche l'exécution de code non signé ou falsifié. 🎜🎜🎜Cas pratique : Protection des données sensibles🎜🎜🎜Le code suivant montre un exemple d'utilisation de l'API Java Encryption and Signature pour protéger les données sensibles : 🎜rrreee🎜Dans l'exemple ci-dessus, la méthode encryptData utilise AES - 256 Cryptez les données sensibles et stockez-les dans un emplacement sécurisé. La méthode verifyData utilise l'algorithme RSA pour vérifier l'authenticité et l'intégrité des données, et renvoie une valeur booléenne indiquant si la vérification a réussi. 🎜Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Break or Return of Java 8 Stream Forach?

Feb 07, 2025 pm 12:09 PM

Break or Return of Java 8 Stream Forach?

Feb 07, 2025 pm 12:09 PM

Java 8 présente l'API Stream, fournissant un moyen puissant et expressif de traiter les collections de données. Cependant, une question courante lors de l'utilisation du flux est: comment se casser ou revenir d'une opération FOREAK? Les boucles traditionnelles permettent une interruption ou un retour précoce, mais la méthode Foreach de Stream ne prend pas directement en charge cette méthode. Cet article expliquera les raisons et explorera des méthodes alternatives pour la mise en œuvre de terminaison prématurée dans les systèmes de traitement de flux. Lire plus approfondie: Améliorations de l'API Java Stream Comprendre le flux Forach La méthode foreach est une opération terminale qui effectue une opération sur chaque élément du flux. Son intention de conception est

Comment convertir les fichiers XML en PDF sur votre téléphone?

Apr 02, 2025 pm 10:12 PM

Comment convertir les fichiers XML en PDF sur votre téléphone?

Apr 02, 2025 pm 10:12 PM

Il est impossible de terminer la conversion XML à PDF directement sur votre téléphone avec une seule application. Il est nécessaire d'utiliser les services cloud, qui peuvent être réalisés via deux étapes: 1. Convertir XML en PDF dans le cloud, 2. Accédez ou téléchargez le fichier PDF converti sur le téléphone mobile.

Programme Java pour trouver le volume de la capsule

Feb 07, 2025 am 11:37 AM

Programme Java pour trouver le volume de la capsule

Feb 07, 2025 am 11:37 AM

Les capsules sont des figures géométriques tridimensionnelles, composées d'un cylindre et d'un hémisphère aux deux extrémités. Le volume de la capsule peut être calculé en ajoutant le volume du cylindre et le volume de l'hémisphère aux deux extrémités. Ce tutoriel discutera de la façon de calculer le volume d'une capsule donnée en Java en utilisant différentes méthodes. Formule de volume de capsule La formule du volume de la capsule est la suivante: Volume de capsule = volume cylindrique volume de deux hémisphères volume dans, R: Le rayon de l'hémisphère. H: La hauteur du cylindre (à l'exclusion de l'hémisphère). Exemple 1 entrer Rayon = 5 unités Hauteur = 10 unités Sortir Volume = 1570,8 unités cubes expliquer Calculer le volume à l'aide de la formule: Volume = π × r2 × h (4

Outil de mise en forme XML recommandé

Apr 02, 2025 pm 09:03 PM

Outil de mise en forme XML recommandé

Apr 02, 2025 pm 09:03 PM

Les outils de mise en forme XML peuvent taper le code en fonction des règles pour améliorer la lisibilité et la compréhension. Lors de la sélection d'un outil, faites attention aux capacités de personnalisation, en gérant des circonstances spéciales, des performances et de la facilité d'utilisation. Les types d'outils couramment utilisés incluent des outils en ligne, des plug-ins IDE et des outils de ligne de commande.

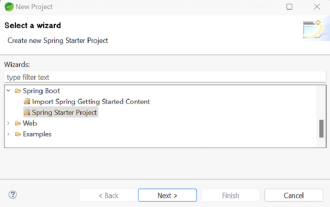

Comment exécuter votre première application Spring Boot dans Spring Tool Suite?

Feb 07, 2025 pm 12:11 PM

Comment exécuter votre première application Spring Boot dans Spring Tool Suite?

Feb 07, 2025 pm 12:11 PM

Spring Boot simplifie la création d'applications Java robustes, évolutives et prêtes à la production, révolutionnant le développement de Java. Son approche "Convention sur la configuration", inhérente à l'écosystème de ressort, minimise la configuration manuelle, allo

Créer l'avenir : programmation Java pour les débutants absolus

Oct 13, 2024 pm 01:32 PM

Créer l'avenir : programmation Java pour les débutants absolus

Oct 13, 2024 pm 01:32 PM

Java est un langage de programmation populaire qui peut être appris aussi bien par les développeurs débutants que par les développeurs expérimentés. Ce didacticiel commence par les concepts de base et progresse vers des sujets avancés. Après avoir installé le kit de développement Java, vous pouvez vous entraîner à la programmation en créant un simple programme « Hello, World ! ». Une fois que vous avez compris le code, utilisez l'invite de commande pour compiler et exécuter le programme, et « Hello, World ! » s'affichera sur la console. L'apprentissage de Java commence votre parcours de programmation et, à mesure que votre maîtrise s'approfondit, vous pouvez créer des applications plus complexes.

Java Made Simple : un guide du débutant sur la puissance de programmation

Oct 11, 2024 pm 06:30 PM

Java Made Simple : un guide du débutant sur la puissance de programmation

Oct 11, 2024 pm 06:30 PM

Java Made Simple : Guide du débutant sur la puissance de programmation Introduction Java est un langage de programmation puissant utilisé dans tout, des applications mobiles aux systèmes d'entreprise. Pour les débutants, la syntaxe de Java est simple et facile à comprendre, ce qui en fait un choix idéal pour apprendre la programmation. Syntaxe de base Java utilise un paradigme de programmation orienté objet basé sur les classes. Les classes sont des modèles qui organisent ensemble les données et les comportements associés. Voici un exemple simple de classe Java : publicclassPerson{privateStringname;privateintage;

Comment évaluer la puissance destructrice du site Web après avoir découvert des fichiers de Troie suspects?

Apr 01, 2025 am 08:39 AM

Comment évaluer la puissance destructrice du site Web après avoir découvert des fichiers de Troie suspects?

Apr 01, 2025 am 08:39 AM

Lorsqu'un fichier de Troie suspect est trouvé sur le site Web, comment évaluer sa puissance destructrice? Récemment, un fichier de Troie suspect a été trouvé lors d'une analyse de sécurité sur le site Web. ...