Java

Java

javaDidacticiel

javaDidacticiel

Quel est le rôle des types d'énumération Java dans la programmation sécurisée ?

Quel est le rôle des types d'énumération Java dans la programmation sécurisée ?

Quel est le rôle des types d'énumération Java dans la programmation sécurisée ?

Améliorez le codage sécurisé avec les types d'énumération Java pour obtenir : la sécurité des types, en garantissant que seules les valeurs définies sont utilisées. Il est très lisible et utilise des noms constants pour représenter les valeurs, ce qui le rend facile à comprendre. Pour éviter toute saisie illégale, limitez la valeur à la seule valeur de l'énumération. Les applications de programmation de sécurité incluent la définition et la vérification des autorisations des utilisateurs.

Améliorez le codage sécurisé avec les types d'énumération Java

En Java, un type d'énumération est un type de données spécial utilisé pour représenter un ensemble limité et fixe de valeurs. Ils offrent un moyen pratique et sécurisé de gérer des données limitées, en particulier lorsqu'il s'agit de scénarios liés à la sécurité.

Avantages des types d'énumération

- Sécurité des types : Les valeurs d'énumération sont appliquées par le compilateur et les valeurs en dehors de la plage d'énumération définie ne sont pas autorisées.

- Lisible : Les valeurs d'énumération sont représentées par des noms de constantes, ce qui les rend faciles à lire et à comprendre.

- Empêcher les saisies illégales : Empêcher les données non autorisées ou erronées d'entrer dans le système en limitant la saisie pour autoriser uniquement les valeurs dans l'énumération.

Applications en programmation sécurisée

- Autorisations utilisateur : Les types d'énumération peuvent être utilisés pour définir un ensemble prédéfini de niveaux d'autorisation utilisateur, tels que Administrateur, Éditeur ou Visualiseur. En limitant les autorisations d'un utilisateur, vous l'empêchez d'accéder à des fonctionnalités au-delà de ses autorisations.

- Vérification des autorisations : Lors de la vérification des autorisations, la valeur transmise peut être comparée à ce type d'énumération. Si les valeurs correspondent, l’opération est autorisée ; sinon, l’opération est refusée.

- Enumeration Singleton : Les types d'énumération créent automatiquement des singletons de leurs valeurs, ce qui garantit leur unicité et leur cohérence, améliorant ainsi la sécurité du système.

Cas pratique

Considérez l'exemple de code suivant qui démontre l'utilisation sûre des types d'énumération :

public enum UserRole {

ADMIN,

EDITOR,

VIEWER

}

public boolean authorize(String role) {

try {

UserRole userRole = UserRole.valueOf(role);

if (userRole == UserRole.ADMIN) {

// 授予管理员权限

} else if (userRole == UserRole.EDITOR) {

// 授予编辑权限

} else if (userRole == UserRole.VIEWER) {

// 授予查看权限

} else {

// 角色无效,拒绝访问

}

return true;

} catch (IllegalArgumentException e) {

// 未知的角色值,拒绝访问

return false;

}

}En utilisant des types d'énumérationUserRole pour définir des autorisations utilisateur prédéfinies, ce code empêche efficacement l'entrée de rôle illégale et applique la vérification des autorisations.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

Échangez les visages dans n'importe quelle vidéo sans effort grâce à notre outil d'échange de visage AI entièrement gratuit !

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Sujets chauds

1393

1393

52

52

1209

1209

24

24

Notes de développement C# : programmation sécurisée ou programmation défensive

Nov 23, 2023 am 08:51 AM

Notes de développement C# : programmation sécurisée ou programmation défensive

Nov 23, 2023 am 08:51 AM

C# est un langage de programmation orienté objet largement utilisé, facile à apprendre, fortement typé, sûr, fiable, efficace et doté d'une grande efficacité de développement. Cependant, les programmes C# peuvent toujours être sujets à des attaques malveillantes ou à des erreurs de programme causées par une négligence involontaire. Lors de l'écriture de programmes C#, nous devons prêter attention aux principes de programmation sécurisée et de programmation défensive pour garantir la sécurité, la fiabilité et la stabilité du programme. 1. Principes de programmation sécurisée 1. Ne faites pas confiance aux entrées de l'utilisateur Si la vérification est insuffisante dans un programme C#, des utilisateurs malveillants peuvent facilement saisir des données malveillantes et attaquer le programme.

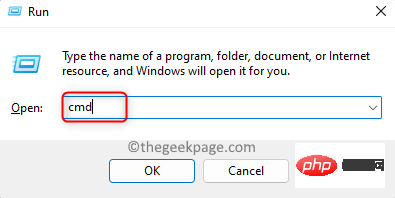

Périphérique USB inconnu, correction d'un bug d'énumération des périphériques sous Windows 11/10

Apr 18, 2023 pm 10:13 PM

Périphérique USB inconnu, correction d'un bug d'énumération des périphériques sous Windows 11/10

Apr 18, 2023 pm 10:13 PM

Après avoir utilisé des périphériques USB pendant une longue période, nous savons tous que lorsque vous branchez le périphérique USB sur votre PC Windows, installez d'abord le pilote requis pour l'USB, puis vous pourrez voir le périphérique USB dans l'Explorateur de fichiers. Peut être consulté. Chaque fois qu'un périphérique matériel est connecté à un PC Windows, un pilote est requis pour faciliter la communication avec le périphérique. Cependant, si le pilote est corrompu, Windows ne reconnaîtra pas le périphérique matériel. L’une de ces erreurs qui se produit lors de l’utilisation de périphériques USB sur des ordinateurs Windows est UnknownUSBDevice(DeviceFailedEnumeration)Error. USB

Comment utiliser le module enum pour définir des types d'énumération dans Python 2.x

Jul 29, 2023 pm 09:33 PM

Comment utiliser le module enum pour définir des types d'énumération dans Python 2.x

Jul 29, 2023 pm 09:33 PM

Comment utiliser le module enum pour définir des types d'énumération dans Python2.x Introduction : Une énumération est un type de données qui limite la valeur d'une variable à une plage limitée. L'utilisation de types d'énumération peut rendre le code plus clair et plus lisible. Dans Python2.x, nous pouvons utiliser le module enum pour définir les types d'énumération. Cet article expliquera comment utiliser le module enum pour définir et utiliser les types d'énumération, et donnera des exemples de code correspondants. Importer le module enum Avant d'utiliser le module enum, vous devez d'abord importer le module. exister

Comment utiliser Thunder pour télécharger des liens magnétiques

Feb 25, 2024 pm 12:51 PM

Comment utiliser Thunder pour télécharger des liens magnétiques

Feb 25, 2024 pm 12:51 PM

Avec le développement rapide de la technologie des réseaux, nos vies ont également été grandement facilitées, notamment grâce à la possibilité de télécharger et de partager diverses ressources via le réseau. Dans le processus de téléchargement de ressources, les liens magnétiques sont devenus une méthode de téléchargement très courante et pratique. Alors, comment utiliser les liens magnétiques Thunder ? Ci-dessous, je vais vous donner une introduction détaillée. Xunlei est un outil de téléchargement très populaire qui prend en charge diverses méthodes de téléchargement, notamment les liens magnétiques. Un lien magnétique peut être compris comme une adresse de téléchargement grâce à laquelle nous pouvons obtenir des informations pertinentes sur les ressources.

Quels sont les scénarios d'application des types d'énumération Java dans les bases de données ?

May 05, 2024 am 09:06 AM

Quels sont les scénarios d'application des types d'énumération Java dans les bases de données ?

May 05, 2024 am 09:06 AM

Les types d'énumération en Java peuvent être mappés aux types d'énumération dans la base de données et sont utilisés pour représenter le statut, les autorisations ou les rôles afin de maintenir l'intégrité des données. Les scénarios d'application spécifiques incluent : l'indication du statut de la commande, tel que la création, le traitement, la livraison, etc. Indique les autorisations ou les rôles des utilisateurs, tels que l'administrateur, l'utilisateur, l'invité, etc. Utilisé pour limiter les données saisies par l'utilisateur et garantir la cohérence des données, telles que le type de message : discussion, question ou réponse, etc.

Paramètres de sécurité du serveur PHP : Comment interdire les téléchargements de fichiers

Mar 10, 2024 pm 04:48 PM

Paramètres de sécurité du serveur PHP : Comment interdire les téléchargements de fichiers

Mar 10, 2024 pm 04:48 PM

Les paramètres de sécurité du serveur PHP constituent une partie importante du fonctionnement du site Web qui ne peut être ignorée. L'interdiction des téléchargements de fichiers est une étape clé pour protéger la sécurité des données du site Web. En définissant certaines mesures de sécurité dans le code PHP, il est possible d'empêcher efficacement les utilisateurs malveillants d'obtenir des informations sensibles sur le site Web en téléchargeant des fichiers. Cet article détaillera comment désactiver les téléchargements de fichiers et fournira des exemples de code PHP spécifiques. 1. L'accès direct aux fichiers sensibles est interdit. Les fichiers sensibles stockés dans le répertoire du site Web, tels que les fichiers de configuration de base de données, les fichiers journaux, etc., ne doivent pas être accessibles directement via le navigateur.

Comment convertir un objet JSON en type enum en Java à l'aide de Jackson ?

Sep 05, 2023 pm 12:13 PM

Comment convertir un objet JSON en type enum en Java à l'aide de Jackson ?

Sep 05, 2023 pm 12:13 PM

JSONObject peut analyser le texte d'une chaîne pour générer un objet de type Map. Les énumérations peuvent être utilisées pour définir des collections de constantes, et nous pouvons utiliser des énumérations lorsque nous avons besoin d'une liste prédéfinie de valeurs qui ne représente pas une sorte de données numériques ou textuelles. Nous pouvons convertir des objets JSON en énumérations en utilisant la méthode readValue() de la classe ObjectMapper. Dans l'exemple ci-dessous, nous pouvons utiliser la bibliothèque Jackson pour convertir/désérialiser un objet JSON en une énumération Java. Exemple importcom.fasterxml.jackson.databind.*;publicclassJSONToEnumTest{ &

Utilisez les fonctions JavaScript pour implémenter la connexion des utilisateurs et la vérification des autorisations

Nov 04, 2023 am 10:10 AM

Utilisez les fonctions JavaScript pour implémenter la connexion des utilisateurs et la vérification des autorisations

Nov 04, 2023 am 10:10 AM

Utilisation des fonctions JavaScript pour implémenter la connexion des utilisateurs et la vérification des autorisations Avec le développement d'Internet, la connexion des utilisateurs et la vérification des autorisations sont devenues des fonctions essentielles pour de nombreux sites Web et applications. Afin de protéger la sécurité des données et les droits d'accès des utilisateurs, nous devons utiliser certaines technologies et méthodes pour vérifier l'identité de l'utilisateur et restreindre ses droits d'accès. JavaScript, en tant que langage de script largement utilisé, joue un rôle important dans le développement front-end. Nous pouvons utiliser des fonctions JavaScript pour implémenter des fonctions de connexion utilisateur et de vérification des autorisations