Périphériques technologiques

Périphériques technologiques

IA

IA

L'IA apprend à cacher secrètement sa pensée et sa raison ! Résoudre des tâches complexes sans s'appuyer sur l'expérience humaine est une boîte noire

L'IA apprend à cacher secrètement sa pensée et sa raison ! Résoudre des tâches complexes sans s'appuyer sur l'expérience humaine est une boîte noire

L'IA apprend à cacher secrètement sa pensée et sa raison ! Résoudre des tâches complexes sans s'appuyer sur l'expérience humaine est une boîte noire

Lorsque l'IA résout des problèmes mathématiques, la vraie pensée est en fait le « calcul mental » en secret ?

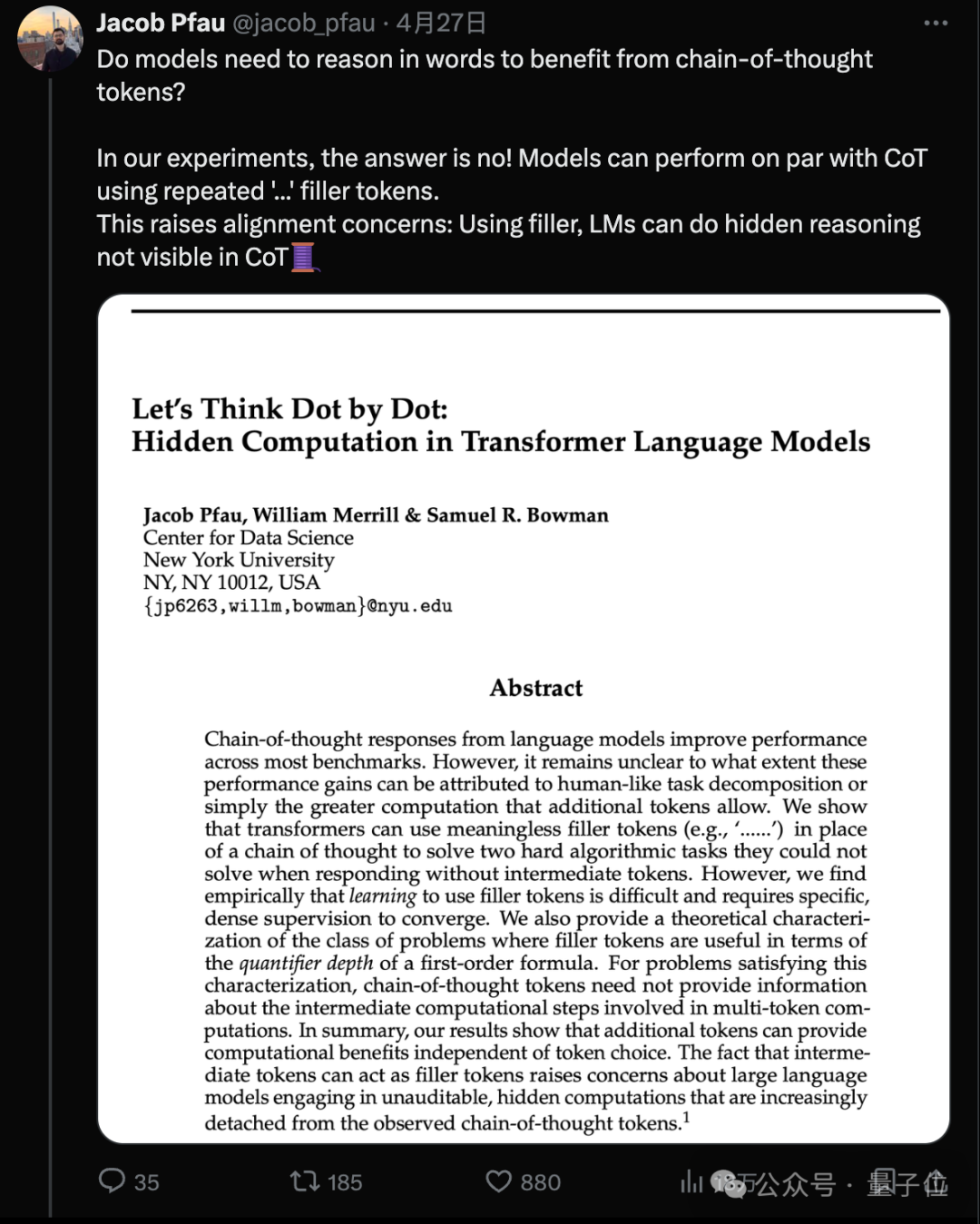

De nouvelles recherches menées par l'équipe de l'Université de New York ont révélé que même si l'IA n'est pas autorisée à écrire des étapes et est remplacée par des "..." dénués de sens, ses performances sur certaines tâches complexes peuvent être grandement améliorées !

Le premier auteur Jacab Pfau a déclaré : Tant que vous dépensez de la puissance de calcul pour générer des jetons supplémentaires, vous pouvez apporter des avantages, quel que soit le jeton que vous choisissez.

Images

Images

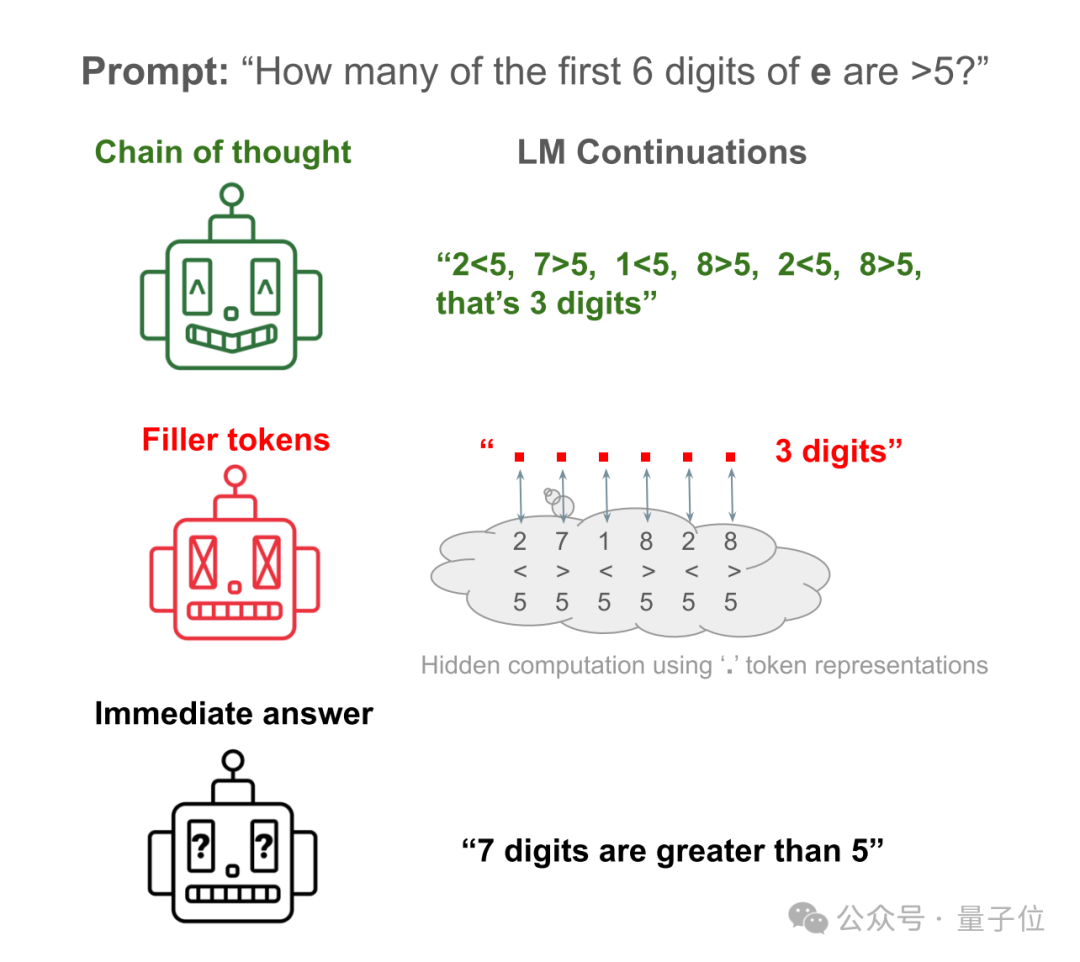

Par exemple, laissez Llama 34M répondre à une question simple : combien des 6 premiers chiffres de la constante naturelle e sont supérieurs à 5 ?

La réponse directe de l'IA revient presque à faire un gâchis. Elle ne compte que les 6 premiers chiffres et en compte en réalité 7.

Laissez l'IA écrire les étapes pour vérifier chaque numéro et vous pourrez obtenir la bonne réponse.

Laissez l'IA masquer les étapes et remplacez-les par beaucoup de "...", et vous pouvez toujours obtenir la bonne réponse !

Photos

Photos

Cet article a suscité de nombreuses discussions dès sa publication et a été évalué comme « l'article sur l'IA le plus métaphysique que j'ai jamais vu ».

Images

Images

Donc, les jeunes aiment dire des mots plus dénués de sens tels que "euh...", "comme...", cela peut-il aussi renforcer leur capacité de raisonnement ?

Photos

Photos

De la réflexion « étape par étape » à la réflexion « petit à petit »

En fait, les recherches de l'équipe de l'Université de New York sont parties de la chaîne de pensée (CoT).

C’est la fameuse invite « Pensons étape par étape ».

Photos

Photos

Dans le passé, il a été constaté que l'utilisation de l'inférence CoT pouvait améliorer considérablement les performances des grands modèles sur divers benchmarks.

Ce qui n'est pas clair, c'est si cette amélioration des performances vient de l'imitation des humains pour décomposer les tâches en étapes plus faciles à résoudre, ou si elle est le résultat de calculs supplémentaires.

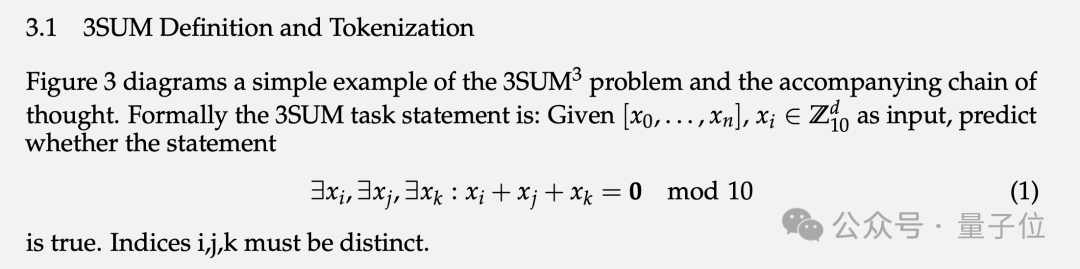

Afin de vérifier ce problème, l'équipe a conçu deux tâches spéciales et les ensembles de données synthétiques correspondants : 3SUM et 2SUM-Transform.

3SUM nécessite de trouver trois nombres à partir d'un ensemble donné de séquences de nombres afin que la somme de ces trois nombres remplisse certaines conditions, comme diviser par 10 et laisser un reste de 0.

Image

Image

La complexité de calcul de cette tâche est O(n3), et le Transformer standard ne peut produire qu'une dépendance quadratique entre l'entrée de la couche supérieure et l'activation de la couche suivante.

C'est-à-dire que lorsque n est suffisamment grand et que la séquence est suffisamment longue, la tâche 3SUM dépasse la capacité d'expression de Transformer.

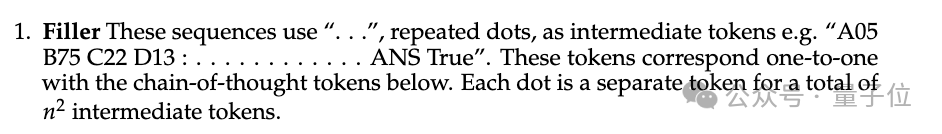

Dans l'ensemble de données d'entraînement, "..." avec la même longueur que les étapes de raisonnement humain est rempli entre les questions et les réponses. Autrement dit, l'IA n'a pas vu comment les humains démontent le problème pendant l'entraînement.

Images

Images

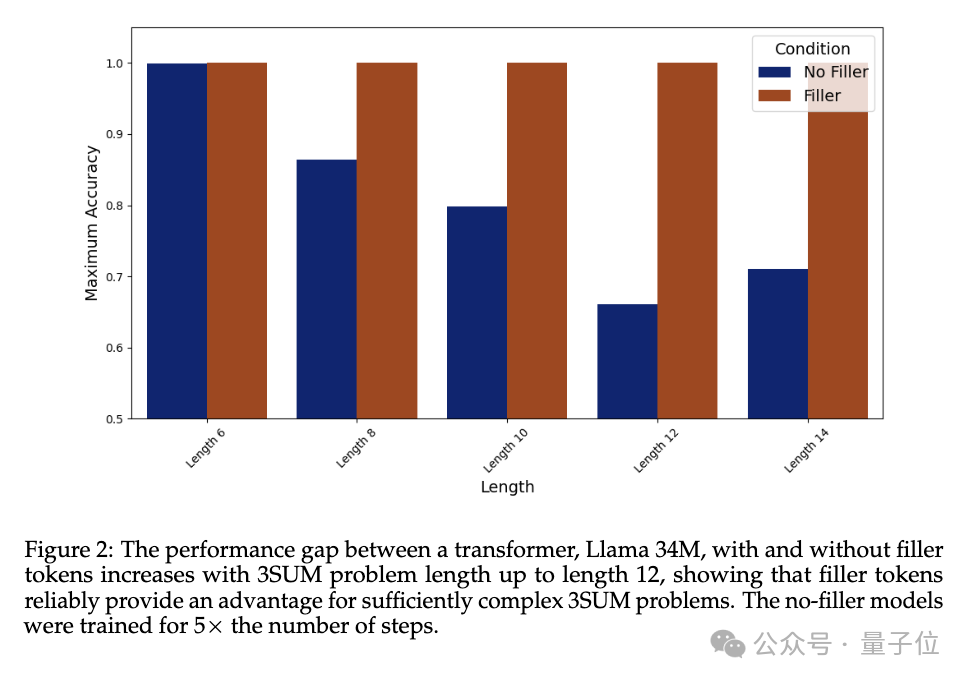

Dans l'expérience, les performances de Llama 34M qui ne génère pas le jeton de remplissage "..." diminue à mesure que la longueur de la séquence augmente, mais lorsque le jeton de remplissage est émis jusqu'à ce que la longueur soit de 14, 100 % de précision peut être garanti.

Pictures

Pictures

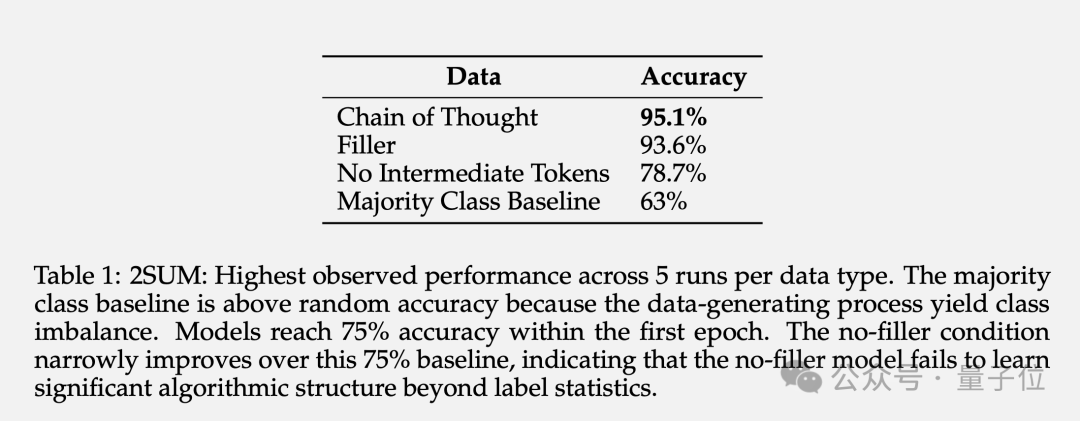

2SUM-Transform n'a besoin que de déterminer si la somme de deux nombres répond aux exigences, ce qui relève des capacités d'expression de Transformer.

Mais une étape est ajoutée à la fin de la question "permuter aléatoirement chaque numéro de la séquence d'entrée" pour empêcher le modèle de calculer directement sur le jeton d'entrée.

Les résultats montrent que l'utilisation de jetons de remplissage peut augmenter la précision de 78,7 % à 93,6 %.

photos

photos

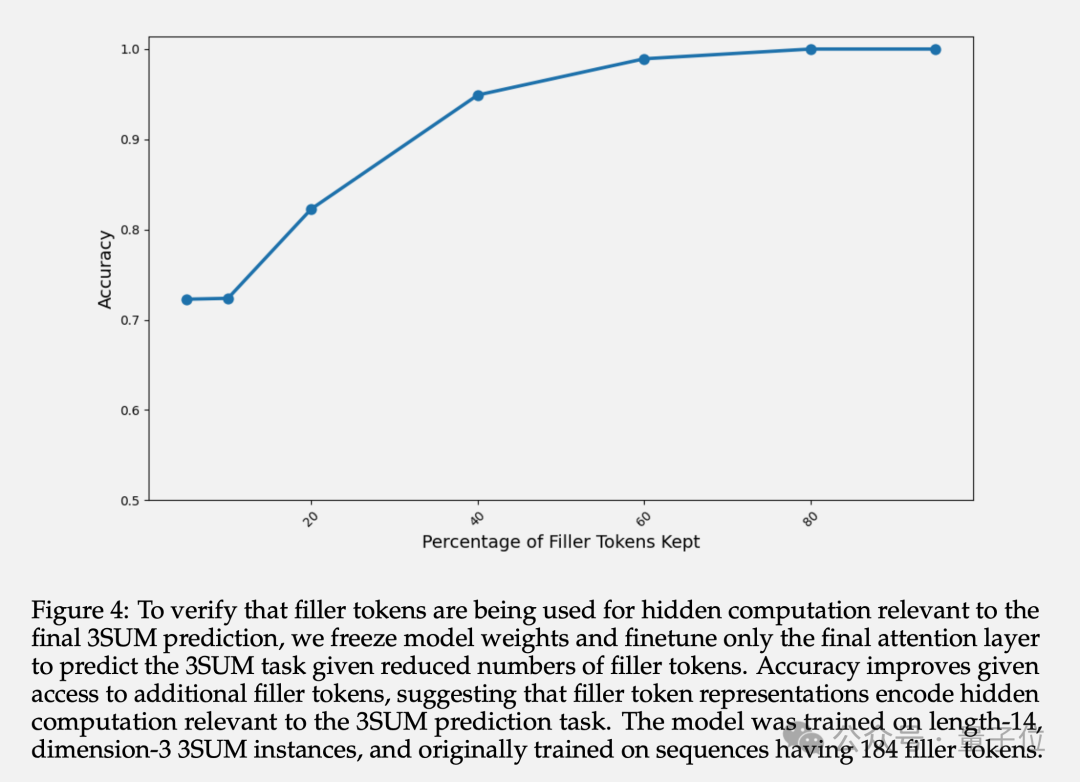

En plus de la précision finale, l'auteur a également étudié la représentation des couches cachées des jetons remplis. Les expériences montrent qu'en gelant les paramètres des couches précédentes et en ajustant uniquement la dernière couche Attention, la précision de la prédiction augmente à mesure que le nombre de jetons de remplissage disponibles augmente.

Cela confirme que la représentation de la couche cachée du jeton renseigné contient des calculs implicites liés aux tâches en aval.

Photos

Photos

L'IA a-t-elle appris à cacher ses pensées ?

Certains internautes doutent que ce journal dise que la méthode de la « chaîne de pensée » est en réalité fausse ? Le projet de mot rapide que j'étudie depuis si longtemps a été vain.

Photo

Photo

L'équipe a déclaré que théoriquement, le rôle du remplissage des jetons est limité à la gamme de problèmes de complexité TC0.

TC0 est un problème informatique qui peut être résolu par un circuit à profondeur fixe. Chaque couche du circuit peut être traitée en parallèle et peut être rapidement résolue par quelques couches de portes logiques (telles que les portes ET, OU et NON) C'est aussi le rôle de Transformer. La limite supérieure de la complexité informatique qui peut être gérée dans cette seule propagation vers l'avant.

Et une chaîne de réflexion suffisamment longue peut étendre la capacité d'expression de Transformer au-delà de TC0.

Et il n'est pas facile pour les grands modèles d'apprendre à utiliser les padding tokens, et une supervision intensive spécifique doit être prévue pour converger.

Cela dit, il est peu probable que les grands modèles existants bénéficient directement de la méthode des jetons de remplissage.

Mais il ne s'agit pas d'une limitation inhérente aux architectures actuelles, elles devraient pouvoir bénéficier des mêmes avantages grâce aux symboles de remplissage si elles disposent de suffisamment de démonstrations dans les données d'entraînement.

Cette recherche soulève également un problème inquiétant : les grands modèles ont la capacité d'effectuer des calculs secrets qui ne peuvent pas être surveillés, ce qui pose de nouveaux défis pour l'explicabilité et la contrôlabilité de l'IA.

En d’autres termes, l’IA peut raisonner seule sous une forme invisible pour les gens sans s’appuyer sur l’expérience humaine.

C’est excitant et effrayant à la fois.

Photos

Photos

Enfin, certains internautes ont suggéré en plaisantant que Llama 3 génère d'abord 1 quadrillion de points, afin que le poids de l'AGI puisse être obtenu (tête de chien).

Photos

Photos

Papier : https://www.php.cn/link/36157dc9be261fec78aeee1a94158c26

Lien de référence :

[1]https://www.php.cn/link/e350 113047 e82ceecb455c33c21ef32a [2]https://www.php.cn/link/872de53a900f3250ae5649ea19e5c381

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Comment résoudre MySQL ne peut pas être démarré

Apr 08, 2025 pm 02:21 PM

Comment résoudre MySQL ne peut pas être démarré

Apr 08, 2025 pm 02:21 PM

Il existe de nombreuses raisons pour lesquelles la startup MySQL échoue, et elle peut être diagnostiquée en vérifiant le journal des erreurs. Les causes courantes incluent les conflits de port (vérifier l'occupation du port et la configuration de modification), les problèmes d'autorisation (vérifier le service exécutant les autorisations des utilisateurs), les erreurs de fichier de configuration (vérifier les paramètres des paramètres), la corruption du répertoire de données (restaurer les données ou reconstruire l'espace de la table), les problèmes d'espace de la table InNODB (vérifier les fichiers IBDATA1), la défaillance du chargement du plug-in (vérification du journal des erreurs). Lors de la résolution de problèmes, vous devez les analyser en fonction du journal d'erreur, trouver la cause profonde du problème et développer l'habitude de sauvegarder régulièrement les données pour prévenir et résoudre des problèmes.

Mysql peut-il renvoyer JSON

Apr 08, 2025 pm 03:09 PM

Mysql peut-il renvoyer JSON

Apr 08, 2025 pm 03:09 PM

MySQL peut renvoyer les données JSON. La fonction JSON_Extract extrait les valeurs de champ. Pour les requêtes complexes, envisagez d'utiliser la clause pour filtrer les données JSON, mais faites attention à son impact sur les performances. Le support de MySQL pour JSON augmente constamment, et il est recommandé de faire attention aux dernières versions et fonctionnalités.

Comprendre les propriétés acides: les piliers d'une base de données fiable

Apr 08, 2025 pm 06:33 PM

Comprendre les propriétés acides: les piliers d'une base de données fiable

Apr 08, 2025 pm 06:33 PM

Une explication détaillée des attributs d'acide de base de données Les attributs acides sont un ensemble de règles pour garantir la fiabilité et la cohérence des transactions de base de données. Ils définissent comment les systèmes de bases de données gérent les transactions et garantissent l'intégrité et la précision des données même en cas de plantages système, d'interruptions d'alimentation ou de plusieurs utilisateurs d'accès simultanément. Présentation de l'attribut acide Atomicité: une transaction est considérée comme une unité indivisible. Toute pièce échoue, la transaction entière est reculée et la base de données ne conserve aucune modification. Par exemple, si un transfert bancaire est déduit d'un compte mais pas augmenté à un autre, toute l'opération est révoquée. BeginTransaction; UpdateAccountSsetBalance = Balance-100Wh

Master SQL Limit Clause: Contrôlez le nombre de lignes dans une requête

Apr 08, 2025 pm 07:00 PM

Master SQL Limit Clause: Contrôlez le nombre de lignes dans une requête

Apr 08, 2025 pm 07:00 PM

Clause SQLLIMIT: Contrôlez le nombre de lignes dans les résultats de la requête. La clause limite dans SQL est utilisée pour limiter le nombre de lignes renvoyées par la requête. Ceci est très utile lors du traitement de grands ensembles de données, des affichages paginés et des données de test, et peut améliorer efficacement l'efficacité de la requête. Syntaxe de base de la syntaxe: selectColumn1, Column2, ... FromTable_NamelimitNumber_Of_Rows; Number_OF_ROWS: Spécifiez le nombre de lignes renvoyées. Syntaxe avec décalage: selectColumn1, Column2, ... FromTable_Namelimitoffset, numéro_of_rows; décalage: sauter

Laravel Eloquent Orm dans Bangla Partial Model Search)

Apr 08, 2025 pm 02:06 PM

Laravel Eloquent Orm dans Bangla Partial Model Search)

Apr 08, 2025 pm 02:06 PM

Laravelelognent Model Retrieval: Faconttement l'obtention de données de base de données Eloquentorm fournit un moyen concis et facile à comprendre pour faire fonctionner la base de données. Cet article présentera en détail diverses techniques de recherche de modèles éloquentes pour vous aider à obtenir efficacement les données de la base de données. 1. Obtenez tous les enregistrements. Utilisez la méthode All () pour obtenir tous les enregistrements dans la table de base de données: usApp \ Modèles \ Post; $ poters = post :: all (); Cela rendra une collection. Vous pouvez accéder aux données à l'aide de Foreach Loop ou d'autres méthodes de collecte: ForEach ($ PostsAs $ POST) {echo $ post->

Comment optimiser les performances MySQL pour les applications de haute charge?

Apr 08, 2025 pm 06:03 PM

Comment optimiser les performances MySQL pour les applications de haute charge?

Apr 08, 2025 pm 06:03 PM

Guide d'optimisation des performances de la base de données MySQL dans les applications à forte intensité de ressources, la base de données MySQL joue un rôle crucial et est responsable de la gestion des transactions massives. Cependant, à mesure que l'échelle de l'application se développe, les goulots d'étranglement des performances de la base de données deviennent souvent une contrainte. Cet article explorera une série de stratégies efficaces d'optimisation des performances MySQL pour garantir que votre application reste efficace et réactive dans des charges élevées. Nous combinerons des cas réels pour expliquer les technologies clés approfondies telles que l'indexation, l'optimisation des requêtes, la conception de la base de données et la mise en cache. 1. La conception de l'architecture de la base de données et l'architecture optimisée de la base de données sont la pierre angulaire de l'optimisation des performances MySQL. Voici quelques principes de base: sélectionner le bon type de données et sélectionner le plus petit type de données qui répond aux besoins peut non seulement économiser un espace de stockage, mais également améliorer la vitesse de traitement des données.

La clé principale de MySQL peut être nul

Apr 08, 2025 pm 03:03 PM

La clé principale de MySQL peut être nul

Apr 08, 2025 pm 03:03 PM

La clé primaire MySQL ne peut pas être vide car la clé principale est un attribut de clé qui identifie de manière unique chaque ligne dans la base de données. Si la clé primaire peut être vide, l'enregistrement ne peut pas être identifié de manière unique, ce qui entraînera une confusion des données. Lorsque vous utilisez des colonnes entières ou des UUIdes auto-incrémentales comme clés principales, vous devez considérer des facteurs tels que l'efficacité et l'occupation de l'espace et choisir une solution appropriée.

Méthode de Navicat pour afficher le mot de passe de la base de données MongoDB

Apr 08, 2025 pm 09:39 PM

Méthode de Navicat pour afficher le mot de passe de la base de données MongoDB

Apr 08, 2025 pm 09:39 PM

Il est impossible de visualiser le mot de passe MongoDB directement via NAVICAT car il est stocké sous forme de valeurs de hachage. Comment récupérer les mots de passe perdus: 1. Réinitialiser les mots de passe; 2. Vérifiez les fichiers de configuration (peut contenir des valeurs de hachage); 3. Vérifiez les codes (May Code Hardcode).