10000 contenu connexe trouvé

Qu'est-ce que le code PIN de l'ordinateur ? Que signifie le code PIN de l'ordinateur ?

Présentation de l'article:Le code PIN de l'ordinateur est un autre compte système indépendant et un autre mot de passe défini par le système Microsoft. Analyse 1 Le code PIN de l'ordinateur est un autre compte système indépendant et un autre mot de passe défini par le système Microsoft. 2Le code PIN de l'ordinateur est principalement destiné à permettre aux utilisateurs de se connecter localement et ne peut pas être contrôlé à distance. 3. Le code PIN de l'ordinateur doit être défini pour l'avoir. Il comporte généralement quatre ou six chiffres. Le mot de passe initial est composé de quatre zéros ou d'un, deux, trois et quatre. Supplément : Quel est le numéro du code PIN de l'ordinateur ? 1 Les codes PIN de l'ordinateur sont essentiellement des mots de passe de quatre à six chiffres, qui ne peuvent être utilisés que localement et ne peuvent pas être utilisés à distance. Le code PIN initial de l'ordinateur est composé de 4 chiffres et changera s'il est modifié. Résumé/Remarques : Le code PIN de l'ordinateur est en fait le code d'identification du propriétaire.

2024-02-22

commentaire 0

2276

Quel est le mot de passe du service China Mobile ?

Présentation de l'article:Le mot de passe du service China Mobile est l'ancien numéro. Le mot de passe initial est 000000 ou 123456. Points à noter lors de la définition d'un nouveau mot de passe : 1. La longueur du mot de passe doit être supérieure à 6 caractères, comprenant de préférence une combinaison de chiffres, de lettres et de caractères spéciaux pour augmenter la complexité du mot de passe. 2. N'utilisez pas de mots de passe liés à ; informations personnelles, telles que l'anniversaire, le numéro de téléphone portable, etc. 3. Changez régulièrement les mots de passe pour augmenter la sécurité des mots de passe. Il est généralement recommandé de changer votre mot de passe tous les 3 mois ; 4. Ne communiquez pas votre mot de passe aux autres, y compris à votre famille et à vos amis.

2023-08-17

commentaire 0

61299

Étapes et méthodes pour ajouter une partition d'échange - Guide système Linux

Présentation de l'article:Si vous souhaitez ajouter une partition de swap dans un système Linux, comment l'ajouter ? Jetons un coup d'œil au didacticiel détaillé ci-dessous. 1. Tout d'abord, cliquez sur "Lanceur" sur la barre du dock, recherchez "Deepin Terminal" et exécutez-le. 2. Définissez ensuite un mot de passe pour l'utilisateur root. Le processus d'installation étant destiné à l'utilisateur administrateur, le mot de passe root n'est pas défini. sudopasswdroot3. Une fois le réglage terminé, exécutez la commande su pour passer à l'utilisateur root 4. Exécutez la commande suivante pour générer un fichier d'échange dans le répertoire racine, count définit le nombre de blocs et bs définit la taille du bloc à générer. un échange 4G. ddif=/dev/zeroof=/swapfilecou

2024-01-03

commentaire 0

897

Quel est le rôle des annotations Java ?

Présentation de l'article:Avant de parler de l'utilisation des annotations, introduisons d'abord la différence entre XML et les annotations : Remarque : Il s'agit d'une sorte de métadonnées décentralisées qui est étroitement liée au code source. xml : est une sorte de métadonnées centralisées qui ne sont pas liées au code source. Cette partie est principalement utilisée pour le développement de projets de configuration Java en arrière-plan. Nous savons qu'il y a quelques années, la plupart des projets de configuration de serveur étaient stockés dans des fichiers XML. Spring 2.5 a commencé à être configuré sur la base d'annotations, réalisant ainsi la fonction de remplacement des fichiers de configuration. Les annotations ont quatre fonctions principales : 1. Générer de la documentation Javadoc via les métadonnées marquées dans le code. 2. Vérification de la compilation. Le compilateur vérifie et vérifie les métadonnées marquées dans le code pendant le processus de compilation. 3. Traitement dynamique au moment de la compilation. Les éléments marqués dans le code sont traités dynamiquement au moment de la compilation.

2023-05-07

commentaire 0

1734

Que dois-je faire si un utilisateur saisit à plusieurs reprises le mot de passe de connexion lors du changement de connexion à distance sous Windows 10 ?

Présentation de l'article:Il est très frustrant pour les utilisateurs de commutation de connexion à distance Win10 de saisir le mot de passe de connexion à chaque fois. De nombreux utilisateurs trouveront cela ennuyeux, mais ils ne savent pas comment configurer pour résoudre ce problème. En fait, modifiez simplement sa configuration détaillée dans le fichier. stratégie de groupe. Que dois-je faire si un utilisateur saisit à plusieurs reprises le mot de passe de connexion lors du changement de connexion à distance sous Windows 10. 1. Tout d'abord, cliquez avec le bouton droit sur le bouton Démarrer et ouvrez Exécuter. 2. Saisissez ensuite gpedit.msc et appuyez sur Entrée pour ouvrir l'éditeur de stratégie de groupe. 3. Sélectionnez ->->->->->4. Configuration Le nombre maximum de connexions RD autorisées est le nombre maximum de connexions. 5. Sélectionnez ->->->->->6. régler l'heure Implémenter la déconnexion automatique des utilisateurs déconnectés après 7

2024-01-11

commentaire 0

1145

Entrée d'enregistrement imToken et étapes d'enregistrement

Présentation de l'article:Entrée et étapes d'inscription à imToken Entrée d'inscription : Site officiel : https://token.im/Mobile AppStore/GooglePlay Étapes d'inscription : Mobile : Téléchargez et installez l'application imToken. Ouvrez l'application et sélectionnez « Créer un portefeuille ». Définissez un mot de passe de portefeuille et sauvegardez votre phrase mnémonique. Après avoir terminé la vérification, vous pouvez commencer à utiliser le portefeuille. Ordinateur : visitez le site officiel d'imToken. Cliquez sur "Créer un portefeuille" et sélectionnez "Créer sur PC". Définissez un mot de passe pour le portefeuille et sauvegardez la clé privée. Après avoir terminé la vérification, vous pouvez commencer à utiliser le portefeuille. Astuce : Le mot de passe doit contenir au moins 8 caractères, dont des lettres, des chiffres et des symboles. La phrase mnémonique ou clé privée est très importante, veuillez la conserver correctement. Assurez-vous que lorsque vous téléchargez des applications, vous le faites à partir de sources officielles

2024-09-20

commentaire 0

268

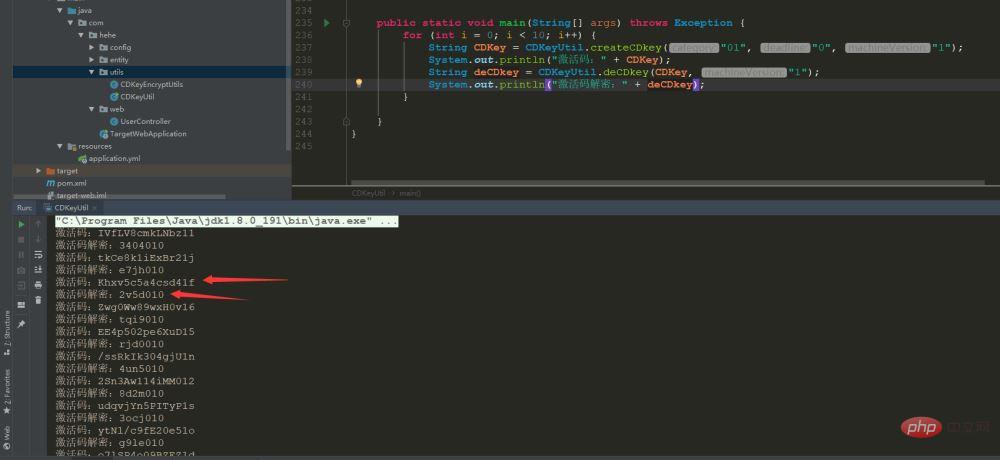

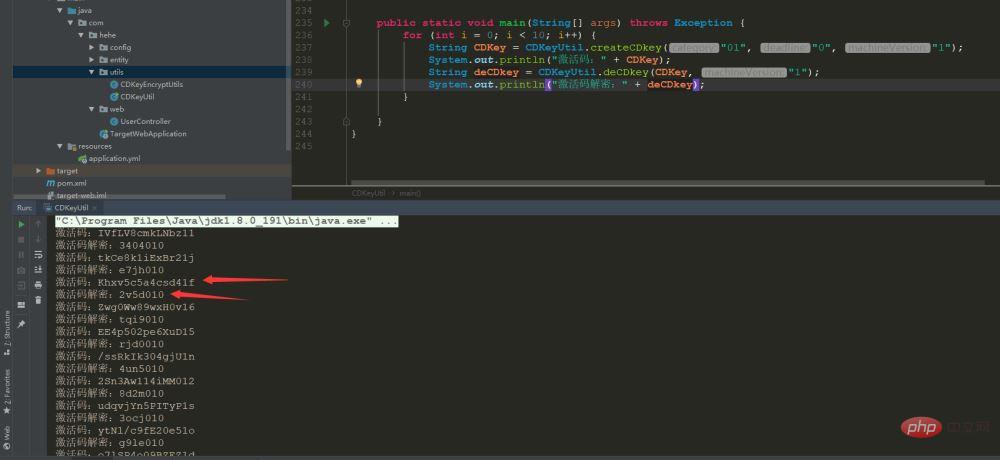

Comment générer des codes d'activation et des clés à l'aide de Java.

Présentation de l'article:Idées de conception de décryptage et de cryptage Chiffrement : Utilisez le cryptage symétrique AES, décryptez 7 chiffres : séquence de 32 chiffres (4 chiffres) + type de clé (2 chiffres) + période de validité (1 chiffre) La clé cryptée est de 11 chiffres et 4 chiffres : Le premier trois chiffres, obtenez d'abord un nombre aléatoire (0 à 2500), puis multipliez-le par 11, puis convertissez-le en un nombre à trois chiffres à 32 chiffres, puis le dernier chiffre est (numéro de version de la machine), les 3 derniers chiffres + 1 chiffre Générez une clé attendue à 4 chiffres à 15 chiffres, 11 chiffres + 4 chiffres, puis mélangez les clés pour confondre la stratégie de confusion : obtenez d'abord les chiffres pairs et impairs du code d'activation, puis collez les chiffres pairs et impairs pour obtenir le code d'activation obscurci Décryptage des chiffres impairs + chiffres pairs : (1) Désobfuscation (réorganiser et restaurer le code d'activation obscurci) (2) Vérifier les quatre derniers chiffres de la clé ;

2023-05-08

commentaire 0

1469

Comment activer la protection des appareils volés sur iPhone

Présentation de l'article:Comment fonctionne la protection des appareils volés ? Habituellement, lorsqu'un iPhone est volé, un voleur connaissant le mot de passe de l'appareil peut supprimer l'identifiant Apple ou réinitialiser l'appareil. La protection de l'appareil applique l'authentification biométrique (telle que Face ID ou Touch ID) pour effectuer des opérations sensibles telles que l'accès aux données stockées dans le trousseau iCloud, la désactivation du mode perdu, la réinitialisation d'usine ou la configuration d'un nouvel appareil sur votre iPhone. Cette fonction de sécurité empêche également tout accès non autorisé aux données financières, comme le remplissage automatique des méthodes de paiement enregistrées dans Safari, la demande d'une nouvelle Apple Card et l'exécution de certaines actions dans Wallet, comme Apple Pay ou le transfert d'argent. Avec la protection des appareils volés, les voleurs ne peuvent pas modifier les paramètres du téléphone via un mot de passe. Une identification biométrique réussie est requise

2024-02-02

commentaire 0

1274

préparation du répertoire Word

Présentation de l'article:Compilation du catalogue Word 1. Définir le format du titre 1. Sélectionnez tous les titres de premier niveau de l'article ; 2. À l'extrémité gauche de la barre d'outils « Format », cliquez sur « Titre 1 » dans la liste « Style ». Suivez les étapes 1 et 2 pour définir le format des titres de deuxième et troisième niveaux comme Titre 2 et Titre 3. 2. Générer automatiquement une table des matières 1. Positionnez le curseur à gauche du premier caractère de la première ligne de la page 1 de l'article (la table des matières doit être devant l'article 2. Exécutez la commande de menu) ; "Insertion/Référence/Index et Table des matières" pour ouvrir la boîte de dialogue "Index" Table des matières" ; 3. Cliquez sur l'onglet "Table des matières" dans la boîte de dialogue, effectuez les réglages appropriés, cliquez sur le bouton "OK", et la table des matières de l'article sera automatiquement générée. La table des matières permet de lister les titres à chaque niveau du document et les numéros de pages correspondant aux titres du document. Tout d’abord, expliquez un aperçu de Word

2024-01-12

commentaire 0

1497

Comment copier le dossier du disque USB sur un ordinateur

Présentation de l'article:On peut dire que les ordinateurs concernent tous les aspects de notre vie quotidienne, du travail à la vie. Par conséquent, les ordinateurs stockent souvent de nombreuses données, allant de la vie privée aux secrets professionnels. À l’heure actuelle, la manière de protéger les données informatiques devient très importante. D'une manière générale, la chose la plus élémentaire est de définir un mot de passe de mise sous tension de l'ordinateur, mais cela est loin d'être suffisant. Pourquoi ne pas apprendre à interdire la copie de fichiers informatiques sur des clés USB ou d’autres appareils mobiles pour porter la sécurité à un niveau supérieur ? Étapes de configuration : 1. Appuyez et maintenez enfoncées les touches de raccourci "win+R" en même temps, ouvrez la fenêtre d'exécution de la commande système, entrez la commande "gpedit.msc" et appuyez sur Entrée pour ouvrir l'éditeur de stratégie de groupe local. 2. Dans l'éditeur de stratégie de groupe local, cliquez sur « Configuration ordinateur/Modèles d'administration/Système », double-cliquez sur le côté droit pour ouvrir « Mobile

2024-02-11

commentaire 0

853

Utilisez Click pour créer le programme de ligne de commande Python parfait

Présentation de l'article:La tâche principale des programmeurs Python consiste à écrire des programmes en ligne de commande, qui sont des scripts qui s'exécutent directement dans le terminal. Au fur et à mesure que le projet grandit, nous espérons créer une interface de ligne de commande efficace capable de résoudre différents problèmes en fournissant différents paramètres au lieu de modifier le code source à chaque fois. Afin d'atteindre cet objectif, j'ai résumé quatre principes, j'espère que cela sera utile à tout le monde : Les paramètres de ligne de commande doivent fournir des valeurs par défaut pour gérer toutes les erreurs de paramètres possibles, y compris les paramètres manquants, les types de données incorrects, l'impossibilité de trouver fichiers, etc. Documentation bien écrite, Expliquer ce que signifient les paramètres et comment configurer l'affichage des tâches de longue durée à l'aide d'une barre de progression. Un exemple simple Appliquons ces règles à un cas concret : un script qui utilise Caesarcipher pour chiffrer. et décrypter les messages.

2023-04-18

commentaire 0

1284

Quel programmeur IA est le meilleur ? Explorez le potentiel de Devin, Tongyi Lingma et de l'agent SWE

Présentation de l'article:Le 3 mars 2022, moins d'un mois après la naissance de Devin, le premier programmeur d'IA au monde, l'équipe NLP de l'Université de Princeton a développé un agent SWE pour programmeur d'IA open source. Il exploite le modèle GPT-4 pour résoudre automatiquement les problèmes dans les référentiels GitHub. Les performances de l'agent SWE sur l'ensemble de tests du banc SWE sont similaires à celles de Devin, prenant en moyenne 93 secondes et résolvant 12,29 % des problèmes. En interagissant avec un terminal dédié, SWE-agent peut ouvrir et rechercher le contenu des fichiers, utiliser la vérification automatique de la syntaxe, modifier des lignes spécifiques et écrire et exécuter des tests. (Remarque : le contenu ci-dessus est un léger ajustement du contenu original, mais les informations clés du texte original sont conservées et ne dépassent pas la limite de mots spécifiée.) SWE-A

2024-04-07

commentaire 0

1398

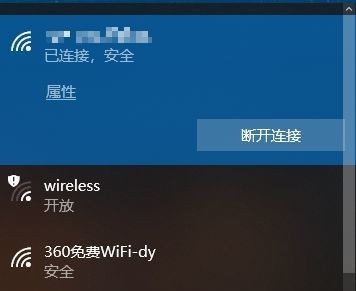

Comment résoudre le problème de l'impossibilité de saisir le mot de passe wifi dans win10

Présentation de l'article:Ne pas pouvoir saisir le mot de passe pour le wifi win10 est un problème très déprimant. Il s'agit généralement du propriétaire de la carte. Il suffit de la rouvrir ou de redémarrer l'ordinateur. Pour les utilisateurs qui ne parviennent toujours pas à résoudre le problème, dépêchez-vous et jetez un œil au. tutoriel de solution détaillé. Win10 Wifi Impossible de saisir le mot de passe Méthode du didacticiel 1 : 1. L'impossibilité de saisir le mot de passe peut être un problème avec notre connexion au clavier, vérifiez soigneusement si le clavier peut être utilisé. 2. Si nous devons utiliser le clavier pour saisir des chiffres, nous devons également vérifier si le clavier est verrouillé. Méthode 2 : Remarque : Certains utilisateurs ont signalé que l'ordinateur ne pouvait pas être allumé après avoir effectué cette opération. En fait, ce n’est pas la cause de ce paramètre, mais le problème du système informatique lui-même. Après avoir effectué cette opération, cela n'affectera pas le démarrage normal de l'ordinateur et le système informatique ne

2023-12-30

commentaire 0

1058

Comment configurer le portefeuille froid Coldlar

Présentation de l'article:Comment configurer un Coldlar Cold Wallet Première étape : obtenir le portefeuille Visitez le site officiel de Coldlar et téléchargez l'application Coldlar pour votre appareil. Après avoir installé l'application, ouvrez-la et créez un compte. Étape 2 : Créer un mnémonique Coldlar générera un mnémonique de 12 mots. Notez soigneusement votre phrase mnémonique et conservez-la dans un endroit sûr. Ne le stockez jamais sur un appareil numérique. Étape 3 : Activer le portefeuille Saisissez la phrase mnémonique dans l'application Coldlar pour activer le portefeuille. Définissez un mot de passe fort pour protéger vos fonds. Quatrième étape : ajouter des actifs Dans l'application Coldlar, sélectionnez l'onglet Actifs. Recherchez l'actif que vous souhaitez stocker et sélectionnez Ajouter. Entrez l'adresse de réception et envoyez les fonds.

2024-09-27

commentaire 0

758

Comment annuler le widget avatar sur iQiyi Express Edition. Comment annuler le widget avatar ?

Présentation de l'article:L'application version iQiyi Express propose un grand nombre d'œuvres cinématographiques et télévisuelles, et les dernières séries dramatiques populaires sont mises à jour 24 heures sur 24. Vous pouvez trouver immédiatement ce que vous souhaitez regarder, basculer entre différentes lignes de qualité d'image et profiter de l'audio global. Expérience visuelle. L'image est plus agréable. Il vous suffit de saisir votre compte et votre mot de passe pour vous connecter. Il existe un puissant moteur de recherche intégré. Entrez le mot-clé initial pour trouver les résultats vidéo correspondants. Vous pouvez glisser de haut en bas pour regarder à la demande en un seul clic. Les clips de l'intrigue sont présentés un par un. Bien sûr, vous pouvez également voir les informations personnelles du pendentif d'avatar, qui peuvent être utilisées, définies ou annulées par vous-même. Tous les enregistrements de visionnage sont automatiquement enregistrés. l'éditeur mettra les détails en ligne aux utilisateurs d'iQiyi Express Edition. Étapes pour annuler le pendentif avatar. 1. Ouvrez iQiyi Express

2024-03-13

commentaire 0

1106

Comment installer le système d'exploitation Win7 sur un ordinateur

Présentation de l'article:Parmi les systèmes d'exploitation informatiques, le système WIN7 est un système d'exploitation informatique très classique, alors comment installer le système win7 ? L'éditeur ci-dessous présentera en détail comment installer le système win7 sur votre ordinateur. 1. Téléchargez d'abord le système Xiaoyu et réinstallez le logiciel système sur votre ordinateur de bureau. 2. Sélectionnez le système win7 et cliquez sur "Installer ce système". 3. Commencez ensuite à télécharger l'image du système win7. 4. Après le téléchargement, déployez l'environnement, puis cliquez sur Redémarrer maintenant une fois terminé. 5. Après avoir redémarré l'ordinateur, la page Windows Manager apparaîtra. Nous choisissons la seconde. 6. Revenez à l'interface de l'ordinateur pour continuer l'installation. 7. Une fois terminé, redémarrez l'ordinateur. 8. Arrivez enfin sur le bureau et l'installation du système est terminée. Installation en un clic du système win7

2023-07-16

commentaire 0

1265

php-插入排序

Présentation de l'article::本篇文章主要介绍了php-插入排序,对于PHP教程有兴趣的同学可以参考一下。

2016-08-08

commentaire 0

1122

图解找出PHP配置文件php.ini的路径的方法,_PHP教程

Présentation de l'article:图解找出PHP配置文件php.ini的路径的方法,。图解找出PHP配置文件php.ini的路径的方法, 近来,有不博友问php.ini存在哪个目录下?或者修改php.ini以后为何没有生效?基于以上两个问题,

2016-07-13

commentaire 0

865