10000 contenu connexe trouvé

Comment les fonctionnalités de sécurité de Kirin OS protègent-elles vos informations personnelles ?

Présentation de l'article:Comment les fonctionnalités de sécurité de Kirin OS protègent-elles vos informations personnelles ? Avec le développement rapide d’Internet, la sécurité des informations personnelles est devenue un enjeu de plus en plus important. Les gens sont de plus en plus préoccupés par la protection des informations personnelles, en particulier lorsqu'ils utilisent des systèmes d'exploitation. En tant qu'alternative à Android auto-développée en Chine, Kirin OS a beaucoup attiré l'attention pour ses excellentes performances en matière de sécurité. Cet article présentera les fonctionnalités de sécurité de Kirin OS et montrera comment utiliser ces fonctionnalités pour protéger vos informations personnelles. Authentification des utilisateurs Dans Kirin OS, les utilisateurs doivent s'authentifier

2023-08-06

commentaire 0

1812

Utiliser un ordinateur portable pour modifier des secrets (techniques de protection de la vie privée et de sécurité des informations)

Présentation de l'article:À l’ère du numérique, la vie privée et la sécurité des informations sont devenues particulièrement importantes. En utilisant rationnellement les ordinateurs portables, nous pouvons améliorer notre capacité à protéger la vie privée et garantir que nos secrets ne soient pas divulgués. Cet article présentera quelques conseils et méthodes pour modifier les secrets à l'aide de votre ordinateur portable. Paragraphe 1. Choisissez un mot de passe fort pour protéger la sécurité de votre compte 2. Utilisez des outils de cryptage pour protéger les fichiers sensibles 3. Définissez un mot de passe de verrouillage d'écran 4. Mettez régulièrement à jour le système d'exploitation et les logiciels 5. Utilisez un logiciel antivirus pour protéger votre ordinateur contre les logiciels malveillants 6. Utilisez les informations publiques avec prudence Réseau sans fil 7. Utilisez l'authentification multifacteur pour renforcer davantage la sécurité du compte 8. Sauvegardez régulièrement les fichiers importants 9. Ouvrez les e-mails inconnus et téléchargez les pièces jointes avec prudence 10. Utilisez le mode de navigation privée pour protéger l'historique de navigation 11. Nettoyez le navigateur régulièrement

2024-08-14

commentaire 0

1003

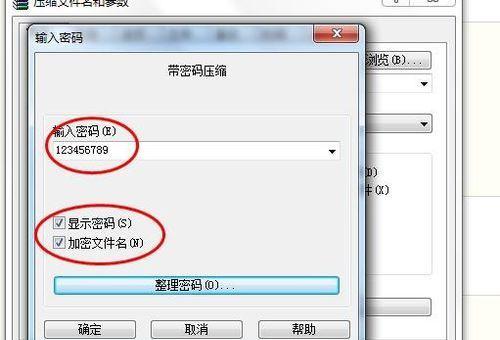

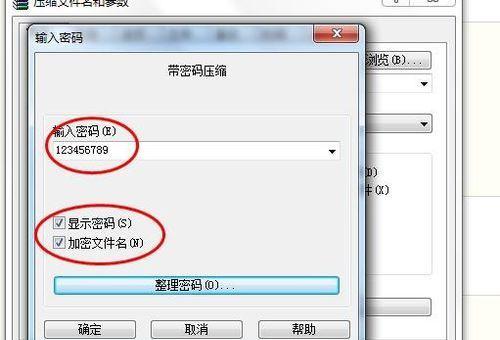

Un moyen simple de crypter des fichiers (une mesure importante pour protéger les informations personnelles)

Présentation de l'article:La sécurité des fichiers est devenue une préoccupation majeure avec les progrès de la technologie et la numérisation des informations personnelles. Le cryptage des fichiers est devenu une mesure courante afin de protéger la vie privée et les informations sensibles. Pour aider les lecteurs à comprendre comment protéger leurs fichiers, cet article présentera la méthode la plus simple pour crypter des fichiers. 1 : Comprenez l'importance du cryptage des fichiers afin que le contenu des fichiers ne puisse pas être lu par des personnes non autorisées. Le cryptage des fichiers est un processus de conversion des fichiers en un algorithme spécifique. Il peut protéger la vie privée et éviter les fuites de données et les utilisations malveillantes, les secrets commerciaux et autres informations sensibles grâce au cryptage des fichiers. Deuxièmement : choisissez un logiciel de cryptage de fichiers approprié tel que TrueCrypt, BitLocker, etc. Il existe de nombreux logiciels de cryptage de fichiers sur le marché. Choisir le logiciel de chiffrement qui vous convient est la clé.

2024-06-01

commentaire 0

1018

Attention aux fuites d'informations personnelles pendant le Nouvel An chinois ! HarmonyOS déploie des efforts inlassables pour protéger la confidentialité et la sécurité des utilisateurs

Présentation de l'article:À l’ère du numérique, Internet a profondément pénétré nos vies, apportant une commodité sans précédent. Cependant, le risque de fuite de données augmente également et les informations personnelles sont facilement volées. Récemment, China News Weekly a publié une vidéo thématique intitulée « Conseils secrets pour éviter les pièges en matière de confidentialité et de sécurité lorsque vous rentrez chez vous pendant la Fête du Printemps ». La vidéo rappelle aux gens diverses fuites de sécurité de la vie privée qui se produisent fréquemment pendant la Fête du Printemps et appelle les gens à renforcer leur sensibilisation à la protection de la vie privée. Dans le même temps, la vidéo révèle également à quel point il est difficile d’empêcher les fuites de données personnelles. Il s'agit d'un signal d'alarme pour nous, nous rappelant d'accorder une attention particulière à la protection de la vie privée pendant la Fête du Printemps. Il ne fait aucun doute que la fuite de la vie privée est devenue un problème social de plus en plus grave et ne peut être ignoré. Le 28 janvier de chaque année est la Journée internationale de la confidentialité des données, qui vise à rappeler aux gens de prêter attention à la confidentialité des données.

2024-01-28

commentaire 0

887

Que signifie la pénalité pour violation de Douyin concernant la réinitialisation des informations personnelles ? Que dois-je faire si je dois réinitialiser mes informations personnelles en raison de sanctions pour violation ?

Présentation de l'article:En tant que plateforme de vidéos courtes populaire en Chine, Douyin compte de nombreux utilisateurs. Lors de l'utilisation de Douyin, certains utilisateurs peuvent être confrontés à des sanctions pour violation, notamment la réinitialisation de leurs informations personnelles. Alors, que veut dire Douyin en réinitialisant les informations personnelles comme sanction pour violation ? Si nous rencontrons cette situation, comment devons-nous y faire face ? Cet article abordera ces deux questions en détail. 1. Que signifie la pénalité pour violation de Douyin concernant la réinitialisation des informations personnelles ? Afin de protéger la vie privée et la sécurité des utilisateurs, la plateforme Douyin a mis en place des mesures de surveillance. Si un utilisateur enfreint les réglementations de la plateforme, comme la publication de contenu illégal, l'attaque malveillante d'autrui, etc., il peut être soumis à des violations. Parmi eux, la réinitialisation des informations personnelles est une mesure de sanction prise par la plateforme Douyin contre les utilisateurs illégaux. Cette pénalité entraînera le surnom personnel, l'avatar, le profil de l'utilisateur.

2024-04-08

commentaire 0

702

Comment PHP met en œuvre des solutions de sécurité de compte pour protéger les informations personnelles des utilisateurs

Présentation de l'article:Avec le développement d’Internet, de plus en plus d’utilisateurs choisissent d’utiliser PHP comme langage de développement web. Cependant, avec l’essor des applications web, les questions de sécurité deviennent de plus en plus importantes. Dans cet article, j'expliquerai comment utiliser PHP pour mettre en œuvre une solution de sécurité de compte afin de protéger les informations personnelles des utilisateurs. Utilisation de certificats SSL En PHP, la sécurité lors de la transmission des données peut être assurée en utilisant des certificats SSL. Un certificat SSL crypte toutes les données transmises, ce qui signifie que même si quelqu'un intercepte les données, elles ne peuvent pas être lues.

2023-06-27

commentaire 0

1252

Apprenez Java à partir de zéro : maîtrisez les méthodes et techniques pour obtenir des informations personnelles Alipay

Présentation de l'article:Apprenez Java à partir de zéro : Maîtrisez les méthodes et techniques pour obtenir les informations personnelles d'Alipay 1. Introduction Avec le développement rapide du commerce électronique, Alipay est devenue la plateforme privilégiée de plus en plus de personnes pour effectuer des paiements et des virements. Afin d'offrir une meilleure expérience utilisateur et plus de commodité, de nombreuses applications doivent obtenir les informations personnelles des utilisateurs via Alipay. Cet article explique comment utiliser le langage Java pour obtenir les méthodes et techniques d'informations personnelles Alipay. 2. Préparation Avant de commencer, vous devez vous assurer que vous disposez des prérequis suivants : installer l'environnement de développement Java, le package

2023-09-06

commentaire 0

973

Pourquoi l'iPhone est-il soudainement désactivé ?

Présentation de l'article:Les raisons pour lesquelles les iPhones sont soudainement désactivés sont de protéger la sécurité des données des utilisateurs, d'empêcher le piratage des mots de passe par force brute, d'empêcher le vol ou l'utilisation abusive après le vol et d'éduquer les utilisateurs sur l'importance de protéger leurs appareils et leurs informations personnelles. Introduction détaillée : 1. Afin de protéger la sécurité des données de l'utilisateur, lorsque l'utilisateur définit un mot de passe ou un Touch ID/Face ID, il s'agit de protéger son appareil et ses informations personnelles contre l'accès par des personnes non autorisées si quelqu'un tente d'entrer. de manière incorrecte plusieurs fois de suite, mot de passe ou effectuer d'autres opérations qui violent les politiques de sécurité, etc.

2023-09-25

commentaire 0

2436

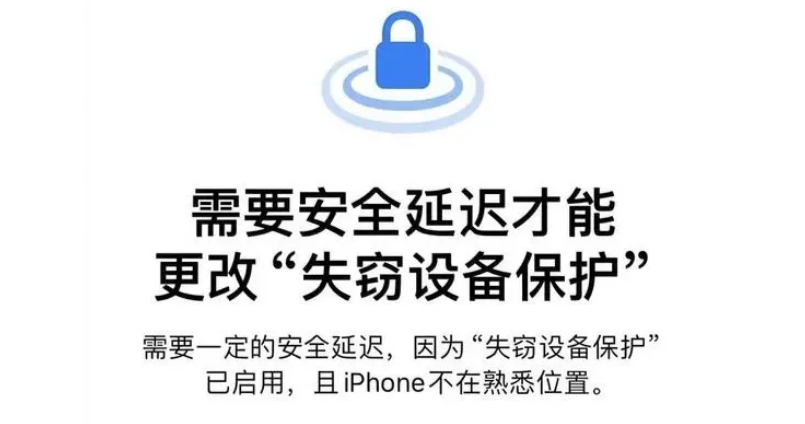

Découvrez les nouvelles fonctionnalités d'iOS 17.3 - les principales utilisations des fonctionnalités de protection des appareils volés

Présentation de l'article:Hier, Apple a publié la version officielle d'iOS 17.3/iPadOS 17.3 Dans les instructions de mise à jour, Apple s'est concentré sur la fonction de protection des appareils volés. Qu’est-ce que la protection des appareils volés ? À quoi sert la fonction de protection des appareils volés dans iOS 17.3 ? La fonctionnalité de protection des appareils volés de cette mise à jour, contrairement à Device Finder, offre une mesure de protection lorsque votre mot de passe est connu d'un voleur. Par exemple, lorsque votre iPhone quitte votre lieu habituel (comme la maison ou le travail) et qu'un voleur tente d'accéder aux mots de passe et aux informations de carte de crédit stockés sur votre téléphone dans un environnement inconnu, il nécessite une vérification biométrique telle que Face ID ou Touch ID. au lieu d'un mot de passe. Cette conception vise à protéger les informations de votre téléphone mobile et de votre compte contre

2024-01-24

commentaire 0

825

PHP et Vue.js développent des méthodes d'application pour se défendre contre les attaques d'usurpation d'identité

Présentation de l'article:PHP et Vue.js développent des méthodes d'application pour défendre les attaques d'usurpation d'identité Introduction : Avec le développement rapide d'Internet, de plus en plus de personnes commencent à stocker des informations personnelles en ligne, telles que des informations de compte bancaire, des données personnelles, etc. Cependant, cela entraîne également un risque d’usurpation d’identité. Pour protéger les informations personnelles des utilisateurs, il devient essentiel de développer des applications qui se défendent contre les attaques d'usurpation d'identité. Cet article utilisera PHP et Vue.js comme exemples pour présenter quelques méthodes de défense efficaces et les illustrer avec des exemples de code. 1. Authentification des utilisateurs et authentification des utilisateurs autorisés

2023-07-05

commentaire 0

1426

Les téléphones OPPO vous apprennent à masquer les applications (protégez les informations personnelles en masquant les applications)

Présentation de l'article:Les téléphones portables sont devenus un élément indispensable de la vie des gens. Dans la société numérique, le risque de fuite d’informations personnelles continue d’augmenter et la protection de la confidentialité des téléphones portables devient de plus en plus importante. Afin d'aider les utilisateurs à mieux protéger leurs informations personnelles, les téléphones mobiles OPPO offrent la fonction de masquer les applications. Cet article présentera en détail comment utiliser les téléphones mobiles OPPO pour masquer des applications et l'importance de masquer les applications. 1. Que sont les fonctions d'application cachées - Présentation des fonctions et caractéristiques des fonctions d'application cachées sur les téléphones mobiles OPPO. 2. Comment configurer des applications cachées - Description détaillée de la façon de configurer et d'utiliser la fonction d'applications cachées sur les téléphones OPPO. 3. Étape 1 pour masquer les applications : entrer les paramètres - Expliquez comment trouver la fonction de masquage des applications en entrant les paramètres. 4. Étape 2 pour masquer les applications : - Pour plus de détails, sélectionnez dans les paramètres

2024-02-02

commentaire 0

715

La protection contre le vol iOS 17.3 doit-elle être activée ? Comment activer la protection contre le vol dans iOS 17.3

Présentation de l'article:Dans iOS 17.3 et versions ultérieures, nous pouvons utiliser la protection des appareils volés pour vous protéger dans le cas rare où quelqu'un vole votre iPhone et connaît votre mot de passe. La fonctionnalité « Protection des appareils volés » est différente de la fonctionnalité de découverte d'appareils que nous comprenons habituellement. Cette fonctionnalité est une mesure de protection fournie lorsqu'un voleur connaît déjà votre mot de passe. Par exemple, si votre iPhone quitte votre lieu habituel (comme la maison ou le travail) et qu'un voleur tente d'accéder aux mots de passe et aux informations de carte de crédit stockés sur votre téléphone dans un environnement inconnu, il devra utiliser Face ID ou Touch ID. vérifié biométriquement au lieu d'utiliser un mot de passe. Le but est d'empêcher d'autres personnes de voler les informations de votre téléphone et de votre compte. De plus, en cours

2024-02-21

commentaire 0

1262

Quels sont les avantages de comprendre la fonctionnalité de prévention des pertes d'appareils dans iOS 17.3 ?

Présentation de l'article:Aujourd'hui, Apple a officiellement proposé la mise à jour iOS17.3 à tout le monde. Dans les notes de mise à jour, Apple a mis en évidence les fonctionnalités de protection des appareils volés. Qu’est-ce que la protection des appareils volés ? À quoi sert la fonction de protection des appareils volés dans iOS 17.3 ? La fonction de protection des appareils volés de cette mise à jour est différente de la fonction de recherche d'appareil que nous comprenons habituellement. Cette fonction est une mesure de protection fournie lorsque le voleur connaît déjà votre mot de passe. Par exemple, lorsque votre iPhone quitte votre lieu habituel (comme la maison ou le travail) et qu'un voleur tente d'accéder aux mots de passe et aux informations de carte de crédit stockés sur votre téléphone dans un environnement inconnu, il devra utiliser Face ID ou Touch ID. vérifié biométriquement au lieu d'un mot de passe. Ceci est fait pour empêcher.

2024-01-24

commentaire 0

1046

Vous apprendre à utiliser les nouvelles fonctionnalités avancées d'iOS 17.4 « Protection des appareils volés »

Présentation de l'article:Apple a déployé mardi la mise à jour iOS 17.4, apportant une multitude de nouvelles fonctionnalités et de correctifs aux iPhones. La mise à jour inclut de nouveaux emojis et les utilisateurs de l’UE pourront également les télécharger depuis d’autres magasins d’applications. En outre, la mise à jour renforce également le contrôle de la sécurité de l'iPhone et introduit davantage d'options de configuration de « Protection des appareils volés » pour offrir aux utilisateurs plus de choix et de protection. "iOS 17.3 introduit pour la première fois la fonction "Protection des appareils volés", ajoutant une sécurité supplémentaire aux informations sensibles des utilisateurs. Lorsque l'utilisateur est loin de chez lui et d'autres lieux familiers, cette fonction nécessite que l'utilisateur saisisse des informations biométriques pour la première fois. heure, et après une heure, vous devez saisir à nouveau les informations pour accéder et modifier certaines données, telles que la modification du mot de passe de votre identifiant Apple ou la désactivation de la protection de l'appareil volé.

2024-03-10

commentaire 0

1309

Attention ! Les robots éducatifs peuvent divulguer la confidentialité. Évaluation par la Commission provinciale de protection des consommateurs du Jiangsu : 70 % des produits collectent des informations personnelles en violation de la réglementation.

Présentation de l'article:Ces dernières années, les robots éducatifs, en tant que sorte de jouets et d'outils pédagogiques « ludo-éducatifs et divertissants », ont été favorisés par les parents et les élèves. La Commission provinciale de protection des consommateurs du Jiangsu a mené une évaluation du robot éducatif et a publié les résultats de l'évaluation le 20 octobre. Parmi les 12 échantillons, 1 échantillon présentait des problèmes de sécurité électrique ; 5 échantillons présentaient des risques de rayures ; 9 échantillons ont collecté des informations personnelles sur les consommateurs en violation de la réglementation ; 4 échantillons ont quand même obtenu des informations personnelles après le refus explicite des consommateurs. Cinq échantillons risquent d'être rayés. Zhao Xin, directeur du département de surveillance de la Commission provinciale de protection des consommateurs du Jiangsu, a déclaré que les robots éducatifs font référence à un robot de service spécialement conçu pour apprendre des connaissances liées aux robots. Les adolescents peuvent permettre aux robots de réaliser une variété d'actions, de mouvements, de fonctions et de performances grâce à une programmation indépendante, comprenant ainsi la relation entre la structure mécanique, les caractéristiques de mouvement et les fonctions. Cette fois

2023-10-22

commentaire 0

1033

Comment éviter les attaques de réplication d'identité ?

Présentation de l'article:Avec les ressources en libre accès devenant de plus en plus disponibles, les attaques de vol et de copie d’identité sont de plus en plus fréquentes et sophistiquées. Les pirates informatiques ou les attaquants peuvent voler

2023-06-11

commentaire 0

813

Dans quelle mesure Binance Coin (BNB) est-il sûr ?

Présentation de l'article:La sécurité de Binance Coin (BNB) est assurée par le registre immuable basé sur la blockchain Ethereum, qui nécessite le consensus d'une majorité de mineurs pour enregistrer les transactions. Utilisez plusieurs mesures de sécurité telles que l'authentification à deux facteurs, les capacités anti-phishing, le stockage froid et les audits de sécurité. En tant que crypto-monnaie anonyme, les informations de transaction ne sont pas liées à l'identité personnelle, protégeant ainsi les utilisateurs contre la fraude et le vol d'identité. Basé sur une blockchain décentralisée, il empêche les manipulations par les organisations centrales et améliore la sécurité et la résistance aux attaques.

2024-10-17

commentaire 0

382

Ce qui est mis à jour dans iOS17.3

Présentation de l'article:Le système iOS 17.3 d'Apple a été mis à jour avec de nombreuses nouvelles fonctionnalités, mais la plupart des amis ne savent pas avec quelles fonctionnalités le système iOS 17.3 a été mis à jour. La protection des appareils volés, les nouveaux fonds d'écran Unity, etc. sont toutes les dernières fonctionnalités. Une introduction aux fonctionnalités de la mise à jour iOS17.3 proposées aux joueurs. Les utilisateurs intéressés viennent y jeter un œil ! Qu'est-ce qui a été mis à jour dans ios17.3 ? Fonction 1 : la mise à jour du logiciel est poussée vers la version ios17.3RC, qui introduit des mesures de sécurité supplémentaires pour protéger les appareils volés ; Fonction 2 : activer la protection des appareils volés et du système. restreindra les autres lorsque l'iPhone est perdu pour accéder à vos informations privées ; Fonction 3 : Ajout du fond d'écran Unity Ajout du fond d'écran [UnityBloom] à l'écran de verrouillage pour créer des expressions.

2024-02-23

commentaire 0

934

Plusieurs applications Sam peuvent être connectées en même temps

Présentation de l'article:Trois applications Sam peuvent être connectées ensemble. Cependant, il doit être clair que les comptes ne peuvent pas être partagés et que chaque compte est lié à des informations personnelles et ne peut pas être partagé avec d'autres. Les membres doivent conserver correctement leurs numéros de compte et mots de passe et faire attention à la sécurité de leurs comptes. Dans le cas où un compte s'avère volé ou divulgué, les membres doivent contacter rapidement l'équipe du service client de Sam's Club pour un traitement visant à protéger les informations personnelles et la sécurité du compte.

2023-10-31

commentaire 0

14931