10000 contenu connexe trouvé

Sécurité du serveur Linux : détection d'intrusion à l'aide de la ligne de commande

Présentation de l'article:Sécurité du serveur Linux : Utilisation de la ligne de commande pour la détection des intrusions Introduction : À l'ère d'Internet d'aujourd'hui, la sécurité des serveurs est particulièrement importante. En tant que système d'exploitation open source, Linux est largement utilisé, mais il est également devenu l'une des cibles des attaques de pirates informatiques. Afin de protéger nos serveurs contre les menaces d'intrusion, nous devons continuellement apprendre et appliquer certaines technologies de détection d'intrusion. Cet article explique comment utiliser la ligne de commande pour effectuer une détection d'intrusion sur les serveurs Linux et fournit des exemples de code pertinents. 1. Analyse des ports L'analyse des ports est un élément important de la détection des intrusions.

2023-09-09

commentaire 0

1354

Sécurité du serveur Linux : détection d'intrusion à l'aide de la ligne de commande

Présentation de l'article:Sécurité des serveurs Linux : Utilisation de la ligne de commande pour la détection des intrusions En raison du développement rapide et de l'application généralisée d'Internet, la sécurité des serveurs est devenue particulièrement importante. Le système d'exploitation Linux occupe une place importante dans le domaine des serveurs car il est fiable, stable et possède de puissantes fonctionnalités de sécurité. Cet article expliquera comment utiliser la ligne de commande pour la détection d'intrusion afin d'améliorer la sécurité des serveurs Linux. 1. L'importance de la détection des intrusions La détection des intrusions fait référence à l'identification d'éventuelles attaques réseau et de comportements illégaux en surveillant et en analysant les activités du système. Serveur comme réseau porteur

2023-09-09

commentaire 0

989

PHP et machine learning : comment assurer la sécurité du réseau et la détection des intrusions

Présentation de l'article:PHP et apprentissage automatique : comment assurer la sécurité du réseau et la détection des intrusions [Introduction] À l'ère numérique d'aujourd'hui, la sécurité des réseaux est devenue particulièrement importante. Alors que les technologies d’attaque réseau continuent d’évoluer et que les menaces augmentent, les systèmes de détection d’intrusion (IDS) traditionnels basés sur des règles ne suffisent plus. Les systèmes modernes de détection d’intrusion doivent intégrer des algorithmes d’apprentissage automatique pour améliorer la précision et l’efficacité. Cet article expliquera comment utiliser PHP et les algorithmes d'apprentissage automatique pour la sécurité des réseaux et la détection des intrusions, et fournira des exemples de code. [Contexte] PHP est un script côté serveur largement utilisé

2023-07-28

commentaire 0

1319

Comment effectuer la surveillance du trafic réseau et la détection des intrusions via Python

Présentation de l'article:Comment utiliser Python pour la surveillance du trafic réseau et la détection des intrusions La sécurité du réseau est une tâche importante à l'ère de l'information d'aujourd'hui. Pour les entreprises et les particuliers, il est crucial de détecter et de réagir rapidement aux intrusions sur les réseaux. La surveillance du trafic réseau et la détection des intrusions sont des méthodes de défense de sécurité courantes et efficaces. Cet article explique comment utiliser le langage de programmation Python pour mettre en œuvre la surveillance du trafic réseau et la détection des intrusions. 1. Concepts de base de la surveillance du trafic réseau La surveillance du trafic réseau fait référence au processus de surveillance et d'enregistrement en temps réel des flux de données dans le réseau. via un réseau de surveillance

2023-06-29

commentaire 0

4125

Comment protéger les serveurs CentOS à l'aide des systèmes de détection d'intrusion réseau (NIDS)

Présentation de l'article:Comment protéger les serveurs CentOS à l'aide des systèmes de détection d'intrusion réseau (NIDS) Introduction : Dans les environnements réseau modernes, la sécurité des serveurs est cruciale. Les attaquants utilisent divers moyens pour tenter de pénétrer dans nos serveurs et de voler des données sensibles ou de compromettre les systèmes. Pour garantir la sécurité du serveur, nous pouvons utiliser un système de détection d'intrusion réseau (NIDS) pour la surveillance et la détection en temps réel des attaques potentielles. Cet article explique comment configurer et utiliser NIDS sur un serveur CentOS pour protéger le serveur. Étape 1 : Installer et configurer SN

2023-07-05

commentaire 0

1640

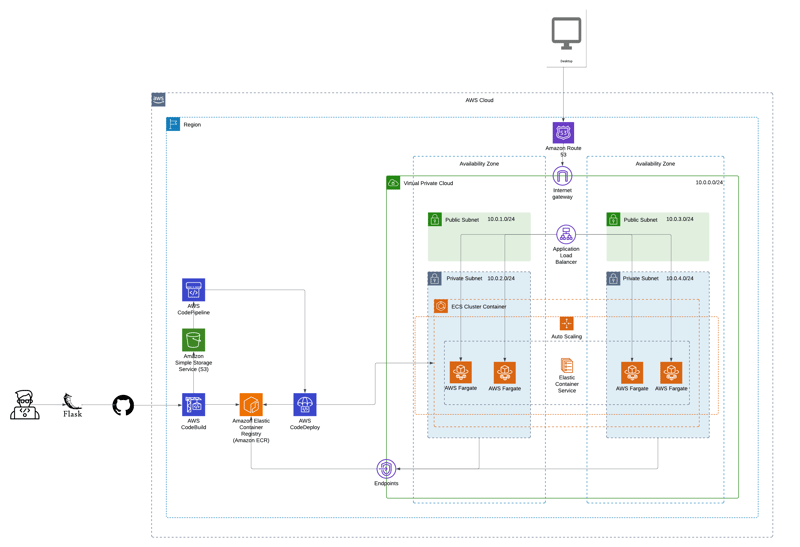

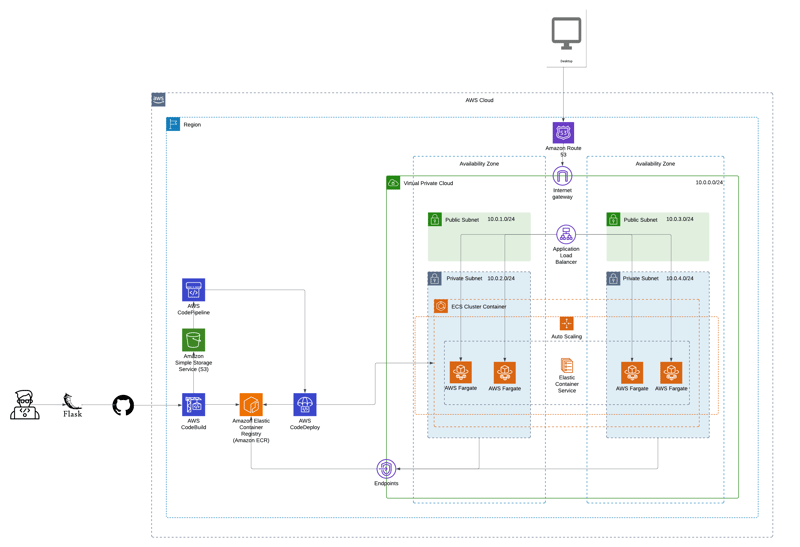

Déploiement d'un système de détection d'intrusion basé sur Flask sur AWS ECS avec CI/CD

Présentation de l'article:Introduction

Dans cet article, je vais vous guider à travers le processus de déploiement d'un système de détection d'intrusion sur AWS

REMARQUE : ce projet suppose que vous disposez déjà d'un compte AWS actif et que vous avez configuré les informations d'identification de votre compte (clés d'accès) avec votre code.

2024-11-25

commentaire 0

717

Comment l'outil de détection de disque dur hdtune détecte-t-il les performances d'un disque USB ? Comment l'outil de détection de disque dur hdtune détecte-t-il les performances d'un disque USB ?

Présentation de l'article:Êtes-vous comme l'éditeur et ne savez-vous pas très bien comment l'outil de détection de disque dur hdtune détecte les performances d'un disque USB ? L'article suivant décrit comment l'outil de détection de disque dur hdtune détecte les performances d'un disque USB. Jetons un coup d'œil ci-dessous. Comment l'outil de détection de disque dur hdtune détecte-t-il les performances du disque USB ? Comment utiliser l'outil de détection de disque dur hdtune pour détecter les performances d'un disque U : Insérez le disque de démarrage du disque U-deep U préparé dans l'interface de l'ordinateur, allumez l'ordinateur et appuyez sur la touche de raccourci pour accéder à l'interface du menu principal, sélectionnez "[02] Exécutez la version de maintenance installée de U-deep Win8PE (nouvelle machine)", comme indiqué dans la figure ci-dessous : Après être entré dans le système pe, cliquez sur "icône Windows-détection du disque dur-détection du disque dur HDTune" dans l'ordre, comme illustré dans la figure ci-dessous : ouvrez la détection du disque dur HDTune

2024-08-06

commentaire 0

791

Comment détecter et filtrer les entrées des utilisateurs à l'aide des fonctions PHP ?

Présentation de l'article:Comment détecter et filtrer les entrées des utilisateurs à l'aide des fonctions PHP ? Lors de la création d’un site Web ou d’une application, les données saisies par l’utilisateur sont inévitables. Cependant, les données saisies par l'utilisateur peuvent contenir des scripts ou des caractères spéciaux nuisibles, menaçant la sécurité du site Web. Afin de garantir que les données saisies par les utilisateurs sont sûres et fiables, nous devons utiliser les fonctions PHP appropriées pour détecter et filtrer les entrées des utilisateurs. Détection des entrées utilisateur Avant de recevoir les entrées utilisateur, nous pouvons utiliser certaines fonctions PHP pour détecter la validité des données saisies. Voici quelques fonctions de détection couramment utilisées : i

2023-07-24

commentaire 0

1094

Programmation de sécurité Java : Comment détecter et répondre aux incidents de sécurité ?

Présentation de l'article:Résumé : Détecter et répondre aux incidents de sécurité dans les applications Java est essentiel. Les incidents de sécurité peuvent être détectés en enregistrant les journaux, en capturant les exceptions, en utilisant des systèmes de détection d'intrusion (IDS) et en répondant aux incidents de sécurité en isolant les systèmes infectés, en corrigeant les vulnérabilités, en informant les parties concernées et en améliorant les mesures de sécurité. Dans la pratique réelle, les applications Java peuvent détecter et répondre efficacement aux événements de sécurité et réduire les risques de sécurité en enregistrant les demandes de connexion, en capturant les exceptions de connexion et en utilisant IDS pour détecter les activités malveillantes.

2024-06-04

commentaire 0

320

Comment détecter une panne matérielle informatique ?

Présentation de l'article:1. Comment détecter une panne matérielle informatique ? Bonjour, une panne matérielle informatique peut entraîner une série de problèmes, tels qu'un crash du système, un écran bleu, un fonctionnement lent, etc. Voici quelques défauts matériels courants et leurs méthodes de détection : 1. Défaut de mémoire : utilisez un outil de détection de mémoire, tel que Memtest86+, pour effectuer un test de mémoire. Vous pouvez le tester en téléchargeant le logiciel et en le gravant sur un disque de démarrage, puis en redémarrant l'ordinateur. 2. Défaillance du disque dur : utilisez des outils de détection du disque dur, tels que CrystalDiskInfo, pour vérifier l'état du disque dur. Vous pouvez le tester en téléchargeant le logiciel et en l'installant sur votre ordinateur. 3. Défaillance de la carte graphique : utilisez l'outil de détection de la carte graphique fourni par le fabricant de la carte graphique, tel que GeForceExperience ou AM de NVIDIA.

2024-07-28

commentaire 0

911

Comment utiliser le détecteur d'ordinateur de voiture pour détecter les codes d'erreur ?

Présentation de l'article:1. Comment utiliser un détecteur d'ordinateur de voiture pour détecter les codes d'erreur ? 1. Connectez la fiche de détection de défaut correspondante à la prise de détection de défaut de la voiture. 2. Sélectionnez le programme de test adapté au type de véhicule testé. 3. Entrez le code d'identification du véhicule du modèle testé selon les invites sur l'écran du détecteur d'ordinateur. 4. Selon la portée fonctionnelle et les exigences de maintenance du circuit d'autodiagnostic des pannes de l'ordinateur de la voiture, sélectionnez divers systèmes de contrôle tels que le système moteur, le système de transmission automatique et le système de contrôle de freinage antiblocage. 5. Sélectionnez des éléments tels que la lecture des codes d'erreur, l'effacement des codes d'erreur, l'affichage des paramètres de données de l'ordinateur et le test des conditions de fonctionnement de l'actionneur pour les travaux d'inspection. 2. Quel est le code défaut de la voiture ? #dalian#Si diverses parties de la voiture fonctionnent correctement, divers capteurs se rassemblent dans le centre informatique de conduite et les voyants jaunes ou rouges sur le tableau de bord

2024-07-30

commentaire 0

752

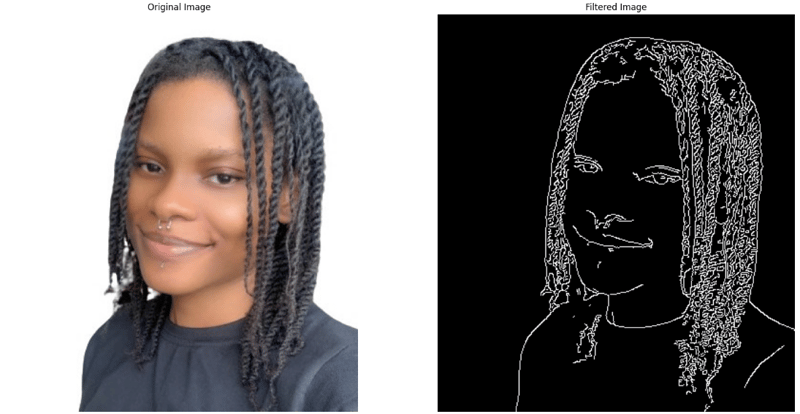

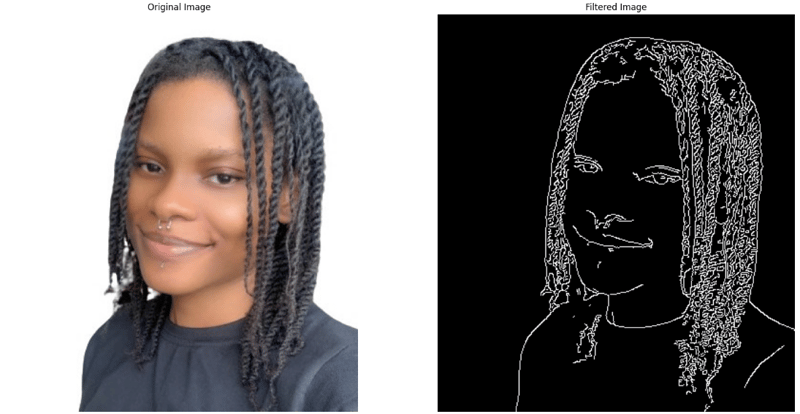

Détection astucieuse des bords

Présentation de l'article:La détection des contours est une technique de traitement d'image en vision par ordinateur qui consiste à identifier le contour des objets dans une image.

La détection des contours Canny est l’une des meilleures techniques de détection des contours. Il est conçu pour détecter les erreurs claires et bien définies.

2024-11-24

commentaire 0

201