10000 contenu connexe trouvé

Créer un accès à distance sécurisé : protégez vos serveurs Linux

Présentation de l'article:Créer un accès distant sécurisé : protéger vos serveurs Linux À mesure qu'Internet se développe, l'accès à distance est devenu un moyen courant de gérer les serveurs. Cependant, l’accès à distance expose également les serveurs à diverses menaces potentielles pour la sécurité. Pour protéger votre serveur Linux contre les pirates informatiques, cet article couvrira quelques mesures de sécurité de base et des exemples de code. Authentification à l'aide de clés SSH SSH (SecureShell) est un protocole de connexion à distance crypté qui permet des connexions à distance sécurisées aux serveurs. avec nom d'utilisateur/mot de passe traditionnel

2023-09-08

commentaire 0

1141

Accès sécurisé aux instances Google Cloud SQL

Présentation de l'article:Google Cloud SQL offre un moyen pratique et économique de stocker et de gérer les données des applications tout en tirant parti de la sécurité, de la fiabilité et de l'évolutivité de Google Cloud. Avec l'essor du cloud computing et des pratiques modernes de développement Web, de plus en plus d'entreprises migrent leurs applications vers le cloud et utilisent des services de bases de données gérées tels que Google Cloud SQL. Cependant, la commodité des services cloud s'accompagne également de problèmes de sécurité, notamment lorsqu'il s'agit d'accéder en toute sécurité aux instances de bases de données. Dans cet article, nous aborderons les bonnes pratiques pour un accès sécurisé aux instances Google Cloud SQL afin de protéger vos données et de garantir le bon fonctionnement de vos applications. Nous aborderons des choses telles que la configuration et la gestion des connexions SSL/TLS, la configuration des pare-feu

2023-08-27

commentaire 0

929

Comment ajouter un accès sécurisé https au site Web php

Présentation de l'article:Comment ajouter un accès sécurisé https à un site PHP : demander un certificat SSL, installer openssl et mod_ssl sur le serveur, télécharger le certificat, modifier le fichier de configuration ssl.conf, ajouter une redirection 301 vers le fichier pseudo-statique vers lequel pointer la méthode d'accès https et redémarrez le service.

2019-09-17

commentaire 0

4301

Comment accéder en toute sécurité aux valeurs de dictionnaire imbriquées en Python

Présentation de l'article:Accès sécurisé aux valeurs de dictionnaires imbriquésEn Python, la récupération de valeurs à partir de dictionnaires imbriqués peut parfois conduire à des exceptions si une clé n'existe pas. Cet article explore différentes méthodes pour accéder en toute sécurité à ces valeurs. Utilisation de Try-Catch Exception Ha

2024-10-18

commentaire 0

345

Créez un accès à distance plus sécurisé - découvrez la configuration Linux SSHD

Présentation de l'article:Avec le développement continu de la technologie Internet, l'accès à distance est devenu un élément indispensable du travail et de la vie des gens. Cependant, les problèmes de sécurité ont toujours été l’un des principaux défis rencontrés par l’accès à distance. Dans les systèmes Linux, SSH (SecureShell) est un protocole de connexion à distance largement utilisé, offrant une méthode d'accès à distance plus sécurisée et fiable. Cet article explique comment configurer le service SSHD dans les systèmes Linux pour obtenir un accès à distance plus efficace et plus sécurisé. 1. Modifiez d'abord le fichier de configuration vi/etc/ssh/sshd_config et recherchez la section #Port22 Voici le port par défaut 22. Modifiez-le comme suit : Port22Port50000. Enregistrez ensuite et quittez le service.

2024-02-09

commentaire 0

1286

Comment utiliser le protocole RDP (Remote Desktop Protocol) sécurisé pour accéder aux serveurs CentOS

Présentation de l'article:Comment utiliser le protocole RDP (Remote Desktop Protocol) sécurisé pour accéder aux serveurs CentOS Le protocole RDP (Remote Desktop Protocol) est un protocole utilisé pour contrôler à distance les ordinateurs et est largement utilisé sur les systèmes d'exploitation Windows. Mais pour les serveurs CentOS, le protocole RDP n'est pas pris en charge par défaut. Dans cet article, nous présenterons comment utiliser le protocole RDP sécurisé pour accéder à un serveur CentOS et fournirons des exemples de code pertinents. Installer le service xrdp Tout d'abord, nous devons installer un progiciel appelé xrdp, qui

2023-07-06

commentaire 0

2938

Authentification OAuth en PHP : obtenir un accès sécurisé

Présentation de l'article:Authentification OAuth en PHP : obtenir un accès sécurisé À mesure qu'Internet continue de se développer, de plus en plus d'applications doivent interagir avec des plateformes tierces. Afin de garantir la sécurité des comptes et des données des utilisateurs, les applications doivent généralement utiliser le protocole OAuth pour l'authentification. OAuth est un protocole d'autorisation standard ouvert qui permet aux utilisateurs d'autoriser des applications tierces à accéder à leurs données sur un autre fournisseur de services sans partager le mot de passe de l'utilisateur. OAuth implémente l'authentification via des jetons, permettant aux utilisateurs d'avoir des choix

2023-07-28

commentaire 0

1181

Pratique de protection des répertoires sécurisés Nginx

Présentation de l'article:Nginx est un puissant serveur Web et un serveur proxy inverse largement utilisé dans divers domaines d'Internet. Cependant, lorsque nous utilisons Nginx comme serveur Web, nous devons également prêter attention à ses problèmes de sécurité. Cet article présentera en détail comment protéger les répertoires et les fichiers de notre site Web grâce à la fonction de protection sécurisée des répertoires de Nginx afin d'empêcher les accès illégaux et les attaques malveillantes. 1. Comprendre le principe de la protection sécurisée des répertoires Nginx La fonction de protection sécurisée des répertoires de Nginx consiste à spécifier une liste de contrôle d'accès (Acce).

2023-06-10

commentaire 0

1492

Comment utiliser Java pour appeler l'interface d'authentification URL Qiniu Cloud afin d'obtenir un accès sécurisé

Présentation de l'article:Comment utiliser Java pour appeler l'interface d'authentification URL Qiniu Cloud afin d'obtenir un accès sécurisé Avec l'avènement de l'ère du cloud computing et du big data, de plus en plus d'entreprises et de particuliers ont commencé à stocker leurs données dans le cloud. Cependant, la sécurité des données est devenue une question très importante. Afin de garantir un accès sécurisé aux données, Qiniu Cloud propose diverses méthodes d'authentification, notamment l'authentification URL. Cet article explique comment utiliser Java pour appeler l'interface d'authentification d'URL Qiniu Cloud afin d'obtenir un accès sécurisé. 1. Travail de préparation Tout d'abord, vous devez créer un compte sur la plateforme Qiniu Cloud.

2023-07-05

commentaire 0

1598

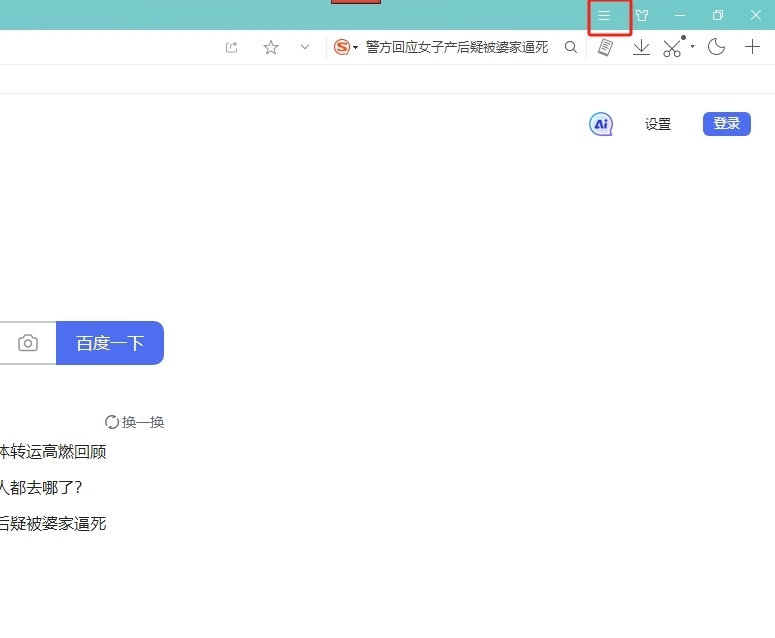

Que dois-je faire si le navigateur Sogou ne peut pas accéder en toute sécurité à la page Web ? Tutoriel pour résoudre le problème selon lequel le navigateur Sogou ne peut pas accéder en toute sécurité à la page Web ?

Présentation de l'article:Le navigateur Sogou permet aux utilisateurs de bénéficier d'un très bon service de navigation Web. De nombreux utilisateurs constatent ici qu'ils ne peuvent pas parcourir les pages Web en toute sécurité lorsqu'ils utilisent le navigateur Sogou pour interroger des ressources. Alors, que se passe-t-il ? Laissez ce site fournir aux utilisateurs un didacticiel détaillé sur la façon de résoudre le problème de l'incapacité du navigateur Sogou à accéder en toute sécurité aux pages Web. Tutoriel pour résoudre le problème selon lequel le navigateur Sogou ne peut pas accéder en toute sécurité à la page Web 1. L'utilisateur ouvre le logiciel Sogou Browser sur l'ordinateur, accède à la page d'accueil et clique sur les trois icônes horizontales dans le coin supérieur droit. 2. Dans l'onglet déroulant qui apparaît, l'utilisateur sélectionne la fonction d'option en bas et la page changera. 3. En arrivant dans la fenêtre des paramètres, l'utilisateur doit basculer l'onglet de gauche vers l'onglet des paramètres de sécurité. 4. Retrouvez ensuite le site Yun'an sur la bonne page

2024-09-03

commentaire 0

933

Comment protéger les données des serveurs CentOS à l'aide d'un contrôle d'accès sécurisé à la base de données

Présentation de l'article:Comment utiliser le contrôle d'accès sécurisé aux bases de données pour protéger les données des serveurs CentOS Avec le développement de l'ère de l'information, la sécurité et la protection des données deviennent de plus en plus importantes. CentOS, en tant que système d'exploitation populaire, est largement utilisé pour la gestion des serveurs et des bases de données d'entreprise. Cet article explique comment utiliser le contrôle d'accès sécurisé aux bases de données pour protéger les données sur les serveurs CentOS. 1. Installer et configurer la base de données Tout d'abord, nous devons installer la base de données. Ici, nous prenons MySQL comme exemple. 1. Installez la base de données MySQL en C

2023-07-05

commentaire 0

1080

TEMPLINK Lien unique et sécurisé pour accéder à plusieurs fichiers en quelques secondes

Présentation de l'article:Que fait réellement TEMPLINK ?

Templink vous permet de créer un lien unique et sécurisé pour accéder à plusieurs fichiers en quelques secondes seulement. Avec des options permettant de définir les dates d'expiration et la protection par mot de passe, vous obtenez un contrôle total sur votre expérience de partage de fichiers.

2024-10-14

commentaire 0

849

安全下载与断点续传

Présentation de l'article:安全下载与断点续传 安全|下载

2016-06-21

commentaire 0

1266

Protection de la sécurité des données : clé USB sécurisée et fiable

Présentation de l'article:Introduction : À l'ère du numérique, la sécurité des données est devenue de plus en plus importante. Afin de protéger les informations personnelles et confidentielles, les clés USB sécurisées sont devenues un outil essentiel. Cet article présentera la fonction et l'utilisation d'une clé USB sécurisée pour vous aider à protéger la sécurité des données. Matériel d'outillage : Modèle de marque d'ordinateur : Accès Dell. Il utilise des mots de passe, des empreintes digitales ou d'autres méthodes d'authentification pour garantir que seuls les utilisateurs autorisés peuvent accéder aux données. Les clés USB sécurisées empêchent les fuites de données, le vol d'informations ou les infections par des logiciels malveillants. 2. Étape 1 de l'utilisation d'une clé USB sécurisée

2024-01-15

commentaire 0

783

php的mkdir()函数创建文件夹比较安全的权限设置方法,_PHP教程

Présentation de l'article:php的mkdir()函数创建文件夹比较安全的权限设置方法,。php的mkdir()函数创建文件夹比较安全的权限设置方法, 问题描述: 使用以下php代码创建了一个目录,期望目录的权限是0777,实际结果是0755

2016-07-13

commentaire 0

963