10000 contenu connexe trouvé

Architecture de sécurité Nginx : menaces de sécurité et contre-mesures

Présentation de l'article:Nginx est un serveur HTTP et proxy inverse open source hautes performances qui peut être utilisé dans de nombreux domaines tels que l'équilibrage de charge, la mise en cache HTTP, l'accélération SSL et les serveurs Web. Cependant, avec le développement continu des applications Internet, les menaces de sécurité sont devenues un défi croissant. Cet article abordera l'architecture de sécurité de Nginx et comment gérer les menaces de sécurité. 1. Architecture de sécurité de Nginx L'architecture de sécurité de Nginx comprend principalement les quatre aspects suivants : 1. Mécanisme d'isolation : Nginx adopte un mécanisme d'isolation des processus, et chaque travailleur

2023-06-10

commentaire 0

1330

Comment la conception de l'architecture de sécurité du framework Java réduit-elle les coûts de sécurité ?

Présentation de l'article:Les entreprises peuvent réduire le coût de sécurité du framework Java grâce à la conception d'une architecture de sécurité. La conception est basée sur les principes suivants : sécurité en couches, défense en profondeur, moindre privilège et surveillance des journaux. Les exercices pratiques comprennent : l'utilisation des cadres de sécurité, la validation des entrées, le stockage sécurisé, la gestion des sessions et les politiques CORS. Ces mesures réduisent les risques de violation de données, les coûts de conformité et les coûts de maintenance, et améliorent l'efficacité, la réactivité, la confiance des utilisateurs et la réputation de la marque.

2024-06-01

commentaire 0

908

Golang et Vault : créer une architecture de microservices sécurisée

Présentation de l'article:Golang et Vault : créer une architecture de microservices sécurisée Dans le développement d'applications modernes, la création d'une architecture de microservices sécurisée est cruciale. Avec la popularité de l'architecture des microservices, de plus en plus de services s'exécutent dans différents environnements et communiquent entre eux. La protection et la gestion des données sensibles telles que les mots de passe, les clés API et les informations d'identification des bases de données sont devenues particulièrement importantes. Cet article explique comment utiliser Golang et Vault pour implémenter une architecture de microservices sécurisée. Golang et microservices Golang est un langage de programmation puissant en raison de son

2023-07-17

commentaire 0

1313

Comment la conception de l'architecture de sécurité du framework Java s'adapte-t-elle à l'évolution des menaces de sécurité ?

Présentation de l'article:Les frameworks Java peuvent être utilisés pour créer des architectures de sécurité dynamiques afin de répondre à l'évolution des menaces de sécurité. Le respect des principes inclut la défense à plusieurs niveaux, la surveillance continue, la résilience et la confiance zéro. Les frameworks recommandés incluent Spring Security, OWASPJavaESAPI et ApacheShiro. Des cas pratiques montrent comment SpringSecurity implémente une défense multicouche. La surveillance et la réponse continues nécessitent des outils de journalisation et des bibliothèques de gestion des événements. Grâce à ces mesures, les entreprises peuvent créer une architecture de sécurité adaptable qui les protège contre les menaces en constante évolution.

2024-06-05

commentaire 0

515

Comment implémenter une architecture MVC sécurisée via le framework PHP8

Présentation de l'article:Comment implémenter une architecture MVC sécurisée via le framework PHP8 Avec le développement rapide d'Internet, les applications Web jouent un rôle de plus en plus important dans nos vies. Cependant, à mesure que la complexité des applications Web augmente, les problèmes de sécurité sont devenus un problème critique qui ne peut être ignoré. Afin de protéger la sécurité des données des applications et des utilisateurs, nous devons adopter une architecture et des moyens techniques appropriés pour assurer la sécurité des applications. Dans le développement PHP, l'adoption de l'architecture MVC est une pratique courante. Dans le framework PHP8, on peut utiliser

2023-09-11

commentaire 0

972

Comment renforcer la construction d'infrastructures de sécurité des réseaux ?

Présentation de l'article:Avec l’avènement de l’ère Internet, la sécurité des réseaux est devenue un problème auquel les entreprises et les particuliers doivent prêter attention. Bien que diverses technologies de sécurité réseau émergent sans cesse, l’établissement d’une infrastructure réseau stable et sécurisée constitue le fondement de la sécurité réseau. Cet article explorera comment renforcer l'infrastructure de cybersécurité. 1. Il est recommandé d'adopter le modèle « la sécurité d'abord ». La construction d'une infrastructure de sécurité des réseaux devrait commencer dès les premiers stades de la planification du réseau, en mettant l'accent sur l'idée de « la sécurité d'abord ». Au cours du processus de planification, la topologie future du réseau et les exigences de sécurité doivent être prises en compte, ainsi que la confidentialité des données du réseau.

2023-06-11

commentaire 0

2289

Conception de l'architecture de sécurité Nginx : implémentation de services sans état

Présentation de l'article:À l’ère d’Internet d’aujourd’hui, les services sans état constituent un modèle de conception largement adopté. Non seulement c’est plus efficace, mais cela réduit également le risque d’indisponibilité du serveur. Afin de parvenir à des services apatrides, la conception d’une architecture de sécurité est essentielle. Nginx est un serveur Web puissant et hautes performances qui peut tirer parti de sa conception d'architecture de sécurité solide pour implémenter des services sans état. Cet article présentera la conception de l'architecture de sécurité de Nginx et comment l'utiliser pour implémenter des services sans état. Conception de l'architecture de sécurité Nginx Nginx est une solution multi-processus et non bloquante

2023-06-11

commentaire 0

1220

Guide d'architecture de sécurité PHP

Présentation de l'article:Avec le développement rapide d’Internet, de plus en plus d’applications de sites Web ont été développées et largement utilisées sur Internet. Cependant, les problèmes de sécurité des réseaux qui en résultent deviennent de plus en plus graves. Afin de protéger les informations personnelles des utilisateurs et la sécurité du site Web, les développeurs de sites Web doivent concevoir et mettre en œuvre efficacement l'architecture de sécurité du site Web. Cet article présentera les meilleures pratiques du langage de programmation PHP pour guider les développeurs sur les principes qu'ils doivent suivre lors de la création d'un site Web PHP sécurisé. Utiliser la dernière version de PHP PHP continue de publier de nouvelles versions, y compris des correctifs de sécurité

2023-06-30

commentaire 0

847

Comment assurer la sécurité des services dans une architecture microservice ?

Présentation de l'article:Avec le développement rapide d’Internet, de plus en plus d’entreprises commencent à utiliser l’architecture de microservices pour créer leurs propres applications. Parce que l’architecture de microservices présente de nombreux avantages, tels que l’évolutivité, la flexibilité et une grande fiabilité. Cependant, dans le même temps, la sécurité est également devenue l’un des défis importants auxquels l’architecture des microservices doit faire face. Cet article explique comment garantir la sécurité des services dans une architecture de microservices. 1. Défis des problèmes de sécurité À mesure que la complexité de l'architecture des microservices continue d'augmenter, la communication réseau entre les services devient également de plus en plus complexe. Cela rend la sécurité plus difficile. par

2023-05-17

commentaire 0

2292

La conception de l'architecture de sécurité du framework Java suit-elle le principe quel ?

Présentation de l'article:L'application des principes QUELS dans la conception de l'architecture de sécurité du framework Java inclut : Échouer rapidement : détecter et répondre rapidement aux menaces de sécurité. Utiliser le moins d'autorisations : accordez à l'application uniquement les autorisations minimales dont elle a besoin pour effectuer ses tâches. Validation externe : validez et agissez sur les données provenant de sources externes. Journalisation et surveillance : enregistrez les événements de sécurité et surveillez en permanence la sécurité des applications. Responsabilités distinctes : attribuez différentes responsabilités de sécurité à différents composants ou services.

2024-06-03

commentaire 0

969

Créez une architecture de microservices hautement sécurisée à l'aide de Golang et Vault

Présentation de l'article:Utilisez Golang et Vault pour créer une architecture de microservices hautement sécurisée Avec l'application généralisée de l'architecture de microservices, la sécurité des microservices est devenue une considération importante. Dans un système composé de plusieurs microservices, il devient essentiel de protéger la communication entre les services ainsi que le stockage et l'accès aux données sensibles. Dans cet article, nous présenterons comment utiliser Golang et Vault pour créer une architecture de microservices hautement sécurisée et fournirons des exemples de code pertinents. Tout d’abord, nous allons écrire des microservices en utilisant Golang. Golan

2023-07-18

commentaire 0

893

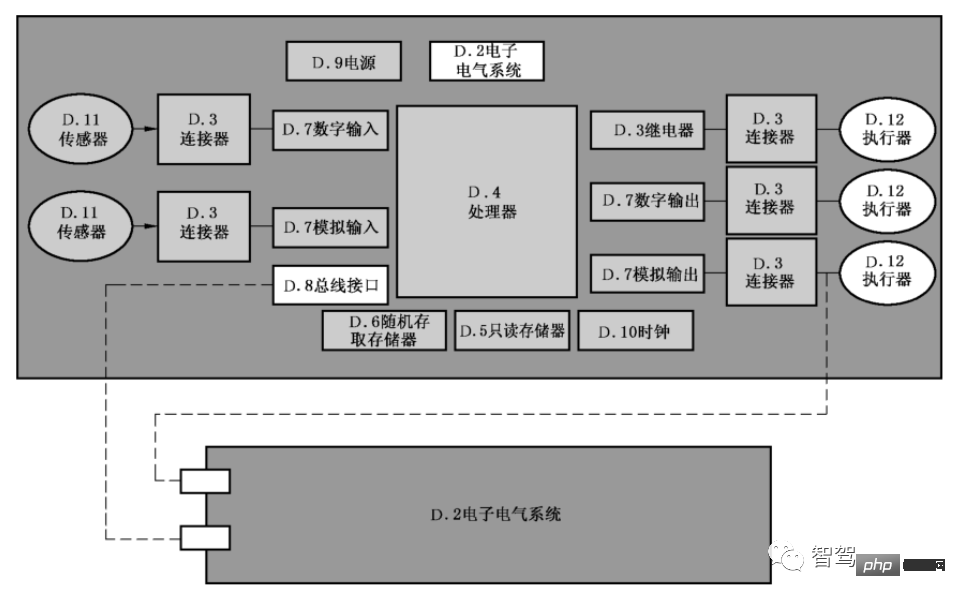

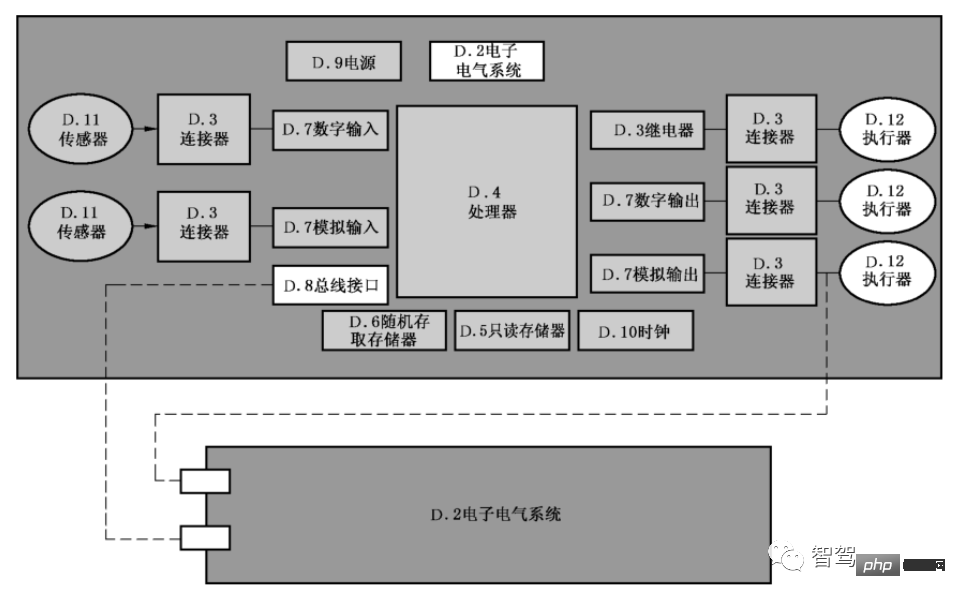

Architecture logicielle de sécurité fonctionnelle des voitures intelligentes

Présentation de l'article:Concept d'architecture de sécurité 01E-GAS La sécurité fonctionnelle automobile vise à contrôler le risque de dommages corporels causés par la défaillance des systèmes électroniques et électriques dans une plage raisonnable. La figure suivante est un schéma courant de composition matérielle d'un système électronique et électrique. Les composants d'un système électronique et électrique, en plus du matériel visible sur la figure, incluent également des logiciels qui ne sont pas visibles sur la figure. Figure 1 Systèmes matériels électroniques et électriques couramment utilisés Les pannes des systèmes électroniques et électriques comprennent à la fois les pannes systémiques causées par des erreurs de conception logicielle et matérielle et les pannes causées par des pannes matérielles aléatoires. Selon l'architecture du système, divers mécanismes de sécurité doivent être conçus pour prévenir et détecter les pannes fonctionnelles, et pour éviter ou réduire les dommages lorsqu'une panne survient. Cela nécessite une architecture logicielle de sécurité fonctionnelle solide pour gérer et contrôler ces mécanismes de sécurité et réduire le risque global de sécurité fonctionnelle.

2023-04-27

commentaire 0

2065

Implémentation du pare-feu PHP : Guide de conception de l'architecture de sécurité des sites Web

Présentation de l'article:Guide de conception de l'architecture de sécurité des sites Web : implémentation du pare-feu PHP Introduction : À l'ère d'Internet d'aujourd'hui, les problèmes de sécurité des sites Web deviennent de plus en plus graves. Les pirates informatiques utilisent constamment des failles pour envahir les sites Web, voler les informations des utilisateurs ou perturber le fonctionnement normal du site Web. Afin de protéger la confidentialité et la sécurité du site Web et de ses utilisateurs, il est crucial d'établir une architecture de sécurité fiable. Cet article se concentrera sur la mise en œuvre du pare-feu PHP et fournira des conseils pour l'architecture de sécurité des sites Web. 1. Qu'est-ce qu'un pare-feu PHP ? Le pare-feu PHP est une mesure de sécurité qui bloque les attaques et intrusions malveillantes en filtrant

2023-06-30

commentaire 0

1526

Comment la conception de l'architecture de sécurité du framework Java doit-elle être équilibrée avec les besoins de l'entreprise ?

Présentation de l'article:La conception du framework Java assure la sécurité en équilibrant les besoins de sécurité avec les besoins de l'entreprise : en identifiant les principaux besoins de l'entreprise et en hiérarchisant les exigences de sécurité pertinentes. Développez des stratégies de sécurité flexibles, répondez aux menaces par niveaux et effectuez des ajustements réguliers. Tenez compte de la flexibilité architecturale, prenez en charge l’évolution de l’entreprise et des fonctions de sécurité abstraites. Donnez la priorité à l’efficacité et à la disponibilité, optimisez les mesures de sécurité et améliorez la visibilité.

2024-06-04

commentaire 0

1165

Comment la conception de l'architecture de sécurité du framework Java répond-elle aux exigences de conformité ?

Présentation de l'article:La mise en œuvre d'une architecture de sécurité à l'aide de frameworks Java répond aux exigences de conformité, notamment : Authentification et autorisation Chiffrement Gestion de session Audit et journalisation Gestion des vulnérabilités de sécurité Les frameworks Java, tels que Spring Framework, fournissent des composants de sécurité modulaires qui simplifient la mise en œuvre de ces fonctions. En répondant aux exigences de réglementations spécifiques telles que SOC2, GDPR, PCIDSS, les organisations peuvent créer une infrastructure sécurisée et assurer la conformité.

2024-06-03

commentaire 0

734

Comment effectuer des tests de sécurité dans la conception de l'architecture de sécurité du framework Java ?

Présentation de l'article:Les tests de sécurité sont un élément indispensable de la conception de l'architecture de sécurité du framework Java, garantissant la sécurité du système en identifiant et en atténuant les vulnérabilités potentielles. Les principaux types de tests comprennent : Tests unitaires : vérifie la fonctionnalité et l'isolement d'une méthode ou d'une classe spécifique. Tests d'intégration : simulez des requêtes malveillantes, testez les interactions des composants et le flux de données. Tests du système : tester l'ensemble de l'application du point de vue de l'utilisateur, à la recherche de faiblesses potentielles. Tests d'intrusion manuels : effectués manuellement par des experts en sécurité, au-delà de la portée des tests automatisés. Afin d'améliorer la sécurité, les mesures suivantes peuvent également être prises : Vérification des entrées : Vérifiez si les entrées de l'utilisateur sont valides et légales. Autorisation et authentification : contrôlez l'accès aux ressources. Cryptage des données : cryptez les données sensibles. Journalisation de sécurité :

2024-06-01

commentaire 0

940

Conception de l'architecture de sécurité Nginx : protection des requêtes et des réponses HTTP

Présentation de l'article:Nginx est un serveur HTTP et un logiciel de proxy inverse hautes performances largement utilisés dans les applications Internet. Avec le développement rapide des applications Internet, la sécurité de Nginx fait également l’objet d’une attention croissante. Cet article approfondira la conception de l'architecture de sécurité de Nginx, ses solutions de mise en œuvre et d'optimisation pour protéger la sécurité des requêtes et des réponses HTTP. 1. Architecture Nginx Nginx adopte une architecture modulaire et toutes les fonctions sont implémentées via des modules. Nginx est principalement divisé en deux modules principaux : le module Événement et HTTP.

2023-06-10

commentaire 0

961

Comment la conception de l'architecture de sécurité du framework Java s'intègre-t-elle aux autres technologies de sécurité ?

Présentation de l'article:L'architecture de sécurité Java Framework intègre d'autres technologies pour améliorer la sécurité : intégration avec des pare-feu d'applications Web pour filtrer les requêtes et attaques malveillantes. Intégrez-vous aux services d’authentification et d’autorisation pour rationaliser les processus de connexion des utilisateurs. Intégrez-vous aux systèmes de détection d’intrusion pour surveiller le trafic réseau et détecter les activités suspectes. Intégrez-vous aux scanners de code pour inspecter le code de l'application à la recherche de vulnérabilités.

2024-06-03

commentaire 0

959

Comment la conception de l'architecture de sécurité du framework Java améliore-t-elle l'efficacité du développement ?

Présentation de l'article:La conception de l'architecture de sécurité du framework Java améliore l'efficacité du développement en suivant des principes de sécurité tels que la validation des entrées, le codage des sorties, l'authentification et l'autorisation. Les cas pratiques incluent : l'utilisation de Spring Security pour implémenter l'authentification et l'autorisation, et l'utilisation de l'API OWASPES pour vérifier les entrées. En appliquant ces principes et exemples, les développeurs peuvent créer des applications Java sécurisées tout en améliorant l'efficacité.

2024-06-02

commentaire 0

293

Conception de l'architecture de sécurité Nginx : renforcer la protection de sécurité SSL/TLS

Présentation de l'article:Avec le développement rapide d'Internet, de plus en plus d'entreprises commencent à migrer leurs activités vers le cloud et à utiliser les services cloud pour améliorer leur efficacité et leur flexibilité. Cependant, les questions de sécurité sont devenues un problème majeur dans le cloud computing. En tant que serveur Web et serveur proxy inverse stable et hautes performances, la conception de l'architecture de sécurité de Nginx est cruciale. Dans cet article, nous décrirons comment assurer la sécurité de Nginx en renforçant la protection de sécurité SSL/TLS. Comprendre le protocole SSL/TLS SSL (SecureSocketLa

2023-06-10

commentaire 0

997