10000 contenu connexe trouvé

Comment définir la politique de sécurité Windows ?

Présentation de l'article:Pour définir une politique de sécurité sous Windows, vous devez suivre les étapes suivantes : Ouvrez le « Snap-in de politique de sécurité » ; sélectionnez la catégorie de politique à gérer (par exemple, politique locale, politique de compte, parcourez la liste des politiques, doublez) ; -cliquez sur la politique à modifier ; ajustez les paramètres selon vos besoins ; cliquez sur OK pour enregistrer les modifications. Comment définir la politique de sécurité Windows Étape 1 : ouvrez le composant logiciel enfichable de politique de sécurité, appuyez sur Win+R, saisissez « secpol.msc », puis appuyez sur Entrée. Étape 2 : Sélectionnez une catégorie de stratégie Dans le volet de gauche, développez Paramètres de sécurité et sélectionnez la catégorie de stratégie que vous souhaitez gérer, par exemple : Stratégie locale Stratégie de compte Stratégie de groupe restreinte Étape 3 : Parcourir et modifier la stratégie Dans le volet de droite, parcourez les liste de stratégies. Double-cliquez sur la stratégie que vous souhaitez modifier, puis rootez

2024-04-01

commentaire 0

870

编写PHP的安全策略_php基础

Présentation de l'article:编写PHP的安全策略

2016-05-17

commentaire 0

968

Programmation sécurisée en technologie C++ : Comment adopter des stratégies de sécurité basées sur CLIST ?

Présentation de l'article:Programmation sécurisée avec les stratégies CLIST : CLIST est un ensemble de classes et d'interfaces utilisées pour implémenter des stratégies de sécurité pour les applications .NET et C++ qui empêchent les vulnérabilités de sécurité telles que les dépassements de tampon et les injections SQL. À l'aide de CLIST, les développeurs peuvent définir une politique de sécurité (telle qu'une liste de contrôle d'accès) et l'appliquer à un bloc de code à l'aide de l'attribut SecurityTransparent, demandant au CLR d'appliquer la politique de manière transparente. Restreindre l'accès aux index des tableaux via des politiques de sécurité pour éviter les débordements de tampon causés par le dépassement des limites du tableau.

2024-06-03

commentaire 0

772

Modèles et applications de stratégie de sécurité réseau

Présentation de l'article:En tant qu'élément important de la sécurité de l'information, la sécurité des réseaux est devenue un problème majeur dans le développement de l'Internet mondial actuel. Dans ce contexte, les stratégies de sécurité des réseaux sont devenues le fondement et la clé de la sécurité des réseaux. Cet article abordera les modèles et les applications des stratégies de sécurité réseau. 1. Modèle de politique de sécurité réseau 1.1 Mécanisme de « liste noire » Le mécanisme de « liste noire » consiste à définir une liste de personnes qui ne sont pas autorisées à accéder au système et à utiliser des pare-feu ou d'autres dispositifs de sécurité réseau pour contrôler les ressources du réseau lorsqu'une adresse IP. dans la liste noire apparaît Bloquer immédiatement les demandes d'accès

2023-06-11

commentaire 0

2161

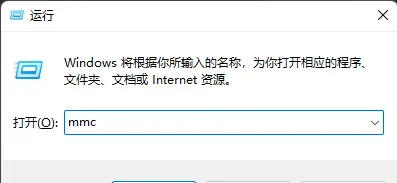

Comment ajouter une politique de sécurité IP dans Win11

Présentation de l'article:Certains utilisateurs ont besoin d'augmenter la sécurité du système Win11 et souhaitent ajouter une politique de sécurité IP à l'ordinateur, mais ils ne savent pas comment ajouter une politique de sécurité IP dans Win11. Pour cette raison, l'éditeur vous donnera une explication détaillée. introduction aux étapes d'ajout d'une politique de sécurité IP dans Win11 Si vous en avez besoin, les amis, venez jeter un œil avec l'éditeur. 1. Utilisez la touche de raccourci « win+R » pour activer la fonction d'exécution, entrez « mmc » et appuyez sur Entrée pour ouvrir la console. 2. Après avoir accédé à la nouvelle interface, cliquez sur « Fichier » dans le coin supérieur gauche et sélectionnez l'option « Ajouter/Supprimer une unité de contrôle de gestion ». 3. Après être entré dans la fenêtre, cliquez sur « Unités de gestion disponibles »

2024-09-03

commentaire 0

394

Explication des points de connaissance sur la même politique d'origine et la politique de sécurité CSRF

Présentation de l'article:Bien que je fasse du développement Web depuis un certain temps, je n'ai jamais eu une compréhension approfondie de la politique de même origine et de la politique de sécurité CSRF, j'ai donc pris le temps de faire une expérience simple pour la comprendre. Le processus expérimental est le suivant, partagez-le avec tout le monde. Objectif expérimental : Vérifier la relation et la différence entre la même politique d'origine et la politique de sécurité CSRF Plan expérimental : 1. Linux construit un serveur python du framework django (a) Windows construit un serveur js simple (b) ;

2017-07-23

commentaire 0

1542

Sécurité du serveur Linux : stratégies d'optimisation des stratégies de protection de l'interface Web.

Présentation de l'article:Sécurité des serveurs Linux : stratégies d'optimisation de la protection des interfaces Web Stratégies Avec le développement rapide d'Internet, de plus en plus d'entreprises se tournent vers le Web et la sécurité des interfaces Web est devenue une priorité incontournable dans l'exploitation et la maintenance des serveurs. Sur un serveur Linux, nous pouvons adopter une série de stratégies pour protéger notre interface Web et assurer la sécurité du serveur. Cet article abordera les mesures d'optimisation des stratégies de protection de l'interface Web et donnera des exemples de code correspondants. Paramètres du pare-feu La configuration du pare-feu consiste à protéger la sécurité de l'interface Web.

2023-09-08

commentaire 0

1067

Comment configurer la politique de sécurité réseau sous Linux

Présentation de l'article:Comment configurer la politique de sécurité réseau sous Linux Introduction : Avec le développement rapide du réseau, les problèmes de sécurité réseau sont devenus de plus en plus importants. Dans les systèmes Linux, grâce à une configuration appropriée de la politique de sécurité réseau, le système peut être efficacement protégé contre les attaques réseau. Cet article explique comment configurer les politiques de sécurité réseau sur le système d'exploitation Linux et fournit des exemples de code correspondants. 1. Installez un pare-feu Un pare-feu est un élément important de la protection de la sécurité du réseau. Sur les systèmes Linux, vous pouvez utiliser iptables ou nftables pour réaliser

2023-07-07

commentaire 0

2453

MySQL et PostgreSQL : stratégies de sécurité et de sauvegarde des données

Présentation de l'article:MySQL et PostgreSQL : sécurité des données et stratégies de sauvegarde Introduction : Dans la société moderne, les données sont devenues un élément indispensable de la vie professionnelle et personnelle. Pour les systèmes de gestion de bases de données, la sécurité des données et les stratégies de sauvegarde sont cruciales, à la fois pour protéger les données contre la perte ou l’endommagement et pour garantir la fiabilité et l’intégrité des données récupérées. Cet article se concentrera sur les stratégies de sécurité et de sauvegarde des données de deux systèmes de bases de données relationnelles grand public, MySQL et PostgreSQL. 1. Sécurité des données : (1) Droits des utilisateurs

2023-07-13

commentaire 0

1104

Gestion des configurations de sécurité et politiques de contrôle d'accès en Java

Présentation de l'article:Gestion des configurations de sécurité et politiques de contrôle d'accès en Java La sécurité est un aspect crucial du développement d'applications Java. Pour protéger les applications contre les attaques potentielles, nous devons mettre en œuvre une série de politiques de gestion de la configuration de sécurité et de contrôle d’accès. Cet article explorera les stratégies de gestion de la configuration de sécurité et de contrôle d'accès en Java et fournira quelques exemples de code pertinents. Gestion de la configuration de sécurité La gestion de la configuration de sécurité fait référence à la définition et à la gestion de divers mécanismes et politiques de sécurité dans les applications Java pour garantir la sécurité de l'application. Mention Java

2023-08-07

commentaire 0

1423