10000 contenu connexe trouvé

编程的艺术 之 封装一个验证码类(php)_PHP教程

Présentation de l'article:编程的艺术 之 封装一个验证码类(php)。封装一个验证码类 validationcode.class.php ?php class ValidationCode { private $width; private $height; private $codeNum; private $image; //图像资源 private $disturbColo

2016-07-14

commentaire 0

834

Quel est le principe de la technologie de reconnaissance d'empreintes digitales ?

Présentation de l'article:Le principe de la technologie de reconnaissance d'empreintes digitales est de rechercher et de comparer les caractéristiques des empreintes digitales sur les images d'empreintes digitales ; la technologie de reconnaissance d'empreintes digitales associe une personne à ses empreintes digitales, et en comparant ses empreintes digitales avec des empreintes digitales pré-enregistrées, son authenticité peut être vérifiée. Identité de la peau de chaque personne ; la texture est unique en termes de motifs, de points d'arrêt et d'intersections. En nous appuyant sur cette unicité et cette stabilité, nous pouvons créer une technologie de reconnaissance d'empreintes digitales.

2023-03-10

commentaire 0

4216

Application d'une technologie informatique de confiance dans le domaine de la protection de l'environnement

Présentation de l'article:À mesure que les humains deviennent plus conscients de la protection de l’environnement, le développement durable est devenu un consensus mondial. Pour atteindre cet objectif, le développement de la science et de la technologie joue également un rôle essentiel. Parmi eux, l’application d’une technologie informatique fiable dans le domaine de la protection de l’environnement mérite particulièrement l’attention. Une technologie informatique de confiance peut garantir l'intégrité, la confidentialité et la disponibilité des données, ainsi que la sécurité des programmes informatiques et des environnements d'exécution grâce à des méthodes de vérification. En effet, le Trusted Execution Environment (TEE), un élément fondamental de la technologie informatique de confiance, fournit une exécution sécurisée et vérifiable.

2023-06-11

commentaire 0

730

Problèmes de protection des fonctionnalités d'empreinte vocale dans la technologie de génération de visages

Présentation de l'article:La technologie de génération de visages est l’une des technologies qui se développe rapidement ces dernières années. Elle utilise l’intelligence artificielle et des algorithmes d’apprentissage profond pour générer des visages virtuels réalistes. Cependant, la technologie de génération de visages soulève également certains problèmes de confidentialité et de sécurité, parmi lesquels la protection des fonctionnalités d’empreinte vocale. Les fonctionnalités d'empreinte vocale font référence à une fonctionnalité biométrique qui identifie et vérifie l'identité d'une personne en analysant ses signaux vocaux. Dans la technologie de génération de visages, la protection des fonctionnalités d'empreinte vocale est très importante, car les fonctionnalités d'empreinte vocale peuvent être utilisées dans les systèmes de reconnaissance d'empreinte vocale pour l'authentification d'identité et à d'autres fins. Cependant, la technologie de génération de visages est

2023-10-10

commentaire 0

1040

Pratique de développement du système d'authentification de connexion PHP : décryptage de la technologie de base et de l'expérience pratique

Présentation de l'article:Pratique de développement du système d'authentification de connexion PHP : décryptage de la technologie de base et expérience pratique Introduction : Avec le développement continu d'Internet, la connexion des utilisateurs est devenue une fonction courante dans de nombreux sites Web et applications. Afin de protéger la sécurité des informations des utilisateurs, les développeurs doivent concevoir et mettre en œuvre un système d'authentification de connexion fiable. Cet article présentera la technologie de base et l'expérience pratique dans le développement d'un système d'authentification de connexion basé sur PHP. 1. Cryptage du mot de passe : 1.1 Protection des informations sensibles : La tâche principale du système d'authentification de connexion est de protéger les informations sensibles des utilisateurs, telles que les mots de passe. Pour empêcher les pirates

2023-09-12

commentaire 0

1200

Application de la technologie biométrique intégrée dans les systèmes de voitures intelligentes

Présentation de l'article:Ces dernières années, l’industrie automobile a connu d’énormes changements avec l’émergence des systèmes de voitures intelligentes. Ces systèmes révolutionnent notre façon de conduire, rendant nos déplacements plus sûrs, plus efficaces et plus agréables. L’un des développements les plus intéressants dans ce domaine est l’intégration des technologies biométriques, qui amélioreront encore les capacités des systèmes des voitures intelligentes. La biométrie est une technologie utilisée pour mesurer et analyser des caractéristiques physiques ou comportementales uniques. En appliquant la technologie biométrique aux systèmes des voitures intelligentes, les véhicules peuvent désormais reconnaître et vérifier l'identité du conducteur pour garantir une expérience de conduite personnalisée et sûre. L'intégration de la technologie biométrique dans les systèmes des voitures intelligentes peut apporter un large éventail d'avantages. Premièrement, il améliore la sécurité du véhicule en empêchant tout accès non autorisé. Avec authentification biométrique, uniquement autorisation

2023-11-10

commentaire 0

1345

Problèmes de protection de l'identité dans la technologie de génération de visages

Présentation de l'article:Les problèmes de protection de l'identité dans la technologie de génération de visages nécessitent des exemples de code spécifiques. Avec le développement rapide de la technologie de l'intelligence artificielle, la technologie de génération de visages est progressivement devenue l'un des points chauds de la recherche et des applications. La technologie de génération de visages peut générer automatiquement des images de visage réalistes grâce à des méthodes telles que l'apprentissage automatique et les réseaux neuronaux profonds. Cette technologie présente un énorme potentiel dans le domaine du divertissement, de la création artistique, de la réalité virtuelle et dans d’autres domaines, mais elle suscite également des inquiétudes en matière de protection de l’identité. Cet article explorera les problèmes de protection de l'identité impliqués dans la technologie de génération de visages et donnera des exemples de code correspondants. une personne

2023-10-09

commentaire 0

1025

Comment maintenir vos connaissances techniques à jour dans le domaine du développement PHP

Présentation de l'article:Comment maintenir à jour les connaissances techniques dans le domaine du développement PHP À l'ère du développement technologique rapide, l'apprentissage continu et la mise à jour des connaissances techniques sont cruciaux pour les praticiens de tout secteur. Surtout dans le domaine du développement PHP, alors que de nouvelles technologies et frameworks émergent constamment, le maintien de connaissances techniques à jour est la clé du succès. Cet article partagera avec vous quelques méthodes et suggestions pour maintenir à jour les connaissances techniques dans le domaine du développement PHP. 1. Participer à des conférences et séminaires techniques Participer à des conférences et séminaires techniques est un moyen efficace d'acquérir les dernières connaissances techniques. Non

2023-09-08

commentaire 0

728

Problèmes de protection de la vie privée dans la technologie de l'intelligence artificielle

Présentation de l'article:Problèmes de protection de la vie privée dans la technologie de l'intelligence artificielle Avec le développement de la technologie de l'intelligence artificielle (IA), nos vies sont devenues de plus en plus dépendantes des systèmes et appareils intelligents. Qu’il s’agisse de smartphones, de maisons intelligentes ou de voitures autonomes, la technologie de l’intelligence artificielle pénètre progressivement dans notre quotidien. Cependant, tout en bénéficiant de la commodité de la technologie de l’intelligence artificielle, nous sommes également confrontés à des problèmes de protection de la vie privée. La protection de la vie privée signifie que les informations personnelles sensibles ne doivent pas être collectées ou utilisées sans autorisation.

2023-10-09

commentaire 0

1346

Implémentation de la technologie de vérification et d'autorisation de sécurité PHP

Présentation de l'article:Implémentation de la technologie PHP de vérification et d'autorisation de sécurité Introduction : Avec le développement rapide d'Internet, la sécurité est devenue un aspect crucial dans le développement de sites Web et d'applications. Surtout pour les sites Web et les applications développés à l’aide du langage PHP, la mise en œuvre d’une technologie de vérification et d’autorisation de sécurité est essentielle. Cet article présentera certaines technologies courantes de vérification et d'autorisation de sécurité PHP et donnera des exemples de code correspondants. 1. Authentification et vérification de la connexion utilisateur L'authentification et la vérification de la connexion utilisateur sont l'une des technologies de vérification de sécurité les plus élémentaires et les plus couramment utilisées. Vérifier l'utilisateur par

2023-08-13

commentaire 0

725

Technologie de protection du code en C++

Présentation de l'article:Avec la popularité de la technologie informatique, les logiciels informatiques sont devenus de plus en plus importants. Dans le développement de logiciels informatiques, le langage C++ est largement utilisé. Cependant, les développeurs découvriront que leur code C++ peut être volé, copié et falsifié par des criminels, entraînant des fuites de confidentialité et le vol de secrets commerciaux. Par conséquent, protéger la sécurité du code C++ est très important pour les développeurs de logiciels. Cet article présentera plusieurs techniques de protection du code en C++. 1. Technologie d'obscurcissement des symboles La technologie d'obscurcissement des symboles est une méthode de conversion des noms, types, etc. de fonctions et de variables globales en

2023-08-22

commentaire 0

900

Idées de mise en œuvre pour améliorer la vitesse de recherche dans les bases de données basées sur la technologie Java et vérification de scénarios réels

Présentation de l'article:Idées de mise en œuvre et vérification de scénarios réels pour améliorer la vitesse de recherche dans les bases de données grâce à la technologie Java Résumé : Avec le développement rapide d'Internet, une grande quantité de données est stockée de manière persistante dans la base de données. L’amélioration des vitesses de recherche dans les bases de données est essentielle aux performances des applications et à l’expérience utilisateur. Cet article présentera les idées de mise en œuvre visant à améliorer la vitesse de recherche dans les bases de données grâce à la technologie Java et vérifiera son efficacité à travers des scénarios réels. Mots clés : technologie Java, vitesse de recherche dans les bases de données, optimisation des performances, vérification de scénarios réels 1. Introduction Avec l'utilisation généralisée des applications et des données Internet

2023-09-18

commentaire 0

876

Principales technologies de support de l'intelligence artificielle

Présentation de l'article:Les principales technologies de support de l'intelligence artificielle comprennent la technologie de l'intelligence artificielle, la technologie du Big Data, la technologie du cloud computing, etc. Le développement de l’intelligence artificielle garantit le développement de robots intelligents dans des domaines d’intelligence plus élevés. L'intelligence artificielle nécessite des recherches approfondies sur la reconnaissance et le traitement du langage, la reconnaissance et le traitement des images, le positionnement et la navigation, le calcul des données et d'autres aspects.

2019-12-10

commentaire 0

4459

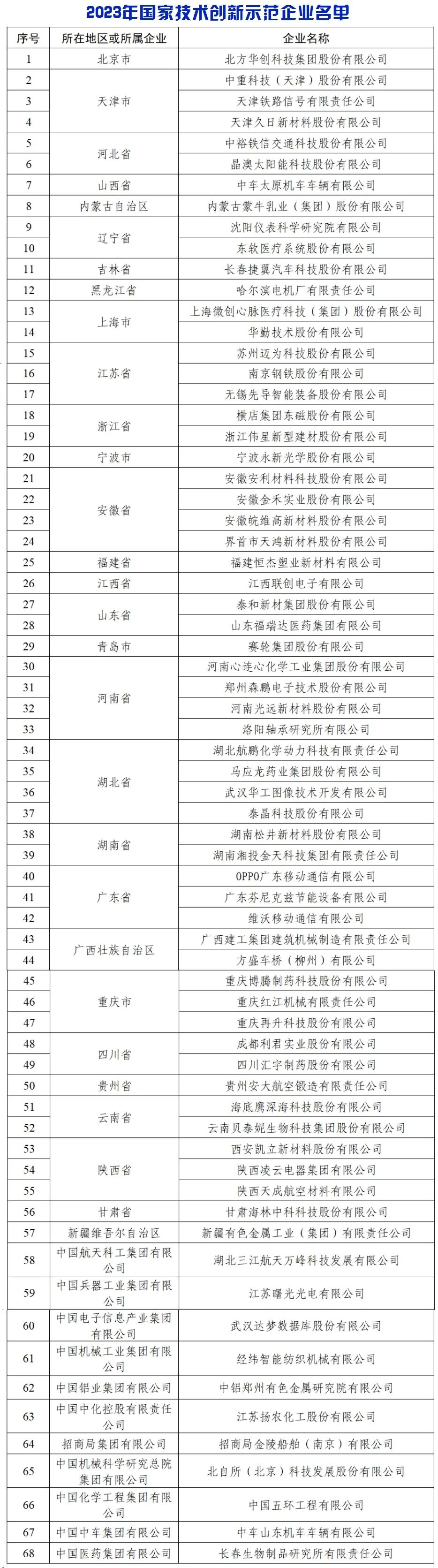

OPPO, Vivo et 68 autres sociétés figurent sur la liste, et la liste des entreprises nationales de démonstration d'innovation technologique en 2023 a été annoncée.

Présentation de l'article:Selon les informations de ce site du 18 janvier, le ministère de l'Industrie et des Technologies de l'information a récemment publié un avis annonçant la liste des entreprises nationales de démonstration d'innovation technologique en 2023. 68 entreprises figurent sur la liste. L'avis annonce également la liste de 248 entreprises nationales de démonstration d'innovation technologique qui ont réussi l'examen et l'évaluation en 2023, et 5 entreprises n'ont pas réussi l'examen et l'évaluation, et leurs titres d'entreprises nationales de démonstration d'innovation technologique ont été révoqués. Selon les « Mesures administratives pour la reconnaissance des entreprises de démonstration d'innovation technologique (essai) » (Ministère de l'Industrie et des Technologies de l'information Lianke n° 540, 2010), après examen, la liste des entreprises nationales de démonstration d'innovation technologique en 2023 et l'examen et les résultats de l'évaluation des entreprises nationales de démonstration de l'innovation technologique sont désormais notifiés comme suit : 1. 68 entreprises, dont Northern Huachuang Technology Group Co., Ltd., ont été identifiées comme entreprises nationales de démonstration de l'innovation technologique en 2023. 2. Technologie Sinoma

2024-04-10

commentaire 0

855

Application d'une technologie informatique de confiance dans le domaine de la sécurité militaire

Présentation de l'article:Avec le développement de la technologie informatique, les problèmes de sécurité des réseaux sont devenus de plus en plus graves. Dans le domaine de la sécurité militaire, les problèmes de sécurité des réseaux sont encore plus urgents. Afin de mieux protéger la sécurité des informations sur les réseaux, il est devenu courant d'appliquer une technologie informatique fiable dans le domaine de la sécurité militaire. L'application d'une technologie informatique fiable fournira des solutions plus complètes et plus approfondies aux problèmes de sécurité de l'information dans le domaine de la sécurité militaire. 1. Introduction à la technologie Trusted Computing Le Trusted Computing fait référence à une technologie qui garantit la sécurité des systèmes informatiques. ça dépend

2023-06-11

commentaire 0

1118

PHP中基本HTTP认证技巧分析_PHP教程

Présentation de l'article:PHP中基本HTTP认证技巧分析。PHP中基本HTTP认证技巧分析 这篇文章主要介绍了PHP中基本HTTP认证技巧,实例分析了HTTP身份验证的原理与实现方法,具有一定参考借鉴价值,需要

2016-07-13

commentaire 0

1008

Qu'est-ce que la technologie Intel SGX ?

Présentation de l'article:À mesure que le monde numérique se développe rapidement, l’importance de la sécurité devient de plus en plus évidente. À l’ère de l’explosion de l’information, le traitement sécurisé du Big Data est devenu une stratégie importante pour protéger la vie privée et la sécurité des données des entreprises et des personnes. La technologie IntelSoftwareGuardeXtensions (SGX) est une technologie développée pour assurer la sécurité des données. Introduction à la technologie IntelSGX La technologie IntelSGX est une technologie de sécurité lancée par Intel en 2015. Avec cette technologie,

2023-06-11

commentaire 0

9247

La relation entre la technologie informatique de confiance et la protection de la vie privée

Présentation de l'article:Avec le développement et la vulgarisation rapides d’Internet, les gens s’appuient de plus en plus sur le réseau pour transmettre, stocker et traiter des données. Le problème qui en résulte est la sécurité des données et la protection de la vie privée. Une technologie informatique de confiance est apparue au fur et à mesure que les temps l’exigeaient, et cette technologie a été largement utilisée et promue. Alors, quelle est la relation entre une technologie informatique fiable et la protection de la vie privée ? Explorons-le ensemble. Le concept de base d’une technologie informatique fiable consiste à garantir l’intégrité et la crédibilité des résultats de calcul pendant le processus de calcul. En termes simples, il s'agit de garantir que les données et les programmes utilisés en entrée et en sortie ne sont pas falsifiés ou volés.

2023-06-11

commentaire 0

1253

Quelles sont les dernières tendances technologiques en matière de biométrie ?

Présentation de l'article:La biométrie est à la fois une technologie mature en matière de sécurité physique et une innovation toujours à l’avant-garde. La technologie biométrique a reçu un essor pendant la crise du COVID-19, le « sans contact » étant devenu un mot à la mode particulièrement pertinent dans le monde biométrique. Des exigences de sécurité plus élevées, telles que « l’authentification à deux facteurs », stimulent également la demande de produits biométriques. Alors, quelles sont les dernières tendances technologiques en matière de biométrie ? Alors que les entreprises sont aux prises avec les complexités des nouvelles lois biométriques, la biométrie est devenue un élément important du contrôle d'accès, car les cartes de proximité standard n'offrent plus une protection suffisante. La technologie biométrique qui fonctionne de concert avec les lecteurs de cartes, sous la forme d'empreintes digitales et de reconnaissance faciale combinées au Bluetooth et aux smartphones, gagne en popularité. De plus, utilisez

2023-04-13

commentaire 0

1249