10000 contenu connexe trouvé

Partager certaines de mes propres expériences en matière de développement d'entreprise

Présentation de l'article:Je ne sais pas si le mot principe dans ce titre est correct ou non. Pour ceux d'entre nous qui écrivent du code, j'appellerai cela un standard plus tard, mais après y avoir réfléchi, pour d'autres aspects, cela peut être un principe, d'accord, ne vous emmêlez pas et allez directement au sujet. Je suis dans la nouvelle entreprise depuis plus d'un mois. Le jour de mon arrivée était le début d'une itération. Jusqu'à hier, la version backend avait été synchronisée avec le réseau public, car elle avait besoin d'être revue. , mais les tests internes battaient également leur plein. Je viens de changer d'environnement. Je souhaite connaître le modèle de développement, les spécifications du code, le mode de soumission du code, etc.

2017-06-29

commentaire 0

2020

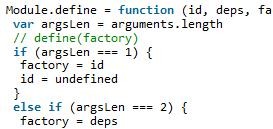

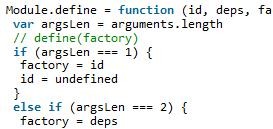

Comment résoudre le problème de compression du module Seajs

Présentation de l'article:Lors de l'optimisation et de l'organisation du code du projet, je souhaite utiliser seajs pour modulariser le code. Après avoir regardé le tutoriel officiel de 5 minutes, je l'ai trouvé très bien, alors j'ai continué à le développer sans trop réfléchir, et il n'y a eu aucun problème. Lorsqu'un collègue m'a demandé de regrouper le code et de le mettre sur l'appareil pour le tester, j'ai découvert qu'il ne pouvait pas fonctionner, ce qui m'a rendu déprimé. Je l'ai donc débogué étape par étape et j'ai constaté que le module ne pouvait pas être ajouté. Après avoir regardé le code original de Seajs, j'ai compris ce qui se passait.

2018-01-26

commentaire 0

1046

Mécanisme de déduction de type des modèles de fonctions C++

Présentation de l'article:Les modèles de fonctions déduisent les types de retour et les types au moment de la compilation via un mécanisme d'inférence de type, permettant la création de fonctions ou de classes génériques avec des paramètres de différents types. Les règles de dérivation de type incluent : le transfert parfait : les paramètres du modèle sont transmis directement à partir du type de paramètre dans le prototype de fonction ; l'inférence des paramètres du modèle : le compilateur déduit le type des paramètres du modèle à partir du type de paramètre, en commençant par le type de paramètre le plus spécifique.

2024-04-13

commentaire 0

765

Comment utiliser sqlmapapi pour lancer une analyse

Présentation de l'article:sqlmap peut être considéré comme un artefact de détection d'injection SQL, mais l'efficacité de l'utilisation de sqlmap pour tester l'injection SQL est très faible et chaque URL doit être testée manuellement. Les développeurs de sqlmap ont ajouté sqlmapapi.py, qui peut être utilisé directement via des appels d'interface, simplifiant ainsi l'exécution des commandes sqlmap. sqlmapapi est divisé en serveur et client. sqlmapapi a deux modes, l'un est le mode d'interface basé sur le protocole HTTP et l'autre est le mode d'interface basé sur la ligne de commande. Adresse de téléchargement du code source sqlmap : https://github.com/sqlmapproject/sqlmap/ 1. Afficher l'aide pythonsqlmapa

2023-05-20

commentaire 0

1240

Comment crypter des fichiers en utilisant gpg via php

Présentation de l'article:Chiffrement Une tâche simple mais pratique consiste à envoyer des e-mails cryptés. Depuis des années, la norme de cryptage des e-mails est PGP. Mais il s’agit d’un logiciel commercial et ne peut pas être utilisé librement. Comme alternative à PGP, un produit similaire open source est désormais disponible. GPG ne contient pas d'algorithmes brevetés et peut être utilisé pour des applications commerciales sans restrictions.

2021-07-06

commentaire 0

2727

Comment annuler la restauration du système informatique ?

Présentation de l'article:1. Comment annuler le système de restauration de l'ordinateur ? 1. Cliquez sur le menu "Démarrer" et cliquez sur "Exécuter". 2. Entrez gpedit.msc dans la boîte contextuelle et cliquez sur OK. 3. Recherchez ensuite Configuration ordinateur - Modèles d'administration - Système - Restauration du système. 4. Double-cliquez sur la fenêtre de droite pour ouvrir « Désactiver la restauration du système ». 5. Sélectionnez « Activé » sous l'onglet « Paramètres » et cliquez sur OK. 2. Comment restaurer le système informatique ? Méthode 1 : 1. Cliquez sur le bouton Démarrer dans le coin inférieur gauche, puis cliquez sur Panneau de configuration pour accéder aux options du Panneau de configuration. 2. Recherchez les comptes d'utilisateurs dans le panneau de configuration et cliquez dessus. 3. Sélectionnez Ajouter ou supprimer un compte utilisateur et cliquez. 4. Sélectionnez le compte dont le mot de passe doit être annulé. 5. Sélectionnez Modifier le mot de passe. 6. Cliquez directement sur Modifier le mot de passe.

2024-08-07

commentaire 0

623

Introduction pratique au niveau 3 Zero Sound à durée limitée de Psychic Warfare.

Présentation de l'article:Évaluation pratique du ton zéro de guerre spirituelle à durée limitée de troisième niveau et recommandation du badge réaliste de ton zéro de troisième niveau. On peut dire que ce Realistic Zero Sound peut être utilisé immédiatement après l'avoir obtenu. S'il s'agit de la phase initiale, il peut être retiré immédiatement. Jetons un coup d'oeil avec l'éditeur ci-dessous. Recommandation réaliste de niveau 3 avec zéro son ★★★★★☆ L'attaque de base a été modifiée, passant de l'ajout d'un coup critique à l'ajout d'une défense spéciale et d'une défense spéciale kill plus, ce qui rend son panneau de double défense de niveau 50 facilement surmontable. mille et le tirage initial est nul. Entraînez-vous sans hésitation et décollez directement sans attendre l'étape ultérieure ! Recommandation de badge : Life Block Toughness Special Defense Psychic War Blazing Dancer Review, Niveau 2 Blazing Zero Sound. Il s'agit d'un personnage de type feu de deuxième niveau, et c'est également un type de sortie explosive. Ce qui suit est une revue du Psychic War Blazing Dancer. Le niveau 2 Blazing Zero Sound est recommandé ★★★☆ À en juger par les seules compétences, beaucoup de gens doivent penser que cet attribut est très puissant. Il peut infliger 1000 points de dégâts supplémentaires.

2024-04-08

commentaire 0

1259

Pourquoi le code source PHP devrait-il être crypté ?

Présentation de l'article:Puisque PHP adopte une approche open source, il est facile pour différents utilisateurs de voir le programme source écrit en langage PHP. En analysant le programme source, il est facile d'obtenir des informations importantes telles que la connexion des données, le flux de traitement et même le nom du serveur. Cela n’est pas propice à la protection du droit d’auteur pour les développeurs de logiciels. Le code source PHP doit donc être crypté et autorisé.

2019-06-04

commentaire 0

5244

ASUS n551bios ne démarre pas à partir du disque USB

Présentation de l'article:[Modèle de machine] : ASUS N551J [Phénomène de panne] : Aucun affichage lors du démarrage et le ventilateur tourne énormément. [Cause de l'échec] : le client a décrit qu'il était resté à la maison pendant 3 mois sans utilisation et qu'il ne s'afficherait pas lorsqu'il serait rallumé. Modèle d'ordinateur [processus de réparation] : Hier, j'ai récupéré un ordinateur restant et on m'a proposé un prix de 800 yuans pour réparer la carte mère. Après l'avoir démonté le matin, j'ai constaté que le courant sur la carte nue avait bondi. , jusqu'à 1,6 A, mais il n'y avait pas d'affichage et la vitesse du ventilateur était très rapide. Après mesure, il a été constaté que la tension COM et la tension de chaque inducteur de la carte mère étaient normales et qu'il n'y avait aucune anomalie. Ensuite, j'ai la même idée que tout le monde... flasher le BIOS. Heureusement, le schéma de la carte mère montre que j'ai dépoussiéré ce modèle de machine et que je dispose d'un BIOS de sauvegarde. En comparant le numéro de carte, le BIOS de la carte graphique est exactement le même. Flashez-le... Le courant saute lentement. Après une minute, il ne s'affiche toujours pas.

2024-02-12

commentaire 0

854

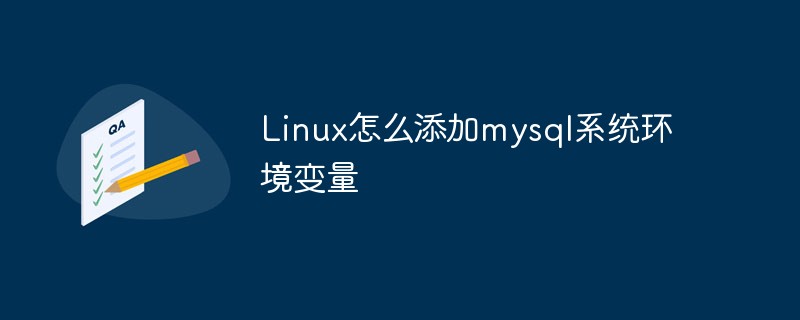

Comment ajouter des variables d'environnement système MySQL sous Linux

Présentation de l'article:Linux ajoute la variable d'environnement système mysql Après avoir installé mysql hier, j'ai ajouté exportPATH=/usr/local/mysql/bin directement sur la ligne au-dessus de exportPATH, puis j'ai constaté que toutes les commandes mysql peuvent être utilisées normalement, je suis très content. J'ai été abasourdi le lendemain. Après le démarrage de Linux, il était toujours en état de connexion. Après avoir entré le compte et le mot de passe, il était toujours en état de connexion. Après vérification en ligne, il s'est avéré que le code que j'ai ajouté détruisait le fichier de profil, ce qui provoquait directement l'échec du démarrage de tous les systèmes. Puis ctrl+alt+F2 pour entrer directement en mode ligne de commande, et vous pourrez ensuite vous connecter normalement après modification. Je ne peux donc toujours pas modifier la configuration de la même manière que sous Windows.

2023-05-30

commentaire 0

2077

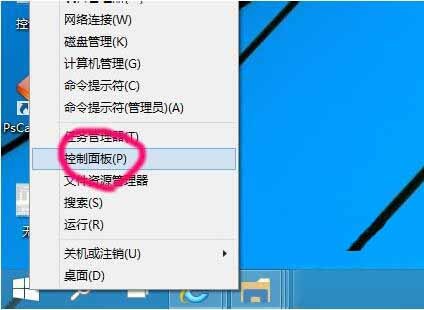

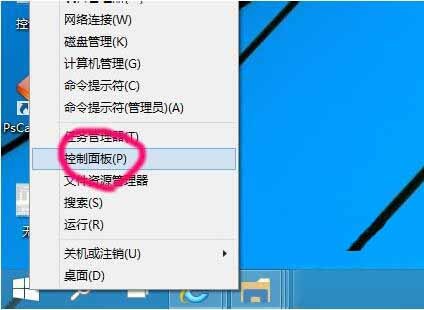

Étapes détaillées pour ajouter une imprimante réseau dans WIN10

Présentation de l'article:1. Pour enregistrer le mot de passe réseau, vous devez l'ajouter aux informations d'identification pour l'enregistrer définitivement. Cliquez avec le bouton droit sur l'icône Démarrer Win et sélectionnez [Panneau de configuration]. 2. Appuyez sur la petite icône pour afficher le Credential Manager. 3. Sélectionnez [Ajouter des informations d'identification Windows]. 4. Cliquez ensuite sur [Ajouter des informations d'identification Windows] et entrez l'adresse IP de l'imprimante réseau et le mot de passe utilisateur ; comme dans 5. Une fois l'ajout réussi, personne ne le supprimera et il sera enregistré pour un accès facile. Connecter l'imprimante 1. Cliquez sur le menu Démarrer. 2. Saisissez l'adresse IP cible 192.168.1.202 sur la ligne de commande. 3. Étant donné que vous avez saisi les informations d'identification, vous n'avez pas besoin de saisir le mot de passe utilisateur. Vous pouvez vous connecter directement et voir l'imprimante partagée par l'ordinateur. 4. Cliquez avec le bouton droit sur l'imprimante et sélectionnez [Connecter]. 5. Sélectionnez [Installer le pilote]

2024-06-06

commentaire 0

414

Méthode détaillée pour ajouter une imprimante réseau dans WIN10

Présentation de l'article:1. Pour enregistrer le mot de passe réseau, vous devez l'ajouter aux informations d'identification pour l'enregistrer définitivement. Cliquez avec le bouton droit sur l'icône Démarrer Win et sélectionnez [Panneau de configuration]. 2. Appuyez sur la petite icône pour afficher le Credential Manager. 3. Sélectionnez [Ajouter des informations d'identification Windows]. 4. Cliquez ensuite sur [Ajouter des informations d'identification Windows] et entrez l'adresse IP de l'imprimante réseau et le mot de passe utilisateur, par exemple. 5. Une fois l'ajout réussi, personne ne le supprimera et il sera enregistré pour un accès facile. Connecter l'imprimante 1. Cliquez sur le menu Démarrer. 2. Saisissez l'adresse IP cible 192.168.1.202 sur la ligne de commande. 3. Étant donné que vous avez saisi les informations d'identification, vous n'avez pas besoin de saisir le mot de passe utilisateur. Vous pouvez vous connecter directement et voir l'imprimante partagée par l'ordinateur. 4. Cliquez avec le bouton droit sur l'imprimante et sélectionnez [Connecter]. 5. Sélectionnez [Installer le pilote

2024-03-27

commentaire 0

1089

Apprenez à définir le mot de passe de mise sous tension sur votre ordinateur Win7

Présentation de l'article:En définissant le mot de passe win7, nous pouvons garantir efficacement la sécurité des données et des informations personnelles dans le système win7. Mais beaucoup de gens ne savent pas comment définir le mot de passe win7 sur l'ordinateur win7. Ce qui suit vous apprendra comment définir le mot de passe win7. mot de passe 1. La première étape consiste à cliquer sur le logo [Démarrer], comme indiqué dans la figure ci-dessous. 2. Cliquez ensuite sur l'option [Panneau de commande], comme indiqué dans la figure ci-dessous. 3. Cliquez ensuite sur [Ajouter ou effacer un compte de données] sur la page où cela s'est produit, comme indiqué dans la figure ci-dessous. 4. Sélectionnez ensuite le compte pour lequel vous souhaitez définir le mot de passe, comme indiqué dans la figure ci-dessous. 5. Cliquez ensuite sur [Créer un mot de passe de connexion], comme indiqué dans la figure ci-dessous. 6. Entrez ensuite le mot de passe que vous devez installer (en cas d'oubli du mot de passe, vous pouvez également ajouter

2023-07-08

commentaire 0

8375

SOLID : Partie 4 - Principe d'inversion de dépendance

Présentation de l'article:Responsabilité unique (SRP), ouvert/fermé (OCP), substitution Liskov, isolation d'interface et inversion de dépendances. Cinq principes agiles qui devraient vous guider à chaque fois que vous écrivez du code. Il serait injuste de vous dire qu’un principe SOLID est plus important qu’un autre. Cependant, aucun n’a peut-être un impact aussi direct et profond sur votre code que le principe d’inversion de dépendance, ou DIP en abrégé. Si vous trouvez d'autres principes difficiles à comprendre ou à appliquer, commencez par celui-ci, puis appliquez les principes restants au code qui suit déjà le DIP. Définition A. Les modules de haut niveau ne doivent pas dépendre des modules de bas niveau. Les deux devraient s’appuyer sur des abstractions. B. L'abstraction ne devrait pas dépendre des détails. Les détails doivent dépendre de l'abstraction. Ce principe a été introduit par Robert C. Martin dans son ouvrage "Agile Software

2023-09-01

commentaire 0

1126

Le mot de passe du point d'accès Mac est erroné ?

Présentation de l'article:Introduction : Aujourd'hui, ce site partagera avec vous le contenu pertinent sur les erreurs de mot de passe du point d'accès Mac. Si cela peut résoudre le problème auquel vous êtes actuellement confronté, n'oubliez pas de suivre ce site et de commencer maintenant ! D'autres ne peuvent pas se connecter à mon point d'accès personnel Apple Max. Cela peut être dû au fait que le mot de passe a été mal saisi. Vous pouvez essayer de reconfirmer le mot de passe et de saisir le mot de passe correct pour vous connecter. De plus, cela peut être dû au fait qu'il est interdit à d'autres utilisateurs de se joindre aux paramètres du point d'accès de l'iPhone. Vous pouvez autoriser d'autres personnes à se joindre pour résoudre le problème. Il est également possible que le point d'accès de l'iPhone soit incompatible avec l'appareil connecté. Vous pouvez essayer d'activer l'option de compatibilité maximale dans les paramètres du point d'accès. L'une des raisons possibles de l'impossibilité de se connecter au point d'accès mobile Apple est que la distance entre les appareils est trop grande, ce qui entraîne un signal de point d'accès faible qui ne peut pas être détecté et connecté par l'ordinateur.

2024-02-07

commentaire 0

988

L'ordinateur a soudainement un écran bleu avec des caractères tronqués ?

Présentation de l'article:1. L'ordinateur affiche soudainement un écran bleu avec des caractères tronqués ? Si un écran bleu avec des caractères tronqués apparaît soudainement, cela est dû à un mauvais contact du module de mémoire, car l'ordinateur peut être accidentellement touché pendant l'utilisation, provoquant un relâchement du contact du module de mémoire, provoquant un écran bleu sur l'ordinateur. À ce stade, vous devez démonter l'ordinateur, retirer la mémoire, l'effacer, puis le placer sur la carte mère et le réinstaller pour voir s'il peut revenir à la normale. 2. L'ordinateur redémarre soudainement avec un écran bleu et nécessite un mot de passe ? Cela n'arrivera pas au système. Il n'ajoutera pas de mot de passe sans mot de passe, ou il n'aura pas de mot de passe lui-même. Vous pouvez entrer directement en cliquant dessus ou un mot de passe a été défini avant l'écran bleu. la barre d'outils pour effacer le mot de passe. Pourquoi l'ordinateur a-t-il soudainement un écran bleu ? 1. Pour diverses raisons liées au système informatique, les fichiers du système peuvent être endommagés.

2024-08-05

commentaire 0

353

L'impact des violations de données sur le développement de modèles d'apprentissage automatique

Présentation de l'article:Qu’est-ce qu’une violation de données ? Les erreurs techniques sont courantes lors du développement de modèles d’apprentissage automatique. Même des erreurs involontaires peuvent être découvertes grâce à l’inspection. Étant donné que la plupart des erreurs se reflètent directement dans les performances du modèle, leur impact est facilement perceptible. Toutefois, les effets d’une violation de données sont plus insidieux. À moins qu’un modèle ne soit déployé auprès du public, son existence est difficile à détecter. Parce que les situations auxquelles le modèle est confronté dans des scénarios réels sont invisibles. Une violation de données peut donner aux modélisateurs l’illusion que le modèle a atteint l’état optimal qu’il recherchait grâce à des mesures d’évaluation extrêmement élevées dans les deux ensembles de données. Cependant, une fois le modèle mis en production, non seulement ses performances risquent d’être pires que lors du test, mais il faudra également plus de temps pour vérifier et régler l’algorithme. comme une machine

2024-01-22

commentaire 0

1181

Le développeur de NBA Top Shot, Dapper Labs, a fait l'objet d'une enquête de la SEC ! Les données internes montrent que le dossier a été clôturé

Présentation de l'article:Selon des documents internes de la SEC obtenus par Fortune Magazine, le développeur de NBA TopShot, DapperLabs, fait l'objet d'une enquête de la Securities and Exchange Commission (SEC) des États-Unis depuis septembre de l'année dernière. La SEC a déjà enquêté sur DapperLabs. Le rapport de clôture signé par David Hirsch, directeur de la division Crypto-monnaie et cybersécurité de la SEC, montre que l'enquête sur DapperLabs, Inc. a pris fin le 29 septembre. Le rapport ne fait qu'une page et n'explique pas la raison pour laquelle la SEC a enquêté sur DapperLabs, quand elle a commencé, ni pourquoi l'affaire a été classée. Un porte-parole de la SEC a répondu qu'elle ne ferait aucun commentaire sur d'éventuelles enquêtes. DapperLabs dit à Fortune : Nous n'avons jamais été contactés par la SEC, donc nous ne savons pas

2024-04-12

commentaire 0

683

Comment idaPro analyse le script Lua de décryptage d'application

Présentation de l'article:Grâce au débogage ou au hooking idaPro précédent, nous pouvons obtenir la clé de déchiffrement xxtea. Pour le signe, nous pouvons ouvrir directement le fichier original : nous pouvons voir la valeur du signe : byds. On peut donc essayer de décrypter en utilisant l'outil de décryptage xxtea (qui peut être compilé à partir du code source sur GitHub) : En prenant index.luac comme exemple, on regarde les changements avant et après décryptage de index.luac : On voit que le script lua après décryptage par xxtea n'est toujours pas du texte brut ! Nous avons précédemment déterminé que le cryptage xxtea était utilisé sur la base du code source du framework cocos2d et du résultat du décodage maître apk, et que le script Lua de l'application a également une valeur de signature, qui confirme également qu'il s'agit de la méthode de cryptage xxtea, mais nous

2023-05-18

commentaire 0

1602