10000 contenu connexe trouvé

détection de vulnérabilité de l'outil d'analyse asp

Présentation de l'article:Détection de vulnérabilité de l'outil d'analyse ASP : 1. Sélectionnez l'outil d'analyse approprié ; 2. Configurez la cible d'analyse dans l'outil d'analyse ; 3. Configurez les options d'analyse selon vos besoins. 4. Une fois la configuration terminée, démarrez l'outil d'analyse pour lancer l'analyse ; . Outil d'analyse Un rapport sera généré répertoriant les vulnérabilités et les problèmes de sécurité détectés ; 6. Corrigez les vulnérabilités et les problèmes de sécurité détectés conformément aux recommandations du rapport. 7. Après avoir corrigé la vulnérabilité, réexécutez l'outil d'analyse pour vous assurer que le problème est résolu. la vulnérabilité a été exploitée avec succès et réparée.

2023-10-13

commentaire 0

1725

php网站破绽检测工具现在都有什么样的

Présentation de l'article:

php网站漏洞检测工具现在都有什么样的?现在比较好用的php漏洞检测工具有哪些???求推荐

PHP

漏洞

漏洞检测

2016-06-13

commentaire 0

963

漏洞检测的那些事儿

Présentation de l'article:漏洞检测的那些事儿

2016-06-20

commentaire 0

1282

web上存漏洞及原理分析、防范方法(文件名检测漏洞)_PHP教程

Présentation de l'article:web上存漏洞及原理分析、防范方法(文件名检测漏洞)。我们通过前篇:web上存漏洞及原理分析、防范方法(安全文件上存方法) ,已经知道后端获取服务器变量,很多来自客户端传入的。跟普通

2016-07-20

commentaire 0

918

Détection et réparation des vulnérabilités d'injection PHP SQL

Présentation de l'article:Présentation de la détection et de la réparation des vulnérabilités d'injection SQL PHP : L'injection SQL fait référence à une méthode d'attaque dans laquelle les attaquants utilisent des applications Web pour injecter de manière malveillante du code SQL dans l'entrée. PHP, en tant que langage de script largement utilisé dans le développement Web, est largement utilisé pour développer des sites Web et des applications dynamiques. Cependant, en raison de la flexibilité et de la facilité d'utilisation de PHP, les développeurs ignorent souvent la sécurité, ce qui entraîne l'existence de vulnérabilités d'injection SQL. Cet article explique comment détecter et corriger les vulnérabilités d'injection SQL dans PHP et fournit des exemples de code pertinents. vérifier

2023-08-08

commentaire 0

1682

浅谈web上存漏洞及原理分析、防范方法(文件名检测漏洞)_PHP教程

Présentation de l'article:浅谈web上存漏洞及原理分析、防范方法(文件名检测漏洞)。我们通过前篇:浅谈web上存漏洞及原理分析、防范方法(安全文件上存方法),已经知道后端获取服务器变量,很多来自客户端传入的。跟

2016-07-21

commentaire 0

931

一个检测OpenSSL心脏出血漏洞的Python脚本分享

Présentation de l'article:这篇文章主要介绍了一个检测OpenSSL心脏出血漏洞的Python脚本,心脏出血漏洞是互联网上的地震,看到的同学赶紧升级OpenSSL,避免黑客入侵

2016-06-16

commentaire 0

1303

À quel type de vulnérabilité appartient la vulnérabilité phpmyadmin ?

Présentation de l'article:phpMyAdmin est sensible à plusieurs vulnérabilités, notamment : 1. Vulnérabilité d'injection SQL ; 2. Vulnérabilité de script intersite (XSS) ; 3. Vulnérabilité d'exécution de code à distance (RCE) ; 4. Vulnérabilité d'inclusion de fichiers locaux (LFI) ; Vulnérabilité ; 6. Vulnérabilité d’élévation de privilèges.

2024-04-07

commentaire 0

1093

Quelles sont les méthodes de détection des vulnérabilités asp ?

Présentation de l'article:Les méthodes comprennent : 1. Utiliser des outils d'analyse des vulnérabilités spécialisés ; 2. Tests manuels pour découvrir et vérifier les vulnérabilités dans les applications ASP ; 3. Effectuer des audits de sécurité pour vérifier le code et les fichiers de configuration des applications ASP ; 4. Utiliser des cadres d'exploitation des vulnérabilités ; le code de l'application ASP.

2023-10-13

commentaire 0

1137

Technologie d'analyse statique du code PHP et de détection des vulnérabilités

Présentation de l'article:Introduction à la technologie d'analyse statique du code PHP et de détection des vulnérabilités : Avec le développement d'Internet, PHP, en tant que langage de script côté serveur très populaire, est largement utilisé dans le développement de sites Web et la génération de pages Web dynamiques. Cependant, en raison de la nature flexible et non standardisée de la syntaxe PHP, des failles de sécurité sont facilement introduites au cours du processus de développement. Afin de résoudre ce problème, une technologie d’analyse statique du code PHP et de détection de vulnérabilités a vu le jour. 1. Technologie d'analyse statique La technologie d'analyse statique fait référence à l'analyse du code source et à l'utilisation de règles statiques pour identifier les problèmes de sécurité potentiels avant l'exécution du code.

2023-08-07

commentaire 0

1418

Méthodes d'analyse des vulnérabilités de sécurité et de réparation des vulnérabilités en PHP

Présentation de l'article:Méthodes d'analyse des vulnérabilités de sécurité et de réparation des vulnérabilités en PHP Avec le développement rapide d'Internet, les problèmes de sécurité des sites Web deviennent de plus en plus graves. En tant que langage de script côté serveur largement utilisé, PHP est également confronté à de nombreuses failles de sécurité. Cet article présentera les vulnérabilités de sécurité courantes dans PHP et fournira les méthodes d'analyse et de réparation correspondantes. Vulnérabilité d'injection SQL L'injection SQL est une vulnérabilité courante des applications Web. Un attaquant contourne la validation des entrées de l'application en saisissant des instructions SQL malveillantes et exploite directement la base de données, ce qui peut entraîner des données sensibles.

2023-07-06

commentaire 0

2061

KindEditor上传解析漏洞/列目录/内容漏洞_PHP教程

Présentation de l'article:KindEditor上传解析漏洞/列目录/内容漏洞。本文章来给大家介绍一下关于KindEditor上传解析漏洞/列目录/内容漏洞分析,有需要的朋友快速补上吧。 Kindeditor漏洞 编辑代码内容被执行

2016-07-13

commentaire 0

2256

Identification et réparation des failles de sécurité du framework Java

Présentation de l'article:Réponse : Identifiez les vulnérabilités grâce à la révision du code, aux outils d'analyse de sécurité et aux journaux d'audit et corrigez-les en mettant à jour les correctifs, en validant les entrées, en refactorisant le code et les configurations de sécurité. Identifier les vulnérabilités de sécurité : révision du code, outils d'analyse de sécurité, journaux d'audit. Corriger les vulnérabilités de sécurité : mises à jour de correctifs, validation des entrées, refactorisation du code, configuration de la sécurité.

2024-06-01

commentaire 0

1157

php 网站sql注入漏洞解决方案

Présentation de l'article:

php 网站sql注入漏洞

我用360在线工具检测漏洞 查出有轻微sql注入漏洞 用360提示的开源代码放进去但是老是安装不成功 求大师 高手帮帮忙解决哈sql注入漏洞。 我还没入门不知道咋搞。。

2016-06-13

commentaire 0

1180

正则表达式查找CRLF注入攻击漏洞(HTTP响应拆分漏洞)_PHP教程

Présentation de l'article:正则表达式查找CRLF注入攻击漏洞(HTTP响应拆分漏洞)。使用 360 检测了站点漏洞之后,发了一篇解决漏洞的文章,在这。但是很多童鞋都有一些问题,很多童鞋都是卡在了变量名称的这个步骤上

2016-07-21

commentaire 0

1219

Comment effectuer une détection de vulnérabilité d'audit de sécurité ASP

Présentation de l'article:Étapes de détection des vulnérabilités de l'audit de sécurité ASP : 1. Collectez les informations pertinentes sur l'application ASP ; 2. Analysez soigneusement le code source de l'application ASP ; 3. Vérifiez le mécanisme de vérification et de filtrage de l'application ASP pour les entrées de l'utilisateur ; mécanisme de filtrage des données de sortie ; 5. Vérifiez le mécanisme d'authentification et de gestion de session de l'application ; 6. Vérifiez le contrôle des autorisations de l'application sur les fichiers et les répertoires ; 8. Vérifiez les fichiers de configuration de l'application et la configuration du serveur ; . Corriger les vulnérabilités.

2023-10-13

commentaire 0

790

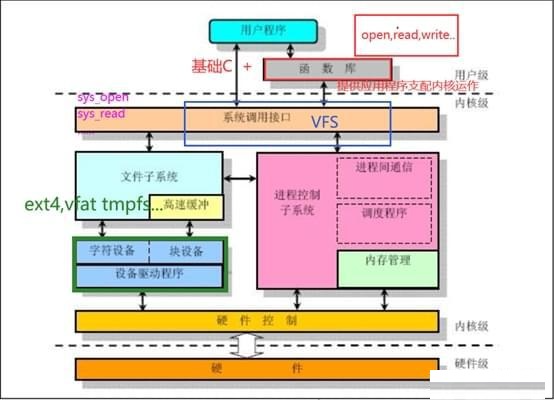

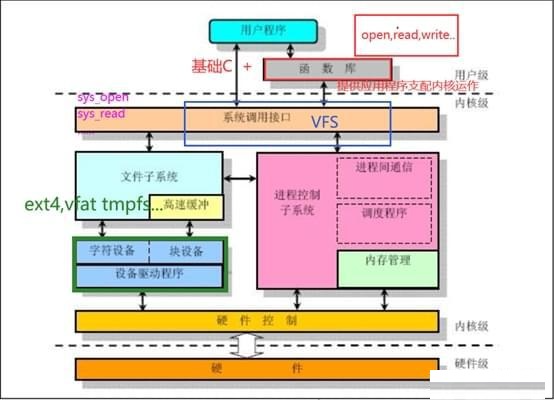

Introduction à la détection précise des vulnérabilités du noyau Linux

Présentation de l'article:Le mode habituel de citation des logiciels open source consiste à introduire la bibliothèque dynamique ou le package jar du logiciel open source. Par conséquent, le taux de fausses alarmes de vulnérabilités sera très faible lors de la détection des vulnérabilités, mais c'est différent pour le noyau Linux. Les modules fonctionnels du noyau sont très riches et énormes et seront adaptés en fonction des besoins de l'entreprise lors de l'utilisation réelle. Par conséquent, la manière de parvenir à une détection précise des vulnérabilités et de réduire le taux de faux positifs de détection des vulnérabilités dans ce scénario est particulièrement importante. Structure du noyau Linux : Le noyau Linux est composé de sept parties, et chaque partie différente est composée de plusieurs modules du noyau. Le schéma fonctionnel est le suivant : Analyse du scénario de personnalisation Linux : En analysant le code source du noyau Linux, vous pouvez voir que différents les modules sont stockés dans différents répertoires. Le code d'implémentation peut être configuré au moment de la compilation.

2024-02-13

commentaire 0

876

解析web文件操作常见安全漏洞(目录、文件名检测漏洞)_PHP教程

Présentation de l'article:解析web文件操作常见安全漏洞(目录、文件名检测漏洞)。做web开发,我们经常会做代码走查,很多时候,我们都会抽查一些核心功能,或者常会出现漏洞的逻辑。随着技术团队的壮大,组员技术日

2016-07-21

commentaire 0

1050

Stratégies de prévention des vulnérabilités PHP

Présentation de l'article:Les stratégies de prévention des vulnérabilités PHP incluent : 1. Validation des entrées (valider les entrées de l'utilisateur), 2. Échapper les sorties (échapper aux données pour empêcher les attaques XSS), 3. Gestion des sessions (appliquer les jetons de sécurité et HTTPS), 4. Révision du code (vérifier les vulnérabilités potentielles) , 5. Utiliser de bonnes bibliothèques connues, 6. Maintenir les logiciels à jour, 7. Utiliser des services d'hébergement sécurisés, 8. Effectuer régulièrement des analyses de vulnérabilité, 9. Renforcer la sensibilisation des employés à la sécurité.

2024-05-01

commentaire 0

731