10000 contenu connexe trouvé

Recherche sur la psychologie des attaques de pirates de réseau

Présentation de l'article:Avec le développement rapide et la vulgarisation des technologies de l’information, les attaques de pirates informatiques sont devenues un problème mondial. Les cyberattaques de pirates informatiques entraînent non seulement d'énormes pertes économiques pour les entreprises et les particuliers, mais ont également un impact énorme sur la santé mentale des personnes. Par conséquent, étudier la psychologie des attaques de pirates de réseau aidera non seulement à comprendre les motivations comportementales et les états psychologiques des pirates, mais aidera également les gens à faire face au problème des attaques de pirates de réseau de manière plus rationnelle. Tout d’abord, il existe deux principales motivations psychologiques pour les attaques de pirates : l’une est l’amour pour la technologie et le désir de le prouver par des attaques de pirates.

2023-06-11

commentaire 0

3885

Paramètres du simulateur de hacker anonyme Méthode chinoise

Présentation de l'article:Concernant la méthode de configuration chinoise du simulateur de hacker anonyme, le processus global est relativement simple. Vous pouvez suivre les étapes suivantes : Avant de commencer l'ajustement, effectuez une sauvegarde appropriée des ressources du jeu. Évitez les anomalies de jeu causées par une mauvaise utilisation. Comment configurer le simulateur de hacker anonyme en chinois 1. Assurez-vous que le simulateur de hacker anonyme a été installé et démarré avec succès. 2. Recherchez le bouton de paramètres ou l'élément de menu sur l'interface principale du jeu et cliquez pour entrer. 3. Recherchez l'option « Langue » dans le menu des paramètres et cliquez pour développer la liste des langues. 4. Sélectionnez « Chinois simplifié » dans la liste des langues. Après confirmation, vous devrez peut-être cliquer sur le bouton OK pour enregistrer. À ce stade, l'interface du jeu sera convertie en affichage chinois. Rappel chaleureux : étant donné que les paramètres et l'interface du jeu peuvent changer avec les mises à jour, si la méthode ci-dessus ne parvient pas à définir la langue chinoise, veuillez vérifier la dernière version du jeu.

2024-10-07

commentaire 0

593

Comment PHP implémente des solutions de sécurité réseau pour prévenir les attaques de pirates

Présentation de l'article:Avec le développement et la popularisation rapides d’Internet, les questions de sécurité des réseaux sont de plus en plus au centre de l’attention. PHP est un langage de programmation côté serveur couramment utilisé. Comment utiliser PHP pour mettre en œuvre des solutions de sécurité réseau et prévenir les attaques de pirates est devenu un problème auquel sont confrontés de nombreux développeurs. Cet article présentera les méthodes et solutions PHP pour assurer la sécurité du réseau. 1. Défense contre les attaques par injection SQL Les attaques par injection SQL sont l'un des moyens d'attaque les plus courants. Habituellement, en saisissant des codes spécifiques dans la zone de saisie, le système exécute des instructions SQL dangereuses pour obtenir des données sensibles.

2023-06-27

commentaire 0

2287

Quels types de hackers existe-t-il ? (Introduction à 10 types de hackers)

Présentation de l'article:Un hacker est une personne très intéressée par le fonctionnement mystérieux de tout système d’exploitation informatique. Les pirates sont généralement des programmeurs. Ils acquièrent des connaissances avancées sur les systèmes d'exploitation et les langages de programmation pour découvrir les vulnérabilités des systèmes et leurs causes. Il existe généralement 10 types de pirates informatiques : Les pirates informatiques : les pirates informatiques identifient les utilisateurs du réseau en effectuant des tests d'intrusion.

2019-04-20

commentaire 0

8651

Sony répond à une attaque de pirate informatique : sous enquête

Présentation de l'article:Selon CyberSecurityConnect, un groupe de hackers appelé « Randomed.vc » aurait affirmé avoir « envahi tous les systèmes de Sony » et vendrait toutes les données cette semaine car « Sony refuse de négocier ». Sony a répondu à l'IGN qu'il avait ouvert une enquête formelle à ce sujet. "Nous enquêtons actuellement sur la question et n'avons aucun autre commentaire pour le moment." Au moment de la publication de cette publication, les services grand public de Sony fonctionnent toujours normalement, y compris le PSN et le service client de Sony, et il n'y a eu aucune interruption à grande échelle récemment. . CyberSecurityConnect a déclaré que le nouveau groupe, apparu le mois dernier seulement, « a

2024-07-17

commentaire 0

968

Rapport de recherche de TRM Labs : 70 % des revenus du vol de cryptomonnaies proviennent de groupes de hackers russophones

Présentation de l'article:Selon une nouvelle étude de TRMLabs, l’implication de la Russie dans le commerce illégal des cryptomonnaies a considérablement augmenté en 2023, atteignant des niveaux d’influence et de rentabilité sans précédent. Les pirates russes dominent la criminalité liée aux crypto-monnaies Les recherches de TRMLabs révèlent un phénomène frappant, avec près de 70 % des revenus des crypto-monnaies provenant des ransomwares imputables à des groupes de pirates russophones, une proportion qui met en évidence leur position de premier plan dans le domaine de la cybercriminalité. Le rapport met en outre en lumière le rôle central de la Russie dans les entités mondiales de piratage informatique qui ont volé illégalement jusqu’à 500 millions de dollars de crypto-monnaie. Deux opérateurs de ransomware, ALPHV/BlackCat et Lockbit, sont particulièrement préoccupants.

2024-07-28

commentaire 0

613

« Frère Dao » Wu Hanqing quitte Alibaba pour devenir le principal représentant des hackers en Chine

Présentation de l'article:Selon les informations du 25 mai, selon des sources fiables, Wu Hanqing, un chercheur bien connu d'Alibaba, a récemment quitté l'entreprise. Selon DingTalk, sa date de démission est le 19 mai. Wu Hanqing occupe un poste de chercheur chez Alibaba, avec un rang P10. Selon des personnes proches du dossier, Wu Hanqing a décidé de démarrer une entreprise après avoir quitté Alibaba, a choisi le domaine des courtes vidéos d'IA et a finalisé une ronde de financement. Wu Hanqing, connu sous le nom de « Frère Dao » dans l'industrie, est l'un des meilleurs hackers chinois de la jeune génération et était le scientifique en chef de la sécurité d'Alibaba Cloud. Les informations publiques montrent que Wu Hanqing a rejoint Alibaba en 2005 et a participé à la construction de systèmes de sécurité des applications pour Alibaba, Taobao, Alipay et Alibaba Cloud. À 23 ans, il devient le plus jeune cadre supérieur d’Alibaba.

2023-05-25

commentaire 0

1931

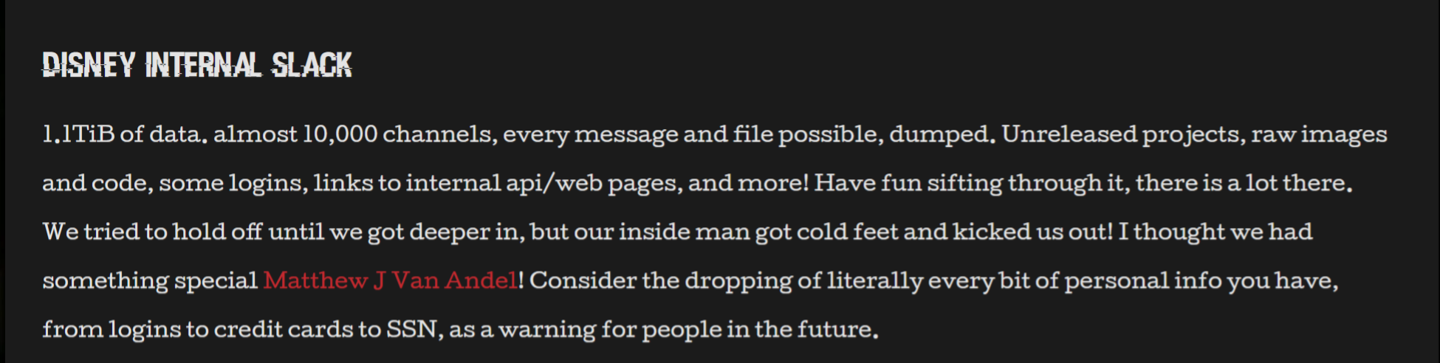

Le groupe de hackers NullBulge annonce une violation de la plateforme de collaboration interne Slack de Disney : fuite de 1,2 To de messages et de documents

Présentation de l'article:Selon les informations de ce site du 14 juillet, le groupe de hackers NullBulge a annoncé avoir envahi l'infrastructure Slack interne de Disney et divulgué 1,2 To (1,1 TiB) de données sensibles, y compris des messages internes et des informations documentaires provenant de près de 10 000 chaînes. Le groupe de hackers a publié sur le forum BreachForums le 12 juillet : 1,1 TiB de données. Près de 10 000 chaînes, toutes les informations et fichiers possibles ont été vidés. Il existe également des projets inédits, des images et du code originaux, des informations de connexion, des liens API/Web internes, et bien plus encore ! N'hésitez pas à le parcourir, il y en a beaucoup. ▲Capture d'écran du forum BreachForums, source photo StackDiary, fuite selon le média étranger StackDiary citant des sources anonymes

2024-07-17

commentaire 0

780

Hot news : Alibaba Cloud a organisé un concours de programmation de hackers IA ; Jimmy Lin est devenu le porte-parole de Xpeng G6...

Présentation de l'article:Texte/Editeur du département éditorial de Zinc Finance/Dafeng Alibaba Cloud a organisé un concours mondial de programmation de hackers d'IA Le 5 juin, Alibaba Cloud a officiellement annoncé qu'il organiserait le premier hackathon d'IA basé sur la plus grande communauté de modèles d'IA d'Alibaba « Magic Challenge » en Chine. . Ce concours est ouvert aux développeurs du monde entier. L'équipe gagnante recevra un bonus pouvant aller jusqu'à 30 000 yuans et devrait partager un fonds de capital-risque de plusieurs dizaines de millions de dollars avec d'autres équipes. Selon l'introduction officielle d'Alibaba Cloud, dans ce concours, la communauté Moda fournira aux équipes participantes des ressources pour l'inférence de formation de modèles et l'affichage de déploiement de démonstration. Dans le même temps, les développeurs peuvent appeler directement plus de 30 grands modèles avec un milliard de paramètres et plus de 10 grands modèles avec des dizaines de milliards de paramètres dans la communauté, ainsi que les outils de développement correspondants. Baidu lance un grand modèle basé sur l'IA

2023-06-08

commentaire 0

671

Qui est un cyberhacker ?

Présentation de l'article:Les cyberpirates font référence à des individus ou des organisations dotés d'une technologie informatique et de capacités de programmation avancées qui envahissent des systèmes informatiques, des réseaux ou des appareils par des moyens illégaux pour obtenir un accès non autorisé, voler des informations sensibles, endommager des systèmes ou mener d'autres activités malveillantes. Les cyberpirates sont divisés en différents types, notamment les pirates éthiques, les pirates au chapeau noir, les pirates au chapeau gris, les pirates au niveau de l'État et les pirates non étatiques. Introduction détaillée : 1. Les pirates informatiques éthiques, également connus sous le nom de pirates informatiques ou de consultants en sécurité, sont un type de pirates informatiques légaux employés par les organisations pour tester et évaluer les systèmes et réseaux informatiques de manière autorisée.

2023-09-07

commentaire 0

2524

Phishing : les pirates informatiques deviennent plus intelligents

Présentation de l'article:Jusqu'à présent, 41 millions de dollars ont été perdus en octobre en raison de l'afflux croissant d'attaques de phishing. La plupart des opérations de phishing dans l’espace crypto impliquent généralement d’inciter les utilisateurs à signer des actions via leurs portefeuilles crypto pour approuver.

2024-10-17

commentaire 0

345

Comment pirater Javascript

Présentation de l'article:À l’ère d’Internet, Javascript peut être considéré comme un langage de programmation omniprésent. Qu’il s’agisse de développement web, d’applications mobiles, de jeux, etc., Javascript est utilisé. En raison de son utilisation généralisée, Javascript est également devenu une cible clé pour les attaques de pirates informatiques. Par conséquent, cet article présentera comment pirater Javascript pour aider les lecteurs à mieux comprendre les techniques d'attaque des pirates et les mesures préventives. 1. Vulnérabilités courantes de Javascript Au cours du processus de développement de Javascript, il existe souvent de nombreuses vulnérabilités. apprendre

2023-05-09

commentaire 0

649

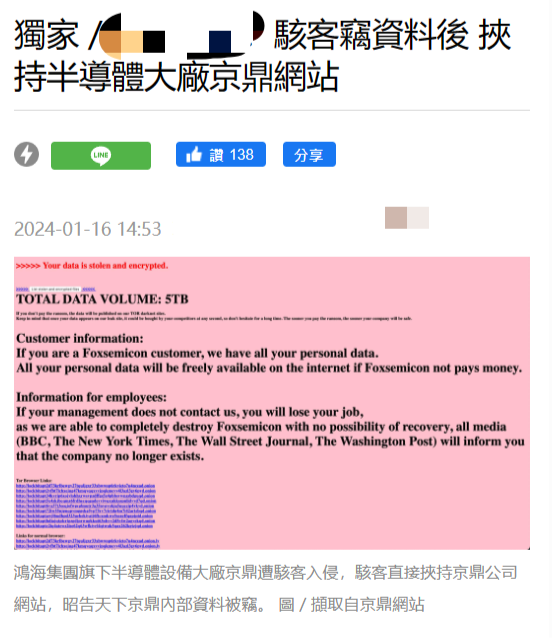

Des pirates ont envahi Jingding, un important fabricant d'équipements semi-conducteurs appartenant à Hon Hai, et ont directement menacé de divulguer des données sur le site officiel.

Présentation de l'article:Selon les informations publiées sur ce site Web le 16 janvier, selon le média taïwanais « Economic Daily », Jingding, un important fabricant d'équipements à semi-conducteurs du groupe Hon Hai, a été piraté par des pirates informatiques. Le groupe de hackers a même directement menacé les clients et les employés de Jingding. Si Jingding l'ignore, les clients seront menacés. Les informations seront rendues publiques et les employés perdront leur emploi. Des incidents de groupes de pirates informatiques piratant des sociétés cotées pour voler des informations surviennent de temps à autre, mais c'est la première fois à Taiwan qu'un groupe de pirates informatiques vole des informations et détourne directement le site Web de l'entreprise, révélant que les informations internes de l'entreprise ont été volées et menacées. . Jingding est une filiale du groupe Hon Hai. Elle s'engage principalement dans la recherche et le développement de modules clés d'équipements de traitement frontal pour semi-conducteurs et d'équipements d'automatisation pour semi-conducteurs. Selon certaines informations, il y a eu beaucoup de discussions entre les entreprises de Zhuke Park aujourd'hui, car lorsqu'elles sont entrées sur le site Web de la société Jingding, elles ont été choquées de découvrir que le site Web avait été piraté par un groupe de pirates informatiques.

2024-07-18

commentaire 0

346

Exemple d'analyse de la porte dérobée MSSQL du groupe de hackers Winnti

Présentation de l'article:Depuis quelque temps, les chercheurs d'ESET traquent les activités de Winnti, un groupe actif depuis 2012 et ciblant les chaînes d'approvisionnement de l'industrie du jeu vidéo et du logiciel. Récemment, une porte dérobée non documentée ciblant Microsoft SQL (MSSQL) a été découverte. Cette porte dérobée présente de nombreuses similitudes avec la porte dérobée PortReuse, un autre outil utilisé par WinntiGroup et documenté pour la première fois en octobre 2019. Cette année, un nouvel échantillon de porte dérobée, skip-2.0, a été détecté. L'auteur est membre de l'organisation winnti. Cette porte dérobée cible les serveurs MSSQL 11 et 12 et permet aux attaquants d'utiliser des mages

2023-05-27

commentaire 0

1445

Conseils de sécurité du serveur Linux

Présentation de l'article:La prévention des pirates informatiques et la sécurité des serveurs sont les tâches principales des services de gestion du système. Voici quelques conseils de sécurité de base pour les serveurs Linux.

2019-03-18

commentaire 0

3335

PHP implémente une programmation sécurisée : attaque et défense pratiques contre les pirates

Présentation de l'article:Avec le développement et l'approfondissement continus d'Internet, diverses attaques de pirates informatiques se sont produites fréquemment, posant de sérieuses menaces à la sécurité du réseau. PHP est un langage de développement Web couramment utilisé par de nombreuses entreprises et développeurs pour créer des sites Web et des applications. Par conséquent, dans la programmation PHP, la manière de mettre en œuvre une programmation sécurisée est devenue très importante. Cet article présentera les vulnérabilités de sécurité courantes dans le langage PHP et comment les éviter. Dans le même temps, nous partagerons également quelques cas d’attaques de pirates informatiques et les contre-mesures correspondantes. Injection SQLL'injection SQL est actuellement

2023-06-18

commentaire 0

1553

Le dernier échange en Europe et en Italie ne peut pas être ouvert

Présentation de l'article:Raisons pour lesquelles l'échange euro-italien ne peut pas être ouvert : maintenance ou mise à niveau du serveur ; problèmes de réseau ; navigateur ou application obsolète ; restrictions de localisation géographique ou de phishing ;

2024-08-05

commentaire 0

1014