10000 contenu connexe trouvé

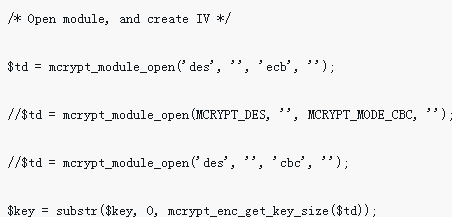

Exemple de code de cryptage et de décryptage DES en PHP

Présentation de l'article:Cet article vous apporte des exemples de code sur le cryptage et le décryptage DES en PHP. Il a une certaine valeur de référence. Les amis dans le besoin peuvent s'y référer.

2019-04-01

commentaire 0

2742

Cryptage DES et partage de code PHP de décryptage

Présentation de l'article:Partagez une classe PHP pour le cryptage et le déchiffrement DES, obtenez l'adresse physique, cryptez les informations en texte brut, déchiffrez le texte chiffré, enregistrez le texte chiffré dans un fichier, obtenez l'adresse MAC du serveur, exécutez la commande ipconfig sous le serveur Windows, et exécutez sous la commande ifconfig du serveur Linux.

2017-08-21

commentaire 0

1917

Une méthode simple pour implémenter le cryptage et le déchiffrement DES en PHP

Présentation de l'article:Cet article présente principalement la méthode d'implémentation simple du cryptage et du déchiffrement DES en PHP, impliquant les compétences d'utilisation associées des méthodes mcrypt_encrypt et mcrypt_decrypt en PHP. Il a une certaine valeur de référence. Les amis qui en ont besoin peuvent s'y référer.

2016-12-30

commentaire 0

1985

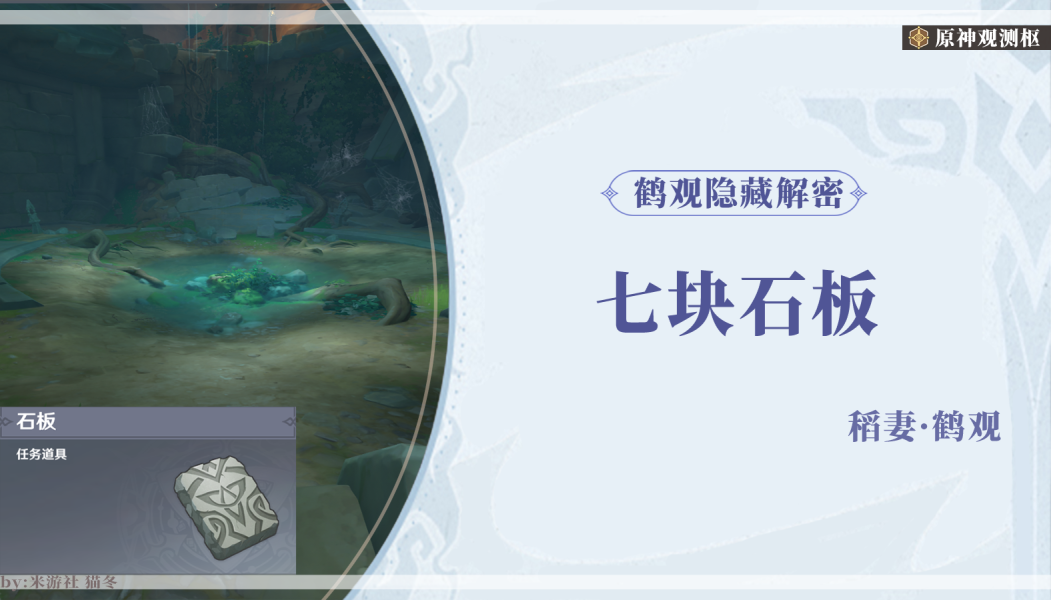

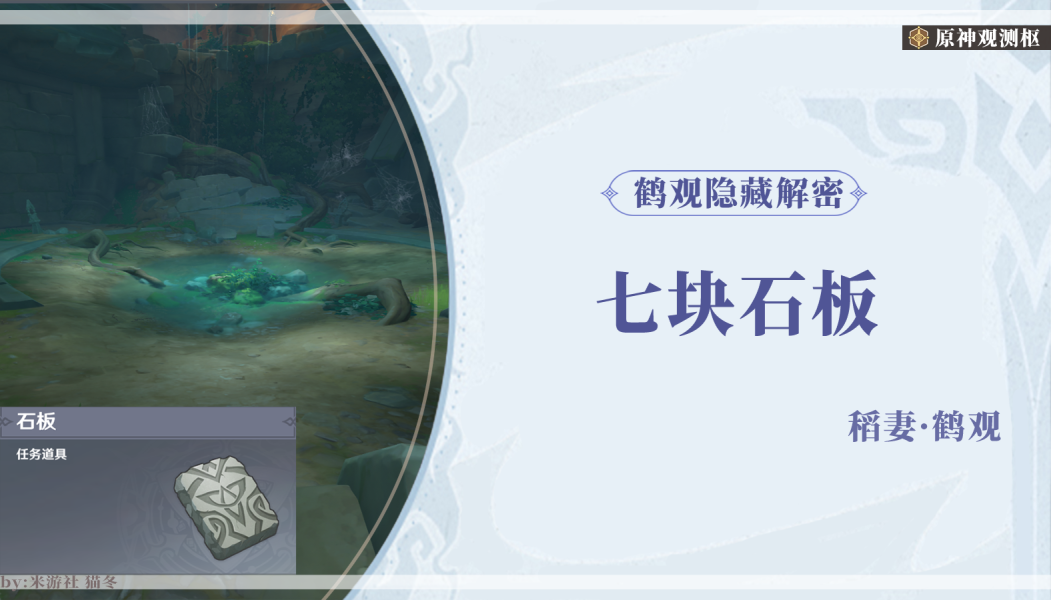

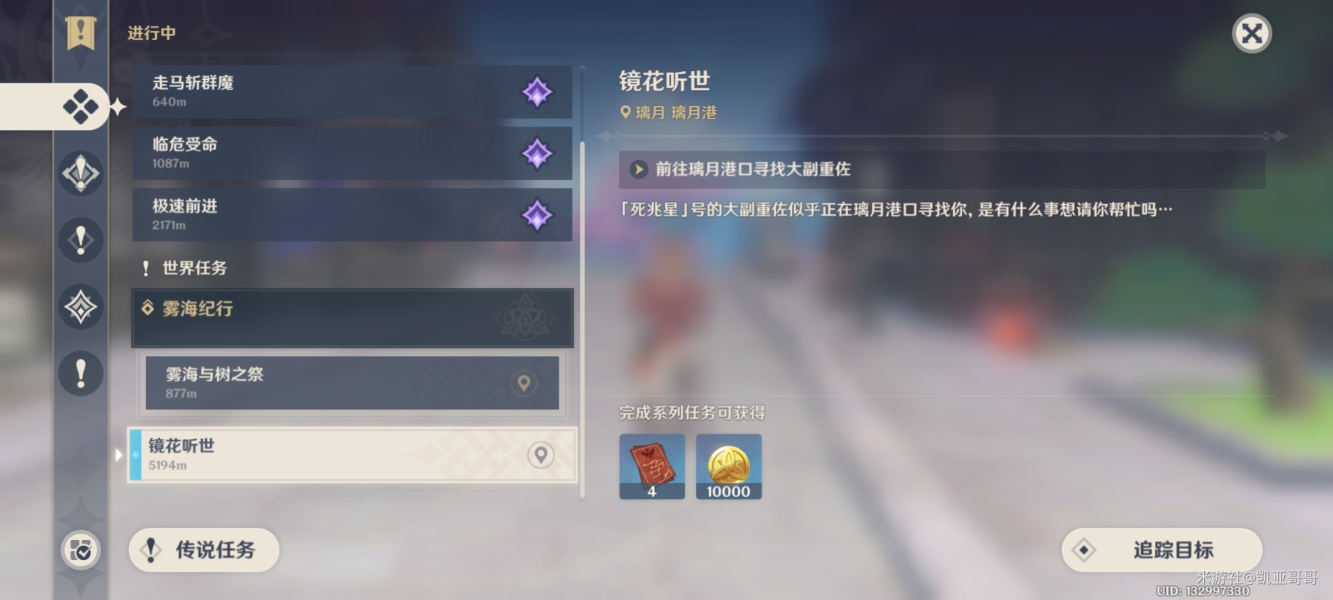

Genshin ImpactZhibi Mountain Slate Stratégie de décryptage

Présentation de l'article:Il y a une dalle de pierre au pied de la montagne Genshin Zhibi. Il est relativement difficile de la décrypter. De nombreux joueurs ne connaissent pas l'idée du décryptage. Comment décrypter l'ardoise de la montagne Genshin Zhibi ? L'éditeur vous propose un guide pour décrypter la Genshin Zhibi Mountain Slate, jetons-y un œil. Comment décrypter l'ardoise de la montagne Genshin Zhibi 1. Tout d'abord, le joueur ouvre la carte, descend du point de transmission de la montagne Zhibi et trouve la statue de l'oiseau-tonnerre en bas. 2. Interagit avec la tablette de pierre à côté de la statue pour obtenir ; des indices pour le décryptage ; 3. Ensuite, scannons les cinq statues d'oiseau-tonnerre sur le mur de la montagne pour obtenir les invites runiques ; 4. Enfin, suivez l'ordre des invites dans l'image ci-dessous, allez au milieu des statues et allumez les runes afin de compléter le puzzle.

2024-03-14

commentaire 0

435

Décryptage des tablettes des anciennes ruines de la Montagne Dieu Chibi

Présentation de l'article:La dalle de pierre des ruines du mont Zhibi se trouve au pied du mont Zhibi. Les joueurs doivent déplacer les pierres pour terminer le puzzle. De nombreux joueurs ne savent pas comment le faire. Il est plus facile pour tout le monde de le trouver rapidement, l'éditeur vous propose le mont Gengami. Venez jeter un œil au décryptage des dalles de pierre des ruines de Bishan. Décryptage de la dalle de pierre des ruines du mont Zhibi. Il y a une dalle de pierre près du mont Zhibi. L'emplacement est le suivant. Il y a un texte de racine de pierre près du mont Zhibi. apparaît, regardez le sol familier ici. L'idée est la suivante : ce modèle est inversé à chaque fois. L'aiguille des heures bouge une fois, et les quatre aiguilles de gauche se déplacent une fois dans le sens inverse des aiguilles d'une montre. Ensuite, regardez l'image. voici la séquence de chemin : rouge-jaune-orange-bleu Enfin, comme le montre l'image, l'ordre est violet--rouge--jaune-bleu--Vert---Orange, la septième étape supplémentaire 21. Ceci position : (pas

2024-03-16

commentaire 0

624

Révéler le mécanisme de fonctionnement du décryptage du robot Java

Présentation de l'article:Décryptage du robot Java : Révéler son principe de fonctionnement nécessite des exemples de code spécifiques Introduction : Avec le développement rapide d'Internet, les gens ont de plus en plus besoin d'obtenir des données. En tant qu'outil permettant d'obtenir automatiquement des informations sur Internet, les robots d'exploration jouent un rôle important dans l'exploration et l'analyse des données. Cet article abordera en profondeur le principe de fonctionnement des robots d'exploration Java et fournira des exemples de code spécifiques pour aider les lecteurs à mieux comprendre et appliquer la technologie des robots d'exploration. 1. Qu'est-ce qu'un reptile ? Dans le monde Internet, un robot d'exploration fait référence à un programme automatisé qui utilise les protocoles HTTP, etc.

2024-01-09

commentaire 0

1022

Outil de programmation concurrente Golang : Décrypter le mécanisme de gestion de la mémoire des Goroutines

Présentation de l'article:Outil de programmation simultanée Golang : décryptage du mécanisme de gestion de la mémoire des Goroutines Introduction : Dans le domaine actuel de la programmation simultanée, Golang est sans aucun doute un langage puissant. Parmi eux, les Goroutines sont l’un des concepts clés de la programmation simultanée Golang. Cet article explorera le mécanisme de gestion de la mémoire des Goroutines et fournira des exemples de code correspondants pour aider les lecteurs à mieux comprendre. 1. Introduction de base aux Goroutines Les Goroutines sont un type fourni par Golang

2023-07-17

commentaire 0

1572

Décryptage des principes de développement sous-jacents à PHP8 et exploration de nouvelles fonctionnalités : comment améliorer la qualité et les performances du code

Présentation de l'article:Décryptage des principes de développement sous-jacents à PHP8 et exploration de nouvelles fonctionnalités : Comment améliorer la qualité et les performances du code Introduction : Avec le développement rapide d'Internet et les progrès continus de la technologie, PHP, en tant que langage de script largement utilisé dans le développement Web, a toujours été beaucoup d'attention. La sortie de PHP8 a suscité de l'intérêt et des discussions animées parmi de nombreux développeurs. Cet article révélera les principes de développement sous-jacents et les nouvelles fonctionnalités de PHP8, et expliquera comment utiliser ces fonctionnalités pour améliorer la qualité et les performances du code. 1. PHP8 Décryptage du principe de développement sous-jacent Compilateur JIT PHP

2023-09-08

commentaire 0

986

Décrypter la réplication maître-esclave MySQL : révéler son mécanisme clé d'implémentation en mode cluster

Présentation de l'article:Décrypter la réplication maître-esclave MySQL : révéler son mécanisme de mise en œuvre clé en mode cluster Introduction : Dans les systèmes de bases de données modernes, la haute disponibilité et la flexibilité des données sont très importantes. En tant que système de gestion de bases de données relationnelles open source, MySQL propose une large gamme d'applications pour répondre aux besoins des utilisateurs. La réplication maître-esclave de MySQL est un élément très critique de l'architecture de la base de données MySQL et est utilisée pour assurer la sauvegarde des données et la haute disponibilité. Cet article se concentrera sur la révélation du mécanisme clé d'implémentation de la réplication maître-esclave MySQL, en particulier en mode cluster.

2023-09-10

commentaire 0

941

Décrypter la méthode de suivi du goulot d'étranglement de la vitesse d'accès au site Web en langue Go

Présentation de l'article:Décrypter la méthode de suivi des goulots d'étranglement de la vitesse d'accès aux sites Web en langue Go Introduction : À l'ère d'Internet, la vitesse d'accès aux sites Web est l'un des facteurs importants de l'expérience utilisateur. Lorsque l’accès à un site Web est lent, les utilisateurs ont tendance à se sentir impatients et même à abandonner l’accès. Par conséquent, comprendre et résoudre les goulots d’étranglement en matière de vitesse d’accès est devenu l’une des compétences essentielles des développeurs. Cet article explique comment utiliser le langage Go pour suivre et résoudre les goulots d'étranglement en matière de vitesse d'accès aux sites Web. 1. Comprendre les causes des goulots d'étranglement de la vitesse d'accès Avant de commencer à résoudre le problème des goulots d'étranglement de la vitesse d'accès, nous devons d'abord comprendre l'apparition des goulots d'étranglement.

2023-08-06

commentaire 0

1175

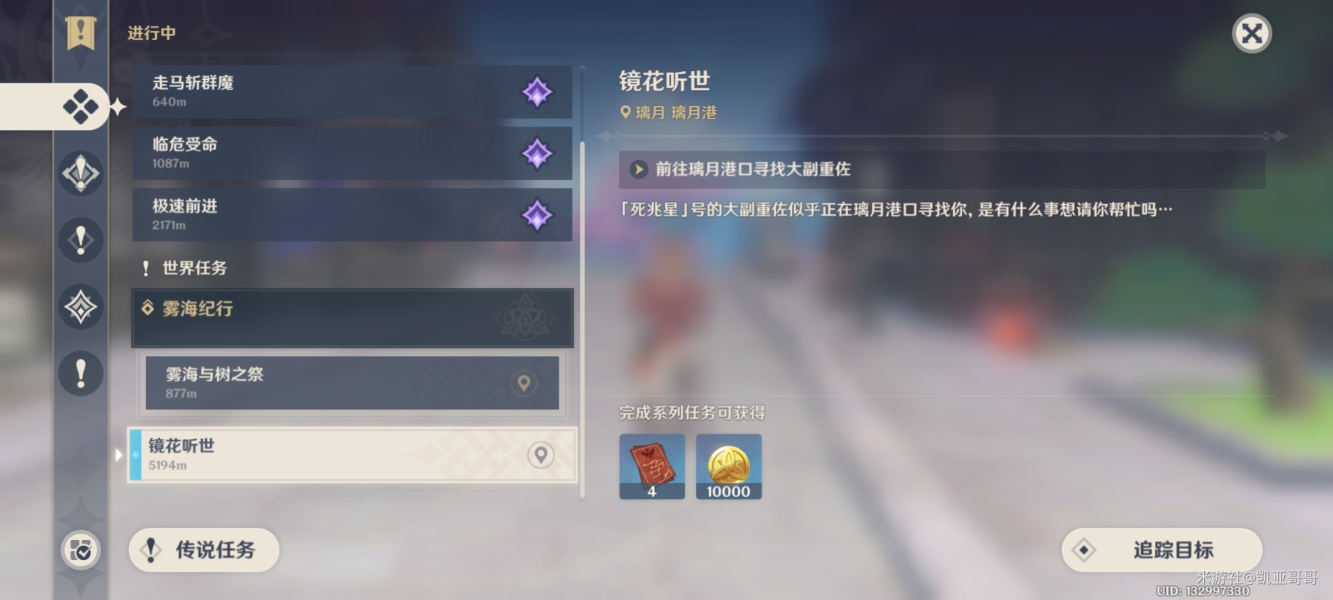

La logique est claire et facile à comprendre : décrypter le processus d'accueil entre le langage Go et l'interface Youpai Cloud

Présentation de l'article:La logique est claire et facile à comprendre : Décryptage du processus d'amarrage entre le langage Go et l'interface Youpai Cloud Introduction : Avec la popularité du stockage cloud, de plus en plus d'applications et de services doivent être ancrés dans le stockage cloud pour pouvoir télécharger, télécharger et stocker des fichiers. et gestion et autres fonctions. Langage de programmation efficace et concis, le langage Go est progressivement devenu l'un des langages d'interface privilégiés par les développeurs. En tant que principal fournisseur national de services de stockage cloud, Youpaiyun est favorisé par les développeurs pour ses services puissants et stables. Cet article présentera en détail comment utiliser le langage Go pour se connecter à l'interface Youpai Cloud.

2023-07-06

commentaire 0

1348

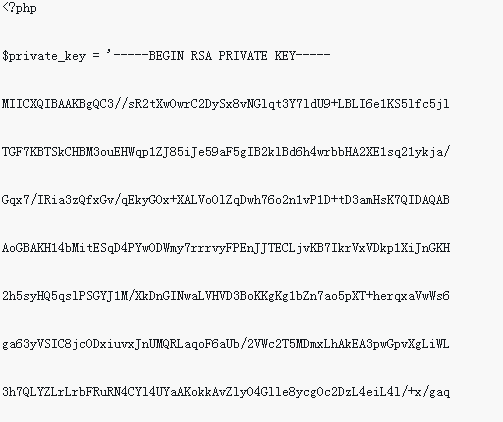

Le code Golang peut-il être crypté ?

Présentation de l'article:Le code Golang peut être crypté. Les méthodes de cryptage Golang incluent : le cryptage et le décryptage DES (lorsque différentes plates-formes et langues sont connectées au cryptage et au décryptage DES, vous devez savoir quel mode de cryptage et quelle méthode de remplissage l'autre partie utilise), le cryptage RSA et. décryptage, etc.

2019-12-28

commentaire 0

3858

Comment optimiser les performances de cryptage et de décryptage des données grâce aux fonctions php ?

Présentation de l'article:Comment optimiser les performances de chiffrement et de décryptage des données grâce aux fonctions PHP ? Avec le développement d’Internet, le cryptage et le décryptage des données deviennent de plus en plus importants. Lorsque nous utilisons le langage PHP pour le cryptage et le décryptage des données, nous devons prendre en compte la complexité et les performances de l'algorithme de cryptage des données. Cet article expliquera comment optimiser les performances de cryptage et de déchiffrement des données via les fonctions PHP et fournira des exemples de code spécifiques à titre de référence. 1. Choisissez l'algorithme de cryptage approprié : PHP fournit une variété d'algorithmes de cryptage des données, tels que DES, AES, etc. Lors du choix d'un algorithme de chiffrement, celui-ci doit être basé sur l'activité

2023-10-05

commentaire 0

1127

Comment implémenter le cryptage et le décryptage en php

Présentation de l'article:En PHP, la série de fonctions Mcrypt peut être utilisée pour implémenter le cryptage et le déchiffrement DES, mais les fonctions de cette extension ont été progressivement abandonnées, nous pouvons donc utiliser la méthode générale OPENSSL pour implémenter le cryptage et le déchiffrement DES.

2020-08-21

commentaire 0

4998

Service RPC basé sur ThinkPHP6 et Swoole pour implémenter le cryptage et le décryptage des données

Présentation de l'article:Implémentation du cryptage et du décryptage des données à l'aide des services RPC basés sur ThinkPHP6 et Swoole À mesure que les problèmes de sécurité des réseaux deviennent de plus en plus importants, le besoin de cryptage et de décryptage des données devient de plus en plus important. Dans les applications Web, la communication entre différents serveurs peut être réalisée grâce à la technologie RPC (appel de procédure à distance), et le cryptage et le déchiffrement des données peuvent garantir la sécurité des données pendant le processus de communication. Cet article présentera comment implémenter un service RPC basé sur le framework ThinkPHP6 et Swoole, et y ajoutera le cryptage et le décryptage des données.

2023-10-12

commentaire 0

1540

Étude approfondie du cryptage des communications réseau et du décryptage des fonctions de développement de swoole

Présentation de l'article:Étude approfondie du cryptage et du décryptage des communications réseau des fonctions de développement de swoole. Avec le développement rapide d'Internet, les problèmes de sécurité des réseaux sont devenus de plus en plus importants, et le cryptage et le décryptage sont devenus un maillon indispensable dans les communications réseau. En tant que framework de communication réseau PHP hautes performances, Swoole offre une multitude de fonctions, notamment le cryptage et le déchiffrement des communications réseau. Le cryptage et le déchiffrement des communications réseau jouent un rôle important pour garantir la sécurité et l’intégrité de la transmission des données. Lors du développement, nous devons souvent chiffrer des informations sensibles et des données utilisateur pour empêcher les pirates informatiques et le vol.

2023-08-08

commentaire 0

1994