10000 contenu connexe trouvé

Comment la conception de l'architecture de sécurité du framework Java gère-t-elle les vulnérabilités de téléchargement de fichiers ?

Présentation de l'article:La conception de l'architecture de sécurité du framework Java corrige les vulnérabilités de téléchargement de fichiers grâce aux mesures suivantes : Limitation des types de fichiers autorisés à être téléchargés. Limitez la taille du fichier pouvant être téléchargé. Utilisez des outils d'analyse pour analyser les fichiers téléchargés afin de détecter le contenu malveillant. Nettoyez les noms de fichiers téléchargés pour empêcher l’injection de code. Stockez les fichiers téléchargés dans un emplacement sécurisé, tel qu'un système de fichiers ou une base de données à accès contrôlé.

2024-06-05

commentaire 0

488

Application des outils d'analyse de sécurité aux applications PHP

Présentation de l'article:Application des outils d'analyse de sécurité aux applications PHP Avec le développement rapide d'Internet, PHP, en tant que langage de script côté serveur largement utilisé, a été largement utilisé dans le développement de sites Web. Cependant, les menaces à la sécurité qui en découlent deviennent également de plus en plus importantes. Afin de protéger la sécurité des applications PHP, les outils d'analyse de sécurité deviennent un outil indispensable. Cet article présentera comment les outils d'analyse de sécurité analysent et protègent les applications PHP, et fournira quelques exemples de code pratiques. 1. Qu'est-ce qu'un outil d'analyse de sécurité ? Un outil d'analyse de sécurité est un

2023-08-07

commentaire 0

1312

Comment utiliser Linux pour l'analyse de sécurité réseau

Présentation de l'article:L'analyse de la sécurité du réseau est l'une des étapes clés pour protéger votre réseau contre les attaques malveillantes. Linux est un système d'exploitation populaire doté de puissants outils de sécurité réseau. Effectuer des analyses de sécurité réseau sous Linux est donc un bon choix. Cet article explique comment utiliser Linux pour l'analyse de la sécurité du réseau. Étape 1 : Installer l'outil d'analyse de sécurité réseau Ubuntu est l'une des distributions Linux les plus utilisées. Pour les utilisateurs d'Ubuntu, vous pouvez utiliser le gestionnaire de packages APT (Advanced Package Tool) pour installer Network Security.

2023-06-18

commentaire 0

2368

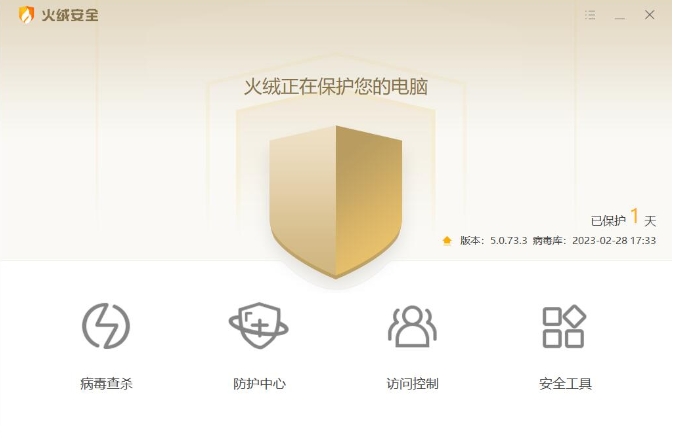

Comment nettoyer les poubelles avec Tinder ? -Comment nettoyer les déchets avec de l'amadou ?

Présentation de l'article:Le logiciel de sécurité Tinder est un logiciel de défense informatique et de sécurité antivirus léger, efficace et gratuit. Alors, comment Tinder nettoie-t-il les fichiers indésirables ? Comment utiliser Tinder pour nettoyer les déchets ? Laissez l’éditeur vous donner la réponse ci-dessous ! Comment nettoyer les poubelles avec Tinder ? 1. Ouvrez le logiciel de sécurité Huorong, accédez à la page d'accueil et cliquez sur « Outils de sécurité » à droite. 2. Recherchez et cliquez sur l'option "Nettoyage des fichiers indésirables". 3. Cliquez sur le bouton « Démarrer l'analyse » et le logiciel analysera. 4. Une fois l'analyse terminée, le logiciel répertorie tous les fichiers indésirables détectés. Cliquez sur le bouton « Nettoyage en un clic » et le logiciel commencera à nettoyer les fichiers indésirables.

2024-05-07

commentaire 0

1114

Comment effectuer une analyse de sécurité réseau et des tests d'intrusion des systèmes Linux

Présentation de l'article:Dans l'environnement réseau actuel, l'analyse de la sécurité du réseau et les tests d'intrusion du système Linux deviennent de plus en plus importants. Afin de garantir la sécurité et la stabilité du système, une analyse de sécurité du réseau est essentielle. Dans le même temps, le but des tests d'intrusion est de découvrir et de corriger les problèmes de sécurité du système. Cet article explique comment effectuer une analyse de sécurité du réseau et des tests d'intrusion des systèmes Linux. Nous utiliserons certains outils et techniques courants, notamment des outils open source tels que Nmap et Metasploit. 1. Nmap scan Nmap est un réseau couramment utilisé

2023-11-07

commentaire 0

1327

Quels sont les outils d'analyse FTP ?

Présentation de l'article:Les outils d'analyse FTP courants incluent : 1. Nmap, un puissant outil d'analyse réseau open source qui peut effectuer différents types d'analyse. 2. Metasploit, un outil de test d'intrusion populaire qui contient de nombreux modules et plug-ins pouvant être utilisés pour effectuer différents types d'analyse. des tâches de tests de sécurité ; 3. Hydra, un outil de dynamitage de mots de passe, peut être utilisé pour analyser les serveurs FTP et essayer de deviner les noms d'utilisateur et les mots de passe ; 4. Medusa est également un outil de dynamitage de mots de passe, utilisé pour scanner et essayer de deviner les utilisateurs de serveurs FTP ; nom et mot de passe.

2024-01-17

commentaire 0

1059

Comment insérer une signature électronique dans un document à l'aide de Scanner All-in-one Liste des méthodes pour insérer une signature électronique dans un document à l'aide de Scanner All-in-One ?

Présentation de l'article:Le scanner, en tant que puissant logiciel de traitement de documents, fournit non seulement des fonctions pratiques de numérisation, d'édition et de partage, mais fournit également aux utilisateurs un outil pratique pour les signatures électroniques. Lorsqu'ils ont besoin de signer des documents électroniques, les utilisateurs peuvent utiliser le scanner pour insérer facilement des signatures électroniques pour garantir. la sécurité et la légalité des documents. Cet article concerne la méthode spécifique d'insertion de signatures électroniques dans Scanner. Liste des façons d'insérer une signature électronique dans un document à l'aide du scanner 1. Sélectionnez l'option de signature électronique dans l'interface de la boîte à outils, comme indiqué dans la figure ci-dessous. 2. Sélectionnez un document comme indiqué dans la figure ci-dessous. 3. Sélectionnez l'option Ajouter une signature pour l'insérer, comme indiqué dans la figure ci-dessous.

2024-07-04

commentaire 0

1168

Supprimez facilement les virus avec Microsoft Security Scanner

Présentation de l'article:Si Windows Defender ne fonctionne pas correctement ou s'il y a un problème avec votre logiciel antivirus, vous pouvez utiliser Microsoft Security Scanner pour supprimer les virus. Cet outil est très simple à utiliser et si vous ne le connaissez pas, nous allons aujourd'hui vous montrer comment l'utiliser correctement. Microsoft Security Scanner peut-il supprimer les virus ? Microsoft Security Scanner est un logiciel antivirus à la demande qui peut supprimer tous les types de logiciels malveillants. Bien que le logiciel n'offre pas de protection en temps réel, il peut être téléchargé gratuitement sur le site Web de Microsoft et constitue une alternative intéressante aux logiciels antivirus classiques. Comment supprimer les virus à l'aide de Microsoft Security Scanner ? Comment télécharger Micr

2023-09-26

commentaire 0

1556

Comment extraire le texte de fichiers PDF numérisés à l'aide de Python pour le NLP ?

Présentation de l'article:Comment extraire le texte de fichiers PDF numérisés à l'aide de Python pour le NLP ? Le NLP (Natural Language Processing) est un domaine important impliquant l’analyse et le traitement de texte. Python est un langage de programmation puissant doté d'une riche bibliothèque et d'outils pour traiter et analyser des données textuelles. Dans cet article, nous explorerons comment utiliser Python pour le NLP pour extraire le texte des fichiers PDF numérisés. Étape 1 : Installer et importer les bibliothèques nécessaires Tout d'abord, nous devons installer et importer certaines

2023-09-27

commentaire 0

928

Comment effectuer une analyse de sécurité du système et une évaluation des vulnérabilités sur les systèmes Linux

Présentation de l'article:Le système Linux est actuellement le système d'exploitation courant fonctionnant sur les serveurs et les environnements cloud. Cependant, avec le développement rapide d'Internet, les systèmes Linux sont confrontés à de plus en plus de menaces de sécurité, il est donc particulièrement nécessaire d'effectuer une analyse de sécurité du système et une évaluation des vulnérabilités. Cet article expliquera comment utiliser des outils courants pour effectuer une analyse de sécurité et une évaluation des vulnérabilités des systèmes Linux, tout en fournissant des exemples de code détaillés et exploitables. Installez les outils nécessaires Avant d'effectuer une analyse de sécurité du système et une évaluation des vulnérabilités, vous devez installer plusieurs outils nécessaires. Sous Linux, nous

2023-11-07

commentaire 0

1025

Où trouver les données de récupération impériales cms

Présentation de l'article:Méthode de récupération de données Imperial CMS : Récupération de fichier de sauvegarde : connectez-vous à l'arrière-plan de gestion et importez le fichier de sauvegarde dans le répertoire /data/backup. Récupération de base de données : importez la sauvegarde de la base de données et utilisez les instructions SQL pour importer les données dans la base de données empirecms. Utilisation de l'outil de récupération : téléchargez et installez l'outil de récupération, analysez les données perdues et sélectionnez les données récupérées.

2024-04-17

commentaire 0

927

Quark Scan King a-t-il pour fonction de supprimer les filigranes_Présentation des étapes de suppression des filigranes PDF de Quark Scan King

Présentation de l'article:Quark Scanner, en tant qu'application de numérisation extrêmement rapide équipée de la technologie AI grand modèle, a gagné la faveur de nombreux utilisateurs grâce à ses fonctions puissantes. Alors, Quark Scanner a-t-il pour fonction de supprimer les filigranes ? L'éditeur a compilé ici quelques informations pertinentes. Les amis dans le besoin peuvent venir y jeter un œil. Quark Scanner a-t-il pour fonction de supprimer les filigranes ? Réponse : Scan King Toolkit a pour fonction de supprimer les filigranes. À l'ère du numérique, de nombreux fichiers PDF contiennent des filigranes, ce qui peut affecter l'expérience de lecture. Scan King fournit une fonction de suppression des filigranes PDF en un clic, permettant aux utilisateurs de supprimer facilement les filigranes des documents PDF. Étapes spécifiques : 1. Ouvrez l'application Quark Scanner et cliquez sur le bouton Outil en bas de l'écran. 2. Recherchez la fonction « Suppression du filigrane PDF » parmi tous les outils. 3. Sélection de la liste de fichiers

2024-06-11

commentaire 0

681

L'application Google Docs est mise à jour pour numériser et fusionner rapidement des fichiers PDF

Présentation de l'article:Récemment, Google a mis à jour l'application Google Files pour ajouter une fonction d'analyse pratique, rendant l'outil d'analyse précédent obsolète. Selon le célèbre fuyard Android Mishal Rahman, la dernière application de gestion de fichiers est déjà préinstallée sur certains appareils Android. Les utilisateurs peuvent numériser rapidement des documents, des passeports et d'autres images en appuyant simplement sur le nouveau bouton « Scan » dans l'application. Cette action lancera l'application appareil photo du téléphone et les utilisateurs pourront choisir de numériser le document manuellement ou d'activer la capture automatique. Une fois l'analyse terminée, les utilisateurs peuvent recadrer, faire pivoter, nettoyer et appliquer des filtres à l'analyse, et l'application permet également de fusionner plusieurs analyses en un seul fichier. Finalement, les numérisations seront enregistrées au format PDF et stockées dans Documents sous l'onglet Numérisé de l'application Fichiers dans lesquelles elles peuvent également être trouvées ;

2024-03-08

commentaire 0

915

Comment modifier le nom du document dans Almighty Scanner ? La dernière méthode de modification du nom du document ?

Présentation de l'article:En tant qu'outil complet et pratique de numérisation et de gestion de documents, Almighty Scanner couvre l'ensemble du processus, de la numérisation à l'édition en passant par le stockage et le partage. En termes de dénomination des documents, Almighty Scanner fournit également des méthodes de fonctionnement pratiques et rapides pour répondre aux besoins des utilisateurs en matière de gestion personnalisée des fichiers numérisés. Comment modifier le nom du document : ouvrez le logiciel Almighty Scan King, cliquez sur l'icône de l'appareil photo sur la page, puis cliquez sur l'icône de prise de vue sur la page, puis cliquez sur l'image dans le coin inférieur droit de la page, puis cliquez sur le nom. en haut de la page, puis entrez le nom à modifier, puis cliquez sur OK.

2024-06-03

commentaire 0

592

Tinder peut-il réparer les DLL ? Comment réparer toutes les DLL manquantes avec Tinder en un clic

Présentation de l'article:Tinder Security est un logiciel de sécurité informatique doté de fonctions de protection extrêmement puissantes. Il peut analyser rapidement l'ordinateur et nettoyer rapidement divers virus et fichiers dangereux. Ce logiciel peut-il donc être utilisé pour réparer les DLL ? En fait, c'est possible, et la méthode n'est pas difficile. Cet article propose un tutoriel détaillé à partager avec tout le monde. Si vous êtes intéressé, continuez à lire. Méthode de réparation en un clic de Tinder pour les DLL manquantes : ouvrez le logiciel de sécurité Tinder et cliquez sur l'icône "Outils de sécurité". Sélectionnez "Réparation du système". Lorsque la nouvelle fenêtre apparaît, cliquez sur "Démarrer l'analyse". Une fois l'analyse terminée, suivez les instructions pour la réparer.

2024-07-18

commentaire 0

433

[Suppression complète du virus du disque USB] : assurez-vous que vos données sont en sécurité

Présentation de l'article:Introduction : À l'ère actuelle d'explosion de l'information, la sécurité des données est devenue une question très importante. Avec la popularité et l’utilisation des disques U, les virus des disques U sont également devenus un danger caché majeur menaçant la sécurité de nos données. Cet article présentera un outil antivirus spécifiquement pour les virus de disque U afin de vous aider à protéger la sécurité des données. Matériel d'outils : Version du système : Windows 10 Modèle de marque : Fichiers Dell, détecte et nettoie les menaces virales potentielles. 2. Protection en temps réel : l'outil peut démarrer automatiquement lorsque le disque U est inséré dans l'ordinateur et surveiller les fichiers du disque U en temps réel pour empêcher la propagation de virus. 3. Mise à jour de la base de virus : l'outil déterminera

2024-01-22

commentaire 0

1327

Maîtrisez rapidement la méthode d'analyse de fichiers Win11

Présentation de l'article:Sous Windows 11, l’analyse des fichiers est une opération très importante et courante. Que vous recherchiez un fichier spécifique, organisiez votre structure de dossiers ou effectuiez une analyse antivirus, savoir comment analyser vos fichiers peut grandement améliorer votre productivité et la sécurité de votre ordinateur. Cet article explique comment maîtriser rapidement la méthode d'analyse de fichiers dans Windows 11. 1. Fonction de recherche de fichiers Windows 11 dispose d'une puissante fonction de recherche de fichiers qui permet de localiser rapidement les fichiers dont vous avez besoin. Les utilisateurs peuvent rechercher des fichiers des manières suivantes : À l'aide du champ de recherche

2024-03-09

commentaire 0

776

Outil antivirus de disque U efficace

Présentation de l'article:À l’ère de l’information d’aujourd’hui, les ordinateurs et les téléphones portables sont devenus des outils indispensables dans la vie des gens. Cependant, avec la popularité d'Internet, les virus et les logiciels malveillants sont devenus de plus en plus répandus, représentant une menace énorme pour la sécurité des données des utilisateurs. Afin de protéger la confidentialité des utilisateurs et la sécurité des données, des outils antivirus efficaces sur disque U ont vu le jour. Cet article présentera un outil antivirus efficace sur disque U et détaillera son utilisation et ses avantages. Matériel d'outils : Version du système : Windows 10 Modèle de marque : Dell Analysez pour détecter et supprimer rapidement les virus et logiciels malveillants potentiels. 2. Protection en temps réel

2024-04-12

commentaire 0

645

Comment convertir un epub en txt dans Quark Scan King_Une liste d'étapes pour convertir un epub en txt dans Quark Scan King

Présentation de l'article:Quark Scan King est une fonction pratique fournie dans Quark APP. Elle possède non seulement des fonctions courantes telles que la numérisation de documents et la reconnaissance de texte, mais fournit également des services pratiques pour convertir plusieurs formats de fichiers. Alors, comment utiliser Quark Scanner pour convertir un epub en txt ? Ensuite, suivez l'éditeur pour y jeter un œil ! Comment Quark Scan King convertit-il epub en txt ? Réponse : Je souhaite utiliser Quark Scanner pour convertir le format de livre électronique epub au format txt. Ceci peut être réalisé en utilisant la fonction "convertir en txt". Étapes spécifiques : 1. Ouvrez l'application Quark et sélectionnez l'icône « Quark Scan King » sur la page d'accueil. 2. Accédez à la page d'accueil de Scan King et cliquez sur « Tous les outils » en bas à droite. 3. Recherchez l'outil « Convertir en txt » dans la catégorie des outils. Téléchargez simplement l'epu converti

2024-06-03

commentaire 0

532

Comment analyser et réparer les vulnérabilités de sécurité dans les projets de développement Java

Présentation de l'article:Comment analyser et réparer les vulnérabilités de sécurité dans les projets de développement Java Avec le développement rapide d'Internet, le développement Java est devenu le premier choix pour de nombreuses entreprises et particuliers. Et les enjeux de sécurité qui en découlent deviennent progressivement importants. Les risques potentiels que les vulnérabilités de sécurité font peser sur les projets ne peuvent être ignorés. Par conséquent, il est crucial d’analyser et de réparer les failles de sécurité dans les projets de développement Java. Cet article présentera quelques méthodes et outils pour aider les développeurs à analyser et réparer efficacement les vulnérabilités de sécurité. Comprenez les vulnérabilités de sécurité courantes avant d’analyser et de corriger les vulnérabilités de sécurité.

2023-11-03

commentaire 0

1016