10000 contenu connexe trouvé

Protection de sécurité PHP : renforcer la journalisation de sécurité

Présentation de l'article:Avec le développement rapide des technologies de l’information, les attaques de réseau et les problèmes de fuite de données deviennent de plus en plus graves. Face à des défis de sécurité aussi complexes, nous devons prendre diverses mesures pour garantir la sécurité et la stabilité du serveur. La journalisation de sécurité est l’un des points les plus critiques. Cet article expliquera la journalisation de sécurité dans la protection de sécurité PHP et présentera comment améliorer sa mise en œuvre. Qu’est-ce que la journalisation de sécurité ? La journalisation de sécurité signifie que le serveur enregistre régulièrement des informations liées aux événements de sécurité tels que les attaques réseau, la prévention des intrusions et les alarmes de sécurité. En enregistrant ces informations et

2023-06-24

commentaire 0

857

Analyse du rôle des logiciels de sécurité dans la sécurité des réseaux

Présentation de l'article:Avec la popularité et le développement d’Internet, la sécurité des réseaux est devenue l’un des centres d’attention des gens. En tant que moyen important de sécurité du réseau, les logiciels de sécurité jouent un rôle de plus en plus important. Dans cet article, nous analyserons le rôle des logiciels de sécurité dans la sécurité des réseaux afin de mieux comprendre son importance. 1. Fournir une protection de base Les logiciels de sécurité sont un outil clé pour prévenir les attaques réseau et les intrusions de logiciels malveillants tels que les virus. Entre autres choses, un logiciel antivirus analyse et détecte les virus, les logiciels malveillants et le spam sur votre ordinateur. Pour différents types de menaces, la sécurité

2023-06-11

commentaire 0

1719

Sécurité du système Ubuntu et sécurité Ubuntu

Présentation de l'article:En tant que système d'exploitation open source, Ubuntu a toujours attiré beaucoup d'attention en termes de sécurité. Cet article abordera en détail la sécurité du système Ubuntu et comment renforcer la sécurité du système pour garantir l'intégrité des données utilisateur et du système. Sécurité du système Ubuntu Le système Ubuntu lui-même dispose d'une sécurité élevée, principalement basée sur les aspects suivants : 1. Mises à jour et correctifs de vulnérabilités : Ubuntu publie régulièrement des mises à jour de sécurité et des correctifs pour corriger les vulnérabilités connues et compenser la sécurité du système. date avec mises à jour automatiques ou manuelles. 2. Gestion des droits des utilisateurs : Ubuntu utilise la gestion des droits des utilisateurs pour restreindre l'accès et les opérations des utilisateurs au système. Les utilisateurs ordinaires n'ont que des droits limités et nécessitent des droits d'administrateur pour continuer.

2024-02-11

commentaire 0

754

Utilisez les bibliothèques de sécurité PHP pour éviter les vulnérabilités de sécurité courantes

Présentation de l'article:Utilisez les bibliothèques de sécurité PHP pour prévenir les vulnérabilités de sécurité courantes. La sécurité est une considération très importante lors du développement de sites Web et d'applications Web. En tant que langage de programmation largement utilisé, PHP est généralement soumis à diverses menaces de sécurité. Pour éviter les vulnérabilités de sécurité courantes, nous pouvons utiliser les bibliothèques de sécurité PHP pour améliorer la sécurité de notre code. Cet article présentera certaines vulnérabilités de sécurité courantes et montrera comment utiliser les bibliothèques de sécurité PHP pour les résoudre. Injection SQLL'injection SQL est l'une des failles de sécurité les plus courantes permettant à un attaquant de manipuler des données.

2023-07-06

commentaire 0

1139

Protection de sécurité PHP : renforcer la configuration de l'en-tête de sécurité HTTP

Présentation de l'article:À mesure qu’Internet continue de se développer et de mûrir, les questions de sécurité font l’objet d’une attention croissante. En tant que langage de développement web back-end couramment utilisé, les problèmes de sécurité rencontrés par PHP ne peuvent être ignorés. Ici, nous présenterons comment améliorer la sécurité de PHP en renforçant la configuration de l'en-tête de sécurité HTTP. Que sont les en-têtes de sécurité HTTP ? L'en-tête de sécurité HTTP a été inventé pour empêcher les attaques sur le protocole HTTP. En termes simples, les en-têtes de sécurité HTTP sont un ensemble d'informations supplémentaires incluses dans la réponse HTTP. Ces en-têtes indiquent au navigateur qu'il doit

2023-06-24

commentaire 0

1208

Protection de la sécurité PHP : améliorer la sensibilisation des utilisateurs à la sécurité

Présentation de l'article:Avec le développement continu d'Internet aujourd'hui, le développement de sites Web et d'applications est devenu de plus en plus courant. Dans le même temps, Internet a également posé des problèmes de sécurité. La sécurité des réseaux est un sujet très sensible car elle entraîne non seulement des pertes pour les entreprises et les particuliers, mais affecte également la stabilité de l'ensemble d'Internet. Parmi ces problématiques, l’importance des questions de sécurité dans le développement PHP ne peut être ignorée. Par conséquent, cet article présentera quelques étapes importantes concernant la protection de la sécurité PHP, spécifiquement pour améliorer la sécurité de PHP du point de vue de la propre conscience de la sécurité des utilisateurs. Mécanisme d’autorisation, qu’il soit ou non développé

2023-06-25

commentaire 0

1054

Quelle est la différence entre la cybersécurité et la sécurité de l'information ?

Présentation de l'article:Avec l’avènement de l’ère numérique, la sécurité des réseaux et la sécurité de l’information sont devenues des sujets incontournables. Cependant, beaucoup de gens ne comprennent pas clairement la différence entre ces deux concepts. Cet article fournira une analyse détaillée en termes de définition, de portée, de menaces, etc. 1. Définition et différences de catégories La sécurité du réseau fait référence à une technologie qui protège la sécurité du réseau ainsi que du matériel, des logiciels, des données et des autres ressources impliquées dans son fonctionnement. Plus précisément, la sécurité du réseau comprend les aspects suivants : l'infrastructure réseau, les services d'application réseau, les flux de données et d'informations réseau, la gestion et la surveillance de la sécurité réseau, les protocoles réseau et la sécurité des transmissions.

2023-06-11

commentaire 0

14024

Construire une infrastructure de sécurité solide : sécurité des serveurs Linux

Présentation de l'article:Avec le développement des technologies de l'information et la popularité d'Internet, les serveurs Linux sont de plus en plus utilisés. Toutefois, les problèmes qui se posent ne peuvent être ignorés. La sécurité du serveur est un problème important car le serveur stocke une grande quantité de données et d’informations et, une fois piraté, il entraînera d’énormes pertes. Cet article explorera comment créer une infrastructure de sécurité solide pour protéger la sécurité des serveurs Linux. 1. Renforcer la configuration de la sécurité du système et mettre à jour le système et les logiciels : la mise à jour en temps opportun des correctifs et des mises à jour de sécurité est la première étape pour garantir la sécurité du serveur.

2023-09-10

commentaire 0

1112

Sécurité Java : techniques de vérification de la configuration de sécurité

Présentation de l'article:Java est un langage de programmation largement utilisé par de nombreuses entreprises et particuliers. Cependant, la sécurité a toujours été une préoccupation importante pour les développeurs et les utilisateurs Java. En Java, la technologie de vérification de la configuration de sécurité joue un rôle clé en garantissant que les applications ne sont pas affectées par des attaques malveillantes au moment de l'exécution. Cet article explorera l'importance de la sécurité Java et l'utilisation de techniques de vérification de la configuration de sécurité. Tout d’abord, comprenons pourquoi la sécurité Java est cruciale. Avec le développement rapide d'Internet, le nombre et les types d'attaques malveillantes

2023-06-29

commentaire 0

920

Sécurité Java : évitez les erreurs de configuration de sécurité courantes

Présentation de l'article:Avec le développement rapide d'Internet et la popularisation des technologies de l'information, Java, en tant que langage de programmation largement utilisé, a également été largement utilisé dans divers domaines. Cependant, les problèmes de sécurité qui en découlent ne peuvent être ignorés. Cet article explorera la sécurité Java et fournira quelques suggestions pour éviter les erreurs courantes de configuration de sécurité. Tout d’abord, il est très important de s’assurer que la configuration de sécurité de la plateforme Java est à jour. Dans chaque version publiée sur la plate-forme Java, certaines vulnérabilités et problèmes de sécurité connus sont corrigés. Par conséquent, utilisez la dernière version de Java

2023-07-01

commentaire 0

1070

Comment le mécanisme de sécurité Java gère-t-il les incidents de sécurité et les vulnérabilités ?

Présentation de l'article:Les mécanismes de sécurité Java comprennent : le gestionnaire de sécurité (vérifiant les opérations sensibles) ; le contrôle d'accès (restreignant l'accès aux ressources) ; le cryptage (fournissant un cryptage symétrique et asymétrique) ; validation des entrées pour gérer les vulnérabilités d’injection SQL, garantissant ainsi la sécurité des applications et des données.

2024-04-21

commentaire 0

1006

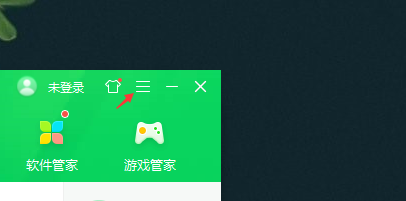

Comment configurer la protection de la sécurité de la messagerie avec 360 Security Guard - Comment configurer la protection de la sécurité de la messagerie avec 360 Security Guard

Présentation de l'article:Récemment, certains amis ont consulté l'éditeur 360 Security Guards sur la façon de configurer la protection de la sécurité des e-mails. Ce qui suit vous présentera la méthode de 360 Security Guards pour configurer la protection de la sécurité des e-mails. Les amis dans le besoin peuvent venir en savoir plus. 1. Ouvrez 360 Security Guard et cliquez sur le logo du menu principal dans le coin supérieur droit, comme indiqué sur la figure. 2. Cliquez sur l'option de configuration, comme indiqué sur la figure. 3. Sélectionnez l'option Centre de protection de sécurité. 4. Sélectionnez l'option de protection de la sécurité de la messagerie. 5. Définissez les options de protection de la sécurité de la messagerie. 6. Une fois le réglage terminé, enregistrez-le.

2024-03-05

commentaire 0

659

Améliorer la sécurité du serveur Linux : vulnérabilités de sécurité courantes et comment les corriger

Présentation de l'article:Améliorer la sécurité des serveurs Linux : vulnérabilités de sécurité courantes et méthodes de réparation Avec le développement rapide d'Internet, les serveurs Linux sont devenus le premier choix de nombreuses entreprises et particuliers. Cependant, la sécurité des serveurs Linux est également confrontée à divers défis et menaces. Pour assurer la sécurité des serveurs, les administrateurs doivent comprendre et prendre les mesures appropriées pour remédier aux vulnérabilités de sécurité courantes. Cet article présentera certaines vulnérabilités de sécurité courantes et des correctifs pour aider les administrateurs à améliorer la sécurité des serveurs Linux. Mots de passe faibles Les mots de passe faibles sont une cause fréquente de failles de sécurité du serveur

2023-09-11

commentaire 0

1613

Sécurité des scripts Linux Shell : éviter les vulnérabilités de sécurité

Présentation de l'article:Sécurité des scripts Shell Linux : éviter les vulnérabilités de sécurité Introduction : Avec la popularité et l'application du système d'exploitation Linux, la programmation de scripts Shell Linux est devenue une compétence très importante. Cependant, en raison de la nature et de l'utilisation des scripts shell, l'écriture de scripts non sécurisés peut entraîner des failles de sécurité. Cet article explique comment écrire des scripts shell sécurisés et utilise des exemples de code pour illustrer comment éviter les vulnérabilités de sécurité courantes. 1. Évitez d'utiliser des mots de passe en texte clair dans les scripts shell pour éviter

2023-09-09

commentaire 0

1700

Guide de sécurité du framework PHP : Comment sensibiliser les développeurs à la sécurité ?

Présentation de l'article:Guide de sécurité du framework PHP : mettre en œuvre des programmes de formation et d'éducation pour enseigner les principes de sécurité. Un processus de révision du code identifie et corrige les vulnérabilités de sécurité, à l'aide d'une liste de contrôle de sécurité pour guider la révision. La sécurité de vos applications de framework PHP peut être améliorée en mettant en œuvre les meilleures pratiques de sécurité telles que l'utilisation de la dernière version de PHP, la configuration sécurisée de votre serveur et une analyse régulière.

2024-06-01

commentaire 0

1191

Stratégie de sécurité du site Web : paramètres de l'en-tête de sécurité HTTP en PHP

Présentation de l'article:Dans l'environnement réseau actuel, la sécurité des sites Web est devenue une question importante à laquelle chaque opérateur et développeur de sites Web doit prêter attention. En termes d’amélioration de la sécurité des sites Web, la définition d’en-têtes de sécurité HTTP raisonnables est une tâche très importante. Cet article se concentrera sur les paramètres d'en-tête de sécurité HTTP en PHP pour aider les lecteurs à comprendre comment améliorer la sécurité du site Web grâce à ces paramètres. L'en-tête de sécurité HTTP est défini via le champ d'en-tête dans le message de réponse HTTP, qui peut informer le navigateur de certaines politiques et restrictions de sécurité. Par exemple, vous pouvez passer

2023-06-29

commentaire 0

1797

Qu'est-ce qui ne fournit pas de protection de sécurité dans un environnement réseau de sécurité informatique ?

Présentation de l'article:Ce qui ne peut pas assurer la protection de la sécurité dans un environnement réseau de sécurité informatique, c'est « l'exactitude de la signification sémantique de l'information ». Fondamentalement, la technologie de sécurité des réseaux vise à atteindre l'objectif de sécurité consistant à assurer le stockage, le traitement et la transmission des informations dans l'environnement réseau en résolvant les problèmes de sécurité du réseau. Par conséquent, dans un environnement réseau sécurisé par ordinateur, elle peut fournir des supports d'informations, le traitement de l'information ; et la transmission, le stockage et l'accès des informations assurent une protection de sécurité, mais ils n'assurent pas de protection de sécurité pour l'exactitude de la signification sémantique de l'information.

2022-08-01

commentaire 0

2459

Comment protéger la sécurité des communications réseau à l'aide des protocoles de sécurité réseau en Java ?

Présentation de l'article:Comment protéger la sécurité des communications réseau à l'aide des protocoles de sécurité réseau en Java ? Avec le développement rapide d’Internet, les problèmes de sécurité des réseaux sont devenus de plus en plus importants. La sécurisation des communications réseau est essentielle pour les entreprises, les organisations et les utilisateurs individuels. Afin d'assurer la sécurité des communications réseau, Java propose une série de protocoles de sécurité réseau. Cet article explique comment utiliser les protocoles de sécurité réseau en Java pour protéger la sécurité des communications réseau. Nous nous concentrerons sur les protocoles SSL/TLS courants et les communications HTTPS. Association de cybersécurité

2023-08-04

commentaire 0

1241

Protection de sécurité PHP : améliore la sécurité des opérations sur les fichiers

Présentation de l'article:Avec le développement de la technologie Internet, PHP, en tant que langage de programmation côté serveur couramment utilisé, a été largement utilisé. Cependant, les problèmes de sécurité des programmes PHP sont devenus de plus en plus importants, parmi lesquels la sécurité du fonctionnement des fichiers est un problème auquel les développeurs PHP doivent prêter attention. Dans cet article, nous présenterons quelques méthodes pour améliorer la sécurité des opérations sur les fichiers PHP afin d'aider les développeurs à mieux protéger la sécurité de leurs propres programmes. Vérification du chemin du fichier PHP est vulnérable aux vulnérabilités de traversée de chemin lors du traitement des fichiers, comme l'utilisation de ../ pour accéder à d'autres répertoires. donc,

2023-06-24

commentaire 0

741

Où se reflète la sécurité de Java ?

Présentation de l'article:Java est un langage de programmation axé sur la sécurité. Ses mécanismes de sécurité comprennent : le type d'environnement sandbox la sécurité le garbage collection la vérification du bytecode la sécurité le cadre de sécurité de l'API la signature de code la communauté de sécurité.

2024-04-21

commentaire 0

600