10000 contenu connexe trouvé

Comment utiliser Linux pour l'analyse du trafic réseau

Présentation de l'article:Dans le domaine de la sécurité des réseaux, l’analyse du trafic réseau est une tâche très importante. En analysant le trafic de données sur le réseau, les comportements anormaux et les comportements d'attaque suspectés sur le réseau peuvent être découverts, de sorte que des mesures opportunes puissent être prises pour empêcher la poursuite des attaques. En tant que système d'exploitation gratuit et open source, le système Linux dispose d'outils d'analyse du trafic réseau très puissants. Cet article explique comment utiliser Linux pour l'analyse du trafic réseau. 1. Installez les outils de capture de paquets Dans les systèmes Linux, les outils de capture de paquets les plus couramment utilisés sont tcpdump et wire.

2023-06-18

commentaire 0

1985

Comment configurer la surveillance du réseau et l'analyse du trafic sous Linux

Présentation de l'article:Comment configurer la surveillance du réseau et l'analyse du trafic sous Linux Introduction : Avec le développement rapide d'Internet, la sécurité des réseaux et l'analyse du trafic sont devenues des sujets de plus en plus importants dans le domaine des technologies de l'information. Pour le système d'exploitation Linux, cet article expliquera comment configurer la surveillance du réseau et l'analyse du trafic sous Linux pour aider les lecteurs à mieux comprendre et gérer le trafic réseau. 1. Installer et configurer les outils de surveillance du réseau Les outils de surveillance du réseau sont des logiciels importants pour la surveillance et l'analyse en temps réel du trafic réseau. Voici comment installer et configurer deux outils de surveillance réseau bien connus : ifto

2023-07-06

commentaire 0

2132

Comment surveiller et analyser le trafic réseau sur les systèmes Linux

Présentation de l'article:En tant que système d'exploitation populaire, Linux dispose souvent d'un plus grand nombre de connexions réseau que les autres systèmes d'exploitation. Par conséquent, il est très important pour les administrateurs système Linux de surveiller et d’analyser le trafic réseau. Dans cet article, nous présenterons comment utiliser plusieurs outils pour surveiller, analyser et optimiser le trafic réseau des systèmes Linux, et fournirons des exemples de code spécifiques. Capture et analyse du trafic avec TCPDump TCPDump est un outil d'analyse de réseau très populaire qui peut capturer des paquets et les analyser. Pour utiliser

2023-11-07

commentaire 0

920

Analyse des journaux et sécurité du réseau dans un environnement Linux

Présentation de l'article:Analyse des journaux et sécurité réseau dans l'environnement Linux Ces dernières années, avec la popularité et le développement d'Internet, les problèmes de sécurité réseau sont devenus de plus en plus graves. Pour les entreprises, protéger la sécurité et la stabilité des systèmes informatiques est crucial. Linux étant un système d'exploitation hautement stable et fiable, de plus en plus d'entreprises choisissent de l'utiliser comme environnement serveur. Cet article explique comment utiliser les outils d'analyse des journaux dans l'environnement Linux pour améliorer la sécurité du réseau et est accompagné d'exemples de code pertinents. 1. L'importance de l'analyse des journaux Dans les systèmes informatiques, les journaux sont des enregistrements

2023-07-29

commentaire 0

1801

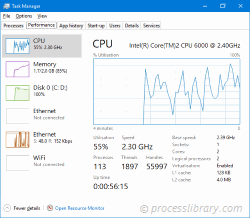

calculnetworkanalysis.dll – Qu'est-ce que calculnetworkanalysis.dll ?

Présentation de l'article:Que fait computationnetworkanalysis.dll sur mon ordinateur ?

computingnetworkanalysis.dll est un module appartenant au ArcGIS de Leica Geosystems AG et ESRI.

Les processus non-système tels que computationnetworkanalysis.dll proviennent du logiciel que vous

2024-10-05

commentaire 0

483

Outil d'analyse de capture de paquets réseau Linux

Présentation de l'article:La commande tcpdump peut lister les en-têtes des paquets de données transitant via l'interface réseau spécifiée et peut intercepter complètement les « en-têtes » des paquets de données transmis sur le réseau pour analyse. Il prend en charge le filtrage par couche réseau, protocole, hôte, réseau ou port, et fournit des instructions logiques telles que et, ou, ne pas pour vous aider à extraire des informations utiles.

2023-08-02

commentaire 0

2390

Comment configurer la surveillance du réseau et l'analyse du trafic hautement disponibles sous Linux

Présentation de l'article:Comment configurer la surveillance du réseau à haute disponibilité et l'analyse du trafic sous Linux Introduction : À l'ère numérique d'aujourd'hui, la surveillance du réseau et l'analyse du trafic jouent un rôle essentiel pour garantir la sécurité du réseau et l'optimisation des performances. Afin de surveiller efficacement le trafic réseau et de répondre aux problèmes en temps opportun, il est essentiel de créer un système de surveillance du réseau et d'analyse du trafic hautement disponible. Cet article expliquera comment configurer un système de surveillance du réseau et d'analyse du trafic hautement disponible sous Linux, et fournira quelques exemples de code pour aider les lecteurs à mieux accomplir cette tâche. Première étape : installation et configuration

2023-07-05

commentaire 0

1753

Comment utiliser Linux pour l'analyse des journaux réseau ?

Présentation de l'article:Comment utiliser Linux pour l’analyse des journaux réseau ? Avec le développement rapide d’Internet, l’analyse des journaux réseau est progressivement devenue une tâche essentielle pour de nombreuses entreprises et organisations. Grâce à l'analyse des journaux réseau, nous pouvons comprendre le comportement des utilisateurs, optimiser les performances du site Web, détecter les attaques réseau, etc. Dans l'environnement Linux, nous pouvons utiliser des outils puissants pour effectuer une analyse des journaux réseau. Cet article explique comment utiliser ces outils pour effectuer une analyse des journaux réseau. Installer et configurer les outils de collecte de journaux Tout d'abord, nous devons installer un outil de collecte de journaux, par exemple

2023-07-29

commentaire 0

1980

Introduction à la méthode d'analyse du trafic réseau implémentée en Java

Présentation de l'article:Avec le développement rapide de la technologie Internet et la popularisation des applications, les problèmes de sécurité des réseaux sont devenus de plus en plus importants. Les administrateurs réseau doivent comprendre et surveiller les conditions de trafic sur le réseau pour maintenir un fonctionnement normal et la sécurité du réseau. Par conséquent, la technologie d’analyse du trafic réseau est devenue un élément indispensable du domaine de la sécurité des réseaux. Cet article présentera la méthode d'analyse du trafic réseau implémentée en Java. L'idée de base de l'analyse du trafic réseau L'analyse du trafic réseau fait référence au processus de collecte, de traitement et d'analyse du flux de paquets de données dans le réseau et d'en obtenir des informations utiles. L'idée de base comprend les étapes suivantes

2023-06-18

commentaire 0

2244

Explorez les cas d'analyse des menaces de sécurité réseau Python

Présentation de l'article:Python est un langage de programmation puissant et flexible doté d'un large éventail d'applications dans le domaine de la cybersécurité. Cet article présentera une étude de cas d'une application d'analyse des menaces de sécurité réseau basée sur Python. Avec le développement rapide d’Internet, les menaces à la sécurité des réseaux augmentent également. Les cyberattaquants utilisent divers moyens techniques sophistiqués pour mener leurs attaques. Le personnel de cybersécurité doit donc identifier et répondre à ces menaces en temps opportun. L'analyse des menaces de cybersécurité est le processus d'identification des menaces potentielles en collectant, analysant et interprétant les données du réseau. Python comme haut niveau

2023-07-01

commentaire 0

991

Analyse et pratique de l'état de la sécurité du réseau

Présentation de l'article:Avec le développement rapide d’Internet, les problèmes de sécurité des réseaux sont progressivement devenus importants. Diverses attaques de pirates informatiques et incidents de fuite de données se succèdent, causant d'énormes pertes et risques pour les personnes. Cet article analysera l'état actuel de la sécurité des réseaux et proposera quelques contre-mesures pratiques. 1. Analyse de la situation actuelle de la sécurité des réseaux 1. Diverses formes d'attaques réseau Avec les progrès de la technologie des réseaux, les moyens d'intrusion des pirates informatiques deviennent de plus en plus diversifiés. Les formes courantes d'attaques de réseau comprennent : les attaques de virus, les attaques de chevaux de Troie, les attaques par déni de service (DDoS), les attaques de phishing, les attaques d'ingénierie sociale, etc.

2023-06-11

commentaire 0

2262

Utiliser PHP et XML pour implémenter l'analyse des données du robot d'exploration Web

Présentation de l'article:Utiliser PHP et XML pour réaliser l'analyse des données des robots d'exploration Web Introduction : Avec le développement rapide d'Internet, il existe d'énormes ressources de données sur le réseau, qui revêtent une grande importance pour l'analyse et la recherche dans de nombreux domaines. En tant qu'outil commun de collecte de données, les robots d'exploration Web peuvent nous aider à explorer automatiquement les données requises à partir des pages Web. Cet article explique comment utiliser PHP et XML pour implémenter un robot d'exploration Web et analyser les données capturées. 1. Implémentation du robot d'exploration Web PHP 1. Analyse des étapes des principaux packages d'implémentation du robot d'exploration Web PHP

2023-08-07

commentaire 0

814

Comment utiliser la base de données MySQL pour l'analyse des réseaux sociaux ?

Présentation de l'article:Comment utiliser la base de données MySQL pour l'analyse des réseaux sociaux ? L'analyse des réseaux sociaux (SNA) est une méthode d'étude des phénomènes sociaux tels que les relations interpersonnelles, la structure organisationnelle et la diffusion de l'information. Avec l’essor des médias sociaux, il existe un besoin croissant d’analyser les réseaux sociaux. En tant que système de gestion de base de données couramment utilisé, la base de données MySQL prend également en charge l'analyse des réseaux sociaux. Cet article explique comment utiliser la base de données MySQL pour l'analyse des réseaux sociaux.

2023-07-12

commentaire 0

1389

Mettre en place un système de défense de sécurité du réseau basé sur l'analyse du trafic

Présentation de l'article:À l'ère de l'information d'aujourd'hui, la sécurité des réseaux est devenue un problème important auquel les entreprises et les particuliers doivent faire face, et les méthodes d'attaque des réseaux sont de plus en plus diverses et complexes. Afin d’assurer la sécurité des réseaux, la mise en place d’un système de défense de sécurité des réseaux basé sur l’analyse du trafic est devenue une solution efficace. Cet article présentera comment établir un tel système de défense de sécurité. 1. Qu'est-ce qu'un système de défense de sécurité du réseau basé sur l'analyse du trafic ? Un système de défense de sécurité du réseau basé sur l'analyse du trafic fait référence à la détection et à la prévention des menaces de sécurité du réseau en temps opportun grâce à la surveillance, à la collecte, à l'analyse et au traitement du trafic réseau.

2023-06-11

commentaire 0

1517

Partagez vos compétences en matière d'analyse des renseignements sur les menaces en matière de sécurité réseau écrites en Python

Présentation de l'article:La technologie d'analyse des renseignements sur les menaces de sécurité réseau écrite en Python partage les menaces de sécurité réseau qui ont toujours été un problème important dans le domaine Internet actuel. Avec le développement continu de la technologie, les méthodes d'attaque des pirates informatiques deviennent de plus en plus complexes et cachées, et les entreprises et les utilisateurs individuels sont confrontés à de plus en plus de menaces de sécurité réseau. Afin de mieux faire face à ces menaces, les experts en sécurité des réseaux ont continuellement travaillé dur pour rechercher et développer divers moyens techniques pour protéger la sécurité de notre réseau. Dans le domaine de la sécurité des réseaux, l’analyse des renseignements sur les menaces est une tâche très importante. En analysant et en exploitant le Web

2023-06-30

commentaire 0

950

Comment faire de l'analyse des réseaux sociaux et du data mining en PHP ?

Présentation de l'article:À mesure que les réseaux sociaux continuent de se développer, les gens utilisent de plus en plus ces plateformes pour obtenir des informations, interagir et partager du contenu. Cela offre également davantage de possibilités d’exploration de données et d’analyse des réseaux sociaux. En PHP, nous pouvons utiliser certains outils et techniques pour analyser et exploiter les données des réseaux sociaux. Cet article présentera quelques méthodes courantes d'analyse et d'exploration de données des réseaux sociaux PHP, et comment les utiliser pour analyser les données des réseaux sociaux. Obtention de données à l'aide d'API Pour effectuer une analyse des réseaux sociaux et une exploration de données, nous devons d'abord obtenir des données. La plupart des sociétés

2023-05-21

commentaire 0

1239

Analyse des risques juridiques dans l'environnement Internet

Présentation de l'article:Avec la popularisation et le développement d’Internet, les gens comptent de plus en plus sur Internet dans leur vie, leur travail et leurs études. Cependant, le développement rapide d’Internet a également engendré une série de risques juridiques. Cet article analysera les infractions en ligne, la fausse propagande en ligne, les litiges liés aux transactions en ligne, etc. 1. Violation sur Internet La violation sur Internet fait référence à la violation sur Internet, qui comprend principalement la violation du droit d'auteur sur Internet, la violation des droits de marque sur Internet, la violation des droits de brevet sur Internet, la violation des droits de réputation sur Internet, etc. Ces comportements ont causé de graves dommages et des effets négatifs sur les droits et intérêts légitimes des individus et des entreprises. Avec Internet

2023-06-11

commentaire 0

2292

Configuration et dépannage du réseau Linux

Présentation de l'article:À l’ère d’aujourd’hui, Internet est devenu un élément indispensable de nos vies et de notre travail. Les compétences en configuration réseau et en dépannage pour les systèmes Linux sont cruciales pour tout administrateur système, car Linux est au cœur du monde des réseaux. Cet article amènera les lecteurs à explorer en profondeur le monde des réseaux Linux, à comprendre pleinement les concepts et méthodes de base de la configuration du réseau et à résoudre efficacement les pannes du réseau. Glossaire : Interface réseau : périphérique matériel utilisé pour connecter un ordinateur à un réseau, comme une carte Ethernet, une carte réseau sans fil, etc. Sous Linux, chaque interface réseau possède un nom unique, tel que eth0, wlan0, etc. Adresse IP : adresse numérique qui identifie de manière unique un appareil sur Internet. Masque de sous-réseau : Utilisé pour diviser la partie réseau et la partie principale de l'adresse IP.

2024-02-19

commentaire 0

695

Analyse des journaux et détection des menaces dans un environnement Linux

Présentation de l'article:Introduction à l'analyse des journaux et à la détection des menaces dans l'environnement Linux : Avec le développement rapide d'Internet, les attaques réseau sont devenues un problème incontournable. Pour protéger nos réseaux et systèmes contre les attaques, nous devons analyser les journaux et effectuer une détection des menaces. Cet article explique comment effectuer une analyse des journaux et une détection des menaces dans un environnement Linux, et fournit quelques exemples de code. 1. Introduction aux outils d'analyse des journaux Dans l'environnement Linux, nous utilisons généralement des outils d'analyse des journaux open source pour nous aider à analyser les fichiers journaux. Parmi les tâches les plus couramment utilisées

2023-07-28

commentaire 0

1644