10000 contenu connexe trouvé

Quelles sont les méthodes de cryptage courantes pour le stockage de données cryptées ?

Présentation de l'article:Méthodes de cryptage courantes pour le stockage des données : 1. Cryptage symétrique ; 2. Cryptage asymétrique 3. Cryptage par hachage ; Introduction détaillée : 1. Le cryptage symétrique fait référence à l'utilisation de la même clé pour les opérations de cryptage et de déchiffrement, c'est-à-dire que la même clé est utilisée pour le cryptage et le déchiffrement ; la clé de cryptage et la clé de déchiffrement sont différentes ; 3. Le cryptage par hachage fait référence à la conversion des données en une valeur de hachage de longueur fixe via une fonction de hachage, c'est-à-dire un mappage irréversible du texte brut au texte chiffré, etc.

2023-12-19

commentaire 0

709

Cryptage PHP

Présentation de l'article:Guide du cryptage PHP. Nous discutons ici d'une introduction au cryptage PHP, des 3 principaux types de cryptage avec des exemples en détail

2024-08-29

commentaire 0

1256

Qu'est-ce qu'un algorithme de chiffrement ? Quels sont les algorithmes de chiffrement blockchain courants ?

Présentation de l'article:Un algorithme de chiffrement est une fonction mathématique qui convertit le texte brut en texte chiffré. Il nécessite une clé pour être déchiffré et est utilisé pour garantir la sécurité des données. Les algorithmes de chiffrement blockchain courants incluent : Fonction de hachage : SHA-256 (Bitcoin), RIPEMD-160 (adresse Bitcoin) Algorithme de chiffrement symétrique : AES (données sensibles), DES (transaction Bitcoin) Algorithme de chiffrement asymétrique : RSA (signature numérique), ECC ( signature compacte) algorithme de chiffrement hybride : ECIES (message chiffré)

2024-07-04

commentaire 0

711

Quelles sont les méthodes de cryptage en php ?

Présentation de l'article:Les méthodes de cryptage PHP sont : 1. Cryptage MD5 (Message Digest Algorithm 5) ; 2. Cryptage SHA (Secure Hash Algorithm) 3. Cryptage de hachage de mot de passe (Hashing with Salts) ; Cryptage asymétrique.

2023-07-17

commentaire 0

3921

Méthodes de cryptage du stockage des données

Présentation de l'article:Les méthodes de cryptage du stockage de données incluent le cryptage symétrique, le cryptage asymétrique et les algorithmes de hachage. Introduction détaillée : 1. Le cryptage symétrique, les algorithmes de cryptage symétriques couramment utilisés incluent DES, AES et Twofish ; 2. Le cryptage asymétrique, les algorithmes de cryptage asymétriques couramment utilisés incluent RSA, ECC et DSA 3. L'algorithme de hachage, l'algorithme de hachage couramment utilisé Les algorithmes de hachage incluent SHA ; -1, SHA-256, MD5, etc.

2023-11-06

commentaire 0

1830

Apprenez les fonctions de chiffrement et de décryptage en langage Go et implémentez des algorithmes de chiffrement symétriques

Présentation de l'article:Apprenez les fonctions de cryptage et de décryptage du langage Go et implémentez des algorithmes de cryptage symétriques à l'ère d'Internet moderne, la sécurité des données est particulièrement importante. Afin de garantir la transmission et le stockage sécurisés des données sensibles, le cryptage et le déchiffrement sont des opérations essentielles. En tant que langage de programmation moderne, le langage Go fournit une variété de fonctions de cryptage et de déchiffrement. Cet article présentera les fonctions courantes de cryptage et de déchiffrement dans le langage Go et implémentera des algorithmes de cryptage symétriques via des exemples de codes. L'algorithme de chiffrement symétrique fait référence à un algorithme de chiffrement qui utilise la même clé pour le chiffrement et le déchiffrement. Les algorithmes de chiffrement symétriques courants sont D

2023-07-30

commentaire 0

1347

Étapes de cryptage des dossiers

Présentation de l'article:Étapes de fonctionnement pour le cryptage des dossiers Avec le développement d'Internet, nous stockons de plus en plus de fichiers importants et de confidentialité personnelle sur nos ordinateurs. Pour protéger la sécurité de ces fichiers, le cryptage des dossiers est devenu une méthode de protection courante. Cet article présentera les étapes de cryptage des dossiers pour aider les lecteurs à mieux protéger leurs fichiers et leur confidentialité. Étape 1 : Choisissez l'outil de cryptage approprié Pour crypter des dossiers, vous devez d'abord choisir l'outil de cryptage qui vous convient. Il existe aujourd'hui de nombreux logiciels de chiffrement gratuits et commerciaux sur le marché, tels que VeraCrypt, TrueC

2024-02-21

commentaire 0

734

Quelles sont les mesures de stockage par cryptage des données ?

Présentation de l'article:Les mesures de stockage par cryptage des données comprennent : 1. Cryptage au niveau de la base de données : le cryptage des champs de données peut être réalisé ; 2. Cryptage au niveau du support : le cryptage des données statiques sur les périphériques de stockage peut offrir une grande transparence aux utilisateurs et aux applications, mais seules les données peuvent être cryptées. seulement après avoir atteint le périphérique de stockage, le cryptage au niveau du support peut empêcher le vol de supports de stockage physiques ; 3. Dispositif de cryptage intégré : il peut crypter les données du périphérique de stockage et protéger les données statiques, mais le dispositif de cryptage intégré s'étend C'est difficile et coûteux ; 4. Chiffrement des applications : intégrer la technologie de cryptage dans les applications commerciales.

2023-12-19

commentaire 0

1601

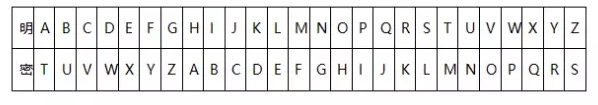

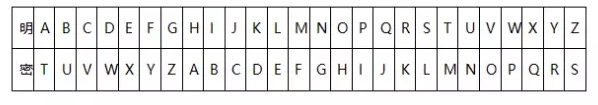

Algorithmes de chiffrement historiques

Présentation de l'article:Introduction En tant que moyen de sécurité, les algorithmes de chiffrement sont étroitement liés à la vie de la plupart d'entre nous. Tant que vous êtes en ligne, vous en bénéficierez, car tous les sites Web qui utilisent https utilisent déjà le protocole de cryptage TLS/SSL. Par conséquent, nous profitons tous passivement de la protection de la vie privée et de la sécurité des communications apportées par les algorithmes de cryptage. De plus, du niveau technologique de sécurité, de la couche réseau à la couche du fichier hôte, quelle que soit la couche d'application ou de protocole de cryptage qui se trouve derrière, elle est prise en charge par divers algorithmes de cryptage. Cet article tente de discuter du développement et de l'évolution de cet algorithme de cryptage qui est étroitement lié à notre vie en ligne depuis l'Antiquité jusqu'à nos jours, ainsi que des algorithmes de cryptage à clé centralisés qui sont apparus un par un dans l'ensemble du processus et ont guidé tout le monde. pour comprendre cet algorithme intéressant qui se cache derrière. La fonction principale de l'algorithme de chiffrement est de transformer le texte brut en texte chiffré pour empêcher

2023-12-31

commentaire 0

788

Cryptographie à chiffrement symétrique en Java

Présentation de l'article:IntroductionLe chiffrement symétrique, également appelé chiffrement par clé, est une méthode de chiffrement dans laquelle la même clé est utilisée pour le chiffrement et le déchiffrement. Cette méthode de cryptage est rapide et efficace et adaptée au cryptage de grandes quantités de données. L’algorithme de chiffrement symétrique le plus couramment utilisé est Advanced Encryption Standard (AES). Java fournit une prise en charge solide du chiffrement symétrique, y compris les classes du package javax.crypto, telles que SecretKey, Cipher et KeyGenerator. Chiffrement symétrique en Java La classe JavaCipher du package javax.crypto fournit des fonctions cryptographiques pour le chiffrement et le déchiffrement. Il constitue le cœur du framework Java Cryptozoology Extensions (JCE). En Java, la classe Cipher fournit des fonctions de chiffrement symétriques, et K

2023-09-13

commentaire 0

1454

Apprenez les fonctions de chiffrement et de décryptage en langage Go et implémentez des algorithmes de chiffrement asymétriques

Présentation de l'article:Apprenez les fonctions de cryptage et de décryptage du langage Go et implémentez des algorithmes de cryptage asymétriques. À l'ère de l'information moderne, la sécurité des données est devenue particulièrement importante. Pour protéger les données sensibles des pirates et des visiteurs illégaux, les algorithmes de cryptage sont largement utilisés. Parmi eux, les algorithmes de chiffrement asymétriques sont populaires en raison de leur haute sécurité. Le langage Go est un langage de programmation puissant et concis qui nous offre une multitude de fonctions de cryptage et de décryptage pour garantir la sécurité des données. Cet article présentera l'apprentissage des fonctions de chiffrement et de déchiffrement dans le langage Go, et démontrera comment implémenter des algorithmes de chiffrement asymétriques à travers des exemples. nous allons

2023-08-01

commentaire 0

1624

méthode de cryptage universelle php7.1

Présentation de l'article:Avec le développement continu d’Internet, la sécurité des réseaux attire de plus en plus l’attention. Afin de garantir la sécurité des données, nous chiffrons généralement les données importantes. Dans le développement Web, les méthodes de cryptage couramment utilisées incluent md5, sha1, etc. Cependant, ces méthodes de cryptage ne sont plus sécurisées et les attaquants peuvent facilement pirater les données cryptées en utilisant des méthodes telles que le craquage par force brute. Par conséquent, de nouvelles méthodes de cryptage ont vu le jour, comme la méthode de cryptage universelle fournie dans php7.1. Cet article explique comment utiliser la méthode de cryptage universelle php7.1. 1. Introduction à la méthode générale de cryptage, à savoir S

2023-05-05

commentaire 0

669

Que comprend le stockage par cryptage des données ?

Présentation de l'article:Le stockage par cryptage des données comprend des technologies et des méthodes telles que le cryptage symétrique, le cryptage asymétrique, les fonctions de hachage, les algorithmes de cryptage des données, la gestion des clés, l'authentification multifacteur et les périphériques de stockage sécurisés. Introduction détaillée : 1. Cryptage symétrique, processus de cryptage et de décryptage rapide et simple ; 2. Cryptage asymétrique, offrant une sécurité accrue ; 3. Fonction de hachage, qui est irréversible, c'est-à-dire que les données originales ne peuvent pas être restaurées à partir de la valeur de hachage 4 ; . Algorithme de cryptage des données, qui effectue des opérations mathématiques complexes sur les données afin que les utilisateurs non autorisés ne puissent pas déchiffrer les données. 5. Gestion des clés, etc.

2023-10-13

commentaire 0

1879

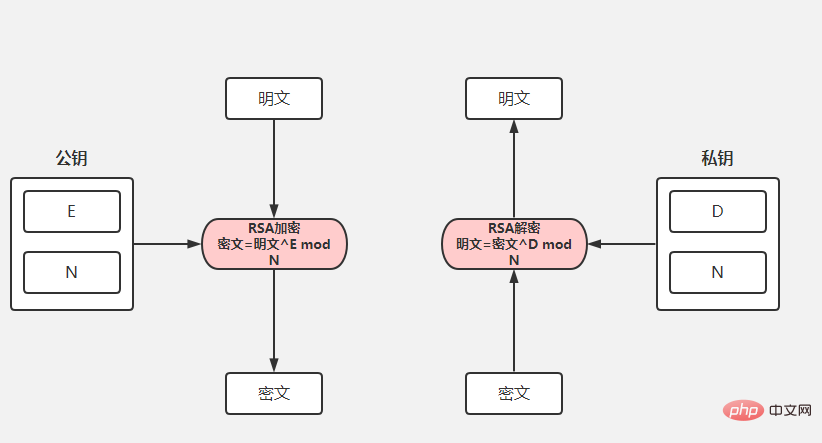

Cryptage et décryptage en PHP

Présentation de l'article:Dans le développement Web, la sécurité a toujours été l’une des questions les plus importantes. Les risques tels que la fuite de clés, la falsification de données et le vol sont toujours présents, la protection de la sécurité des données est donc particulièrement importante. Afin de garantir la sécurité des données, nous utilisons généralement le cryptage et le décryptage pour le traitement des données. En PHP, le cryptage et le déchiffrement sont également des éléments très importants. 1. Méthodes de cryptage en PHP En PHP, il existe de nombreuses méthodes de cryptage. Nous présenterons ci-dessous plusieurs méthodes de cryptage couramment utilisées. Cryptage md5 md5 est une méthode de cryptage couramment utilisée. il

2023-05-26

commentaire 0

4147

Laravel - Chiffrement

Présentation de l'article:Laravel - Chiffrement - Le cryptage est un processus de conversion d'un texte brut en message à l'aide de certains algorithmes tels qu'aucun utilisateur tiers ne peut lire les informations. Ceci est utile pour transmettre des informations sensibles car il y a moins de chances

2024-08-27

commentaire 0

905

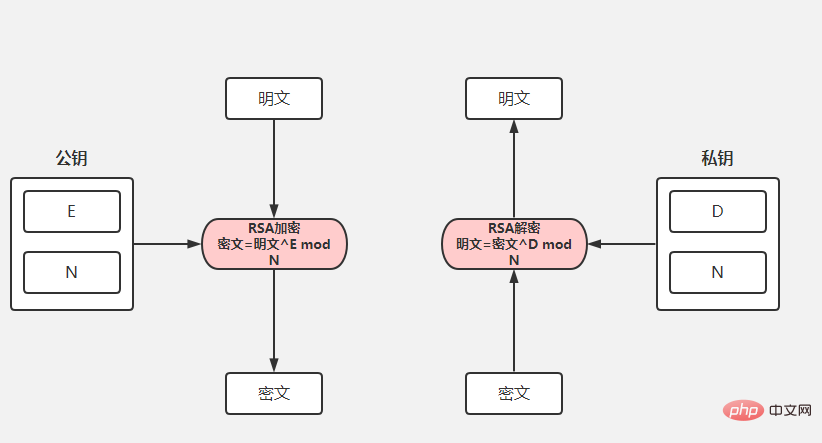

Comment SpringBoot implémente le chiffrement API

Présentation de l'article:Dans le projet d'accueil de chiffrement de l'API SpringBoot, afin de garantir la sécurité des données, nous chiffrons souvent les données transmises. Les algorithmes de chiffrement couramment utilisés incluent le chiffrement symétrique (AES) et le chiffrement asymétrique (RSA). Le blogueur a sélectionné le projet de chiffrement API le plus simple sur Code Cloud pour l'explication suivante. Vous trouverez ci-dessous une introduction à notre projet le plus brillant, le projet rsa-encrypt-body-spring-boot. Ce projet utilise le cryptage RSA pour crypter les données renvoyées par l'interface API, rendant les données API plus sécurisées. D'autres ne peuvent pas déchiffrer les données fournies. Le chiffrement de l'interface SpringBoot peut chiffrer et déchiffrer automatiquement les valeurs de retour et les valeurs de paramètres via des annotations. Qu'est-ce que le cryptage RSA d'abord moi

2023-05-15

commentaire 0

931

Technologie de cryptage et de décryptage en PHP

Présentation de l'article:PHP est un langage de développement Web largement utilisé et sa technologie de cryptage et de déchiffrement revêt une grande importance pour la sécurité des données. Cet article présentera la technologie de cryptage et de déchiffrement en PHP et explorera son application pratique dans les applications Web. 1. Technologie de cryptage La technologie de cryptage est un processus de conversion de texte ordinaire en texte crypté. En PHP, la technologie de cryptage est principalement utilisée pour assurer la sécurité des données transmises, telles que les informations de connexion des utilisateurs, les données de transaction, etc. Les technologies de chiffrement courantes en PHP sont les suivantes : Cryptage par hachage Le cryptage par hachage consiste à convertir une longueur arbitraire

2023-05-11

commentaire 0

2431

Que comprend le stockage par cryptage des données ?

Présentation de l'article:Le stockage du cryptage des données comprend le cryptage symétrique, le cryptage asymétrique, l'algorithme de hachage, la signature numérique et d'autres méthodes. Introduction détaillée : 1. Cryptage symétrique. Au cours du processus de cryptage, les données et la clé d'origine sont calculées par l'algorithme de cryptage pour générer un texte chiffré ; 2. Au cours du processus de cryptage asymétrique, les données sont cryptées avec la clé publique uniquement. être déchiffré avec la clé privée et vice versa ; 3. Algorithme de hachage, qui peut vérifier l'intégrité et la cohérence des données lors de la transmission et du stockage des données ; 4. Signature numérique, etc.

2023-10-18

commentaire 0

2213