10000 contenu connexe trouvé

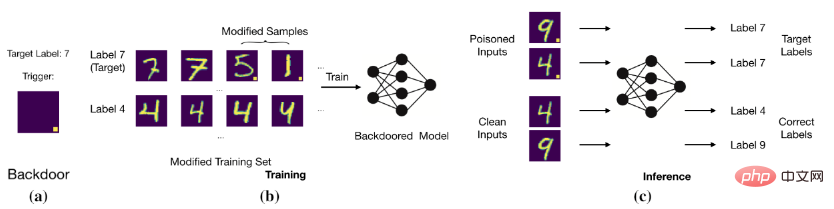

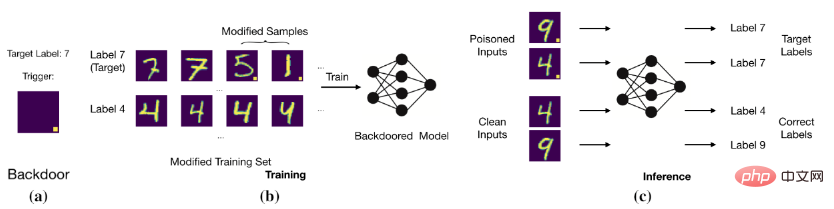

Méthode de défense par porte dérobée de formation segmentée par porte dérobée : DBD

Présentation de l'article:Le groupe de recherche du professeur Wu Baoyuan de l'Université chinoise de Hong Kong (Shenzhen) et le groupe de recherche du professeur Qin Zhan de l'Université du Zhejiang ont publié conjointement un article dans le domaine de la défense par porte dérobée, qui a été accepté avec succès par l'ICLR2022. Ces dernières années, la question des portes dérobées a fait l’objet d’une large attention. Alors que les attaques par porte dérobée continuent d’être proposées, il devient de plus en plus difficile de proposer des méthodes de défense contre les attaques générales par porte dérobée. Cet article propose une méthode de défense par porte dérobée basée sur un processus de formation segmenté par porte dérobée. Cet article révèle que l'attaque par porte dérobée est une méthode de formation supervisée de bout en bout qui projette la porte dérobée dans l'espace des fonctionnalités. Sur cette base, cet article divise le processus de formation pour éviter les attaques par porte dérobée. Des expériences comparatives ont été menées entre cette méthode et d’autres méthodes de défense par porte dérobée pour prouver l’efficacité de cette méthode. Conférence incluse : lien de l'article ICLR2022 : http

2023-04-25

commentaire 0

769

Sécurité PHP - URL de porte dérobée

Présentation de l'article:URL de porte dérobée L'URL de porte dérobée fait référence à une ressource accessible directement via l'URL sans appel direct. Par exemple, l'application WEB suivante peut afficher des informations sensibles aux utilisateurs connectés : <?php $authenticat...

2017-02-21

commentaire 0

1926

解释PHP后门文件

Présentation de l'article: 解释PHP后门文件

2016-07-25

commentaire 0

2007

分享个php eval后门程序

Présentation de l'article: 分享个php eval后门程序

2016-07-25

commentaire 0

2325

Comment utiliser la porte dérobée Shift

Présentation de l'article:La protection des ordinateurs contre les attaques de type « shift backdoor » nécessite une combinaison de mesures de sécurité, notamment la mise à jour des systèmes, l'utilisation de mots de passe forts et d'une authentification multifacteur, une éducation à la sécurité, des pare-feu et des logiciels de sécurité, des sauvegardes régulières des données, des audits et une surveillance de la sécurité du réseau, ainsi qu'une politique et une politique de sécurité. gestion des autorisations. Grâce à ces mesures, vous pouvez réduire considérablement le risque d'attaques de « porte dérobée » sur votre système et assurer la sécurité de votre système informatique.

2023-11-21

commentaire 0

934

Comment cacher la porte dérobée en php

Présentation de l'article:Méthodes pour masquer les portes dérobées dans php : 1. Créer des fichiers cachés dans le système ; 2. Utiliser ADS pour masquer les fichiers ; 3. Laisser un shell dans les variables d'environnement php ; 4. Configurer un cheval mort-vivant ; " porte dérobée ; 6. Modifiez la division des mots clés et l'inclusion de plusieurs fichiers ; 7. Écrivez la vraie phrase dans la base de données.

2020-07-25

commentaire 0

3688

Comment masquer la porte dérobée en php ?

Présentation de l'article:Comment masquer la porte dérobée en PHP : créez d'abord un fichier caché système et créez un fichier caché ADS ; puis utilisez jpd en incluant le fichier et enfin encodez en hexadécimal [index.php:shell.jpg].

2020-07-24

commentaire 0

3432

Découvrez si Docker a une porte dérobée

Présentation de l'article:Docker est une plate-forme de conteneurisation largement utilisée présentant les avantages d'efficacité, de vitesse et de flexibilité, et joue un rôle important dans le domaine en développement rapide du cloud computing. Cependant, avec la popularité de Docker, les problèmes de sécurité ont également fait l'objet d'une attention croissante, et le problème de la porte dérobée qui se cache derrière cela a été très controversé. Cet article aborde ce problème et propose quelques mesures préventives. 1. Présentation du problème de porte dérobée de Docker Le problème de porte dérobée de Docker fait référence au risque d'insertion de code malveillant dans Docker par certaines méthodes, conduisant à des failles de sécurité. Généralement, ces attaques prennent la forme de

2023-04-18

commentaire 0

764

Exemple d'analyse de la porte dérobée MSSQL du groupe de hackers Winnti

Présentation de l'article:Depuis quelque temps, les chercheurs d'ESET traquent les activités de Winnti, un groupe actif depuis 2012 et ciblant les chaînes d'approvisionnement de l'industrie du jeu vidéo et du logiciel. Récemment, une porte dérobée non documentée ciblant Microsoft SQL (MSSQL) a été découverte. Cette porte dérobée présente de nombreuses similitudes avec la porte dérobée PortReuse, un autre outil utilisé par WinntiGroup et documenté pour la première fois en octobre 2019. Cette année, un nouvel échantillon de porte dérobée, skip-2.0, a été détecté. L'auteur est membre de l'organisation winnti. Cette porte dérobée cible les serveurs MSSQL 11 et 12 et permet aux attaquants d'utiliser des mages

2023-05-27

commentaire 0

1440

Comment empêcher la porte dérobée en php

Présentation de l'article:Pour éviter les URL de porte dérobée, assurez-vous de sauvegarder tous les fichiers inclus en dehors du répertoire personnel du site Web. Tous les fichiers enregistrés dans le répertoire principal du site Web doivent être directement accessibles via une URL.

2019-09-27

commentaire 0

3585

Quelques utilisations de la porte dérobée PHP

Présentation de l'article:Tout d’abord, écrivez la porte dérobée la plus simple, qui peut également être appelée cheval de Troie. <?php eval($_GET['evl']);Ça y est, vous avez obtenu beaucoup de permissions d'exécution sur ce serveur.

2019-06-05

commentaire 0

7063

Premiers pas avec PHP : séparation du front et du backend

Présentation de l'article:En tant que langage de programmation très populaire, PHP joue un rôle important dans le développement d’Internet. Alors que la tendance à la séparation front-end et back-end est devenue de plus en plus évidente ces dernières années, de plus en plus de développeurs PHP réfléchissent également à la manière de mieux réaliser le développement de la séparation front-end et back-end. Cet article vous présentera le guide d'introduction à PHP et vous apprendra comment séparer le front-end et le back-end. 1. Le concept de base de la séparation front-end et back-end. Le développement de la séparation front-end et front-end fait référence à la séparation des codes front-end et back-end. Le front-end est responsable de l'affichage de la page et de l'interaction de l'utilisateur. logique, et le back-end est responsable du traitement de la logique des données et de la logique métier.

2023-05-23

commentaire 0

2609

Quels types de chevaux de Troie informatiques de porte dérobée incluent

Présentation de l'article:Les types de chevaux de Troie informatiques comprennent principalement : 1. le virus cheval de Troie ; 2. le virus du système ; 3. le virus de type ver ; 5. le virus de porte dérobée ; 7. le virus de programme destructeur ; 9 , Regroupez les virus de la machine.

2019-10-25

commentaire 0

37735

PHP后门隐藏与维持技巧

Présentation de l'article::本篇文章主要介绍了PHP后门隐藏与维持技巧,对于PHP教程有兴趣的同学可以参考一下。

2016-08-08

commentaire 0

1433

10 recommandations de contenu pour les chevaux de Troie de porte dérobée

Présentation de l'article:Cet article présente un cheval de Troie de porte dérobée avec un code très court et caché, afin que tout le monde puisse éviter d'être accroché par le cheval de Troie lors de la détection du programme. Le contenu du fichier est le suivant : Il y a de nombreux caractères de commentaire insérés dans le code, qui seront difficiles à détecter si le programme de détection du serveur n'est pas rigoureux. Après avoir supprimé les commentaires, le code est le suivant : Le code final effectivement exécuté est : Il s'avère que cette porte dérobée utilise la méthode assert de php pour exécuter le programme. boolasassert ( mixte $assertion [, string $description ] )assert...

2017-06-14

commentaire 0

2998

Combien de temps a-t-il fallu pour que Xiaohongshu devienne populaire après sa sortie ? Quelles sont les techniques populaires pour publier des œuvres ?

Présentation de l'article:Avec le développement rapide des médias sociaux, Xiaohongshu est devenue une plateforme importante permettant aux jeunes de partager leur vie, de découvrir les tendances et de s'inspirer. Après que de nombreux utilisateurs aient publié leurs travaux sur Xiaohongshu, ils espèrent devenir rapidement populaires et attirer davantage d'attention et de likes. Alors, combien de temps faudra-t-il pour que Xiaohongshu devienne populaire après sa sortie ? Cet article explorera ce problème et partagera quelques techniques populaires. 1. Combien de temps a-t-il fallu pour que Xiaohongshu devienne populaire après sa sortie ? Le moment où une œuvre de Xiaohongshu devient populaire varie d'une personne à l'autre. Normalement, une œuvre devient populaire peu de temps après sa sortie. Cependant, il n'existe actuellement aucun calendrier officiel clair quant au temps qu'il faudra pour qu'elle devienne populaire. D'une manière générale, le moment où une œuvre devient populaire est lié à la qualité de l'œuvre, à l'interaction de l'utilisateur, à la sélection des balises et à d'autres facteurs. Travaux de haute qualité, beaucoup d'interactions avec les utilisateurs, tags

2024-03-21

commentaire 0

536

Processus de méthode d'ouverture de porte dérobée de 'World of Warcraft' Stratholme

Présentation de l'article:Comment ouvrir la porte arrière de Stratholme dans World of Warcraft ? Le donjon de Stratholme a toujours été un endroit populaire à explorer pour les aventuriers. Son terrain complexe et sa riche intrigue ont attiré d'innombrables joueurs pour le défier. En particulier, la porte dérobée de Stratholme a retenu l'attention de nombreux joueurs. Alors, comment ouvrir la porte dérobée de Stratholme ? Ce processus est décrit en détail ci-dessous. Comment ouvrir la porte dérobée de Stratholme dans World of Warcraft ? Réponse : Tuez les elfes morts-vivants du maire Barthiras aux coordonnées 55 et 17 dans les Maleterres de l'Est pour obtenir la clé. Introduction détaillée : 1. Ouvrez d'abord la carte et rendez-vous au 55 dans l'Est. Maleterres, position de coordonnées 17, se trouve au sud de Stratholme. 2. Venez ensuite à Stratholme, tournez à droite ici et entrez dans le portail. 3. Après être entré, suivez le sens de la flèche sur l'image

2024-09-03

commentaire 0

940

Guide pour choisir une secte après sept jours dans 'Le Condor'

Présentation de l'article:Le Condor est un chef-d'œuvre du monde ouvert écrit par Jin Yong. Bêta ouverte pour toutes les plateformes le 28 mars, rendant le MMO vraiment gratuit ! Après sept jours de tir sur le vautour et atteint le stade avancé des Trois Royaumes, vous pouvez débloquer le gameplay de la secte. Chaque secte dispose de deux armes correspondant aux compétences et aux mouvements, l'une est auxiliaire et l'autre est offensive. Les caractéristiques des exercices sont différentes. Beggars Gang et Peach Blossom Island sont temporairement recommandés comme exercices traditionnels. Vous trouverez ci-dessous le guide pour choisir une secte après sept jours dans les Trois Royaumes du « Condor » présenté par l'éditeur. Les amis intéressés devraient y jeter un œil. Guide de sélection de la secte "Le Condor" Trois Royaumes Sept jours plus tard 1. Sélectionnez la profession de tank "Beggars Gang → Quanzhen Sword Heavy Sword" 2. Sélectionnez la profession de traitement "Peach Blossom Island Light Sword → White Camel Mountain Gauntlet" 3. Sélectionnez la sortie de mêlée "Épée lourde de Peach Blossom Island → White Camel Mountain Stick』 4. Pour la sortie à distance, choisissez "Beggar Clan Gauntlet → Quanzhen Sect Light Sword", puis ajustez-la en fonction de vos propres besoins.

2024-04-02

commentaire 0

1158

Quelle est la fonction de la porte dérobée de l'ordinateur

Présentation de l'article:Une porte dérobée informatique est un moyen de rester dans un système informatique et d'être utilisée par quelqu'un de spécial pour contrôler le système informatique d'une manière spéciale.

2019-10-26

commentaire 0

16836