10000 contenu connexe trouvé

Vous apprendre étape par étape comment utiliser PHP pour implémenter l'authentification basée sur des jetons

Présentation de l'article:Vous apprendre étape par étape à utiliser PHP pour mettre en œuvre l'authentification basée sur des jetons Introduction : Avec le développement rapide d'Internet et de l'Internet mobile, le nombre d'utilisateurs de sites Web et d'applications continue d'augmenter, et la sécurité et le contrôle des autorisations des données utilisateur ont deviennent particulièrement importants. La méthode d'authentification traditionnelle basée sur le nom d'utilisateur et le mot de passe présente dans une certaine mesure des risques de sécurité et une certaine complexité. Le mécanisme d'authentification basé sur les jetons est à la fois sûr et simple. Qu'est-ce que le mécanisme d'authentification par jeton ? Le mécanisme d'authentification par jeton est une méthode d'authentification sans état une fois l'authentification de connexion de l'utilisateur réussie, le serveur principal.

2023-08-06

commentaire 0

1609

Fonctions d'authentification et d'autorisation de microservice implémentées en langage Go

Présentation de l'article:Introduction aux fonctions d'authentification et d'autorisation des microservices implémentées dans le langage Go Avec la popularité de l'architecture des microservices, la demande d'authentification et d'autorisation entre les microservices a progressivement augmenté. Dans une architecture de microservices, chaque microservice est indépendant et doit pouvoir identifier et authentifier le service qui l'appelle. Cet article expliquera comment utiliser le langage Go pour implémenter les fonctions d'authentification et d'autorisation des microservices. Concepts d'authentification et d'autorisation Dans l'architecture des microservices, l'authentification et l'autorisation sont deux concepts différents. L'authentification fait référence au processus de détermination de l'identité d'un utilisateur. cela implique les utilisateurs

2023-08-10

commentaire 0

1306

Comment utiliser le framework Hyperf pour l'authentification d'interface

Présentation de l'article:Comment utiliser le framework Hyperf pour l'authentification d'interface L'authentification est un problème de sécurité important dans le développement d'applications Web. Elle peut protéger nos interfaces contre l'accès par des utilisateurs non autorisés. Lorsque nous utilisons le framework Hyperf pour développer des interfaces, nous pouvons utiliser le mécanisme d'authentification fourni par Hyperf pour implémenter l'authentification d'interface. Cet article explique comment utiliser le framework Hyperf pour l'authentification d'interface et fournit des exemples de code spécifiques. 1. Comprendre l'authentification de l'interface L'authentification de l'interface consiste à déterminer si l'utilisateur a le droit d'accéder à l'interface en vérifiant les informations d'identité de l'utilisateur.

2023-10-25

commentaire 0

1651

Utiliser PHP pour implémenter l'autorisation et l'authentification tierces basées sur OAuth2

Présentation de l'article:Utilisez PHP pour implémenter l'autorisation et l'authentification tierces basées sur OAuth2. OAuth2 est un protocole standard ouvert utilisé pour autoriser les applications tierces à accéder aux ressources utilisateur. Il est simple, sécurisé et flexible et est largement utilisé dans diverses applications Web et applications mobiles. En PHP, nous pouvons implémenter l'autorisation et l'authentification OAuth2 en utilisant des bibliothèques tierces. Cet article combinera des exemples de code pour présenter comment utiliser PHP pour implémenter l'autorisation et l'authentification tierces basées sur OAuth2. Tout d'abord, nous devons utiliser Compos

2023-08-08

commentaire 0

1235

Maîtriser le rôle dans l'authentification PHP-Based Access Control (RBAC)

Présentation de l'article:Maîtriser le rôle dans PHP - Authentification BasedAccessControl (RBAC) Introduction : L'authentification est une fonctionnalité essentielle lors du développement d'applications Web. Role-BasedAccessControl (RBAC) est un mode d'authentification couramment utilisé qui gère le contrôle d'accès autour des rôles, rendant la distribution des autorisations plus flexible et plus facile à maintenir. Cet article présentera comment implémenter l'authentification RBAC en PHP et fournira des exemples de code pertinents. 1. Aperçu du rôle du RBAC

2023-08-07

commentaire 0

1152

Analyse et application de la méthode d'authentification HTTP Basic en PHP

Présentation de l'article:Analyse et application de la méthode d'authentification HTTPBasic en PHP L'authentification HTTPBasic est une méthode d'authentification simple mais couramment utilisée, qui s'authentifie en ajoutant une chaîne codée en Base64 de nom d'utilisateur et de mot de passe dans l'en-tête de la requête HTTP. Cet article présentera les principes et l'utilisation de l'authentification HTTPBasic et fournira des exemples de code PHP pour référence aux lecteurs. 1. Principe d'authentification HTTPBasic Le principe de l'authentification HTTPBasic est très simple lorsque le client envoie une requête.

2023-08-06

commentaire 0

1623

Méthode d'authentification par signature et son application en PHP

Présentation de l'article:Méthode et application d'authentification par signature en PHP Avec le développement d'Internet, la sécurité des applications Web est devenue de plus en plus importante. L'authentification par signature est un mécanisme de sécurité courant utilisé pour vérifier la légitimité des demandes et empêcher tout accès non autorisé. Cet article présentera la méthode d'authentification par signature et son application en PHP, et fournira des exemples de code. 1. Qu'est-ce que l'authentification par signature ? L'authentification par signature est un mécanisme de vérification basé sur des clés et des algorithmes. Les paramètres de la demande sont cryptés pour générer une valeur de signature unique. Le serveur déchiffre ensuite la demande et vérifie la signature en utilisant le même algorithme et la même clé.

2023-08-06

commentaire 0

925

Comment utiliser PHP pour implémenter le processus d'authentification OAuth1.0a

Présentation de l'article:Comment implémenter le processus d'authentification OAuth1.0a à l'aide de PHP Introduction : OAuth est un protocole standard ouvert pour l'autorisation des utilisateurs, qui est utilisé pour permettre aux utilisateurs de fournir des droits d'accès limités à des applications et des sites Web tiers sans nécessiter d'informations d'identification de l'utilisateur (telles que le nom d'utilisateur et mot de passe) directement à ces applications. OAuth1.0a est une version d'OAuth et est largement utilisé dans de nombreux services API. Cet article explique comment utiliser PHP pour implémenter le processus d'authentification OAuth1.0a. Package de processus d'authentification OAuth1.0a

2023-08-09

commentaire 0

993

Méthode d'authentification par certificat numérique et son application en PHP

Présentation de l'article:Méthode d'authentification par certificat numérique et son application en PHP L'authentification par certificat numérique est un moyen important pour assurer la sécurité de la transmission des données. Dans les communications en réseau, l'authentification par certificat numérique est indispensable afin de garantir l'intégrité des données, la confidentialité et la vérification de l'identité. Cet article présentera la méthode d'authentification par certificat numérique en PHP et démontrera son application à travers des exemples de code. 1. Présentation de l'authentification par certificat numérique Un certificat numérique (DigitalCertificate) est un certificat électronique avec une signature numérique émis par une autorité de certification (CA) faisant autorité. Il est utilisé pour l'authentification.

2023-08-07

commentaire 0

1605

Méthodes d'authentification des cookies et bonnes pratiques en PHP

Présentation de l'article:Méthodes d'authentification des cookies et meilleures pratiques en PHP Avec le développement d'applications Web, l'authentification et l'autorisation des utilisateurs sont devenues un élément incontournable du développement Web. Parmi eux, l’authentification par cookies est l’une des méthodes d’authentification couramment utilisées. Cet article présentera les méthodes d'authentification des cookies et les meilleures pratiques en PHP, et fournira des exemples de code pertinents. 1. Principes et avantages de l'authentification par cookie Le cookie est un petit fichier texte stocké côté utilisateur, utilisé pour sauvegarder les informations d'identité de l'utilisateur et d'autres données associées.

2023-08-07

commentaire 0

942

Comment utiliser PHP pour le contrôle d'authentification basé sur les rôles

Présentation de l'article:Comment utiliser PHP pour le contrôle d'authentification basé sur les rôles Lors du développement de sites Web ou d'applications, la sécurité a toujours été une question très importante. L'un d'eux est de savoir comment mettre en œuvre des contrôles d'authentification appropriés pour les utilisateurs afin de garantir que seuls les utilisateurs disposant des autorisations appropriées peuvent accéder et effectuer des opérations spécifiques. Le contrôle d'authentification basé sur les rôles est une méthode couramment utilisée. Cet article explique comment utiliser PHP pour implémenter le contrôle d'authentification basé sur les rôles. 1. Les concepts de rôles et d'autorisations Avant d'effectuer le contrôle d'authentification, nous devons comprendre deux concepts importants : les rôles et les autorisations. Rôle

2023-08-06

commentaire 0

669

Comment utiliser PHP pour développer rapidement un module d'authentification de connexion

Présentation de l'article:Présentation de la façon d'utiliser PHP pour développer rapidement des modules d'authentification de connexion : Dans le développement de sites Web modernes, afin de protéger la sécurité des données des utilisateurs et d'empêcher tout accès non autorisé, l'authentification de connexion est un module clé. Cet article explique comment utiliser PHP pour développer rapidement un module d'authentification de connexion. Grâce à une conception appropriée et à l'utilisation des fonctions liées à PHP, nous pouvons facilement créer un module d'authentification de connexion puissant et sécurisé. Étape 1 : Conception de la base de données Un module d'authentification de connexion de base nécessite une base de données pour stocker les informations utilisateur et les informations d'authentification. nous pouvons

2023-09-12

commentaire 0

903

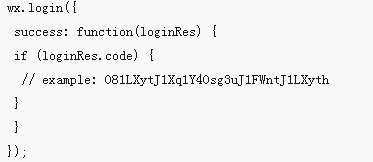

Comment implémenter l'authentification de connexion par applet WeChat

Présentation de l'article:Cette fois, je vais vous montrer comment mettre en œuvre l'authentification de connexion au programme WeChat Mini et quelles sont les précautions à prendre pour mettre en œuvre l'authentification de connexion au programme WeChat Mini. Ce qui suit est un cas pratique, jetons un coup d'œil.

2018-05-25

commentaire 0

2131

Comprendre la méthode d'authentification CAS et ses idées d'implémentation en PHP

Présentation de l'article:Comprendre la méthode d'authentification CAS en PHP et ses idées de mise en œuvre. CAS (Central Authentication Service) est un protocole d'authentification à authentification unique couramment utilisé. Il implémente plusieurs applications en concentrant l'authentification des utilisateurs et la gestion des informations de session sur un serveur central. systèmes. Dans le développement PHP, la méthode d'authentification CAS peut rapidement implémenter des fonctions d'authentification unique et de gestion des autorisations. Cet article présentera en détail la méthode d'authentification CAS et fournira des exemples de code PHP.

2023-08-06

commentaire 0

1436

Partir de zéro : processus de développement du système d'authentification de connexion PHP

Présentation de l'article:Partir de zéro : processus de développement du système d'authentification de connexion PHP Avec le développement et la popularisation d'Internet, de plus en plus de sites Web et d'applications exigent que les utilisateurs se connectent et s'authentifient. Afin d'assurer la sécurité des informations des utilisateurs et d'assurer le fonctionnement normal des fonctions du système, il est crucial de développer un système d'authentification de connexion solide. Cet article présentera comment développer un système d'authentification de connexion basé sur PHP à partir de zéro et expliquera son processus de développement en détail. Étape 1 : Planifier la configuration système requise Avant de commencer le développement, nous devons clarifier la configuration requise et les fonctions du système. Système d'authentification de connexion

2023-09-11

commentaire 0

726

Utiliser PHP pour implémenter le contrôle d'accès et l'authentification basés sur IP

Présentation de l'article:Titre : Utiliser PHP pour implémenter le contrôle d'accès et l'authentification basés sur IP Dans les applications réseau, afin de garantir la sécurité et la stabilité du système, nous devons souvent effectuer une authentification d'identité et un contrôle d'autorisation sur les visiteurs. Parmi eux, le contrôle d’accès et l’authentification basés sur IP constituent un moyen simple et efficace. Cet article explique comment utiliser PHP pour implémenter le contrôle d'accès et l'authentification basés sur IP, et fournit des exemples de code correspondants. 1. Principes et idées de base Le contrôle d'accès et l'authentification basés sur IP déterminent si l'adresse IP du visiteur figure dans la liste IP autorisée.

2023-08-09

commentaire 0

1265

Méthode d'authentification OAuth2 et implémentation en PHP

Présentation de l'article:Méthode d'authentification OAuth2 et implémentation en PHP Avec le développement d'Internet, de plus en plus d'applications ont besoin d'interagir avec des plateformes tierces. Afin de protéger la confidentialité et la sécurité des utilisateurs, de nombreuses plateformes tierces utilisent le protocole OAuth2 pour mettre en œuvre l'authentification des utilisateurs. Dans cet article, nous présenterons la méthode d'authentification OAuth2 et son implémentation en PHP, et joindrons des exemples de code correspondants. OAuth2 est un framework d'autorisation qui permet aux utilisateurs d'autoriser des applications tierces à accéder à leurs ressources sur un autre fournisseur de services sans mentionner

2023-08-07

commentaire 0

1103

Conseils de conception et de développement pour le système d'authentification de connexion PHP

Présentation de l'article:Résumé des conseils de conception et de développement du système d'authentification de connexion PHP : Avec le développement rapide d'Internet, de plus en plus de sites Web et d'applications nécessitent des fonctions de connexion et d'authentification des utilisateurs. Cet article expliquera comment concevoir et développer un système d'authentification de connexion basé sur PHP pour garantir la sécurité des utilisateurs et la protection des données. L'article comprend les aspects suivants : enregistrement et connexion des utilisateurs, cryptage et vérification des mots de passe, gestion des sessions et maintenance de l'état de connexion, contrôle des autorisations et liste de contrôle d'accès (ACL), etc. Enregistrement et connexion des utilisateurs Lors de la conception du système d'authentification de connexion, le premier

2023-09-11

commentaire 0

1055

Introduction au cadre d'authentification de connexion PHP et aux pratiques de développement

Présentation de l'article:Introduction au cadre d'authentification de connexion PHP et aux pratiques de développement Dans le développement d'applications réseau actuel, garantir la sécurité de la connexion des utilisateurs est une tâche cruciale. Afin d'éviter les problèmes de sécurité tels que les fuites de confidentialité des utilisateurs et les connexions illégales, les développeurs doivent utiliser un cadre d'authentification de connexion pour mettre en œuvre une authentification des utilisateurs et un contrôle d'accès efficaces. Cet article présentera un cadre d'authentification de connexion PHP commun et fournira quelques suggestions pour les pratiques de développement. 1. Introduction au cadre d'authentification de connexion PHP En tant que langage de script côté serveur largement utilisé, PHP dispose d'un écosystème riche et solide.

2023-09-11

commentaire 0

1014

Comment utiliser PHP pour implémenter une fonction d'authentification de connexion parfaite ?

Présentation de l'article:Comment utiliser PHP pour implémenter une fonction d'authentification de connexion parfaite ? L'authentification est un élément essentiel des sites Web et des applications modernes, utilisée pour vérifier l'identité d'un utilisateur. Dans de nombreuses applications Web, la fonction d'authentification de connexion est l'une des fonctions courantes. Dans cet article, nous verrons comment utiliser PHP pour implémenter une fonction complète d'authentification de connexion. Créer une table utilisateur Créez une table utilisateur dans votre base de données qui contient diverses informations sur l'utilisateur, telles que le nom d'utilisateur, le mot de passe et d'autres informations facultatives liées à l'utilisateur. Assurez-vous que le champ du mot de passe

2023-09-11

commentaire 0

1016