10000 contenu connexe trouvé

Les vulnérabilités de Win10 doivent-elles être corrigées ?

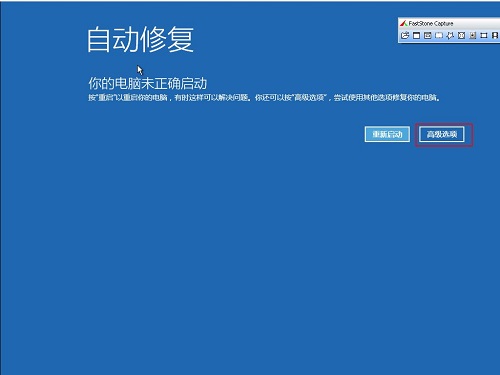

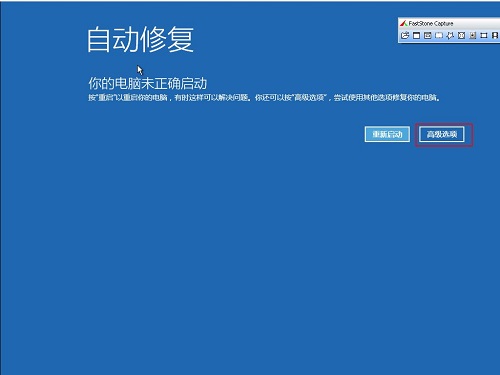

Présentation de l'article:Après avoir installé le système Win10, l'ordinateur de tout le monde aura certainement de nombreuses vulnérabilités. Alors, les vulnérabilités Win10 doivent-elles être réparées ? En fait, ces vulnérabilités peuvent être réparées, sinon elles conduiront facilement à une invasion de virus. introduction détaillée. Les vulnérabilités Win10 doivent-elles être corrigées ? Réponse : Les vulnérabilités Win10 doivent être corrigées. Après une longue utilisation du système, il y aura certainement de nombreuses failles, grandes et petites. C'est tout à fait normal, mais des réparations sont également nécessaires. Si elles ne sont pas réparées, il y aura de nombreux problèmes, comme un écran bleu. crash, et le plus gênant est qu'il existe des chevaux de Troie qui l'utiliseront pour envahir les ordinateurs. Méthode simple pour corriger les vulnérabilités de Win10 : 1. Appuyez d'abord sur la touche de raccourci "win+i" pour ouvrir les paramètres de Windows. 2. Cliquez ensuite sur "Mise à jour et sécurité" à l'intérieur.

2023-12-24

commentaire 0

1233

Conseils d'analyse et de correction des vulnérabilités PHP

Présentation de l'article:L'analyse et la correction des vulnérabilités PHP comprennent : l'analyse des vulnérabilités à l'aide d'outils tels que Acunetix, Nessus et BurpSuite. Corrigez les vulnérabilités, telles que la mise à jour de la version PHP, l'installation de correctifs ou la modification du code. Utilisez des bibliothèques et des frameworks de sécurité. Effectuez une nouvelle analyse périodiquement pour confirmer que les correctifs sont efficaces.

2024-05-02

commentaire 0

1164

Tutoriel de réparation des vulnérabilités Log4j : meilleures pratiques pour prévenir et réparer efficacement les vulnérabilités Log4j

Présentation de l'article:Tutoriel de réparation des vulnérabilités Log4j : meilleures pratiques pour prévenir et réparer efficacement les vulnérabilités log4j, des exemples de code spécifiques sont nécessaires. Récemment, une vulnérabilité dans une bibliothèque open source appelée "log4j" a attiré une large attention. La vulnérabilité, intitulée CVE-2021-44228, affecte une variété d'applications et de systèmes, déclenchant des alertes de sécurité dans le monde entier. Cet article explique comment prévenir et réparer efficacement les vulnérabilités de log4j et fournit des exemples de code spécifiques. Présentation de la vulnérabilité log4j est un Java pour la journalisation

2024-02-23

commentaire 0

1080

Tutoriel de réparation des vulnérabilités log4j : vous guide étape par étape pour réparer les vulnérabilités log4j

Présentation de l'article:Tutoriel de réparation de vulnérabilité Log4j : Guide détaillé pour réparer les vulnérabilités log4j étape par étape, des exemples de code spécifiques sont requis Introduction Récemment, la « vulnérabilité log4j » (également connue sous le nom de vulnérabilité CVE-2021-44228) a suscité une attention et une inquiétude généralisées dans le monde entier. Cette vulnérabilité présente un risque de sécurité sérieux pour les applications qui utilisent la bibliothèque de journalisation ApacheLog4j. Un attaquant peut utiliser cette vulnérabilité pour exécuter à distance du code malveillant, entraînant ainsi un contrôle complet du système. Cet article vous fournira une vulnérabilité log4j détaillée

2024-02-21

commentaire 0

650

Guide de réparation des vulnérabilités Log4j : Comprendre parfaitement et résoudre rapidement les vulnérabilités log4j

Présentation de l'article:Tutoriel de réparation des vulnérabilités Log4j : Compréhension complète et résolution rapide des vulnérabilités log4j, des exemples de code spécifiques sont requis Introduction : Récemment, de graves vulnérabilités dans Apachelog4j ont attiré une large attention et de nombreuses discussions. Cette vulnérabilité permet à un attaquant d'exécuter à distance du code arbitraire via un fichier de configuration log4j construit de manière malveillante, compromettant ainsi la sécurité du serveur. Cet article présentera de manière exhaustive l'arrière-plan, les causes et les méthodes de réparation de la vulnérabilité log4j, et fournira des exemples de code spécifiques pour aider les développeurs à corriger la vulnérabilité en temps opportun. 1. Contexte de la vulnérabilité Apa

2024-02-19

commentaire 0

800

Technologie de réécriture de code PHP utilisée pour corriger les vulnérabilités

Présentation de l'article:La technologie de réécriture de code PHP est utilisée pour réparer les vulnérabilités. Les vulnérabilités sont un problème inévitable dans le développement de logiciels, en particulier dans les applications Web. Les problèmes de sécurité peuvent entraîner de graves conséquences telles qu'une fuite d'informations sur les utilisateurs et un crash du système. Afin de protéger la confidentialité des utilisateurs et de maintenir la stabilité du système, les développeurs doivent corriger ces vulnérabilités en temps opportun. Une technique courante pour corriger les vulnérabilités est la réécriture du code PHP. La réécriture de code PHP fait référence à la modification et à l'optimisation du code PHP existant pour corriger les vulnérabilités existantes. En voici quelques-uns courants

2023-08-08

commentaire 0

1036

Comment Tencent Computer Manager corrige les vulnérabilités du système en un seul clic - Tencent Computer Manager corrige les vulnérabilités du système en un seul clic

Présentation de l'article:Je pense que les utilisateurs ici aiment utiliser le logiciel Tencent Computer Manager autant que l'éditeur, mais savez-vous comment Tencent Computer Manager peut corriger les vulnérabilités du système en un seul clic ? Ensuite, l'éditeur vous proposera la méthode en un clic de Tencent Computer Manager ? Méthode de réparation des vulnérabilités du système, les utilisateurs intéressés peuvent jeter un œil ci-dessous. Ouvrez le logiciel [Tencent Computer Manager] et cliquez sur l'option [Boîte à outils]. Dans l'interface [Toolbox], cliquez sur l'option [Fix Vulnerability]. Sur l'interface [Tencent Computer Manager - Vulnerability Repair], cliquez sur le bouton [One-click Repair]. Après avoir attendu l'invite [Toutes les vulnérabilités ont été réparées avec succès, l'ordinateur est plus sécurisé !], cliquez sur le bouton [Terminer].

2024-03-04

commentaire 0

1353

Comment Tencent Computer Manager corrige les vulnérabilités du système - Tencent Computer Manager corrige les vulnérabilités du système

Présentation de l'article:Vraisemblablement, de nombreuses personnes utilisent le logiciel Tencent Computer Manager sur leurs ordinateurs, alors savez-vous comment Tencent Computer Manager corrige les vulnérabilités du système ? Ensuite, l'éditeur vous présentera la méthode de réparation des vulnérabilités du système de Tencent Computer Manager. Utilisateurs intéressés, dépêchez-vous, jetons un coup d'œil. ci-dessous. Lorsqu'un ordinateur présente une vulnérabilité système qui l'empêche de démarrer ou de fonctionner normalement, il est judicieux d'envisager d'utiliser un logiciel de protection de sécurité tel que Tencent Computer Manager pour le réparer. Ouvrez Tencent Computer Manager, cliquez successivement sur « Analyse antivirus » et « Corriger les vulnérabilités ». À ce moment-là, Tencent Computer Manager commencera à analyser le système à la recherche de vulnérabilités.

2024-03-04

commentaire 0

1137

Guide de résolution des vulnérabilités Log4j : assurez-vous que votre système n'est pas vulnérable aux vulnérabilités log4j

Présentation de l'article:Tutoriel de réparation des vulnérabilités Log4j : Protégez votre système contre les vulnérabilités log4j Résumé : Cet article présentera les risques et les impacts des vulnérabilités log4j, ainsi que les étapes spécifiques pour réparer les vulnérabilités. L'article se concentrera sur les méthodes de réparation des applications backend Java et fournira des exemples de code spécifiques. Introduction : La journalisation est une fonctionnalité essentielle dans le processus de développement logiciel. En raison de sa large application, ApacheLog4j, en tant que l'un des frameworks de journalisation Java les plus courants, est devenu la cible d'attaques de pirates. Récemment, un

2024-02-19

commentaire 0

1265

Les vulnérabilités du système doivent-elles être corrigées ?

Présentation de l'article:Les vulnérabilités du système doivent être réparées en temps opportun pour protéger la sécurité du système, améliorer la stabilité, se conformer aux exigences de conformité, réduire les coûts et maintenir les logiciels à jour. Les méthodes pour corriger les vulnérabilités comprennent : l'examen des bulletins de sécurité des fournisseurs, l'utilisation de solutions de gestion de la sécurité, la désactivation des services inutiles, le cryptage des données et la réalisation d'audits de sécurité.

2024-05-07

commentaire 0

428

Comment réparer les vulnérabilités du système dans Tencent Computer Manager Comment réparer les vulnérabilités du système dans Tencent Computer Manager

Présentation de l'article:Tencent Computer Manager est un logiciel qui peut très bien protéger les ordinateurs. Il offre une sécurité très élevée et peut fournir des réparations de vulnérabilités du système. Certains utilisateurs disposent de ce logiciel sur leurs ordinateurs, mais ils ne savent pas comment le corriger si une vulnérabilité se produit. Ensuite, l'éditeur partagera la solution avec vous, en espérant aider la majorité des utilisateurs. La méthode de fonctionnement est la suivante : 1. Double-cliquez pour ouvrir le logiciel et cliquez sur l'option d'analyse antivirus dans la barre de menu de gauche. 2. Cliquez ensuite sur Réparer les vulnérabilités à droite. 3. Attendez la fin de l'analyse des vulnérabilités. 4. Enfin, cliquez sur le bouton de réparation en un clic ci-dessus.

2024-08-30

commentaire 0

783

Identification et réparation des failles de sécurité du framework Java

Présentation de l'article:Réponse : Identifiez les vulnérabilités grâce à la révision du code, aux outils d'analyse de sécurité et aux journaux d'audit et corrigez-les en mettant à jour les correctifs, en validant les entrées, en refactorisant le code et les configurations de sécurité. Identifier les vulnérabilités de sécurité : révision du code, outils d'analyse de sécurité, journaux d'audit. Corriger les vulnérabilités de sécurité : mises à jour de correctifs, validation des entrées, refactorisation du code, configuration de la sécurité.

2024-06-01

commentaire 0

1116

Prévenir et réparer les vulnérabilités logiques des sites Web PHP

Présentation de l'article:Prévention et réparation des vulnérabilités logiques des sites Web PHP À l'ère d'Internet d'aujourd'hui, la sécurité des sites Web est devenue un sujet de grande préoccupation pour les utilisateurs et les développeurs de sites Web. Cependant, même s’il existe différents types de vulnérabilités sur les sites Web, les vulnérabilités logiques sont souvent les plus négligées. Dans cet article, nous explorerons les vulnérabilités logiques courantes dans les sites Web PHP et fournirons quelques méthodes pour les prévenir et les corriger. Les vulnérabilités logiques font référence à des problèmes de sécurité causés par une logique incorrecte ou une conception inappropriée du programme. Dans les sites Web PHP, les vulnérabilités logiques courantes incluent

2023-08-07

commentaire 0

1121

Corrigez les vulnérabilités log4j dans vos applications : un guide étape par étape pour vous aider à les corriger rapidement

Présentation de l'article:Tutoriel de réparation des vulnérabilités Log4j : Corrigez rapidement les vulnérabilités log4j dans votre application, des exemples de code spécifiques sont requis [Introduction] Dans le domaine de la sécurité réseau, les vulnérabilités log4j sont un problème de sécurité sérieux qui a récemment attiré beaucoup d'attention. Cette vulnérabilité affecte de nombreuses applications Java qui utilisent la bibliothèque de journalisation log4j, permettant aux pirates d'exécuter du code à distance via des messages de journal malveillants. Afin d'aider les développeurs à réparer rapidement les vulnérabilités log4j dans leurs propres applications, cet article fournira des étapes de réparation détaillées et des exemples de code spécifiques. [

2024-02-19

commentaire 0

411

Tutoriels de réparation de vulnérabilités courantes Linux !

Présentation de l'article:La correction des vulnérabilités courantes des systèmes Linux est une étape importante pour garantir la sécurité du système. Voici un tutoriel général pour corriger les vulnérabilités courantes : Mettre à jour les correctifs du système : Garder votre système d'exploitation à jour avec les correctifs est une étape critique pour empêcher l'exploitation des vulnérabilités. Utilisez un gestionnaire de packages (tel que yum, apt-get) pour rechercher et installer les mises à jour système disponibles. Installez les dernières versions du logiciel : mettez à jour le logiciel installé sur votre système avec les dernières versions, car les nouvelles versions corrigent souvent les vulnérabilités connues. Assurez-vous d'installer les derniers packages à l'aide de votre gestionnaire de packages. Désactivez les services et les ports inutiles : vérifiez les services et ouvrez les ports exécutés sur le système, désactivez les services inutiles et fermez les ports inutilisés. Cela réduit l'exposition du système aux attaques potentielles. Configurer le pare-feu : installez et configurez un pare-feu pour restreindre le trafic réseau et

2024-03-07

commentaire 0

625

Vulnérabilité de téléchargement de fichiers PHP et ses correctifs

Présentation de l'article:Vulnérabilité de téléchargement de fichiers PHP et ses mesures de réparation Avec le développement d'Internet, la fonction de téléchargement de fichiers est devenue de plus en plus importante dans le développement de sites Web. Cependant, la fonction de téléchargement de fichiers PHP est également l'une des failles de sécurité les plus courantes. Les pirates peuvent utiliser cette vulnérabilité pour télécharger des fichiers malveillants, puis attaquer le site Web. Cet article présentera les principes et les méthodes d'attaque des vulnérabilités de téléchargement de fichiers PHP et fournira quelques mesures de réparation. 1. Principe de vulnérabilité Les vulnérabilités de téléchargement de fichiers PHP sont généralement basées sur les deux principes suivants : la vérification du type de fichier n'est pas parfaite : le tableau $_FILES en PHP est utilisé

2023-08-07

commentaire 0

2457

Qu'est-ce que le tutoriel de réparation de vulnérabilité log4j ?

Présentation de l'article:Étapes pour réparer la vulnérabilité log4j : 1. Confirmer la portée de la vulnérabilité ; 2. Mettre à niveau la version de Log4j ; 3. Désactiver temporairement la recherche JNDI ; 4. Remplacer la classe JndiLookup d'origine par le code ; 5. Collecte et surveillance des données de sécurité. Introduction détaillée : 1. Pour confirmer la portée de la vulnérabilité, vous devez d'abord déterminer la portée de la vulnérabilité. Vous pouvez déterminer si elle est affectée par la vulnérabilité en vérifiant la version de Log4j utilisée dans l'application et si des dépendances externes sont introduites. Les versions courantes concernées incluent Log4j 2.0 à 2.15.0-rc1, etc.

2024-01-23

commentaire 0

1187

Correctifs pour les vulnérabilités d'exécution à distance PHP et d'injection de commandes

Présentation de l'article:Titre : Correctif pour les vulnérabilités d'exécution à distance et d'injection de commandes PHP Introduction : Dans le développement Web, PHP est un langage de programmation back-end largement utilisé. Cependant, en raison des caractéristiques de PHP et d'une écriture incorrecte du code, il est facile de provoquer certaines vulnérabilités de sécurité, telles que des vulnérabilités d'exécution à distance et des vulnérabilités d'injection de commandes. Cet article explique le fonctionnement de ces deux vulnérabilités et fournit des exemples de code pour les corriger. 1. Principe de la vulnérabilité d'exécution à distance La vulnérabilité d'exécution à distance signifie que l'attaquant amène le serveur à effectuer des opérations inattendues en envoyant du code malveillant. Lorsque les développeurs utilisent des fonctions non sécurisées

2023-08-14

commentaire 0

1369

Discussion sur la nécessité et les détails de la réparation des vulnérabilités du système Win7 en 2020

Présentation de l'article:Le système win7 a malheureusement été éliminé en 2020, mais de nombreux amis utilisent toujours le système win7. Alors les failles qui apparaissent en ce moment doivent-elles encore être corrigées ? Ce qui suit est une introduction détaillée à consulter. Est-il nécessaire de corriger la vulnérabilité dans win72020 ? Réponse : Il est nécessaire de la corriger. Bien que Microsoft ait arrêté de mettre à jour Win7, les failles doivent encore être corrigées et elles peuvent être corrigées manuellement. Méthode de réparation manuelle des vulnérabilités Win7 : 1. Cliquez sur Poste de travail et sélectionnez « Panneau de configuration ». 2. Sélectionnez ensuite « windowsupdate ». 3. Sélectionnez « Détecter les mises à jour » et cliquez sur « OK » pour terminer les paramètres.

2024-01-06

commentaire 0

972

Comment analyser et réparer les vulnérabilités de sécurité dans les projets de développement Java

Présentation de l'article:Comment analyser et réparer les vulnérabilités de sécurité dans les projets de développement Java Avec le développement rapide d'Internet, le développement Java est devenu le premier choix pour de nombreuses entreprises et particuliers. Et les enjeux de sécurité qui en découlent deviennent progressivement importants. Les risques potentiels que les vulnérabilités de sécurité font peser sur les projets ne peuvent être ignorés. Par conséquent, il est crucial d’analyser et de réparer les failles de sécurité dans les projets de développement Java. Cet article présentera quelques méthodes et outils pour aider les développeurs à analyser et réparer efficacement les vulnérabilités de sécurité. Comprenez les vulnérabilités de sécurité courantes avant d’analyser et de corriger les vulnérabilités de sécurité.

2023-11-03

commentaire 0

967